いまやるべきセキュリティ対策 ~産業工場セキュリティ対策の今~

昨年からのコロナ禍により、在宅勤務やテレワークが前提となったニューノーマル時代のセキュリティを検討する動きが大きく進んだ。新たなビジネス環境を見据え、次なる一手として、ゼロトラスト関連ソリューションやスマートファクトリーに対応した産業工場系のセキュリティ対策が進むだろう。NECネッツエスアイ デジタルソリューション事業本部 オフィスソリューション事業部 マネージドセキュリティサービス部 プロジェクト推進担当課長 堀祐輔氏は、「いまやるべきセキュリティ対策 ~産業工場セキュリティ対策の今~」をテーマに解説した。

Withコロナ時代の次の一手は、IT系から産業工場系のセキュリティ対策へ

昨年はコロナ禍によりニューノーマル時代が幕開け、事業継続のためのテレワークが常識になり、ゼロトラストセキュリティを検討する動きが進展した。では次に、新たなビジネス環境を見据えて求められるセキュリティとは、どのようなものであろうか? これからの企業はWith コロナの中で、従来のような100%出社ではなく、半分ぐらいはテレワーク出社が常態化していくと思われる。

テレワーク前提で業務を行うには、業務プロセス改革が必要になる。DXの推進に加え、製造現場でのリモートアクセス、スマートファクトリーに対応した産業工場系のセキュリティが、ますます重要になってくるだろう。

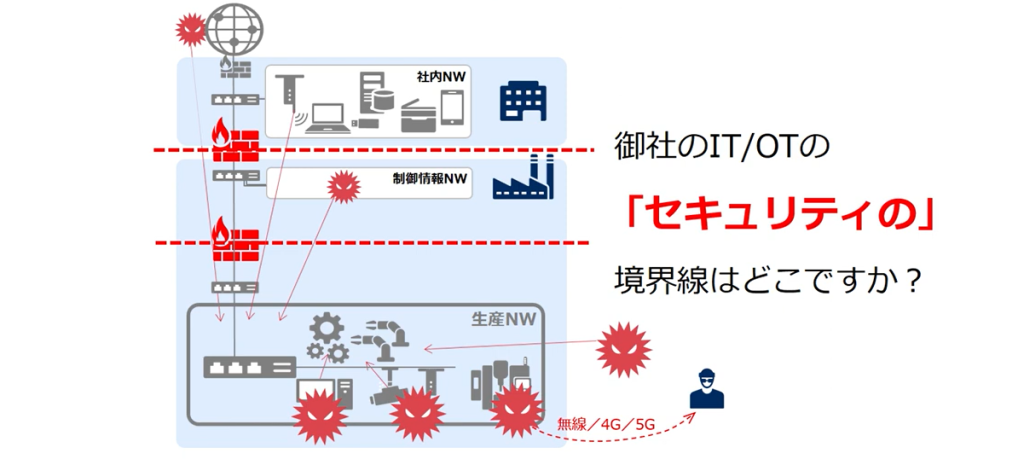

では現在、産業工場系のセキュリティの現状はどのようになっているのだろうか? 工場ネットワークというと一般的にクローズドなイメージがあり、セキュリティ的には安全と思われる方もいるだろう。しかし工場のセキュリティを考える場合、IT系とOT系の境界がどこにあるかで、セキュリティ対策の仕方が変わってくるかもしれない。

これらの境界にファイアウォールを設置することは基本として大事だろうが、USBインターフェース経由で入ってくるウイルスや、持ち込み端末からの感染、無線など外部から工場ネットワークを介して入ってくるウイルスなど、複数の境界線があると考えられる。

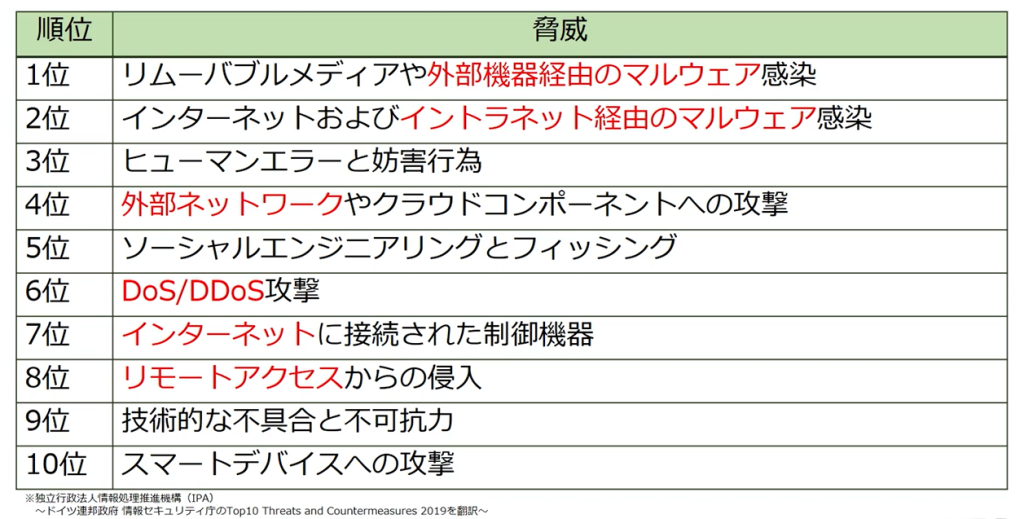

産業用制御システムに関わるセキュリティの10大脅威(2019年、IPA調べ)をみると、第一位が「リムーバルメディアや外部機器経由のマルウェア感染」、第二位が「インターネットおよびイントラネット経由のマルウェア感染」、第三位が「ヒューマンエラーと妨害行為」と続く。

実際に調査だけでなく、現実の被害例も報告されており、すでに生産ラインが停止するようなインシデントが国内外で発生している。ドイツのダイムラー・クライスラー(現ダイムラー)では、外部から持ち込まれたノートPCが感染源となり、13の自動社工場が操業できなくなった。またハッカーが製鉄所のオフィスネットワークに不正侵入し、そこから生産設備の制御システムに入って不正操作を行い、溶鉱炉を正常に停止させずに設備を損傷させる事件も起きた。

国内でも同様に被害が出ている。某自動車メーカーでは業者による端末入れ替え時にウイルスが混入。50台のPCがウイルスに感染し、システムの処理能力が低下した。また、ある大手の半導体製造工場では、USBメモリ経由で品質検査装置にウイルスに感染し、生産ラインが停止してしまったという。このような状況になると、工場現場では事業継続ができなくなってしまうため、企業としては最も避けたい事案になるだろう。

現在の工場ネットワークの(OT)環境を実際に概観してみると……

ここからは現在の工場ネットワークセキュリティの実情について考えてみよう。

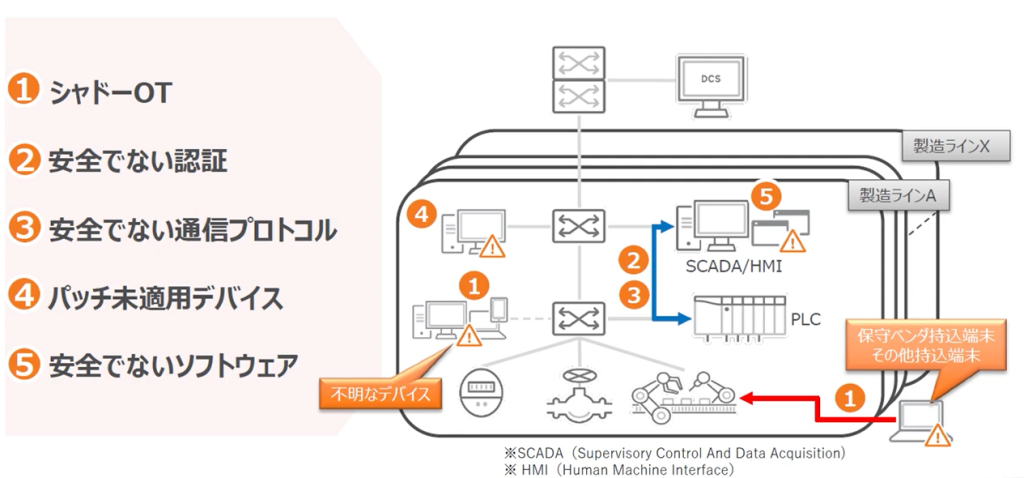

まず工場内には、誰かによって持ち込まれたか、もともとある不明なデバイス、すなわち「シャドーOT」が存在している。これらは誰にも管理されていないため、セキュリティで守られていない。そのため攻撃を受けるだけでなく、攻撃の起点になる恐れもある。次に「安全でない認証」と「安全でない通信プロトコル」の問題がある。これらが制御端末から各デバイスへの通信に利用されることで、セキュリティ的な脆弱性が内包される。

また「パッチ未適用デバイス」も課題だ。実は工場では未だにWindows XPのシステムが残っていることもあり、サポート切れでパッチ未適用になっている。同様に「安全でないソフトウェア」が残っているかもしれない。古いバージョンのソフトウェアには脆弱性があるので危険な状態になっている。

このような状況で、代表的なウイルス感染として、デバイスとネットワークでの経由が考えられる。デバイスの場合は、USBメモリや、保守ベンダが作業時に持ち込んだ端末、工作機械の納品時に組み込まれたものなどから感染する可能性がある。一方、ネットワークでは情報(IT)系からOT系へ横感染したり、リモート保守の際に感染が広がったり、取引先との接続によるサプライチェーン感染も考えられるだろう。

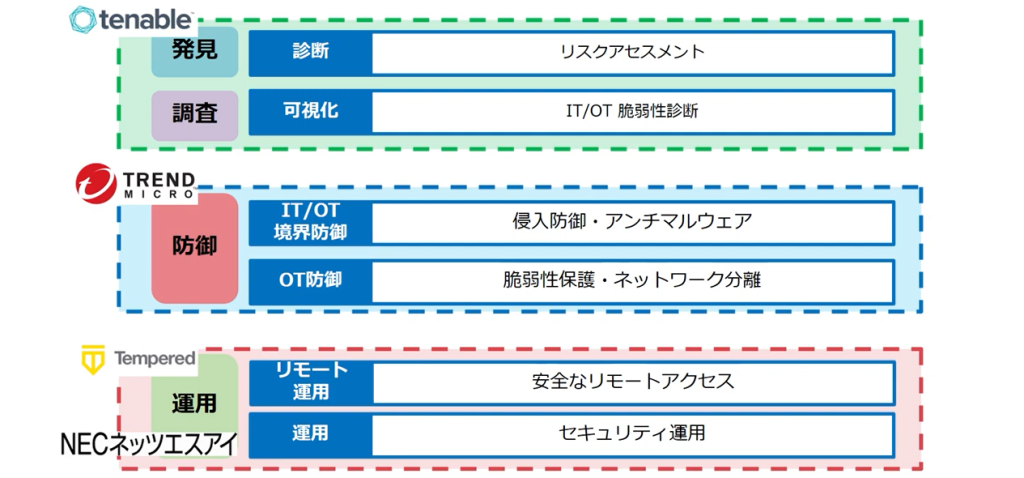

では、これらOT系におけるサイバー攻撃に対して、どのように対処すべきなのか? まず工場で重要なセキュリティ対策は「発見」「調査」「防御」「運用」というライフサイクルを忠実に回していくことだ。したがって、これら4つのフェーズから必要なソリューションを検討していくとよいだろう。

つまり発見フェーズでは「守りたいものは何か」、調査フェーズでは「どんな脆弱性があるのか」、防御フェーズでは「どのように守るのか」、運用フェーズでは「どのように継続していくのか」というように、それぞれソリューションを選択していくことが重要になる。

NECネッツエスアイが提供するベストオブブリード型のOTセキュリティソリューション

実はNECネッツエスアイでは、この各フェーズに対応するベストオブブリードのソリューションを提供している。以下、同社の工場向け(OT)セキュリティ対策製品について紹介しよう。

発見フェーズではリスクアセスメントの実施、調査フェーズではIT/OTの脆弱性を可視化して診断できるツールが求められる。また防御フェーズではIT/OTの観点から境界防御が可能な侵入防御・アンチマルウェア、OT防御として脆弱性保護・ネットワーク分離ができるものが必要だ。さらに運用フェーズには安全なリモートアクセスと、運用時にセキュリティを担保できるSOCサービスを利用するのが望ましい。

【発見・調査フェーズ】

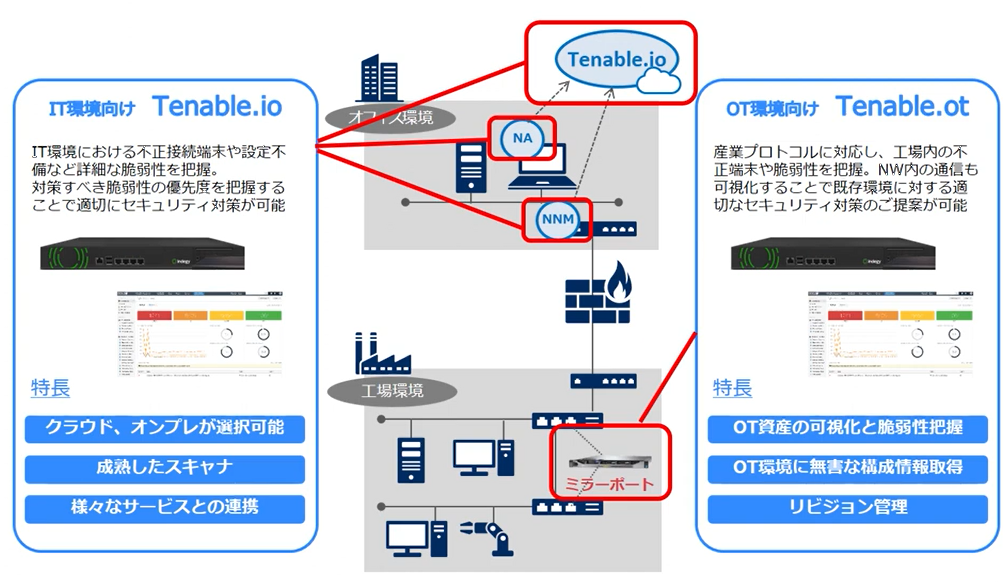

工場ネットワークの脆弱性を発見することが主たる目的のため、Tenable社のソリューションを用意している。同社の製品は、IT環境向けセキュリティ対策が可能な「Tenable.io」と、OT環境向けで産業用プロトコル(フィールドバス)に対応し、工場内の不正端末や脆弱性を把握できる「Tenable.ot」がある。

NECネッツエスアイでは、Tenable製品の運用サービスも提供しており、専門のセキュリティアナリストがTenable製品の診断結果をベースに見解を添えて報告してくれる。

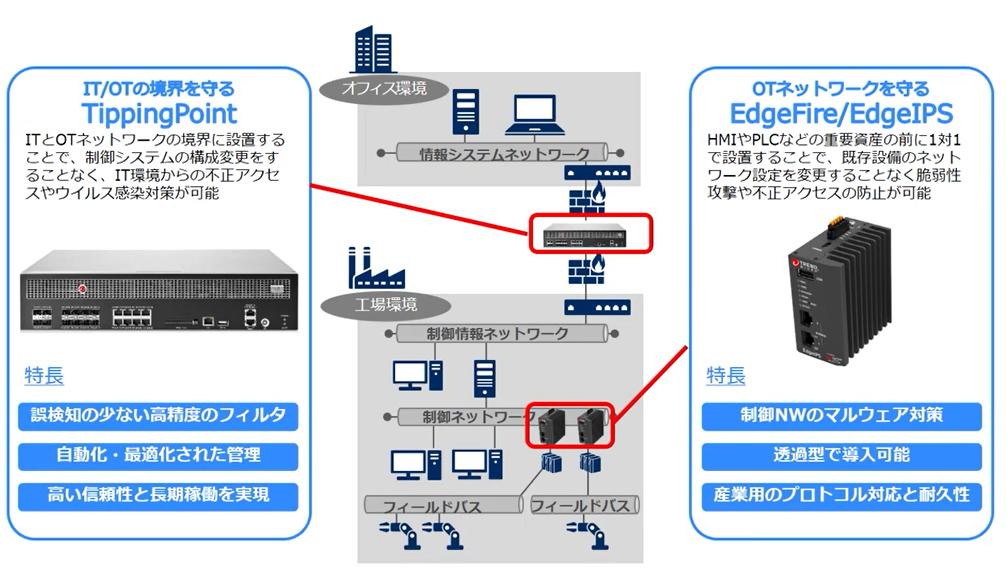

【調査・防御フェーズ】

工場ネットワークへの攻撃を検知し防御するために、NECネッツエスアイが用意しているのがTrendMicro社のソリューションだ。IT/OTの境界を守る「TippingPoint」と、工場内のOTネットワークを守る「EdgeFire/EdgeIPS」がある。 後者のEdgeFire/EdgeIPSも、Tenable社と同様に各種の産業系プロトコルに対応している。透過型で設置する方式のため、PLCやHMIなど既存設備のネットワーク構成を変更せずに導入できる。これらもNECネッツエスアイが独自の運用サービスを提供しており、ユーザーの工場セキュリティを強力に支援してくれる。

【運用フェーズ】

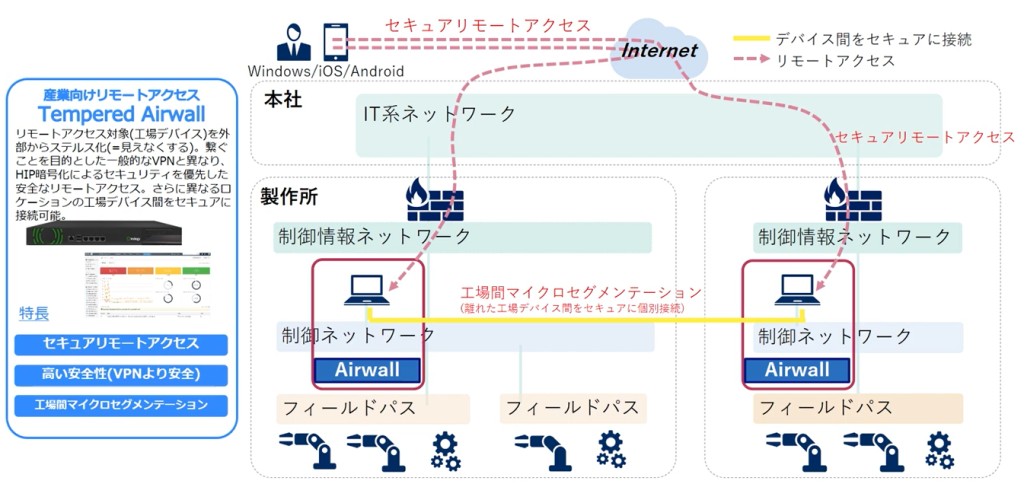

NECネッツエスアイでは、運用時に工場ネットワークのリモート接続を安全に行うソリューションとして、Tempered社の「Airwall」を用意している。

重要な通信を隔離する「マイクロセグメンテーション技術」と、デバイスを外部からステルス化する(見えなくする)技術により、離れた工場デバイス間でセキュアかつ安全にリモートアクセスが可能になる。工場現場でテレワークが求められる時代には、必要不可欠なツールになるだろう。

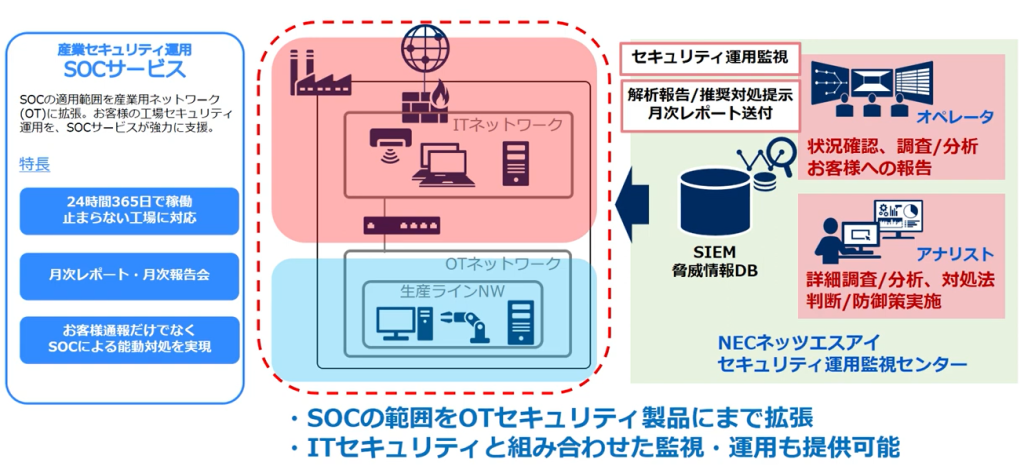

もう1つ運用面では、NECネッツエスアイ自身も産業セキュリティ運用を行う「SOCサービス」を提供している。従来のIT系のSOC(Security Operation Center)をOTセキュリティ製品まで広げたサービスで、前出のソリューション群に対応し、24時間365日の監視体制により止まらない工場を強力に支援する。同社のSOCサービスは長年の運用実績があり、ITセキュリティと組み合わせた統合監視・運用も可能だ。

このように発見・調査・防御・運用という各フェーズにおいて、NECネッツエスアイのベスト・オブ・ブリードのソリューションを適用することで、セキュリティのPDCAサイクルを回しながら、安全な工場の稼働を実現できるようになるだろう。

★セキュリティ運用サービス for Cybereason EDRの詳細、資料の請求はこちらよりも確認ください。

★脆弱性管理サポートサービスのご紹介の詳細、資料の請求はこちらよりも確認ください。

★セキュリティ運用監視サービスの詳細、資料の請求はこちらよりも確認ください。