Black Hat 2022でFIPS認証とポスト量子暗号の最新アップデートを紹介

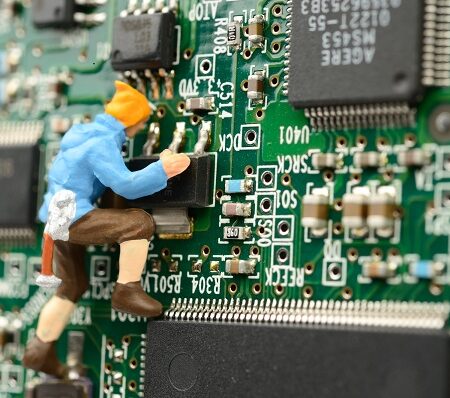

組み込み向けネットワークセキュリティ専門ベンダのwolfSSL Inc.(本社:米国ワシントン州エドモンズ)は、8 月 10 日と11 日にネバダ州ラスベガスで開催される Black Hat 2022のブースにおいて、同社の製品と技術に関する最新情報を紹介した。

最も重要なアップデートは、wolfSSLの組み込み暗号エンジンであるwolfCryptが、FIPS140-3のCMVP Modules In Process List(検証中モジュールリスト)に掲載されたことである。wolfSSLはテストラボと連携しながら、NIST(米国国立標準技術研究所)の新しいFIPS規格でいち早く検証を受けられるよう取り組んでいる。

FIPS 140-3 は、FIPS 140-2 に対する重要な変更が含まれており、以下のような利点がある。このため、お客様へは早期の移行を推奨している。

| ・アルゴリズムの条件付きセルフテスト(CAST)により初期化時間を大幅短縮。アルゴリズムを必要な時だけテストできるようになる。 ・TLS v1.3 KDF、TLS v1.2 KDF、SSH KDF、より長い鍵長のRSA、RSA-PSS、SHA-3によるHMACなど新しいスキーム、アルゴリズムの追加 ・安全でないアルゴリズムの削除 |

2つ目のアップデートは、wolfSSLの主力製品であるwolfSSL TLSライブラリがポスト量子暗号に対応したことである。これによりwolfSSLライブラリを利用するユーザーは、アプリケーションに変更を加えることなく、インターネット標準のセキュリティプロトコルであるTLS 1.3上でポスト量子暗号を用いた通信を行うことが可能になった。

量子コンピュータが構築されると、攻撃者は非量子耐性暗号のみで保護された通信を解読することができるようになってしまう。多量の通信履歴、データを長期に蓄積できる今日においては、機密を保持したい情報には量子コンピュータが存在する以前であっても耐量子暗号が必要となる。「TLSのような通信プロトコルでは、デジタル署名を使用して当事者を認証し、鍵交換で共有秘密鍵を確立し、対称鍵暗号で暗号化する。今後もこうした従来のTLSの枠組みは維持することができるものの、将来の量子攻撃者に対して量子耐性の長期機密性を提供するためにはポスト量子鍵交換を取り入れるべき」とされている。 (参照: https://eprint.iacr.org/2016/1017.pdf )

こうした背景のもと、NISTのポスト量子暗号標準化コンペティションで標準化に進む4つのアルゴリズムが発表された。それに対応して、オープンソースプロジェクトであるOpen Quantum Safe (OQS)はこれら最終候補のアルゴリズムをライブラリliboqsとして提供している。

wolfSSLのポスト量子暗号サポートは、wolfSSL TLSライブラリにそのliboqsが提供するアルゴリズムを実装し、組み込みシステムで利用可能な製品として提供するものである。これにより、wolfSSLを利用する機器メーカーは、製品の構造や開発環境を変えることなく、ポスト量子暗号プロトコルをネットワーク接続機能に容易に組み込むことができる。wolfSSLではまた、これらのアルゴリズムの独自実装にも注力しており、Kyberについて現在開発中とのことだ。

Black HatのwolfSSLブースでは、FIPS、ポスト量子暗号、SSHデーモン、TLS 1.3、DTLS 1.3、ハードウェア暗号アクセラレーション, DO-178, セキュアブート、ファズテスト、その他、最も安全な暗号ライブラリとしてのwolfSSLについて説明した。

wolfSSL Japan合同会社の技術サポートセンターでは、日本人専任スタッフによるサポートサービス、カスタマイズサービスなどを提供している。