DX推進に欠かせないエンドポイントセキュリティ対策はBest of Suiteがトレンドに!

複雑化する攻撃経路におけるセキュリティ対策ソリューションのキモとは?

コロナ禍でテレワークが普及し、各社がリモート環境に一斉に舵を切ったことで、DXにおけるエンドポイントセキュリティが重要になっている。デバイスの多様化により会社支給や個人利用の端末が増え、その端末の種類もPCからタブレット、スマホまで幅広く使われているからだ。

それらのデバイスを守るために、最近では、エンドポイントセキュリティ対策にも「EPP」(Endpoint Protection Platform)や「EDR」(Endpoint Detection and Response)や「DLP」(Data Loss Prevention)といった多くの選択肢が用意されている。

いまDXの進展に対し、エンドポイントセキュリティに求められる要件が非常に増えているが、システム全体に対して特定ベンダーのセキュリティサービスを統一していく「Best of Suite」のトレンドが明確になってきている。

マクニカは、海外に複数の拠点を持つ企業だ。ITセキュリティ体制は、国内のヘッドクォーターでしっかりとセキュリティポリシーを持ち、一方で海外拠点ではある程度の権限を移譲し、独立したポジションで運営している。これまでは、それで問題なかったのだが、昨今はだんだん状況が厳しくなってきた。というのも、以前からのUSB経由での攻撃や、メールやWebからの攻撃だけでなく、最近は外部に公開されたサーバーの脆弱性に対して攻撃を加えるなど、その経路が多様化しているからだ。

サプライチェーンも、海外のセキュリティレベルが弱い拠点から攻撃されたり、買収した関連会社の脆弱性が突かれたりするケースも散見する。このように、ますますエンドポイントセキュリティの重要性が増している。

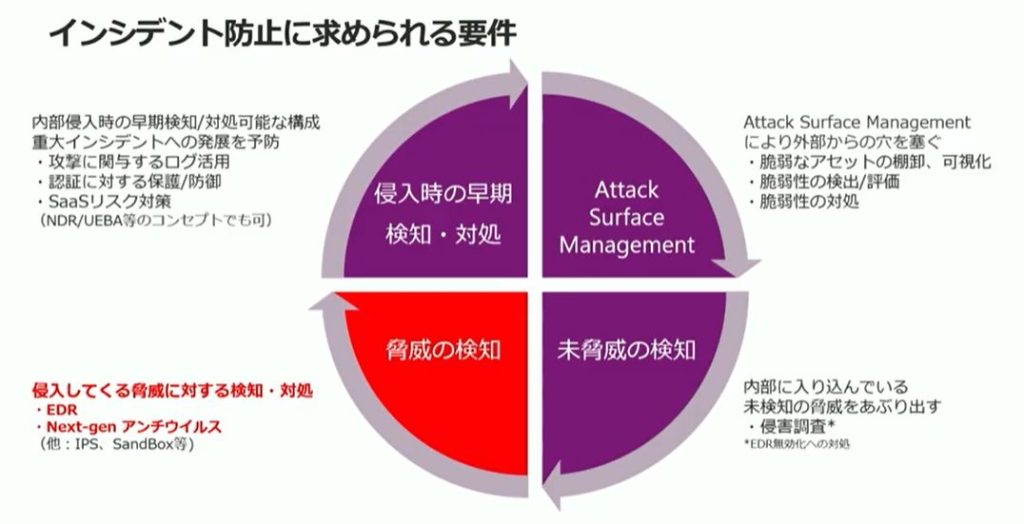

インシデント防止に求められる4つの重要要件とは何か?

では、攻撃対象が多様化して複雑化するなかで、セキュリティ・ソリューションの選定はどうすればよいのだろうか。前出のように攻撃経路が多岐にわたり、公開サーバー、ネットワーク機器、海外拠点、取引先からの攻撃に加えて、SaaS関連、IoT、IaaS、PaaSなども狙われる可能性が出ている。そのような中で、インシデント防止に求められる要件は以下の4つである。

・Attack Surface Managemet(右上)

・未脅威の検知(右下)

・脅威の検知(左下)

・侵入時の早期検知・対処(左上)

Attack Surface Managemetは、攻撃側から見た攻撃面積を狭める概念だ。脆弱なアセットの棚卸、可視化、検出、評価を行う。未脅威の検知では、完全に潜伏されるとなかなか検知できない未検知の脅威を炙り出すこと、すなわち侵害調査が必要になる。

脅威の検知は最も注目される要件だ。ここではEDR、次世代アンチウイルス(NGAV)などが用意されているが、広義にはEPPもあるし、IPSやサンドボックスなど、他のソリューションでの代替も可能だ。とはいえ完全に脅威を検知できないという、侵入が前提の考え方にしないと、最近のセキュリティ対策は成立しないのも事実だ。そこで侵入時に、いかに早期に検知・対処できるかという点も大切となる。 たとえば攻撃に関するログ活用や、認証に対する保護、SaaSに対するリスク対策、別軸ではNDR(Network Detection and Response)やUEBA(User and Entity Behavior Analytics)などを使って対応することができるだろう。現在は脅威検知に着目しても、結局は全体の25%しかカバーできてない。他の75%もしっかり押さえていく必要がある。いま一部のエンドポイント・セキュリティベンダーが、この4領域をワンストップでグリップしている。そういったソリューションを選ぶと良いだろう。

エンドポイントソリューションの選定は、グローバルを視野にしたスイート製品で!

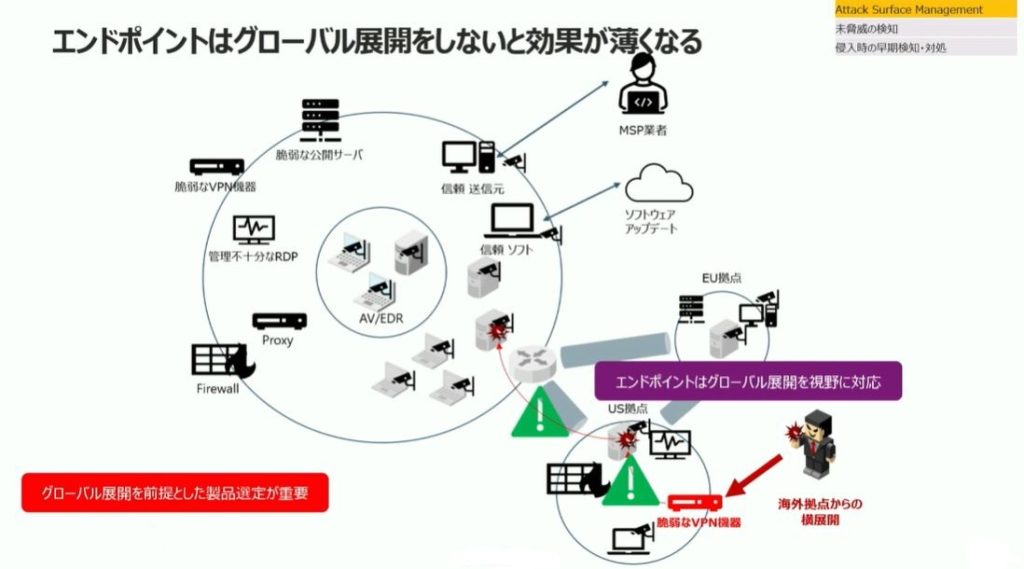

実際の攻撃において、脆弱性を突く対策は難しいことがわかる。前セクションの要件では、まずAttack Surfaceは、攻撃者のスピードがすごく速くなり、いわゆる「ゼロディアタック」がほとんどだ。攻撃手法の公開と、攻撃の観測のギャップを調べると、もはや半数は攻撃手法の公開前に攻撃が来ている状態だ。そのため防御が極めて困難なのである。

インシデント発覚時の状況も見えておこう。たとえば国内外に多くの拠点があり、サーバーにインシデントが見つかり、EDRを入れてない端末があると、対策がやりづらくなる。インシデントが国内で発覚したら、エンドポイントの導入範囲内での追跡は可能だが、海外関連会社までは追跡できない。しかしEDRを完全展開すると、まさに脅威が可視化され、どこから攻撃が来たのかもすぐに分かる。したがってソリューション選定はグローバル展開を前提とした製品がポイントとなる。

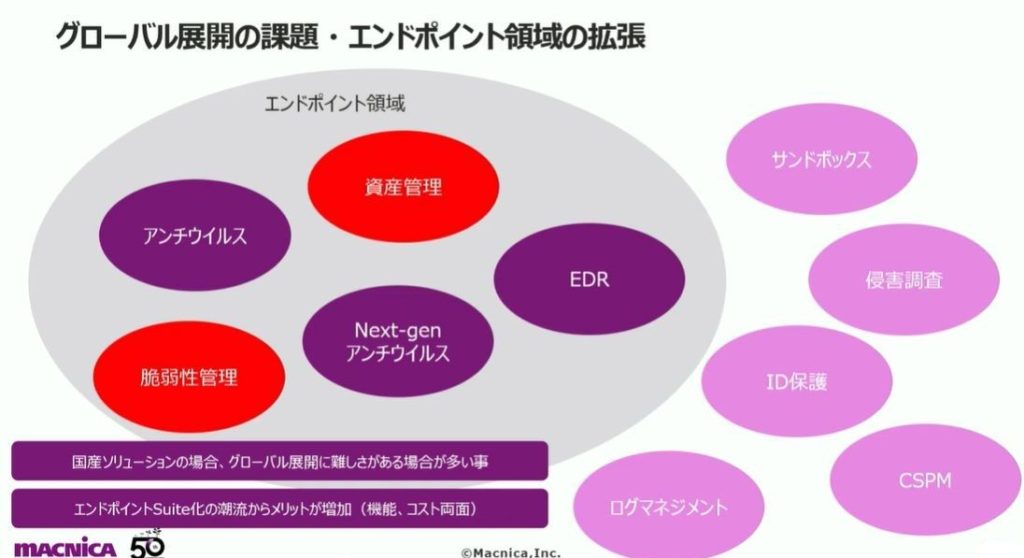

エンドポイント領域には、アンチウイルスやNGAVなどが含まれている。やはりグローバル展開を視野に入れるとなると、どうしても言語の壁やGUIの壁なども出てくる。そうなると国産ソリューションではグローバル展開が難しい場合もある。また最近はベンダーの資金力の差が開発レベルの差にもなっている。

いまエンドポイントはスイート化が明確になっている。主要なEDRのリーディングカンパニーでは、エンドポイント領域の資産管理、脆弱性管理、EDRなどのほかにも、サンドボックスや侵害調査、ID保護までワンストップで提供できる。加えてスイート化で一緒にまとめると、機能やコストの両面でメリットが出て、使いやすくなり、コストも下がるので、そういったベンダーを選ぶとよいだろう。

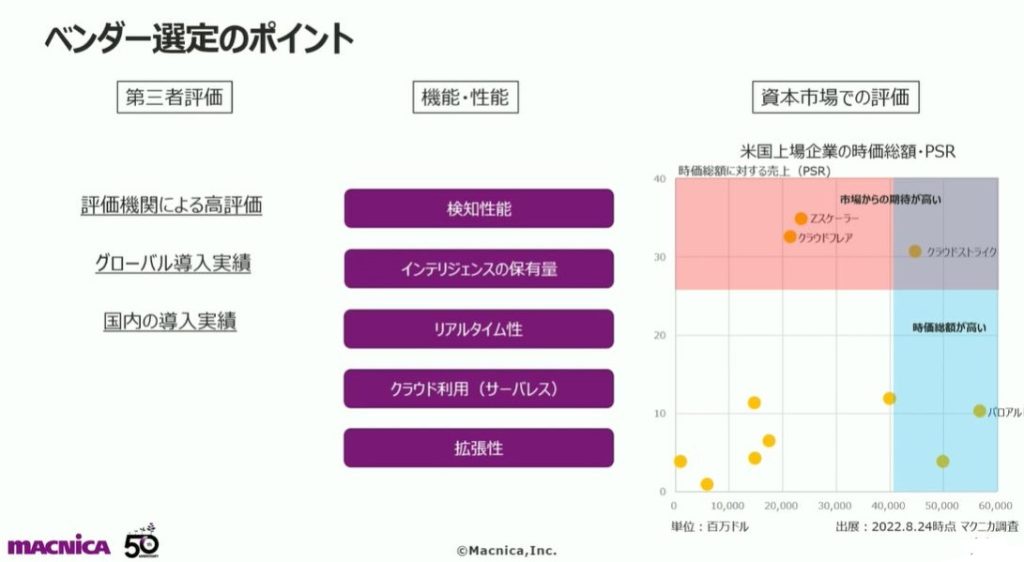

ベンダーの選定は、第三者の評価、機能・性能、資本市場での評価で考える

ベンダー選定のポイントは3つある。一番考えたいのは、ガートナーなどの第三者の評価。2つ目は機能・性能。3つ目は資本市場での評価である。

まず第三者の評価に関しては高いほうが良いが、海外と国内ベンダーでは評価軸が異なる。

たとえば国内ベンダーなら、どれだけ高品質なサポートを受けられるかという点で見る。一方で海外ベンダーならシェアの高さが重要となる。なぜなら開発力があるため、攻撃を迅速にキャッチアップできるからだ。よって、国内実績はサポートの手厚さ、グローバル実績は開発力で見るとよい。その上で評価機関の評価が高いベンダーを選べばよい。

2つ目の機能・性能評価で注目したい典型的な要素として、「検知性能」「インテリジェンス保有量」「リアルタイム性」「クラウド利用(サーバレス)」「拡張性」の5つが挙げられる。まず検知性能は当然であろう。次にインテリジェンス保有量はシェアと関係がある。サイバーセキュリティは、攻撃の情報を持つほど検知しやすくなる。リアルタイム性については、近年の攻撃は時間が短いので、できるだけ早く対応できるベンダーが望ましい。クラウド利用は、いま時流として明らかだし、拡張性もポイントの1つなのである。

さらに着目すべき点は、3つ目の資本市場での評価だ。横軸が時価総額、縦軸が時価総額で、それらに対する売上を取った株価売上倍率「PSR」(Price Sales Ratio)に着目し、市場の期待が高く、時価総額が高いベンダーを選ぶと相対的に良いだろう。

たとえば、時価総額が高いベンダーには、パロアルト、シスコ、マイクロソフトなどがあり、市場評価が高いベンダーにはクラウドストライク、Zスケーラー、クラウドフレアなどがある。これは上場企業のみに使える指標だが、市場評価は金利動向やマクロ経済の影響を受けるため軸は多少変動する。ただ市場評価が高い企業ならば、開発にアグレッシブで、成長してシェアを伸ばしていることが多い。 そういう意味で、資本市場の評価と企業も見るとよいだろう。実はマクニカでは、市場評価や時価総額が高い企業のソリューションとして、まさにこの要件を満たすクラウドストライクを扱っている。以下、同社のソリューションについて見ていこう。

なぜエンドポイントセキュリティにクラウドストライクが良いのか?

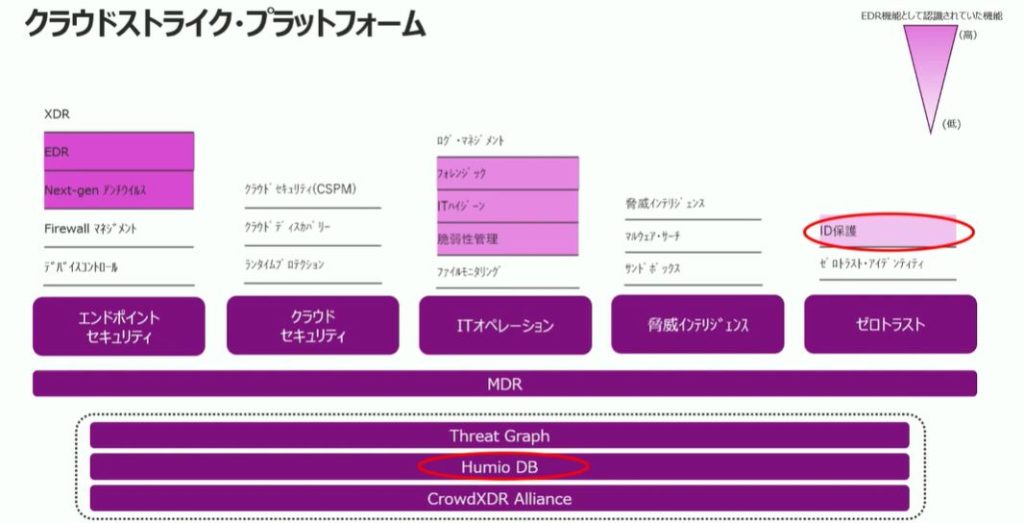

クラウドストライクの市場評価が強い理由は、そのプラットフォームにある。エンドポイントだけでなく、クラウドセキュリティ、ITオペレーション、脅威インテリジェンス、ゼロトラストといった、すべての項目に該当している点が大きなポイントである。

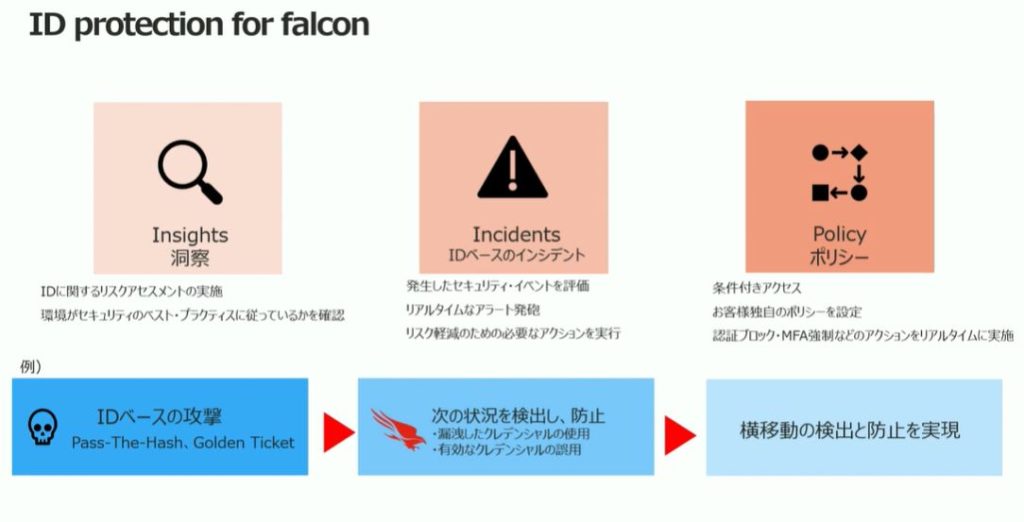

エンドポイントではEDRが重要だが、それに加えて、フォレンジック、脆弱性管理、ITハイジーン(公衆衛生)にも取り組める。さらにID保護をおこなったり、ログの蓄積も行えるので、まさにプラットフォームで開発している。 たとえば同社の「ID protection for falcon」は、冒頭で触れた見えない正規の攻撃や侵入を見える化する「IDプロテクション機能」を持っている。このプラットフォームのサービスを使うと、本来ならEDRで見えないものも見えるようになる。

次に侵入を前提として考えると、ログの活用が必要になる。その際に「Humio for falcon」を使うことで、ログ連携も可能になる。参考ライセンスとして、数多くの機能が用意されているが、いまはEDRの世界観だけでなく、プラットフォームの世界観でビジネスを進めていくことが重要だ。そういったソリューションとベンダーを選んでいくとよいだろう。

エンドポイント対策は、Best of BreedよりBest of Suiteのほうがトレンドに

最後にスイート vs ブリードという点については、やはり「Best of Breed」のメリットが少なくなり、「Best of Suite」のメリットが明らかに増えている状況である。

以下のように、左側をメリット、右側をデメリットとすると、たとえば「Time to Value」の最大化で、メリットが増えていることが分かる。セキュリティ・オペレーションを行うにあたり、時間のアウトプットは1社にまとめたほうがTime to Valueが最大化される。なぜなら複雑性が低下していくからだ。教育コストも下がっていく。また保有コストは低減され、セキュリティROIは向上することがガートナーの調査で示唆されている。相関分析や検知では、プラットフォームのアプローチも有効だ。こういう観点からBest of Suiteのメリットが増えている状況だ。

一方でデメリットが減る理由は、昔は脅威を検知するIDS/IPSを2~3社で使ったほうがよいというユーザーも多かった。しかし最近は、防御機構が多様化しているので気にしなくてもよい。気にするとしたら価格や仕様の話だろう。いま世界的にインフレの傾向にある。そうなると当然サービスの価格が上がる。ポリシーが合わないと、一方的に値上げされる可能性がある。企業が買収された場合、ポリシーが変わるので、影響を受けるデメリットは残っている。ポリシーの影響は、ベンダー自体を上手に選定することで低減できる。

全般的にいうとSuiteのメリット面が際立ち、複雑性や教育コストや保有コストが低下する、プラットフォームのアプローチが使えるという形になっている。冒頭で触れたように、いまはセキュリティ要件が非常に増えており、かつてBest of BreedであったものがSuiteに向かっている。