事業継続を支えるサイバーレジリエンス強化のポイントと事例を交えた対策例

サイバーレジリエンスとは何か? その基本的な考え方とは?

最近は経営においても「レジリエンス」(強靭性)というキーワードが重要になっている。VUCA時代において、想定外のストレスに打ち勝って企業を成長させていかなければならないからだ。VUCAとは、Volatility(変動性)、Uncertainty(不確実性)、Complexity(複雑性)、Ambiguity(曖昧性)という言葉をまとめたものである。

毎年のように起きる自然災害や、新型コロナなどのパンデミック、さらにはロシアへのウクライナ侵攻、それに伴うサイバー攻撃など、このとろ予測が不可能な事象が起きており、まさにVUCAの時代に突入したといえる。ここではセキュリティ面からサイバー攻撃に対してレジリエンスをいかに高めるかをテーマについて説明する。

当然ながら、ICTの世界において、サイバー攻撃が発生すると大きなダメージを受ける。実際に、インシデント前後での株価傾向を見ると、株価は10%下落、純利益に至っては21%も減少するという調査もあるほどである。いまやセキュリティは「コスト」でなく、ビジネス変革や強化のための「投資」とみるべきだろう。

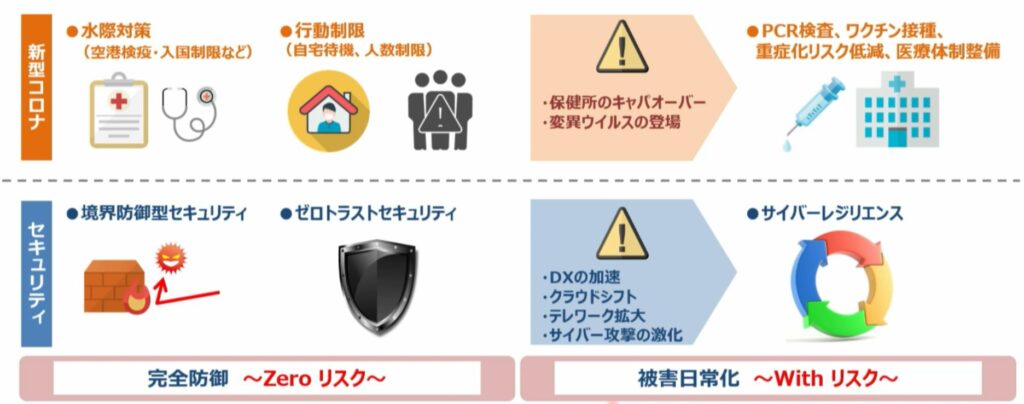

新型コロナ対策と同様に、ランサムウェアなどサイバー攻撃のリスクと共存が避けられない時代にあっては、企業のレジリエンスを高めるセキュリティを考えることは必須になっている。しかし、これまでのセキュリティ対策は、企業内を守る境界防御型が中心であった。ところがコロナ禍でクラウドシフトやリモートワークが進み、人と資産が社外に存在するようになり、脅威も隣り合わせになってきた。そのため最近では新たに「ゼロトラスト・セキュリティ」の概念が広がっている。

ここまでは、検知防御を中心としたゼロリスクを目指した対策が中心であった。しかし今後はDXのさらなる推進や、サイバー攻撃の激化に対応するために、新型コロナ対策と同じWithリスク対策を考えていく必要があるだろう。これが、いわゆる「サイバーレジリエンス対策」なのである。

サイバーレジリエンスというキーワードは、最近いろいろなところで使われ始めた。G7デジタル大臣会合でデジタルインフラに関して共同宣言に採択されたり、EUで「サイバーレジリエンス法」の動きがあったり、日本でも経済産業省(IPA)が業界別のサイバーレジリエンス強化の演習「CyberREX」として推奨している。

サイバーレジリエンスが重要になった背景の1つには、2021年に米国で起きた石油会社のコロニアル・パイプラインが、ランサムウェアのDarkSideに感染し、5日間の操業停止と、犯人に440万ドルを支払った事件が挙げられる。その後、NIST(米国標準技術研究所)がSP800-160 Vol2. Rev.1において「Developing Cyber-Resilient Systems」というガイドラインが発行した。サイバーレジリエンスの導入目的と効果は次の通り。

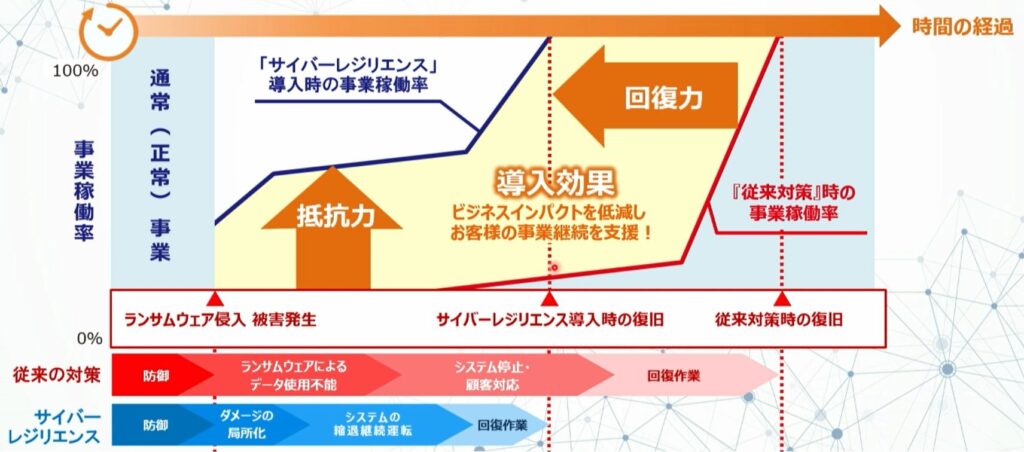

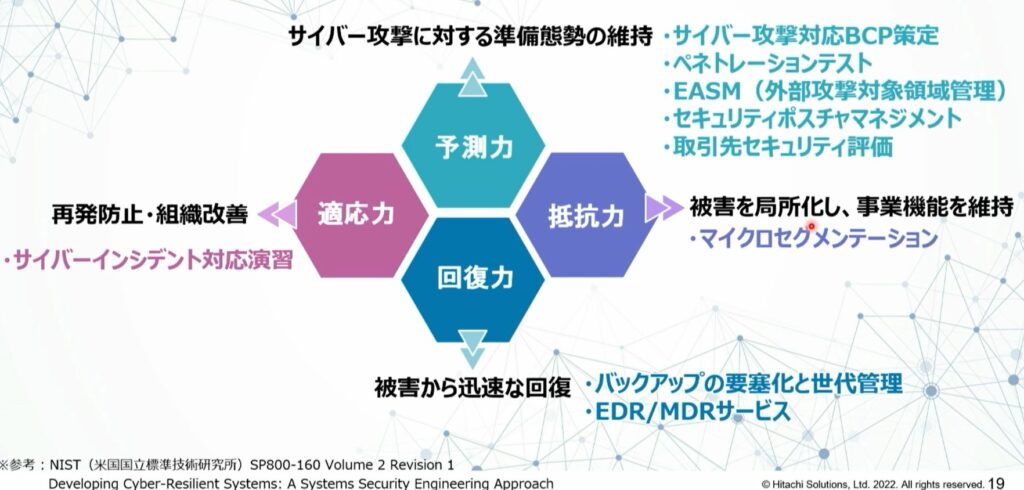

ランサムウェアに感染して被害が発生すると、システムが停止してデータを使えず、事業を停止しなければならない。被害が広範囲に及ぶため、完全回復までに多くの時間を要する。しかし、サイバーレジリエンスに取り組むと、ランサムウェアが侵入しても、ダメージが極小化される。システム全体への波及を阻止し、回復作業の範囲が限定され、縮退運転をしながら事業継続が可能となる。このようにインシデント発生時の「抵抗力」「回復力」を高め、ビジネスインパクトを軽減し、事業継続性を支援できるのである。

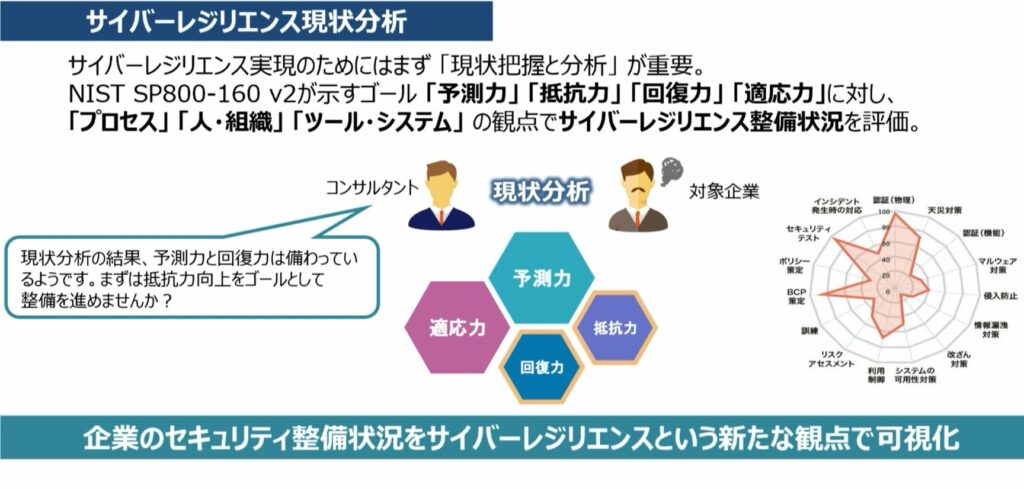

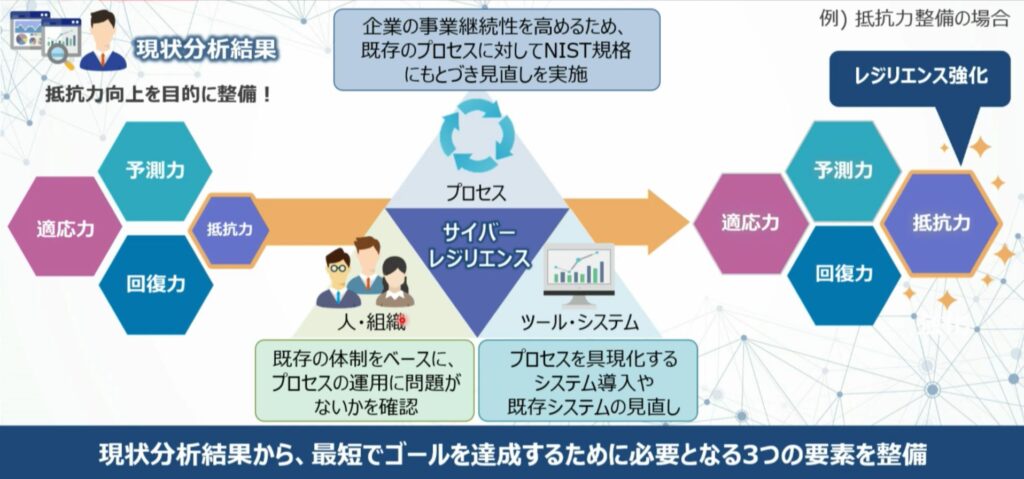

先のNISTのガイドラインでは、サイバーレジリエンスを具現化するために、抵抗力と回復力に加えて、予測力、適応力という4つのゴールが示された。日立ソリューションズでは、このゴールに対して、最短ゴールを達成する必要な3つの要素として、「プロセス」「人・組織」「ツール・システム」を挙げ、これらを整備することを推奨している。

たとえば、まず現状を分析し、弱点を明確にする。もし抵抗力が弱ければ、事業継続性を高めるために、既存プロセスに対して前出のNISTガイドラインをベースに見直しを図る。人・組織については、既存体制から運用までに問題がないかを確認。そしてプロセスを具現化するツールやシステムもチェックしていくという流れとなっている。

企業に必要なサイバーレジリエンスのポイントと具体的な対策例とは?

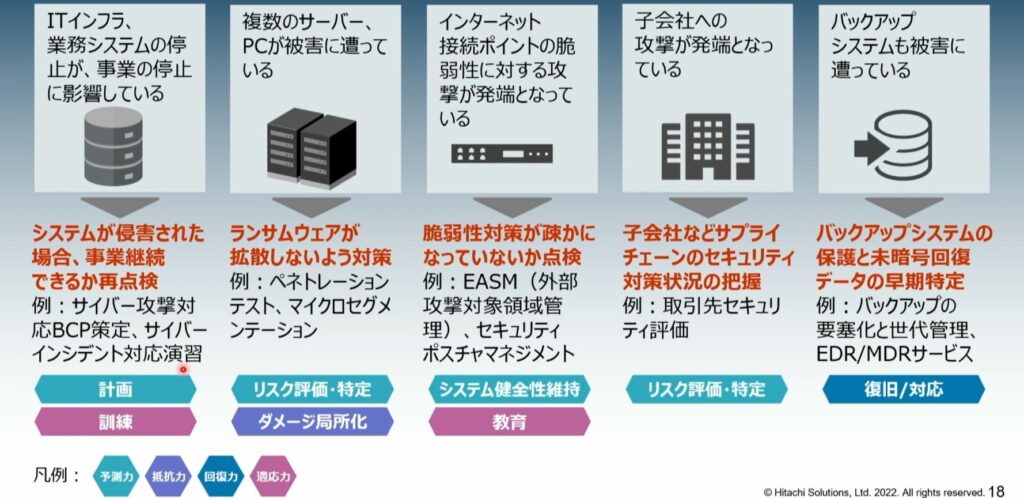

ここからは国内企業(自動車部品製造業、食品製造業、医療機関、ITサービス)で起きた最近のランサムウェアの被害における共通課題と、サイバーレジリエンスの観点での対処例について見ていこう。共通課題と対策を以下に示す。

主にITインフラ・業務システムの停止による事業停止、複数サーバーやPCの被害、インターネット接続ポイントの脆弱性、子会社への攻撃やバックアップシステムの被害が共通の原因に挙げられる。これらの対策は、繰り返しになるが、NISTのSP800-160 Vol2. Rev.1に沿った予測力/抵抗力/回復力/適応力から考えると良い。ここでは予測力が多いが、日本では準備や予防に対する意識が弱いことは否めないだろう。

それぞれの対策の概要は次の通り。

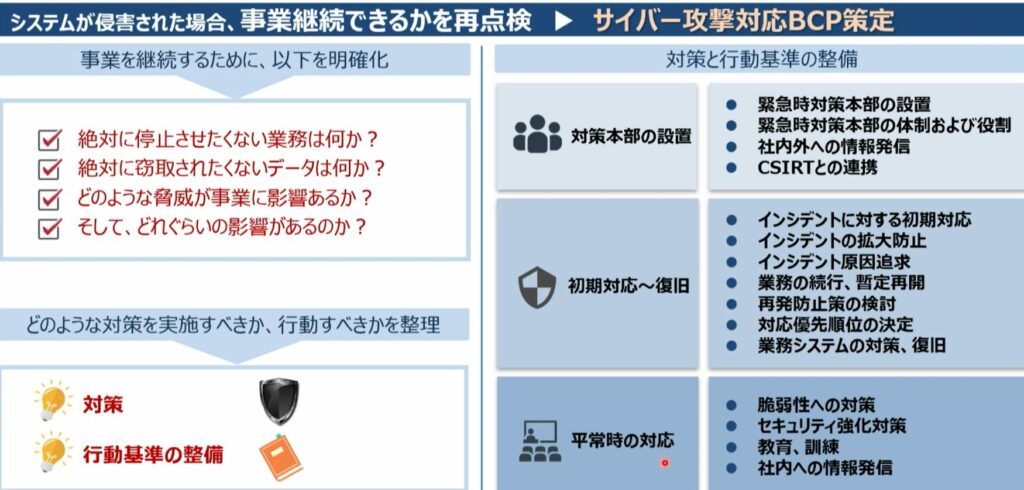

【予測力その1】システムが侵害された場合に、事業継続できるかを再点検する「サイバー攻撃対応BCP策定」

まず事業継続の項目を明確にして、そのうえで対策と行動を整理する。具体的には、対策本部の設置、初期対応から復旧、平常時の対応までの一連の行動基準を整理する。近年はランサムェア攻撃が増加しているため、企業のBCPに対して、サイバー攻撃の観点を加えるセキュリティが求められている。

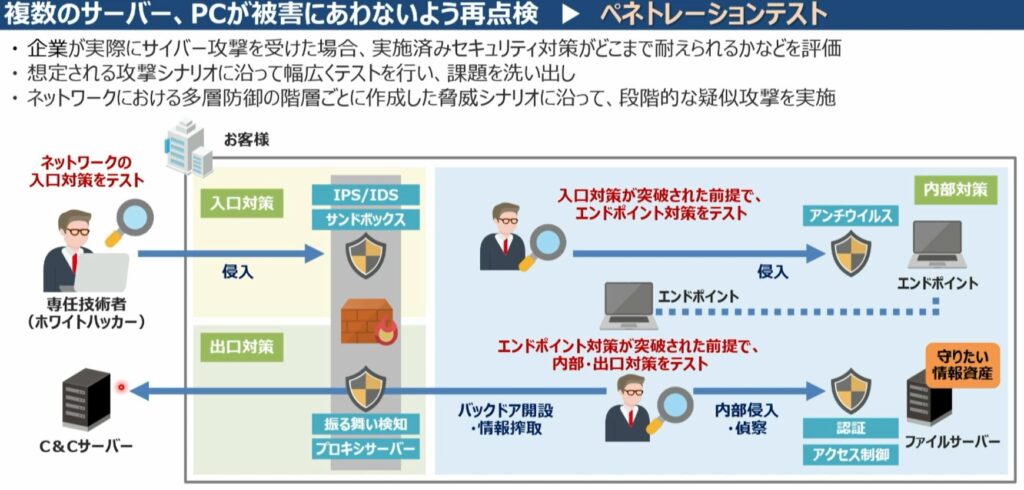

【予測力その2】複数のサーバーやPCが被害にあわないように再点検する「ペネトレーションテスト」

ペネトレーションテストは、実施済のセキュリティ対策が有効か、ホワイトハッカー(専任技術者)が攻撃シナリオに沿ってテストを実施して課題を洗い出すもの。たとえば、段階的な攻撃により、ファイアウォールを突破されたら、エンドポイントPC対策で耐えられるのか、さらにエンドポイントPCが突破されたらサーバーにも侵入されるのか、サーバーから窃取された情報を外部に持ち出せるのか、といったことをチェックしていく。

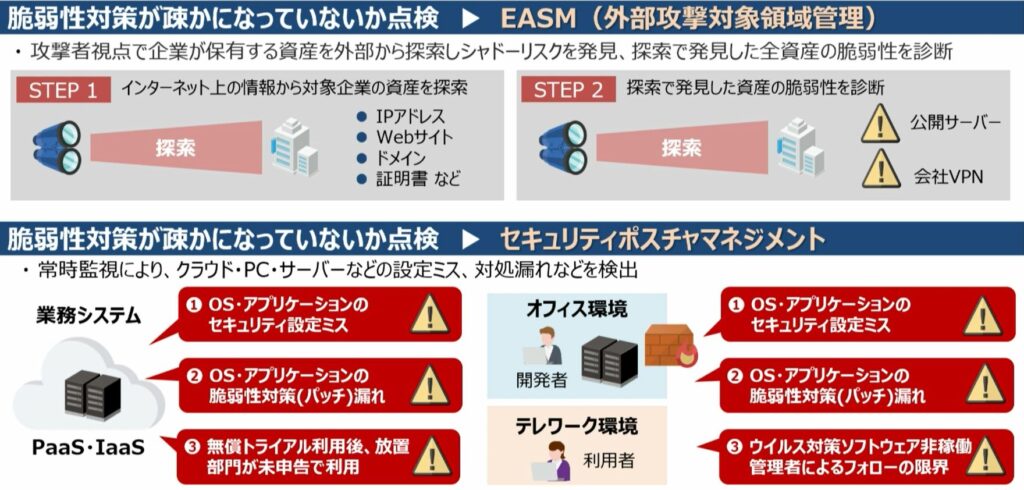

【予測力その3】脆弱性対策が疎かでないかを点検する外部攻撃対象領域管理「EASM」と「セキュリティポスチャマネジメント」

テレワークの増加により、特にVPNが攻撃の標的になっている。古いVPN機器には脆弱性があるため、それらをチェックしてパッチを当てることが大切である。またファイアウォールの設定も見直しも必要。オンプレだけでなく、AWSやMS Azureなどクラウドの設定ミスが目立っている。知らない間に部門で契約していることもクラウドもあるので確認しておきたい。

この取り組み例としては「EASM」(External Attack Surface Managemant)がある。企業が外部公開するIPアドレスに対し、疑似攻撃を仕掛けて穴を発見するものである。企業ドメインを指定すれば、そこにぶら下がる全資産を検査できる。シャドーリスクも発見できるだろう。 またクラウド・PC・サーバーには、OSやアプリの設定ミスや脆弱性が高確率で残っている。クラウドの無償トライアル後に放置された仮想環境なども存在する。そこで、セキュリティ管理の自動化を行うゼロトラスト・セキュリティサービスとしてセキュリティポスチャマネジメントがあり、最近はクラウドタイプの「CSPM」(Cloud Security Posture Management)の適用も進んでいる。

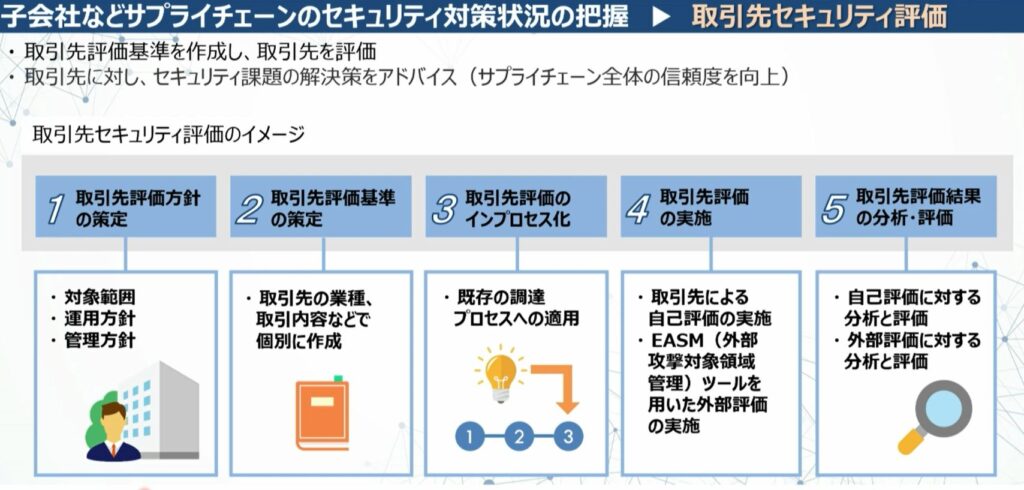

【予測力その4】子会社などのサプライチェーンのセキュリティ状況を把握する「取引先セキュリティ評価」

サイバー攻撃者は、セキュリティが強固なサプライチェーンのトップ企業は狙わない。その周辺の子会社や取引先など、セキュリティが甘いところから侵入しようとする。したがって対策としては、サプライチェーンのセキュリティ状況を把握する取引先セキュリティ評価のコンサルを受けることをお勧めする。実施には、最初に評価基準を策定し、その後にチェックリスト形式で自己評価、追加で前出のEASMを行うこともある。最後に自己と外部に対する評価を分析するという流れだ。

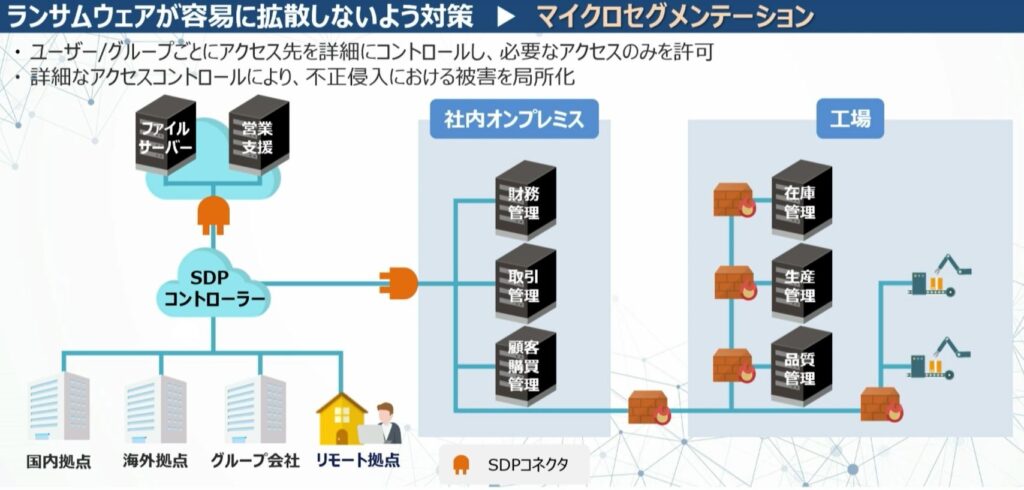

【抵抗力】ランサムウェアが拡散しないように「マイクロセグメンテーション」を実施

マイクロセグメンテーションは、システム間を細かく仕切り、小型のファイウオールなどを置いて、たとえ侵入を許しても重要システムに脅威を拡大させないようにするものである。最近ではクラウドシフトが増えているが、SDP(Software Defined Perimeter)コントロ-ラーやゼロトラストネットワークでユーザーグループごとに細かくアクセス制御することが推奨されている。この仕組みはVNPの代替としてのセキュアアクセスを提供してくれる。

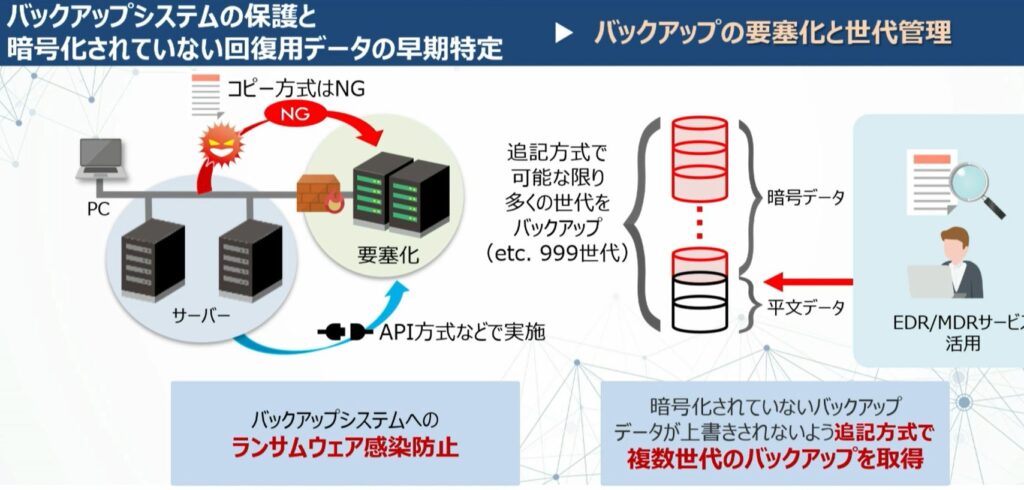

【回復力】バックアップシステムの要塞化と世代管理を行う「EDR/MDRサービス」

脅威の侵入に備え、バックアップシステムを保護し、暗号化されていない回復データの早期特定も必要だ。ランサムウェアの感染・拡大しやすいコピー形式のバックアップでなく、認証が付くAPI方式のバックアップを採用すると良い。またバックアップは追記方式にして、できるだけ多くの世代を取得し、暗号化されていないデータを保護しよう。EDR(Endpoint Detection and Response)やMDR(Managed Detection and Response)サービスを利用して感染日時を特定し、暗号化されていないデータを早期発見し、バックアップデータを探せるようにする。

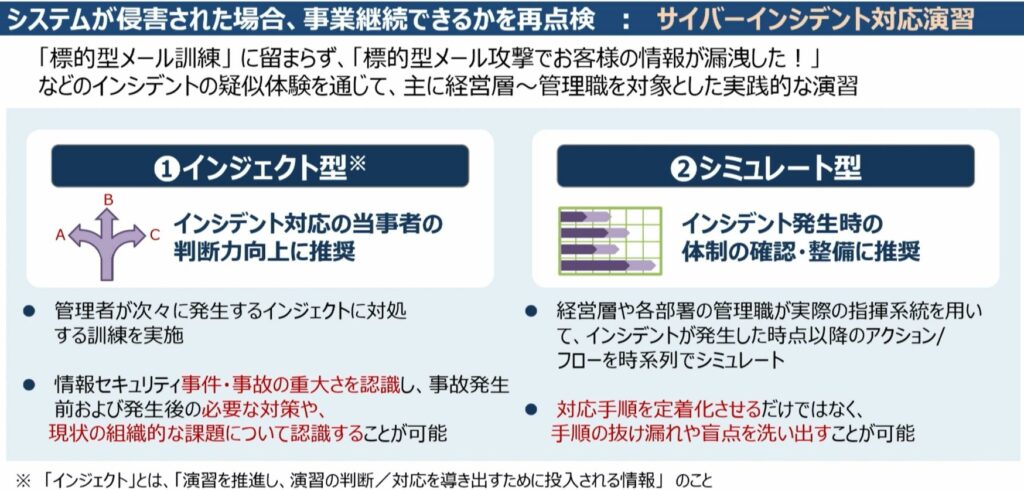

【適応力】システムが侵害された場合に備えてサイバーインシデント対応演習を行う

サイバーインシデント対応演習は、万一攻撃を受けてシステムが侵害されたときに備え、BCPの観点から再点検を行うもので、経営層や管理職を対象として疑似体験の実践演習になる。「インジェクト型」と「シミュレート型」の2タイプがあるが、前者は当事者の判断力を訓練するもので、グループに次々とインシデントを与えて、判断や再発防止を検討して意見交換を行う演習である。後者はインシデント発生時の体制確認・訓練を行うもので、いわば避難訓練のようなイメージだ。経営者や各部門の役職者を対象とし、インシデント時のアクションや、部署間連携、対応手順などを実際にチェックしていく。 最後に、こういった予測力・抵抗力・回復力・適応力が、自社にどのくらい具備されているのか、対策のきかっけに現状分析をすると良いだろう。前出のNISTの4つのゴールに対して、プロセス、人・組織、ツール・システムの観点からサイバーレジリエンスの整備状況を評価しておく。何から手をつけてよいかわからない場合に役立つはずである。