最速! 危険度の高い脆弱性をいち早く解説 「脆弱性研究所」第7回(2023年2月まとめ)

2月に公開された重大な脆弱性(CISA KEV参照)

2023年2月に新たに公開された脆弱性は2349となります。この中で特に重大な脆弱性を幾つかピックアップして説明したいと思います。

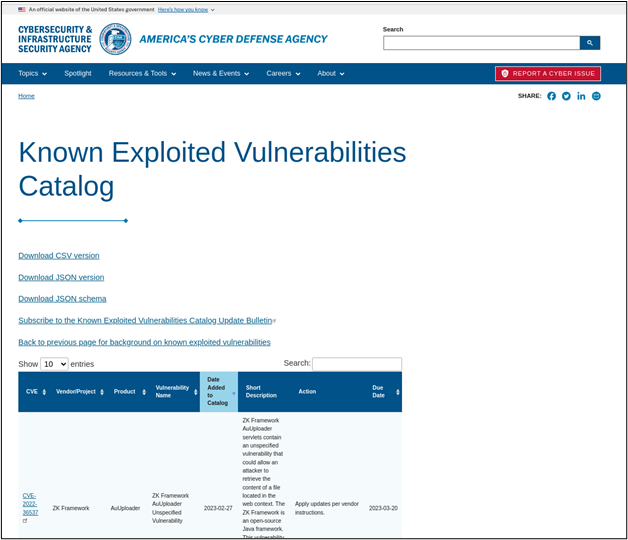

第3回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

2月にCISAのKEVに登録された脆弱性はトータルで14件更新されており、内訳は

- Microsoft: 3件

- Mitel: 2件

- Apple: 1件

- Cacti: 1件

- IBM: 1件

- Intel: 1件

- Oracle: 1件

- SugarCRM: 1件

- TerraMaster: 1件

- Forita: 1件

- ZK Framework: 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. Fortinet製品(FortiNAC, FortiWeb)にCriticalの脆弱性

Fortinet製品(FortiNAC, FortiWeb)にCriticalの脆弱性が出ています。これらの脆弱性は既に攻撃が観測されているため注意が必要です。

脆弱性の詳細

今回発行された製品とCVEに関する情報は以下になります。

- FortiNAC

- CVE-2022-399529.8 CriticalFortiNAC Web サーバーのファイル名またはパスの外部制御の脆弱性 [CWE-73] により、認証されていない攻撃者がシステム上で任意の書き込みを実行できる可能性があります。

- FortiWeb

- CVE-2021-427569.3 CriticalFortiWeb のプロキシデーモンに複数のスタックベースバッファ オーバーフロー脆弱性 [CWE-121] があり、認証されていないリモートの攻撃者が、特別に細工された HTTP リクエストを介して任意のコードを実行できる可能性があります。

PoC/その他

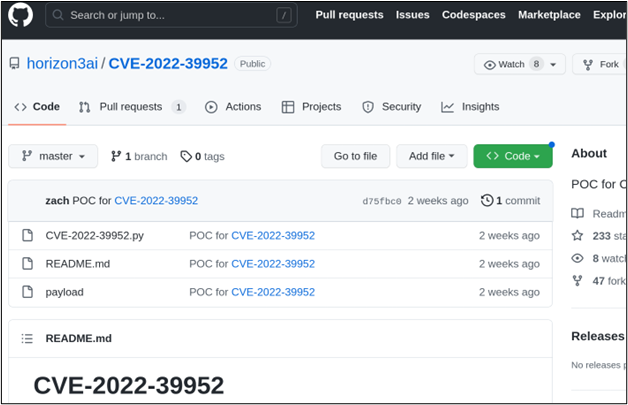

米国のセキュリティ企業であるHorizon.aiが、CVE-2022-39952のPoCを2023/02/21にGitHub上に公開しています。

また、CVE-2022-39952に関する攻撃の詳細やIoCも、Horizon.aiのページで解説されています。

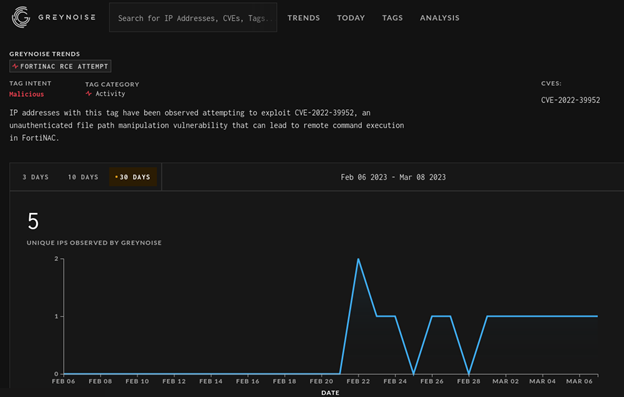

影響範囲

今回の脆弱性に関しては認証なしでリモートからの実行が可能という点から注目が集まっていましたが、PoCが公開された後すぐに攻撃が観測されているようです。GreyNoiseでもCVE-2022-39952を利用した攻撃を観測することができますが、PoCが公開された2023/02/21から攻撃が開始されています。

Fortinet製品の脆弱性は、以前もLockBitやContiなどのランサムウェアグループにも悪用された過去があるため、なるべく早く対応したほうが良いと思われます。

参考情報

- SECOPERATIONSサイバーセキュリティニュース

- GreyNoiseによる、CVE-2022-39952を付いた攻撃の観測グラフ

- Horizon3.aiのGitHub

- Horizon3.aiによるCVE-2022-39952の詳細とIoC

2.QNAPにRCEの脆弱性(CVE-2022-27596)

2023/01/30に、QNAPがQTS 5.0.1, QuTS hero h5.0.1が動作している製品での緊急の脆弱性を公開しました。攻撃者がリモートで悪意のあるコードを挿入できてしまいます。QNAPのアドバイザリーはこちらになります。

脆弱性の詳細

- CVE-2022-27596

- 対象となる製品

- QTS 5.0.1.2234 ビルド 20221201より前

- QuTS hero h5.0.1.2248 ビルド 20221215より前

- 9.8 Critical

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- 対象となる製品

こちらの脆弱性ですが、米ミシガン大学の研究者らが立ち上げた「Censys」は、Deadboltランサムウェアによって悪用される懸念があるとしています。DeadboltランサムウェアはNASデバイスを狙うランサムウェアで、2022年1月にはQNAPの製品を対象に攻撃を行ったり、同1月に台湾のNASメーカーである「ASUSTOR」を対象にした攻撃を行ったりしていました。

参考情報

- QNAPのアドバイザリー

- NAS機器を狙うランサムウェア「DeadBolt」、ベンダにも身代金要求する多重脅迫手口を確認 (トレンドマイクロ)

- CVE-2022-27596: The Next Ransomware Target?(Censysのブログ)

3.(番外)米国のサイバーセキュリティ戦略の変更

こちらは脆弱性の話ではなく、また厳密に言うと3月に入ってから発表されたものですが、米国や日本を含めた各国のサイバーセキュリティに関わってきますので、こちらで取り上げておきます。

2023/03/02にホワイトハウスが新たなサイバーセキュリティ戦略を発表しました。戦略の全文はこちらのPDFになりますが、抜粋が「米国政府のファクトシート」としてありますので、これを元に説明します。

戦略説明の中では、米国は

- サイバーセキュリティの負担を個人/中小企業/地方自治体から切り離し、私たち全員のリスクを軽減する能力のある組織に移すことで、責任のバランスを取り直す必要がある。

- 現在の差し迫った脅威から身を守りつつ、同時に回復力のある未来を計画して長期投資を行う必要がある。

とした上で、米国の同盟国やパートナーと共にデジタル エコシステムを下記のように構築するとしています。

- 防御可能: サイバー防御が圧倒的に簡単で、安価で、効果的

- 回復力: サイバー インシデントやエラーが広範・永続的な影響をほとんど及ぼさない

- 価値観の一致:最も大切にしている価値観がデジタル世界によって強化される

この戦略は、以下の5つの柱を中心に協力関係を強化していくとのことです。

- 重要インフラを守る

- 国家安全保障と公共の安全を確保するために、重要な分野でサイバーセキュリティ要件の使用を拡大し、コンプライアンスの負担を軽減するために規制を調整する

- 重要なインフラと重要なサービスを保護するために、必要な速度と規模で官民のコラボレーションを可能にする

- 連邦政府のネットワークの防御と最新化、および連邦政府のインシデント対応ポリシーを更新する

- 脅威アクターの妨害と解体

- 国力のすべてのツールを戦略的に使用して、敵を混乱させる。

- スケーラブルなメカニズムを通じて、民間セクターを脅威アクターへの反撃に関与させる。

- 国際的なパートナーと歩調を合わせて、ランサムウェアの脅威に対処する。

- セキュリティとレジリエンスを推進する市場の力を形成する

- プライバシーと個人データのセキュリティを促進する。

- ソフトウェア製品やサービスに対する責任を、安全な開発のプラクティスへとシフトさせる。

- 連邦補助金プログラムによって、安全で回復力のある新しいインフラストラクチャへの投資を促進するようにする。

- 回復力のある未来への投資

- インターネット基盤とデジタルエコシステム全体の脆弱性を軽減する。

- ポスト量子暗号、デジタルIDソリューション、クリーンエネルギーインフラストラクチャといった次世代サイバーセキュリティ技術の研究開発を優先する。

- 多様なサイバー労働力の開発を行う。

- 共通目標を追求するための国際パートナーシップの構築

- 志を同じくする国々とのパートナーシップを活用して、共同して準備や対応、費用負担を行い、デジタルエコシステムへの脅威に対抗する。

- 平時と危機の両方で、パートナーがサイバー脅威から身を守る能力を高める。

- 同盟国やパートナーと協力して、情報通信技術と運用技術製品、および安全で信頼できるサービスのグローバルサプライチェーンを構築する。

これらは記事の執筆時(2023/03/08)には既に進行中とのことです。今後、米国の動きに合わせて、国家間のプロジェクトや取り組み、研究やセキュリティ対策なども出てくると思いますので、注目しておいたほうが良いと思われます。

参考情報

2月のまとめ

2月も大きめの脆弱性が複数公開されていますので、脆弱性情報の取得とパッケージ更新は念入りに行ったほうが良さそうです。また、過去のLockBitやDeadBoltなどのランサムウェアが対象としたメーカーの機器に脆弱性が出ていますので、これらの情報も常に掴んでおく必要があります。

また、3月はじめになってしまっていますが、米国政府の新たなサイバーセキュリティ先着も発表されました。今後はこちらに合わせた米国政府や(日本も含めた)各国の動きが出てくると思いますので注目しておいたほうが良いと思われます。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします