最速! 危険度の高い脆弱性をいち早く解説 「脆弱性研究所」第8回(2023年3月まとめ)

3月に公開された重大な脆弱性(CISA KEV参照)

3月に新たに公開された脆弱性は2914となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

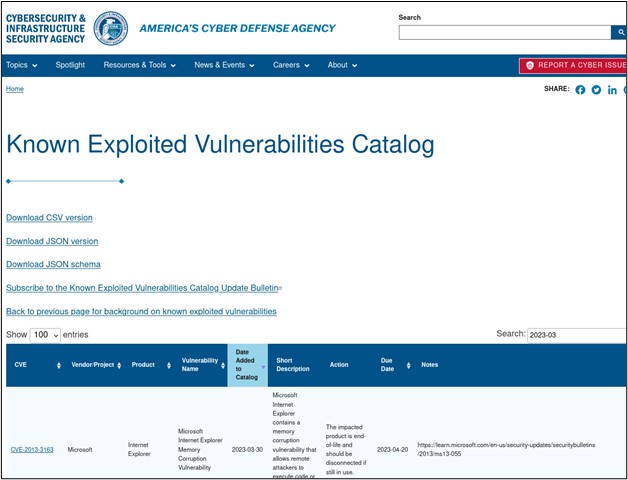

第3回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

3月にCISAのKEVに登録された脆弱性はトータルで14件更新されており、内訳は

- Microsoft: 3件

- Forta Cobalt Strike: 2件

- Arm: 2件

- Fortinet: 1件

- Adobe: 1件

- Samba: 1件

- Apple: 1件

- Linux Kernel: 1件

- Google Chrome: 1件

- Zoho: 1件

- XStream: 1件

- Plex: 1件

- Apache Spark: 1件

- Teclib: 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. Fortinet製品に複数の脆弱性

2023/03/07にFortinet製品の複数の脆弱性と修正バージョンが公開されました。

一次情報源: PSIRT

対象製品:FortiManager, FortiAnalyzer, FortiPortal , FortiSwitch, FortiNAC, FortiOS, FortiProxy, FortiRecorder, FortiSOAR, FortiWeb

後で触れますが、これらの脆弱性の中には既に攻撃が観測されているものが含まれていますので注意が必要です。

脆弱性の詳細

今回発行されたCVEと、対象となる製品の情報は以下になります。

- CVE-2022-22297

- 対象製品

- FortiWeb , FortiRecorder

- CVSS v3 Score

- 5.2 Medium

- 内容

- FortiRecorder および FortiWeb のコマンド ライン インタープリターにおける特殊要素の脆弱性 [CWE-792] 。

- 1 つ以上のインスタンスのフィルタリングが不完全なため、認証されたユーザーが、特別に細工されたコマンド引数を介して任意のファイルを読み取ることができる可能性があります。

- 対象製品

- CVE-2022-27490

- 対象製品

- FortiManager, FortiAnalyzer, FortiPortal , FortiSwitch

- CVSS v3 Score

- 5.1 Medium

- 内容

- FortiManager、FortiAnalyzer、FortiPortal、 FortiSwitch の権限のないアクターの脆弱性 [CWE-200]

- 機密情報の公開により、制限付きの管理者アカウントへのアクセス権を取得した攻撃者が、「診断デバッグ」コマンドを介して機密情報を取得できる可能性があります。

- 対象製品

- CVE-2022-29056

- 対象製品

- FortiAuthenticator, FortiDeceptor , FortiMail

- CVSS v3 Score

- 3.5 Low

- 内容

- FortiAuthenticator、FortiDeceptor、および FortiMail の過剰な認証試行の不適切な制限の脆弱性 [CWE-307]

- 認証されていないリモートの攻撃者がログイン フォームに多数の HTTP リクエストを送信することで、CPU とメモリを部分的に使い果たす可能性があります。

- 対象製品

- CVE-2022-39951

- 対象製品

- FortiWeb

- CVSS v3 Score

- 7.2 High

- 内容

- FortiWeb の OS コマンドの脆弱性 (「OS コマンド インジェクション」) [CWE-78]

- 特別な要素の不適切な無効化により、認証されたユーザーが特別に細工された HTTP リクエストを介して、不正なコードまたはコマンドを実行できる可能性があります。

- 対象製品

- CVE-2022-39953

- 対象製品

- FortiNAC

- CVSS v3 Score

- 7.8 High

- 内容

- FortiNAC の不適切な権限管理の脆弱性 [CWE-269]

- シェル アクセスを持つ権限の低いローカル ユーザーが root として任意のコマンドを実行できる可能性があります。

- 対象製品

- CVE-2022-40676

- 対象製品

- FortiNAC

- CVSS v3 Score

- 7.1 High

- 内容

- FortiNAC の Web ページ生成 (「クロスサイト スクリプティング」(XSS)) 脆弱性 [CWE-79]

- 入力の不適切な無効化により、認証されたユーザーが巧妙に細工された HTTP リクエストを介して XSS 攻撃を実行できる可能性があります。

- 対象製品

- CVE-2022-41328

- 対象製品

- FortiOS

- CVSS v3 Score

- 6.5 Medium

- 内容

- FortiOS の制限されたディレクトリの脆弱性 (「パス トラバーサル」) [CWE-22]

- パス名の不適切な制限により、特権のある攻撃者が、細工された CLI(コマンドラインインターフェイス) コマンドを介して、任意のファイルを読み書きできる可能性があります。

- 対象製品

- CVE-2022-41329

- 対象製品

- FortiOS , FortiProxy

- CVSS v3 Score

- 5.2 Medium

- 内容

- FortiOS および FortiProxy 管理インターフェイスの権限のない攻撃者の脆弱性 [CWE-200]

- 機密情報が公開されると、認証されていない攻撃者が、巧妙に細工された HTTP GET 要求を介して、デバイスの機密ログ情報を取得できる可能性があります。

- 対象製品

- CVE-2022-41333

- 対象製品

- FortiRecorder

- CVSS v3 Score

- 6.8 Medium

- 内容

- FortiRecorder のログイン認証メカニズムにある制御されていないリソース消費の脆弱性 [CWE-400]

- 認証されていない攻撃者が、巧妙に細工された GET リクエストを介して、デバイスを利用できなくさせる可能性があります。

- 対象製品

- CVE-2022-42476

- 対象製品

- FortiOS , FortiProxy

- CVSS v3 Score

- 7.8 High

- 内容

- FortiOS および FortiProxy の相対パス トラバーサルの脆弱性 [CWE-23]

- 特権のある VDOM (仮想ファイアウォール)管理者が、巧妙に細工された CLI (コマンドラインインターフェイス)リクエストを介して、ボックスのスーパー管理者(su)に特権をエスカレートできる可能性があります。

- 対象製品

- CVE-2022-45861

- 対象製品

- FortiOS , FortiProxy

- CVSS v3 Score

- 6.4 Medium

- 内容

- FortiOS および FortiProxy の SSL-VPN ポータルにおける初期化されていないポインターの脆弱性 [CWE-824]

- リモートの認証された攻撃者が、 HTTP GET 要求を介して sslvpn デーモンをクラッシュさせる可能性があります。

- 対象製品

- CVE-2023-23776

- 対象製品

- FortiAnalyzer

- CVSS v3 Score

- 4.6 Medium

- 内容

- FortiAnalyzer の無許可のアクターへ機密情報を公開 する脆弱性[CWE-200]

- リモートの認証された攻撃者が、FortiAnalyzer からログ取得要求が行われたときに、ハートビート応答でクライアント マシンのパスワードをプレーン テキストで読み取られる可能性があります。

- 対象製品

- CVE-2023-25605

- 対象製品

- FortiSOAR

- CVSS v3 Score

- 7.5 High

- 内容

- FortiSOAR の Playbook コンポーネントにある不適切なアクセス制御の脆弱性 [CWE-284]

- 管理インターフェイスで認証された攻撃者が、巧妙に細工された HTTP リクエストを介して、不正なアクションを実行できる可能性があります。

- 対象製品

- CVE-2023-25610

- 対象製品

- FortiOS , FortiProxy

- CVSS v3 Score

- 9.3 Critical

- 内容

- FortiOS および FortiProxy 管理インターフェイスのバッファ アンダーライト (「バッファ アンダーフロー」) の脆弱性により、リモートの認証されていない攻撃者が、特別に細工されたリクエストを介して、デバイスで任意のコードを実行したり、GUI で DoS を実行したりできる可能性があります。

- FortiOS および FortiProxy 管理インターフェイスのバッファ アンダーライト (「バッファ アンダーフロー」) の脆弱性により、リモートの認証されていない攻撃者が、特別に細工されたリクエストを介して、デバイスで任意のコードを実行したり、GUI で DoS を実行したりできる可能性があります。

- 対象製品

- CVE-2023-25611

- 対象製品

- FortiAnalyzer

- CVSS v3 Score

- 4.0 Medium

- 内容

- FortiAnalyzer の式要素の不適切な無効化の脆弱性 (CWE 1236) により、ローカルの認証された特権攻撃者が、スプレッドシートの式をマクロ名に挿入することにより、エンド ユーザーのホスト上で任意のコードを実行できる可能性があります。 これは、ユーザーが CSV レポート ファイルをダウンロードして開くと実行されます。

- 対象製品

脆弱性の悪用

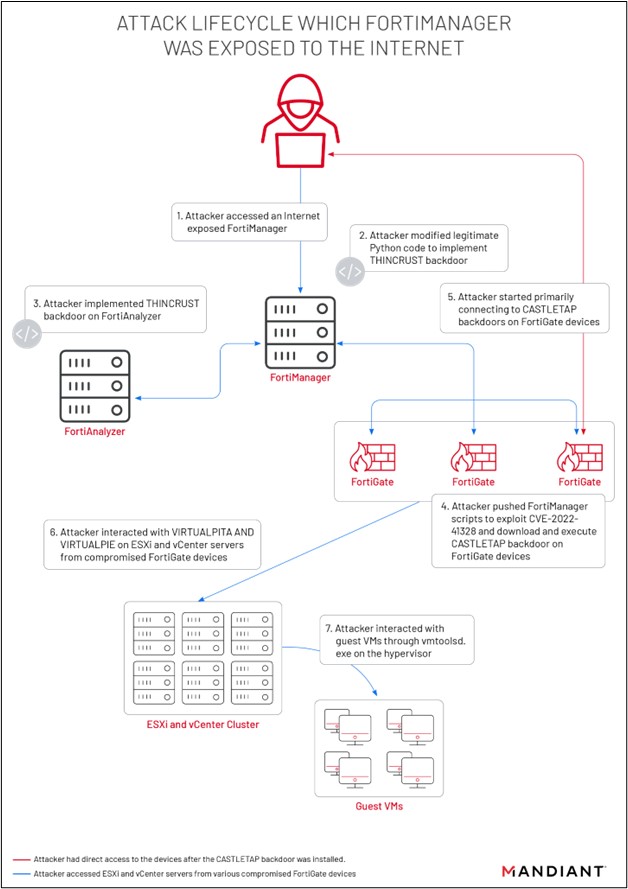

米国のセキュリティ企業であるMandiant社が、上述のCVE-2022-41328(FortiOSにおける脆弱性)が中国の脅威アクターによる諜報活動に使われているという調査結果を出しています。

こちらのMandiant社の調査によると、中国が背後にいるとされている脅威アクターである、UNC3886が、このCVE-2022-41328を攻撃時に使用していたと思われます。

UNC3886はこちらのMandiant社の調査にもあるとおり、VMWare製品に影響を与えるマルウェアエコシステムを使用して活動している脅威アクターとして、2022年9月頃からMandian社tにより追跡されています。今回は、このVMWare製品への攻撃の前段階で、FortinetのCVE-2022-41328を使用した例が観測されています。

- FortiManagerがインターネットに公開されていた場合になります。

- FortiManagerに対して、攻撃者が正当なものを装ったPythonコードを流し、THINCRUSTバックドアを展開しました。

- 同様にFortiAnalyzerに対して、攻撃者が正当なものを装ったPythonコードを流して、THINCRUSTバックドアを展開しました。

- 攻撃者はFortiManagerスクリプトでCVE-2022-41328のexploitを利用し、FortiGateデバイスにCASTLETAPバックドアをダウンロードして実行させました。

- 攻撃者はCASTLETAPバックドアを用いてFortiGateデバイスに接続を行いました。

- 攻撃者はFortiGateデバイスから ESXi サーバーへの SSH 接続を行いました。

- これから攻撃者はハイパーバイザーに永続的にアクセスできるようになり、攻撃者はゲスト仮想マシンでコマンドを実行できるようになりました。

注意・警告等

Mandiantにより攻撃が観測されたCVE-2022-41328に関しては、CISA KEVカタログに加えられました。

また、上述の脆弱性のうち、CVE-2023-25610に関しては、IPAで「Fortinet 製 FortiOS および FortiProxy の脆弱性対策について(CVE-2023-25610)」として注意を呼びかけています。

参考情報

- PSIRT Advisories

- Fortinetのゼロデイ マルウェアとカスタム マルウェア、中国の攻撃者によるスパイ活動で使用された疑い

- 悪意のあるVIB(E) Part-1:ESXiハイパーバイザー内の新しいマルウェアの持続性に関する調査

- Fortinet 製 FortiOS および FortiProxy の脆弱性対策について(CVE-2023-25610)

2. Adobe ColdFusionの脆弱性(CVE-2023-26359, CVE-2023-26360, CVE-2023-26361)

2023/03/14にAdobe ColdFusion(Webアプリケーションやモバイルアプリケーションを構築する際に使用されるフレームワーク)の複数の脆弱性と修正バージョンが公開されました。

一次情報源: Security updates available for Adobe ColdFusion | APSB23-25

これらの脆弱性の中にも既に攻撃が観測されているものが含まれていますので注意が必要です。

脆弱性の詳細

今回発行されたCVEと、対象となる製品の情報は以下になります。

- CVE-2023-26359

○一次情報源

■Security updates available for Adobe ColdFusion | APSB23-25

〇対象製品

■Adobe ColdFusion 2018 update 15, 2021 update 5以前のバージョン

〇CVSS v3 Score

■9.8 Critical

■CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

〇内容

■任意のコード実行の脆弱性

■信頼できないデータのデシリアライズ(CWE-052) - CVE-2023-26360

〇一次情報源

■Security updates available for Adobe ColdFusion | APSB23-25

〇対象製品

■Adobe ColdFusion 2018 update 15, 2021 update 5以前のバージョン

〇CVSS v3 Score

■8.6 Critical

■CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:N/A:N

〇内容

■任意のコード実行の脆弱性

■不適切なアクセス制御(CWE-284) - CVE-2023-26361

〇一次情報源

■Security updates available for Adobe ColdFusion | APSB23-25

〇対象製品

■Adobe ColdFusion 2018 update 15, 2021 update 5以前のバージョン

〇CVSS v3 Score

■4.9 Medium

■CVSS:3.1/AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:N/A:N

〇内容

■メモリリークの脆弱性

■パストラバーサル(CWE-22)

脆弱性の悪用

Adobe社ではCVE-2023-26360の悪用を実際に観測しているとの情報が出されています。

注意・警告等

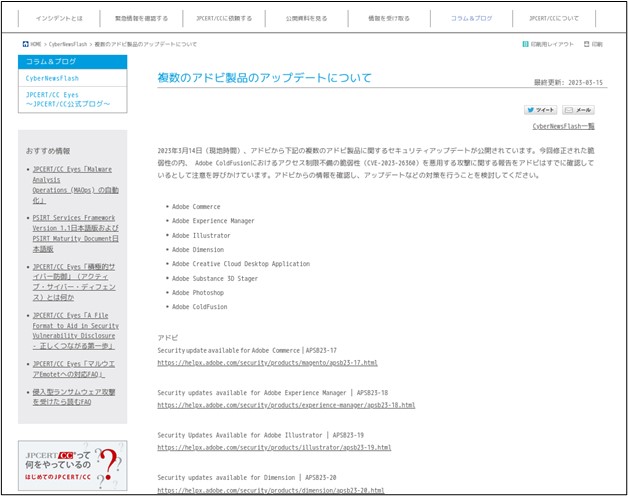

CVE-2023-26360に関しては、CISA KEVカタログに加えられました。

また、Adobe製品の脆弱性という形で、CVE-2023-26360を含めて、JPCERTの方で「複数のアドビ製品のアップデートについて」として注意を呼びかけています。

参考情報

- Security updates available for Adobe ColdFusion | APSB23-25

- CISA Adds One Known Exploited Vulnerability to Catalog

- 複数のアドビ製品のアップデートについて

3. OpenSSL 1.1.1がEOLに

2023/03/28にOpenSSLブログに投稿されましたが、OpenSSL 1.1.1が2023年9月を持ってEOLになるとの事です。

OpenSSLの移行ガイドはOpenSSLコミュニティが出しているものがあるので、そちらを参考にしてください。

また、一般のユーザはOpenSSL単体をソースからコンパイルして使うのではなく、ディストリビューションに入っているものを使用すると思います。

OpenSSL 1.1.1を使用している主なディストリビューションは

- Red Hat Enterprise Linux 8

- Ubuntu 20.04

- Debian (bullseye)

- SUSE Linux Enterprise Server 15

と、ほぼ現役で動いていると思われるものがほとんどです。

OpenSSLコミュニティのサポートがEOLになることで、以降は各ディストリビューションのサポートに依存することになります。該当するバージョンのディストリビューションを使用している場合には、ディストリビューションのEOLを確認しておいたほうが良いと思われます。

参考情報

- OpenSSL 1.1.1 End of Life

- Red Enterprise Linux Life Cycle

- Ubuntu Release Life Cycle

- Debian Releases

- Product Support Lifecycle Lifecycle Dates by Product

3月のまとめ

3月も、こちらで取り上げた以外の大きめの脆弱性も複数公開されていますので、脆弱性情報の取得とパッケージ更新は念入りに行ったほうが良さそうです。また、Fortigate製品の脆弱性は、既に攻撃に利用している脅威アクターまで出ていますので早めの対応が必要となります。

OpenSSL 1.1.1のEOLは結構大きいニュースだと思われます。引き続き、ディストリビューションの方で対応はしてくれると思われますが、今回のOpenSSL 1.1.1 EOLの件を良い機会と捉えて、使用しているディストリビューションやパッケージのEOLを確認してみては如何でしょうか。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします