2023年第2四半期(4〜6月)における国内のランサムウェア攻撃が前年比25%増

包括的なサイバーセキュリティソリューションプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(以下CPR)は、2023年第2四半期(4〜6月)において、日本国内のランサムウェア攻撃が昨年同時期と比較し25%増加していることを明らかにした。

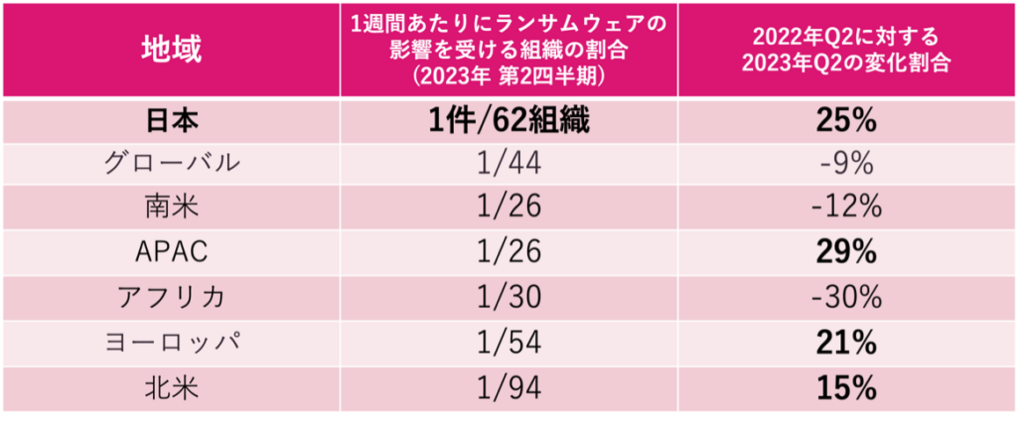

2023年第2四半期における地域別ランサムウェア攻撃状況

世界的に見ても攻撃は増加傾向にある。南米、アフリカは前年同時期に比べ減少しているものの、それぞれ26組織に1組織の割合、30組織に1組織の割合という結果になり、他地域と比較し、現在最も影響が多い地域となっている。

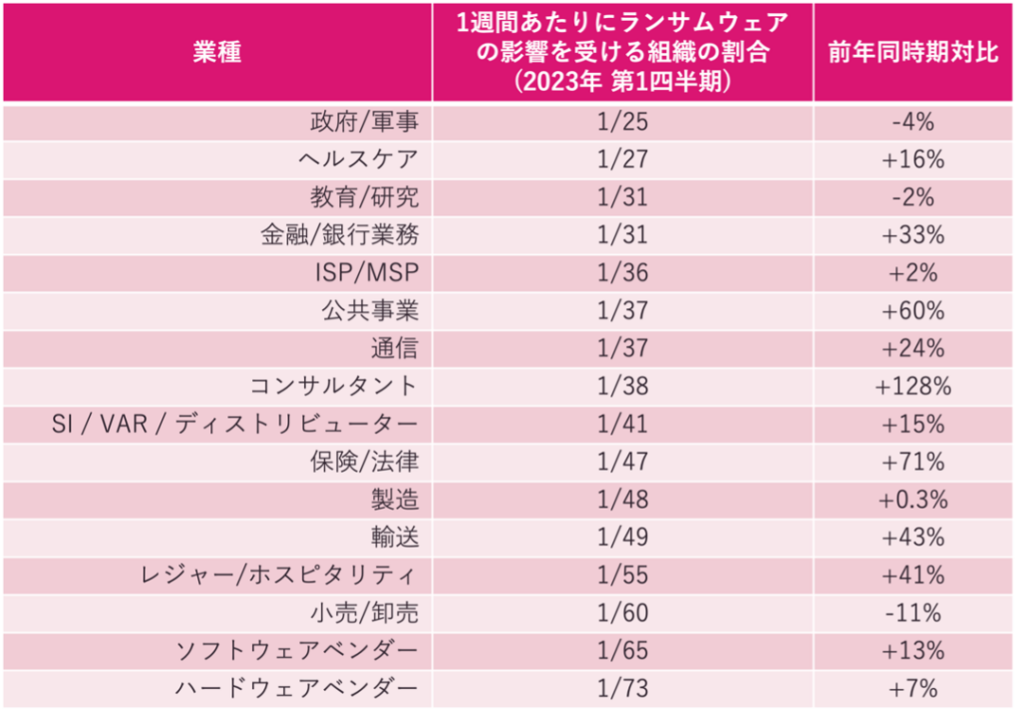

業界別ランサムウェア攻撃状況(グローバル)

いくつかの業種を除き、2023年第2四半期は全体的にランサムウェアの影響は増加をしている。政府/軍事または教育/研究部門においてはわずかな減少が見られたものの、絶対数としては依然として他業種と比べ、上位となっている。

また、病院を含むヘルスケア分野のような社会的に不可欠な業種は、機密性の高い医療情報を多く保持していることに加え、セキュリティも脆弱な部分を残しているため攻撃は増加している。ヘルスケア業界に限らず、身代金に値するような重要な情報を保持している業種は引き続きランサムウェアの影響は増え続けると考えられる。

フレキシブルワークで高まるリスクと、高度化するランサムウェア

ランサムウェア は、データセンター、IaaS、クラウド上の本番環境などの企業リソースへのアクセスを悪用して組織内に入り込み伝播し、重要なIT資産からのアクセスを妨ぐ。リモートワークなど組織外のネットワークフから業務を行う場合、感染と拡散の危険性は増大する。リモートで働く従業員は、知らないうちに汚染されたファイルをダウンロードしたり、悪意ある広告にアクセスしたり、ランサムウェアに発展するマルウェアに感染したウェブサイトを閲覧したりしているかもしれない。

コスト、運用、コードの進化に伴うターゲットの変化

攻撃を受けた組織のコストが増大すると共に、攻撃者が用いる攻撃方法も多様化している。初期のランサムウェア攻撃を行っていたのは個人の攻撃者で、彼らは自動ペイロードを開発して無作為に選んだ攻撃者に大量に配布していた。しかし、現在、攻撃者たちはより洗練され、より入念な計画と戦術をもち、RaaS(ランサムウェア・アズ・ア・サービス)のような本格的な“ビジネスモデル”を運営している。

マルウェアやシステムの脆弱性を介してネットワーク内に侵入すると、一部の攻撃者は「機密データを暗号化して、その事実を公表する」と組織を脅迫する。身代金を支払ったとしても、復号キーが公開されるとは限らない。ランサムウェア攻撃者の中には、暗号化の段階を省略して、単に盗んだデータのコピーを攻撃者に見せて脅迫する者もいる。“三重恐喝型”の場合は攻撃組織だけでなく、従業員やビジネスパートナー、企業の顧客を脅迫する。

SASEでランサムウェアを防ぐ – Check Point Harmony Connect

ランサムウェアは身代金要求の下地を作るために、無数のテクニックやツールを使って、ネットワーク、アプリケーション、コンピューターに侵入する。ランサムウェアから企業の資産を保護するには、SASE(Secure Access Service Edge)ソリューションを活用した多層防御が有効な手段の一つである。リアルタイムかつグローバルな脅威インテリジェンスを備えたSASEソリューションにより、エンドポイントへ防御情報がアップデートされていない条件でも、攻撃を早期に無効化することが可能となる。