ランサムウェアから自社設備やシステムを守るため、攻撃者の視点で事前に疑似攻撃を!【JapanSecuritySummit 2023 ラック セッションレポート】

DXが進展するなかで、スタンドアローンだったOTにも変化が起きた。従来まで持ち込みデバイスからの侵入を想定していたマルウェアが、インターネットを介したサイバー攻撃となり、そのリスクが高まったからである。コロナ禍を経て、リモートでシステムの保守作業を行うことも多くなり、工場やOTのセキュリティが叫ばれている。まずサイバーセキュリティに関するリスクアセスメントや可視化といったトレンドがあるが、ここではトレンドの一歩先をいく「ペネトレーションテスト」について、株式会社ラック デジタルペンテスト部の篠原 祟宏氏が解説した。

VPN機器・RDPの設定ミスや脆弱性を突く、二重脅迫型のランサムウェアの被害が増加

近年、国内外でのサイバー攻撃がますます増加している状況です。これらの攻撃例を見ると共通点が浮かび上がります。従来の不正アクセスや情報漏えいといったキーワードに加え、ファイルを暗号化して金銭を要求する「ランサムウェア」の被害が目立っています。

ランサムウェアには、2017年に流行した「WannaCry」を代表とする「不特定多数型」(バラマキ型)と、機密情報を盗んで揺さぶりをかける「二重脅迫型」の2タイプに分類され、最近では後者の二重脅迫型の被害が増加しています。その手口もメールやWebサイトの閲覧のみならず、VPN機器・RDPの設定不備や脆弱性悪用によって組織内に侵入するアプローチが多く確認されています。 実際にランサムウェアに被害にあった業種をみると、製造業が比較的に多く、工場で被害に遭うと復旧時間に比例する形で損失も大きくなるため、その対策は急務といえるでしょう。二重脅迫型では、自社の知財や機密情報を闇サイトに暴露されてしまえばダメージは計り知れません。たとえ身代金を支払ったとしても、相手が情報を削除する保証もありません。そこで二重脅迫型で用いられる標的型攻撃の対策が大切になります。当社でも、この二重脅迫型ランサムウェアの対策について随時発信しています。

まずは工場を例に、5種類に分類されるランサムウェアの侵入手口を把握しよう!

企業システムがランサムウェアに侵入されると「攻撃」「被害」「影響」という側面からダメージを受けてしまいます。そのプロセスを要素別に見ると、まず攻撃過程ではセキュリティ3要素「CIA」(機密性:Confidentiality、完全性:Integirity、可用性:Availability)が損なわれるリスクがあります。

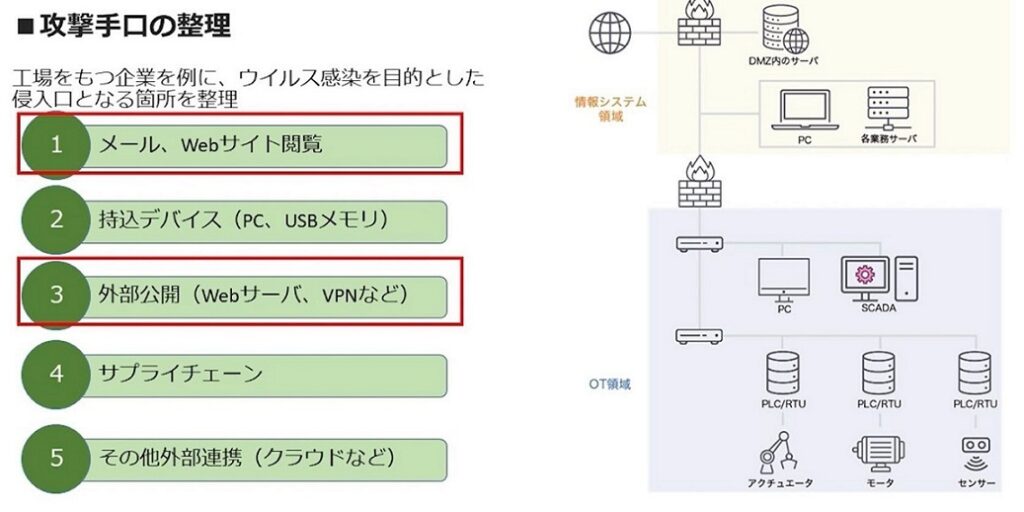

可用性については、システムが停止すると事業やライフラインへ大きな影響が出ます。完全性の観点では、米国の浄水場で水の品質劣化を引き起こした例もあります。機密性に関してはレシピがあればコピーでき、市場優位性が危ぶまれることもあるでしょう。こういった機密情報が2重脅迫の対象にうってつけなのです。 攻撃の侵入手口について、工場を例に整理すると大きく以下のとおりになります。

代表的な手口のメール・Webサイト閲覧からの感染、外部公開サーバーやVPN機器のほか、最近では少ないもののUSBメモリーなどのデバイスからの感染、サプライチェーンでランサムウェアの混入を起点とした拡散、クラウドの設定ミスによる管理不備なども考えられます。まずは、どこが侵入口になるのかを把握することから対策を始めましょう。

代表的なメール・Webサイト閲覧からの感染については、昨年は巧妙なメールで送られるEmotetが流行しました。またテレワークの普及に伴う家庭内からの感染や、ベンダーのリモートメンテナンス端末からの感染も考えられます。外部公開サーバーやVPN機器の場合は、設定に不備があると、その脆弱性を突いて侵入されます。特にVPN機器は適切なパッチ管理ができておらず、その被害が多く報告されました。脆弱性が公開されたときに誰が対応するのか、その体制も確認する必要があるでしょう。

インターネットに接続している機器を簡易的に調査できるサービスも登場しています。これにより同類の脆弱性を持つ機器を使用する企業が探し出されるリスクもあります。またインターネットに露出した制御システムも探索される可能性も考えられます。そのため、あらためて機器の把握と、インターネットへの接続性、管理体制の見直しも重要です。

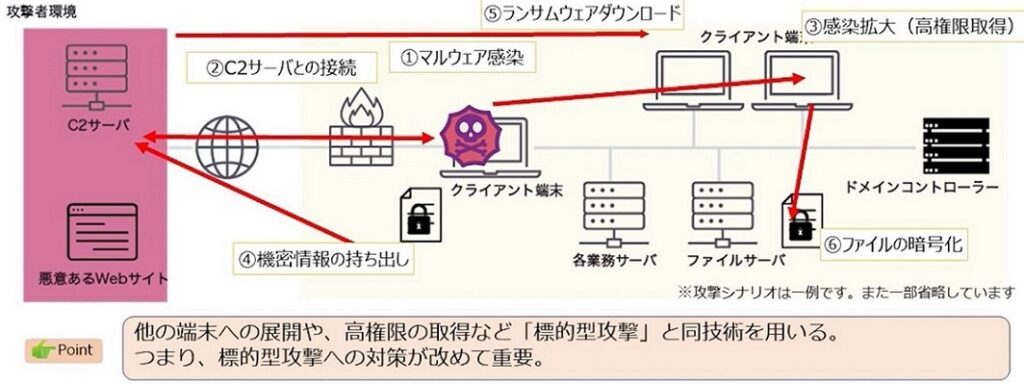

二重脅迫型ランサムウェアや標的型攻撃の侵入の流れは、潜入(侵入)→横断的侵害→活動という3ステップで行われることが一般的です。潜入に関しては前出の通りで、その後に内部ネットワーク情報を収集し、侵害範囲を拡大していきます。そして暗号化や情報窃取などの目的を達成すべく、ひそかに活動を展開していくわけです。OTではシステムの停止やパラメータ変更による暴走なども考えられるでしょう。

このような高度な攻撃により、システムへ侵入されることを前提に多層的な対策が求めらます。その前に、自社内でどこまでセキュリティ対策が施されているのかを効果測定する必要があり、そこでペネトレーションテストの登場となります。

ペネトレーションテスト(ペンテスト)とは、一体どのようなもの?

では、ペネトレーションテストとは、具体的にどのようなものなのでしょうか? 簡単にいうと、攻撃に必要な問題点を見つけて、それが達成できるかを確認するテストです。攻撃者が使う疑似攻撃を加えて確認を行います。大前提として組織内端末がマルウェアに感染、または攻撃者の制御化にあることを想定して疑似攻撃を加えます。

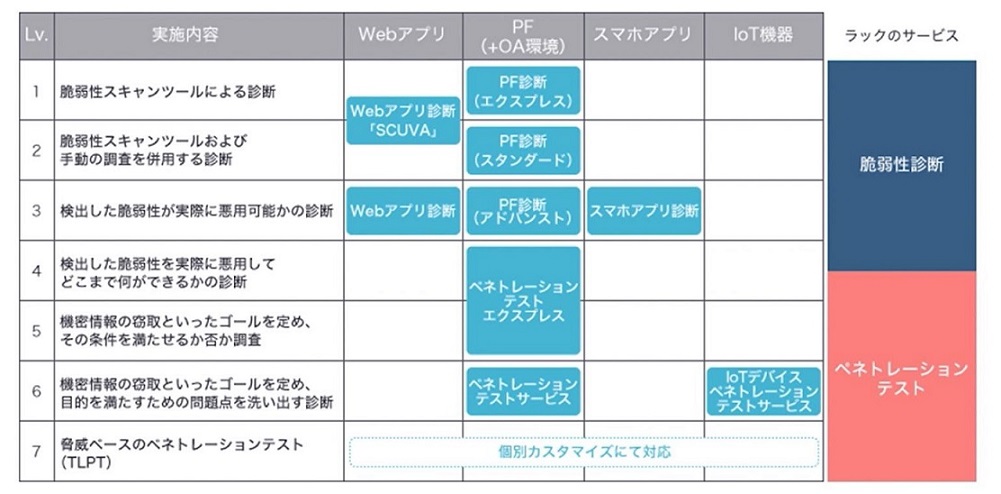

ラックの標準的なペネトレーションテストでは、感染前提となるため感染させるアプローチは行われません。このテストによりセキュリティ対策の効果測定や現状把握が可能になります。よく聞く脆弱性診断は、あらかじめ決められた項目に従って既知の脆弱性が存在するかを確認するもので、ペネトレーションテストの場合は起点と目的を定め、実際に用いられる攻撃手法で目的達成に必要な問題点を炙り出すという違いがあります。当社のサービスは下図の4~7のレベルを対象としています。

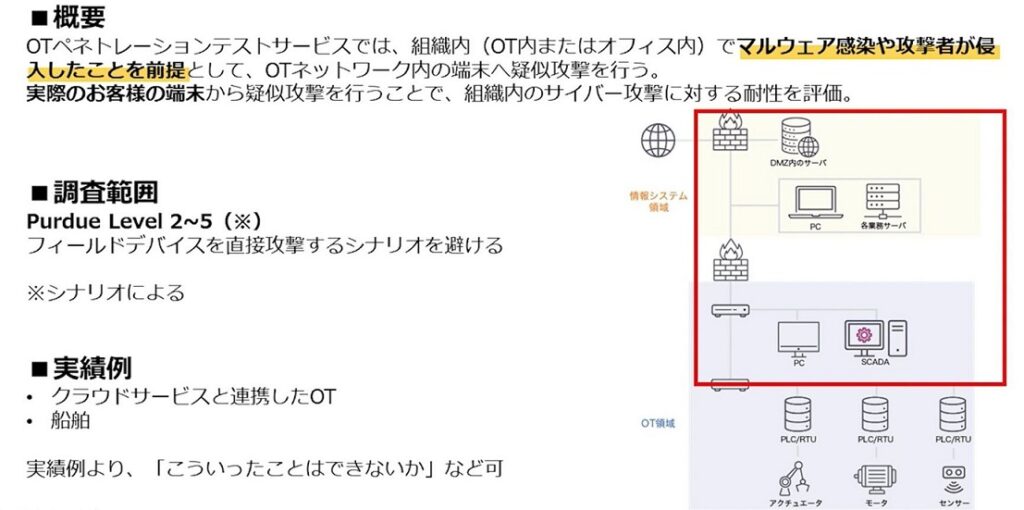

さらに、これをカスタマイズしたのが「OTペネトレーションテストサービス」です。産業用制御システム(ICS)向けセキュリティの構造モデルPurdue Level2~5をカバーします。工場のような一般的なOTだけでなく、クラウドと連携したOTや、船舶などのシステムなど特別なケースでの実績も多くあります。

もちろん本サービスも侵入を前提に、目的の攻撃達成までに何がどこまでできるのかを検査するもの。調査範囲はシナリオによりますが、情報システムから制御システムの上位レイヤー領域になります。OT領域でテストが一部となるのは、稼働に深刻な影響を及ぼさないこと、フィールドデバイスを統合・監視またはディプロットを行う端末で掌握できれば同等と見なせること、本番環境で時間を短縮してテストを行う必要があることからです。

ペネトレーションテストで重要な点は、実施のシナリオづくりです。攻撃者の行動になぞらえて目的を達成できるか、かつ効率的にテストができるか、疑似攻撃の出発点となる起点と、テストのゴールとなる目的を設定します。起点は前出の5種類の侵入口を設定。目的が達成されると甚大な被害になるので、テストでは影響を最小にするために、その上位レイヤーでの掌握に努めています。

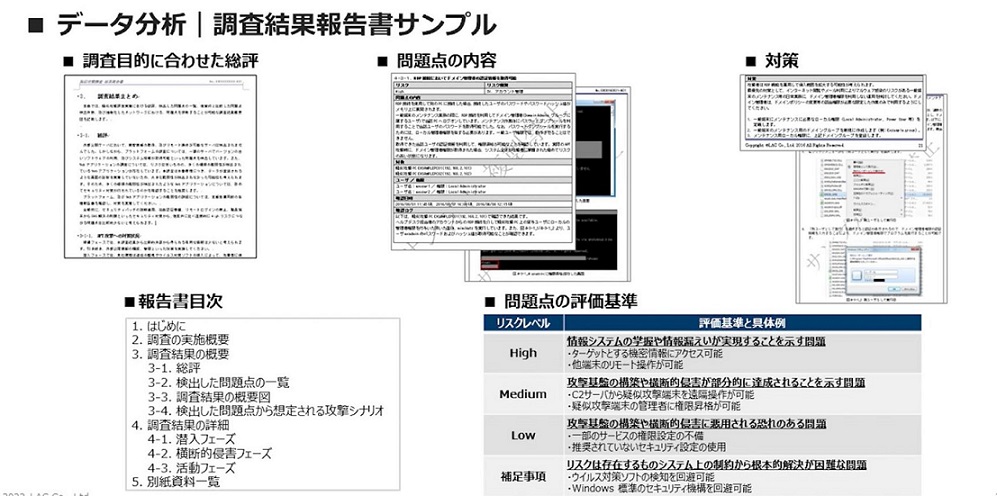

具体的なシナリオの例を挙げると、IT/OAの情報システム領域にあるPCがマルウェアに感染したことを起点に、目的としてOT領域のフィールドデバイスの暴走を想定します。ただしテストとしてはSCADA(制御監視システム)までの把握とします。ほかにも保守用の持ち込み用PCの感染など、さまざまなケースを想定することもあります。シナリオ設定に悩まれる場合は、インシデントを参考にしたプリセット事例も用意しています。 具体的なサービスは、契約後から少なくとも約2~3ヵ月(実際のテストは1週間程度)を見て下さい。重要な点は事前準備の段階にあります。攻撃シナリオの調整や、本番環境でテストを実施する際の関係各所への調整、端末準備や設定変更などが必要です。テスト実施後は、以下のようなレポートが提出されます。

OTペネトレーションテストは必要ないと感じる企業に向けたアプローチも

まだ自社にとってOTペネトレーションテストまでは必要ないと感じる場合には、攻撃の起点になりやすい箇所を重点的に調べるアプローチもあります。1つはインターネット境界に配置される機器に対する脆弱性診断を実施し、攻撃者の侵入口を潰しておくことです。

もう1つは、同じペネトレーションテストでも、対象領域を情報システム(IT)に限定したテストを行うことです。DXでOTとITが接続されることが多くなると、情報システム(IT)領域からOT側に侵入してくる傾向があるため、もしも情報システムが制圧されるとOTまで侵入を許すことになります。またリモート端末が増え、情報システムからOT端末に接続されることも多いため、そういった経路を悪用される危険も考えられます。そこで、まずは情報システムのペネトレーションテストを行う価値があるわけです。

当社では、OTセキュリティのための体制構築から、リスクアセスメント、可視化、教育・訓練まで一貫してサポートし、脆弱性診断・検査、IoTデバイスやWebアプリのソースコードまでをペネトレーションテストで対応します。最近はOTへの侵入経路はOA(Office Automation)からのことも多いため、ぜひ当社で実績にある脆弱性診断やペネトレーションテストで備えていただくことをオススメします。