ファジングでIoT機器のセキュリティ対策を万全に! ~第1回 サプライチェーン攻撃と脆弱性テスト

近年、さまざまな要因からサイバー攻撃の対象領域が拡大し、政府機関、サプライチェーン、医療機関など、あちこちで膨大な被害が発生しています。脆弱なデバイスやネットワークを狙ってDDosやランサムウェア、ハッキングなどの攻撃が仕掛けられており、それに対して政府機関や関連組織は法律や規制を整備しています。攻撃には有効なセキュリティ対策が求められますが、セキュリティ対策と言っても広範囲に渡ります。この連載では、その中でも爆発的に増え続ける「繋がるデバイス」、IoT機器のセキュリティ対策としての「ファジング」に焦点を当ててお話しします。実際、Forrester ResearchによるThe State of IoT Securityの2023レポートで、最も多く報告されている外部攻撃のターゲットはIoT機器です。まずは、IoT機器が直面している状況とセキュリティリスク、その対策からスタートします。

IoT機器の広がりによって、サイバー攻撃関連の通信が急増

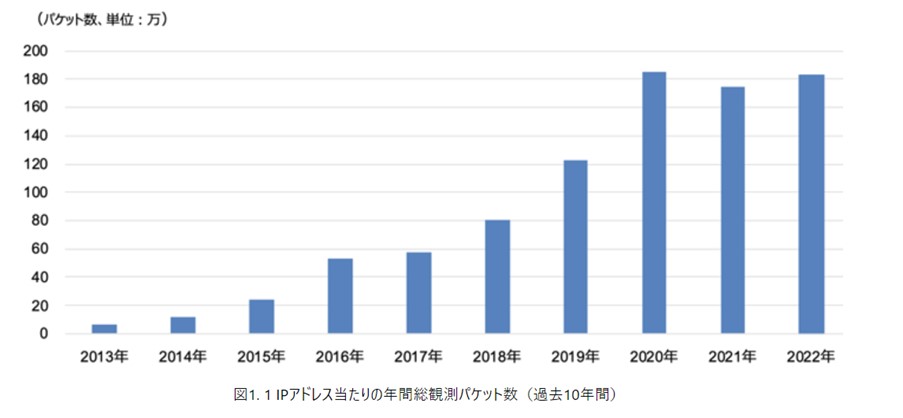

社会のIoT化は年々加速しており、2030年には何らかの形でネットワークに繋がっている機器の数は、世界中で440億台を超すと予想されています。あらゆる機器がネットワークに繋がりデータを共有することにより、さらに便利なサービスの提供が可能になります。その一方で、IoT機器の利用拡大に伴い、その脆弱性を狙ったサイバー攻撃も急増しています。国立研究開発法人情報通信研究機構(NICT)によるNICTER観測レポート2022では、NICTERダークネット観測網で2022年に観測されたサイバー攻撃関連通信は、1 IPアドレスあたり約183万パケットであったことが公開されました。

サイバー攻撃の対象拡大により、対応の改善にも限界が……

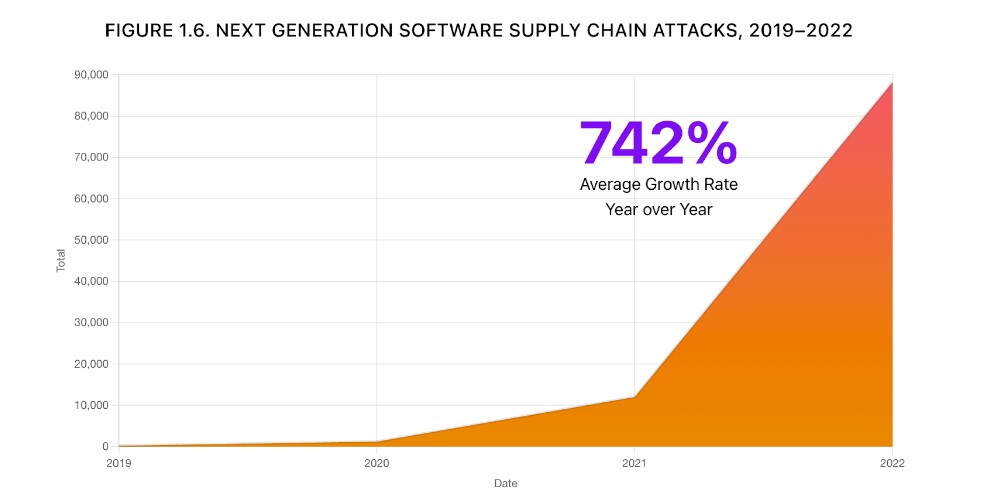

昨今、民間・公共機関を問わず、攻撃対象領域が拡大しています。攻撃者がツールを使用して運用システムやIoTデバイスの脆弱性をインターネットでスキャンするため、それに対する定期的なセキュリティ検証が標準となりつつあります。もはやセキュリティ侵害に対抗するセキュリティ制御層の実装だけでは不十分となっています。実際に各種ガイドラインではファジングやペネトレーションなどの脆弱性テストが推奨されています。 より適切な制御とゼロトラストへの進歩により、攻撃への対応は改善されつつあります。組織は、パンデミックで急速に進んだデジタルトランスフォーメーション(DX)の最中に導入された基本的な管理だけでなく、最優先の対処が必要な機器やデータの保護に時間やお金を投資しています。攻撃者は、最も簡単に達成できる成果を狙って、継続的にサプライチェーン内の脆弱な組織をターゲットにし、その結果としてサプライチェーンに対する評価や監査が増加するものと推測されます。

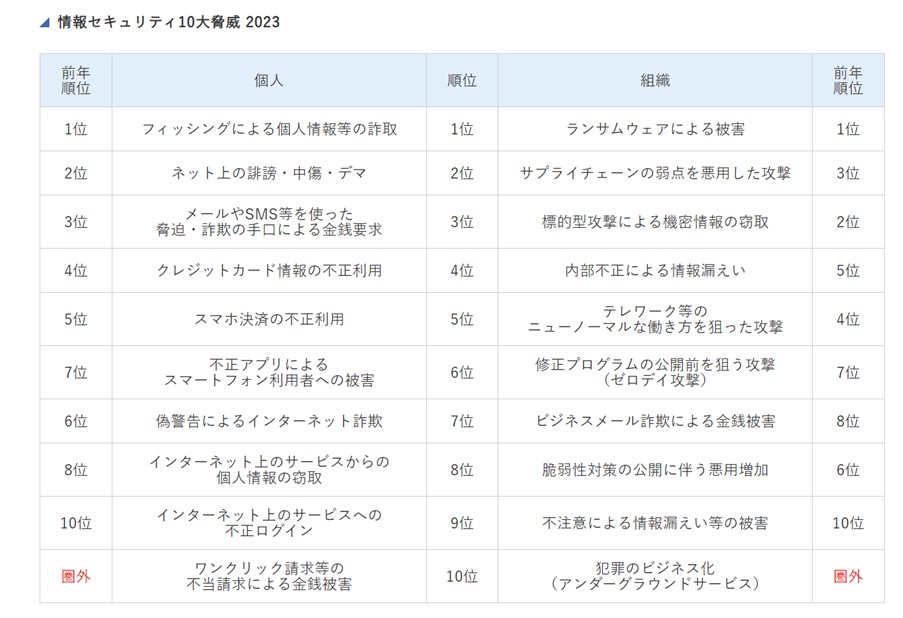

サプライチェーン攻撃で厄介なのは、自社に責任がなくてもサードパーティが提供するソフトウェアやサービスを信頼するだけで、攻撃からの扉が開かれることです。 IPA(独立行政法人 情報処理推進機構)が選出した「情報セキュリティ10大脅威 組織編」によると、2020年以降3年連続で「サプライチェーンの弱点を悪用した攻撃」がトップ10に入っています。

これまで、サプライチェーン攻撃と言えばターゲット企業の委託先や取引先などからセキュリティが脆弱な中小企業を攻撃して、最終的にターゲット企業を攻撃する手法が主流でした。しかし近年では、製造過程でIoT機器やソフトウェアにマルウェアを感染させる手法が広がったため、規模を問わないサプライチェーン攻撃が脅威となっています。組織は常にこの脅威におびえ、その代償を支払わなければならないのでしょうか。ここからは、これらのサプライヤーを危険にさらす要因と、組織を保護する方法について考察します。

なぜサプライチェーンが標的に? ベンダーと顧客の信頼関係の悪用も

組織は、ビジネス運営のさまざまな側面において、サードパーティが提供するソフトウェアとサービスに依存しています。提供者となるプロバイダーに対しては、組織のシステムやデータへのアクセスを許可する必要があるため、大きな信頼が求められます。この組織やソフトウェアソリューションに与えられた信頼が損なわれると、大規模なデータセキュリティ侵害につながる可能性があります。もしベンダーがサイバー攻撃に遭遇した場合、サービスを提供するすべての組織がデータ侵害の危険にさらされることになります。

サプライチェーン攻撃はベンダーと顧客の信頼関係を悪用し、攻撃者に権限と内部リソースへのアクセスを与え、場合によっては組織のルート、または管理者の資格情報へのアクセスを許可することもあります。このレベルのアクセスでは、攻撃者は組織全体を容赦なく移動して、機密データを見つけたり、不正なアクションを実行したりするリスクがあります。

サプライチェーンを通じてさまざまなシステムに侵入する攻撃者は、データを盗むことだけを考えているわけではありません。場合によっては、繰り返し攻撃を行うための措置を講じている可能性があります。ルートキットとバックドアが組織全体に埋め込まれると、永続的なアクセスにより、将来的に長期間にわたって侵入する経路が提供されることになってしまいます。

サプライチェーン攻撃のリスクを高める4つの要因とは?

組織がサプライチェーンの一部である場合、組織はこの種の攻撃を受けやすくなります。以下は、組織に対する攻撃のリスクを高める要因です。

過剰な信頼:

「信頼できる」という理由で徹底的に精査されていないパッチやアップデートは、攻撃者にとって格好の侵入経路となりえます。

不十分なテスト:

多くの組織では、常に大量のパッチやアップデートがリリースされるため、定期的にすべてを評価するための時間とリソースが不足しています。そのため、テスト範囲からサードパーティ製品を外すこともよくあります。

コード評価の欠如:

コードを開発している組織の場合、外部ライブラリの変更をスキャンして分析すると、悪意のあるコードがビルドに組み込まれる前に検出される可能性がありますが、この工程が欠如していることも多々あります。

侵入の未検出:

ベストプラクティスに従っている場合でも、攻撃者が侵入する可能性は十分にあります。それを検出する能力がなければ、攻撃者は攻撃を続け、さらに深い攻撃を行えます。

多層的なアプローチでサプライチェーン攻撃を防ぐ方法

単一のツールやプロセスでは、サプライチェーン攻撃を完全に防ぐことはできませんが、多層的なアプローチによってリスクを大幅に軽減できます。次の予防的な手順を実行してインフラストラクチャを強化すると、攻撃者が足場を築くことが困難になり、第一次防御線を突破された場合でも、相手の攻撃が勢いづくのを防げるようになります。

内部システム間に与えられる信頼の量を減らすことは、攻撃者がサプライチェーン攻撃を利用して組織の奥深くまで侵入する可能性を減らすために不可欠です。パッチは、グローバルアカウントではなく、ローカルの管理/rootアカウントを使用してインストールする必要があります。これにより、システム間で権限を伝達する機能が低下します。

エンドポイントのアクセスレベルは、最小権限の原則を使用して定義する必要があります。これにより、ユーザーは自分の仕事を行うために必要なアクセス権のみを持つことができます。アクセス許可に対する最小権限のアプローチにより、たとえ攻撃によって認証情報を盗むことができたとしても、他のシステムやリソースへのアクセスを取得する能力は制限されるので、影響が軽減されます。

デバイスの脆弱性を検出しておくことも重要です。IoT機器の脆弱性の中でもバッファオーバーフローに起因する事例や、DoSによるサービス停止などの事例、自身が乗っ取られてDoS攻撃に加担してしまう事例などは、事前にファジングにより未知の脆弱性を検出しておくことで対策できます。

脆弱性の特定

脆弱性テストは、コンピューター システム、ネットワーク、アプリケーションなど、デジタル資産の弱点、欠陥、または脆弱性を特定・評価する体系的なプロセスです。脆弱性テストの目的は、悪意のある攻撃者が積極的に悪用する可能性があるセキュリティの弱点を発見し、修復のための実用的な洞察を提供することです。

この脆弱性テストにより、攻撃ベクトルとして機能する可能性があるセキュリティの弱点を特定することができ、組織がサプライチェーンの弱点になることを防ぎます。 次回は、脆弱性テストについてもう少し詳しくお話する予定です。

永井 玲奈(Rena Nagai)

株式会社ユビキタスAI SPQA事業部 長年、組込みソフトウェアの営業・製品マーケティングに携わる。現在はユビキタスAIでIoT機器セキュリティ検証サービス事業の営業およびプロダクトマーケティングを担当。医療機器、車載製品、民生品などあらゆる機器を製造する大手製品ベンダーの多岐に渡るセキュリティ課題解決に取り組む。 https://www.ubiquitous-ai.com/

「ファジングでIoT機器のセキュリティ対策を万全に!」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします。