2023年11月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第16回

11月に公開された重大な脆弱性(CISA KEV参照)

11月に新たに公開された脆弱性は2381となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

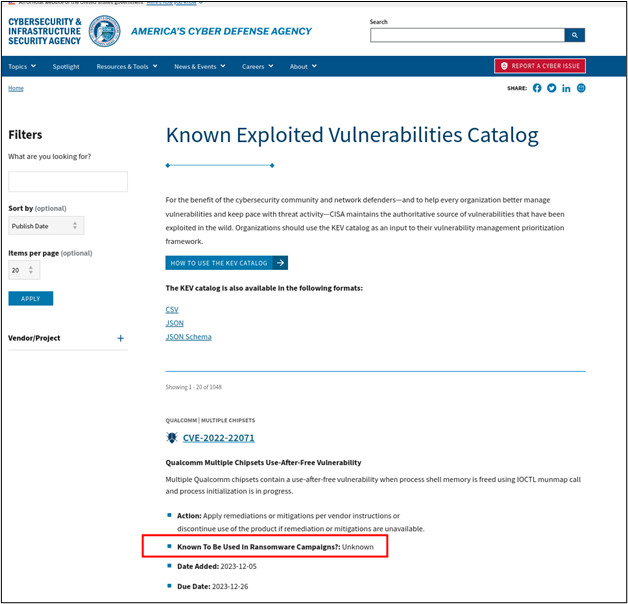

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

11月にCISAのKEVに登録された脆弱性はトータル18件で、内訳は以下の通りです。

- Microsoft: 4件

- Juniper: 5件

- Sophos: 1件

- SysAid: 1件

- Orace: 1件

- GNU: 1件

- Google: 1件

- Service Location Protocol: 1件

- Atlassian: 1件

- Apache ActiveMQ: 1件

- ownCloud: 1件

ちなみに、CISA KEV Catalogは見た目が変わっており、昔より一覧性は低くなっていますが、どのようなランサムウェアグループに悪用されたかなどの情報が付加されています(下図の赤線による囲み)。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. BlueToothの脆弱性(BLUFFS: CVE-2023-24023)

BluetoothのSecure SimpleペアリングおよびSecure Connectionsペアリングを使用しているBluetooth BR/EDRデバイスに脆弱性(CVE-2023-24023: BLUFFS)を発見したという論文が、セキュリティ研究者のDaniele Antonioli氏により発表されました。

以下では、BLUFFSについて概略をまとめていきたいと思います。

一次情報源

CVE情報

公開されたCVEは以下になります。

CVE-2023-24023

- CVSS

- Base Score 6.8 Medium

- Vector: CVSS:3.1/AV:A/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:N

- Bluetooth コア仕様 4.2 ~ 5.4 のセキュア シンプル ペアリングとセキュア接続ペアリングを備えた Bluetooth BR/EDR デバイスでは、短いキー長を強制する特定の中間者攻撃が成功する可能性があり、暗号化キーの漏洩やライブインジェクションが発生する可能性があります。

脆弱性の詳細

一次情報源のサイト(Daniele Antonioli氏のGitHub)で、論文・プレゼンテーション・及び攻撃の実験時に取得したキャプチャファイル(pcap)が公開されています。

以下で脆弱性を簡単に説明します。

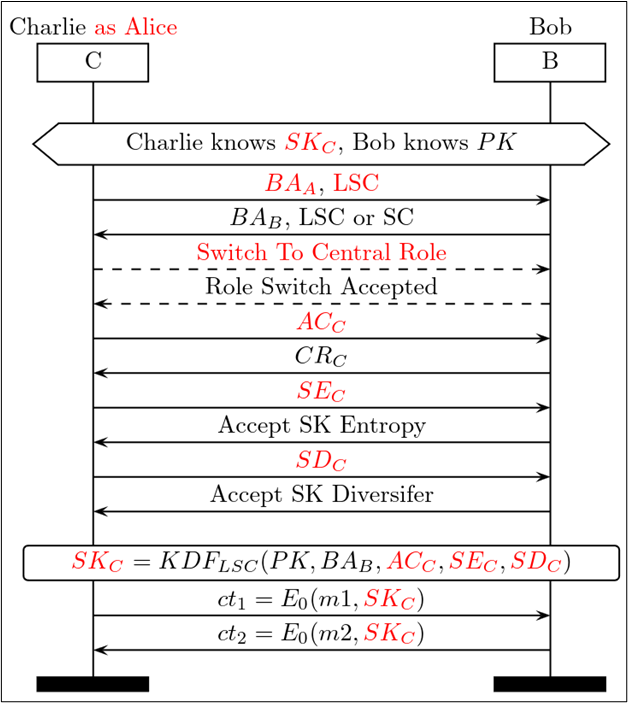

ここではCharlieが攻撃者で、Alice, Bobの間に入りMITM(Man-In-The-Middle)攻撃を仕掛けることを想定しています。

- Bobがサポートしているセキュリティモードに関係なく、Legacy Secure Connections (LSC)を用いたネゴシエート時に、CharlieはAliceに物理的に近づきます。

- AliceがPeripheralだった場合には、Charlieは自身をCentralの役割に切り替えます。

- LSC鍵の導出中に、固定セッション鍵 (SKC) の導出を強制するために定数値 (ACC, SEC, SDC) を提案します。

- Charlieはセッション間でSKCを再利用し、MITMを行います。

Daniele Antonioli氏は、このBLUFFS攻撃の実証ツールキットを「Bluetooth Forward and Future Secrecy Attacks and Defenses (BLUFFS) [CVE 2023-24023]」として、Githubで公開しています。

影響および声明

Bluetooth SIG(Bluetooth Special Interest Group: Bluetooth標準化団体)では、「Bluetooth SIG Statement Regarding the “Bluetooth Forward and Future Secrecy Attacks and Defenses (BLUFFS)” Vulnerability」として、今回の脆弱性に対する声明を出しています。

- この攻撃が成功するには、BR/EDR セキュア コネクション ペアリング手順を使用して取得したリンクキーを使用して暗号化手順を開始する、2台の脆弱なデバイスが存在

- その2 台の脆弱なデバイスの無線範囲内に攻撃デバイスが存在する必要がある

として、本件の脆弱性は存在するものの、影響はかなり限定されるとしています。

ただし、一部の実装で 7 オクテット未満の暗号化キーの長さが許可されていることが問題であるとも指摘しており、鍵強度が 7 オクテット未満の暗号化されたベースバンドリンクでの接続を拒否することを推奨しています。

参考情報

- BLUFFS: Bluetooth Forward and Future Secrecy Attacks and Defenses

- BLUFFS(論文)

- Bluetooth Forward and Future Secrecy Attacks and Defenses (BLUFFS) [CVE 2023-24023](実証実験ツール)

- Bluetooth SIG Statement Regarding the “Bluetooth Forward and Future Secrecy Attacks and Defenses (BLUFFS)” Vulnerability

- Update On The BLUFFS Bluetooth Vulnerability(hackaday.com)

2. SysAid ITSMツールの脆弱性(CVE-2023-47246)

イスラエルのSysAid社が提供するITサービス管理(ITSM)ツールである「SysAid ITSM」にコード実行につながるパストラバーサルの脆弱性(CVE-2023-47246)が見つかりました。既にMicrosoft社はこの脆弱性を利用したDEV-0950(Lace Tempest)脅威グループによる攻撃を検知したとのことです。

一次情報源

CVE情報

公開されたCVEは以下になります。

CVE-2023-47246

- CVSS

- Base Score 9.8 Critical

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- 23.3.36より前のSysAid On-Premiseでは、攻撃者がTomcat Webrootにファイルを書き込むことで、パス トラバーサルの脆弱性によりコードが実行される可能性があります。

攻撃者(DEV-0950: Lace Tempest)

Microsoft社の脅威インテリジェンスチームによると、DEV-0950 (Lace Tempest) として知られるグループがこの脆弱性を悪用したことが検出されたとのことです。

DEV-0950ですが、「FIN11」「TA505」「Lace Tempest」と同一ではないかと疑われている脅威アクターです。「Lace Tempest」グループは、Microsoftによると今年の上半期に話題となった、MOVEit脆弱性を悪用したランサムウェア「Cl0pランサムウェア」も使用していたとのことですので、こちらのSysAid ITSMツールの悪用も今後、大規模な攻撃につながっていく可能性があります。

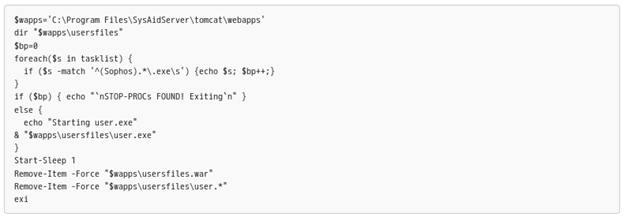

悪用の方法

SysAid社のブログにIoC/TTPなどが載っていますので、詳しい情報はそちらを参照してください。以下では、簡単に概要を記載します。

まず、ディレクトリとしては

C:\Program Files\SysAidServer\tomcat\webapps\usersfiles\

以下が悪用されていました。

今回のディレクトリトラバーサルの脆弱性を用いて、攻撃者はこちらのディレクトリにWebShellやその他のペイロードが含まれたWARアーカイブをアップロードして実行できたとのことです。

参考情報

- SysAid社のブログ

- MicrosoftのXへの投稿(https://twitter.com/MsftSecIntel/status/1722444143043944490)

3.VMWare Cloud Director Appliance(VCD)の脆弱性(CVE-2023-34060)

VMWare Cloud Director Applianceに悪意のある攻撃者がログインを迂回できる脆弱性が見つかりました。こちらの脆弱性ですが、公開されたのが11/15で、2週間以上後の11/30に修正版がリリースされています。

一次情報源

CVE情報

今回公開されたCVEは以下になります。

- CVE-2023-34060

- 影響を受ける製品

- VMware Cloud Director Appliance (VCD Appliance)

- CVSS

- Base Score: 9.8 Critical

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- VMware Cloud Director アプライアンスでは、VMware Cloud Director アプライアンスが古いバージョンから 10.5 にアップグレードされた場合、アプライアンスへのネットワーク アクセスを持つ悪意のある攻撃者がポート 22 (ssh) またはポート 5480 (アプライアンス管理コンソール) で認証するときに、ログインを迂回できる可能性があります。ポート 443 (VCD プロバイダーとテナントのログイン) は迂回できません。

- この問題はアップグレードされた場合にのみ発生し、VMware Cloud Director Appliance 10.5の新規インストールでは、迂回は存在しません。

- 影響を受ける製品

緩和策

すぐにパッケージを更新できないユーザのために、VMWareでは緩和策も用意しています。リンク先の手順に従ってスクリプトを実行することで、一時的な緩和ができる様です。

参考情報

11月のまとめ

11月も大きな脆弱性や脆弱性を悪用した攻撃が数多く見られました。また他にもIntel CPUの脆弱性(Reptar: CVE-2023-23583)やAMD CPUの脆弱性(CacheWarp : CVE-2023-20592)など、CPUに関しても脆弱性が出ていますので、なるべく更新を確認して早めの更新を検討してください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから