NGAV/EDR/XDR/MDRによる対策で、ランサムウェアによる4つの経営リスクを回避する!【JapanSecuritySummit 2023 サイバーリーズンセッションレポート】

この数年、ランサムウェアによる被害はあとを絶たず、残念ながら今年もサイバー攻撃の主役になってしまった。企業がランサムウェア攻撃を受けると経営にも大きな影響を与える。自社はもちろん、お客様や関連会社にも影響が広がるため十分な注意と対策が必要である。そこでサイバーリーズン合同会社の菊川悠一氏が「ランサムウェアがお客様と取引先に及ぼす4つの深刻な影響とXDRによる効果的な対策とは」をテーマに解説した。

セキュリティ・インシデントのトレンドと、攻撃されたときの4つの経営リスク

万が一、企業システムにランサムウェアが感染すると、重大な経営リスクを及ぼします。具体的には「事業停止」「お客様/取引先への悪影響」「説明責任」「法的責任」という4つの深刻な影響を与えます。

まず事業停止については、ランサムウェアの攻撃者は企業や組織の情報資産(データ)を狙って、お金目的で身代金を要求します。実際に企業システムが感染すると、暗号化によるシステム不能により、サービス停止やビジネスの遅延などに追い込まれます。こういった事故や事件が起きる理由の1つは、攻撃者が既存セキュリティの死角や限界を突いてくることにあります。

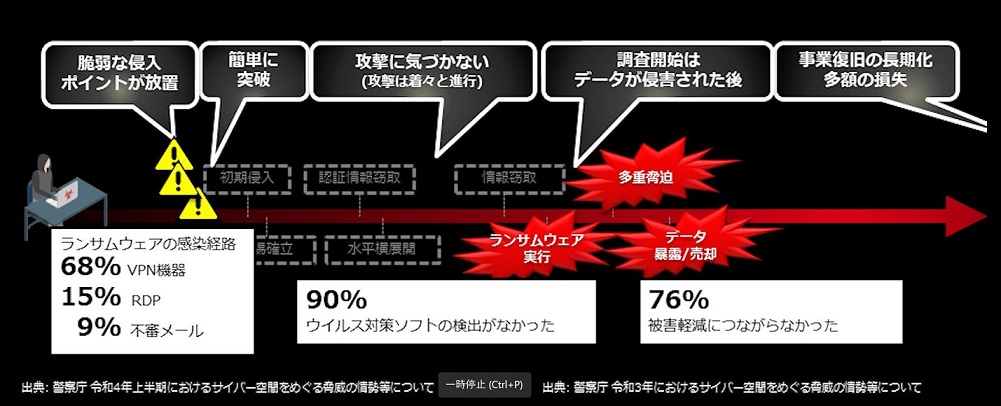

たとえば、ランサムウェアの典型的な感染経路には、VPN機器(68%)やRDP(15%)の悪用、フィッシングメール(9%)などが挙げられます。侵入が成功すると、既存セキュリティの仕組みでは検知できないまま、着々と攻撃が進んでしまいます。この攻撃に気づくタイミングは、ランサムウェアが実行されて、ファイルが暗号化されたときです。企業はそこから慌てて調査を始めるので、どうしても時間がかかってしまい、対応が後手後手に回ってしまいます。

国内におけるランサムウェア攻撃の事例から注意すべき経営リスクは主に4つ挙げられます。1つ目は、人的ミスで企業システムへ侵入を許すこともありますが、機器やOSの脆弱性が放置されたままで、それらを狙った攻撃が大半を占めていることです。さらに、ランサムウェア自体も日々進化しているため注意が必要です。有名なLockBitはバージョンを上げており、3.0では攻撃者にスキルがなくても、ランサムウェアを作れるLockBitビルダーや独自の流出ツール・StealBitなどが開発されました。また運用側の不具合を指摘すると報奨金がもらえる「バグバウンティプログラム」も開設され、運用が洗練化されています。

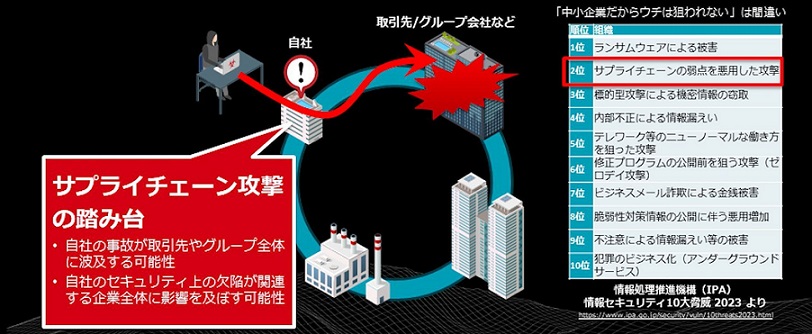

2つ目は、顧客や他の取引先企業などにも悪影響を与えてしまうケースに留意することが大切です。一連のインシデントが発生すると、顧客や取引先の情報が漏えいだけでなく、システム停止で支払いや納品が滞ってしまうリスクがあります。ビジネスへの影響はもちろん、組織の信用やブランドも失墜してしまいます。このように外部までに迷惑を及ぼす攻撃の1つにサプライチェーン攻撃があります。攻撃者はセキュリティ対策が薄い組織や企業に侵入して、そこを踏み台にして最終目的の大企業などに侵入を試みます。この攻撃はIPAの調査では今年2位にランクアップされました。

3つ目は、説明責任を果たす必要があることです。これは組織の信頼を回復させるために大きなポイントになります。個人情報保護法が改正され、情報が漏えいしたり、漏えいの恐れがあったりする場合には「速報として5日以内、確報として30日以内に個人情報保護委員会に報告する義務」が発生します。どのようなデータが流出したのかを明らかにし、原因や再発防止策などをしっかり説明したうえで、取引先にも連絡しなければなりません。

4つ目は、インシデントが発生したら、しっかり法に順守しなければならないことです。ある決済サービス事業者の事例では、クレジットカード情報が流出した結果、経営層のセキュリティ対策の認識が甘いことが判明し、最終的に社長の辞任と取締役3名の報酬返上という事態になりました。もはやサイバーセキュリティ対策は、IT部門やセキュリティ部門だけの責任でなく、経営層が組織全体でリードすべき事案になっています。

このようなセキュリティのインシデントは、従来であれば社外に公開せずに内々で処理できたかもしれませんが、いまの時代は隠し通せなくなっています。というのも攻撃者がダークウエブ上で被害組織や機密データを公開したり、まとめサイトで誰でもわかるように公開したりすることが可能だからです。したがって顧客や取引先、第三者から指摘される前に速やかに被害状況を公開し、報告することが必要不可欠になっています。

ランサムウェアに感染しても対応可能な仕組みづくりを確立するには?

では、こういったランサムウェア攻撃への対策はどうすればよいのでしょうか? たとえ感染したとしても、攻撃の初期段階であればあるほど、少ない被害で抑えられる点を認識しておくことが大切です。挽回できるタイムリミットは、情報を盗まれる前にあります。いわゆる標的型攻撃の場合は1回で終わるものではなく、攻撃者はあの手この手でさまざまな攻撃を仕掛けて、お金になりそうな機密情報を盗み出そうとします。

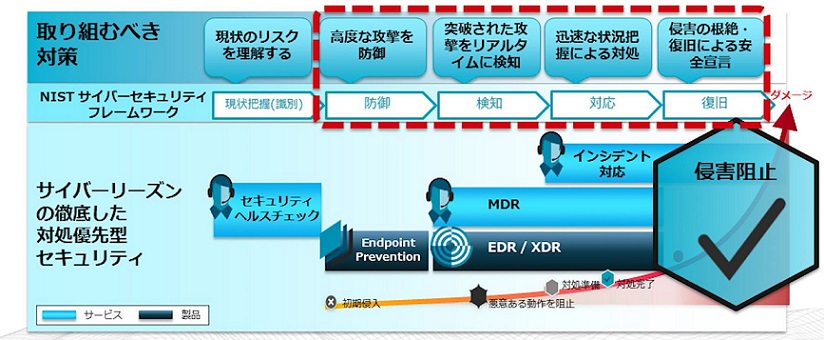

そこで、ここからは経営リスクを最小化するサイバー脅威対策として、初動対応を迅速に進める2つのポイントを紹介します。まずは「感染しても対応可能な仕組みの確立」です。これは感染後の対処が可能なEDR(Endpoint Detection and Response)やXDR(Extended Detection and Response)を導入することです。AIや自動化により運用負荷を軽減することが可能になります。2つ目は「迅速なインシデント対応と報告態勢」です。敵を知るために外部のセキュリティ専門家を活用することです。これには常時監視サービスやインシデント対応支援などがあります。

これらのポイントを押さえたものが当社のセキュリティ・ソリューションになります。現状把握から、防御、検知、対応、復旧まで、NISTのサイバーセキュリティ・フレームワークに対応している点が大きな特徴です。ここからは特に高度なサーバー攻撃を防御できる次世代アンチウイルス(以下、NGAV)と、感染後の対策として前出のEDR/XDRのほか、MDR(Managed Detection and Response)についても紹介します。

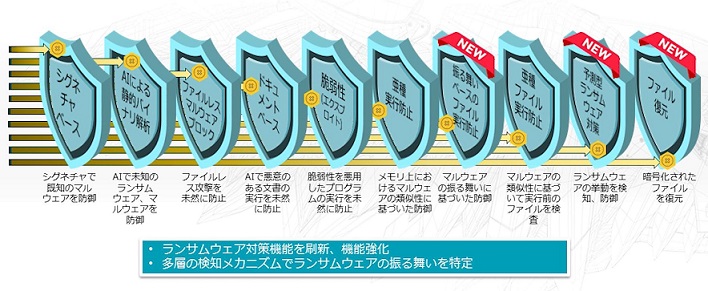

まず防御に当たるNGAVにおいて最も特徴となる点は、サイバー攻撃に対する全10層の専用防御層を有していることです。ランサムウェアの振る舞いを常時監視し、予兆が見られるとAIで検知して未然に防止する機能や、万が一ファイルが暗号化されてもファイルを復元できる機能があります。ほかにもバイナリーレベルでマルウェアの類似性に基づいて実行前のファイルを検査する機能も実装しています。

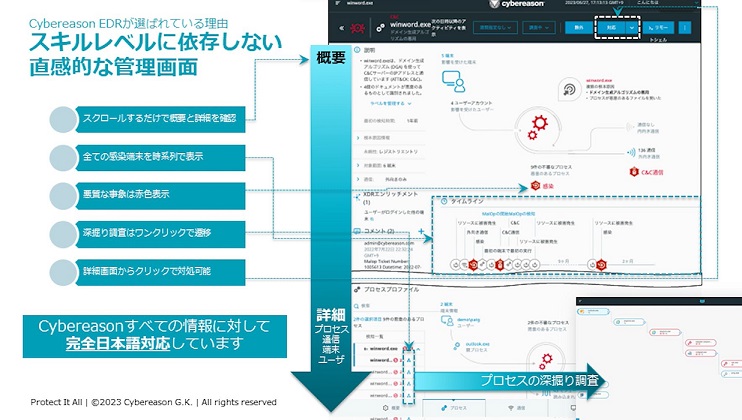

とはいえ、どんなセキュリティ対策ソリューションでも完全なものはありません。もしNGAVからすり抜けられても、当社のEDRで検知・対応することが可能です。これはセキュリティ担当者のスキルレベルに依存しない直感的な管理画面で、イラストと日本語でわかりやすくインシデントが描かれています(下図)。当社のNGAV/EDR製品は、5つのカテゴリ(実行防御・検知・可視化・リアルタイム検知・チューニング不要)において、外部評価機関・MITRE社から2023年に最高評価を受けています。

もう1つ、EDRの強みとなるのは、ゼロディ攻撃にも十分対応できることです。たとえば、「MOVEit Transfer」と呼ばれるファイル転送ソフトウェアの脆弱性によってゼロディ攻撃が可能な状態になっていたものを、当社のEDRによって脅威を可視化できるようにして、いち早く脅威アラートとして分析レポートを発行したこともあります。

迅速なインシデント対応と報告できる体制を確立するMDRサービスとは?

EDRとセットで利用されているのが、MDRと呼ばれる監視サービスです。最近のランサムウェアは、セキュリティの運用が手薄になる休日を狙ってファイルを暗号化する手法が多くなっています。そこで当社のMDRサービスを利用することで、セキュリティの専門家から24時間365日の監視体制で支援を受けられるようになります。何かアラートが上がってきた場合には、専門家が速やかに分析を行い、推奨策をお客様に提示します。緊急性が高い場合には、電話で一報することもあります。これによりセキュリティ要員の負担が軽減され、1名でも運用が回るという声も聞かれます。

また当社のEDRとMDRは、政府情報システムのためのセキュリティ評価制度「ISMAP」の要件を満たしたクラウドサービスとして登録されているため安心です。国内エンドポイントセキュリティとしても高い評価を受けており、連続5年シェアNo.1 になっています。

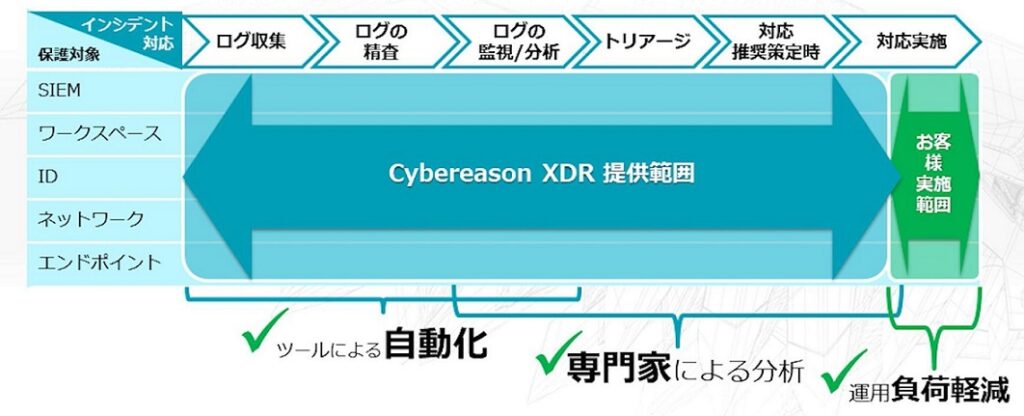

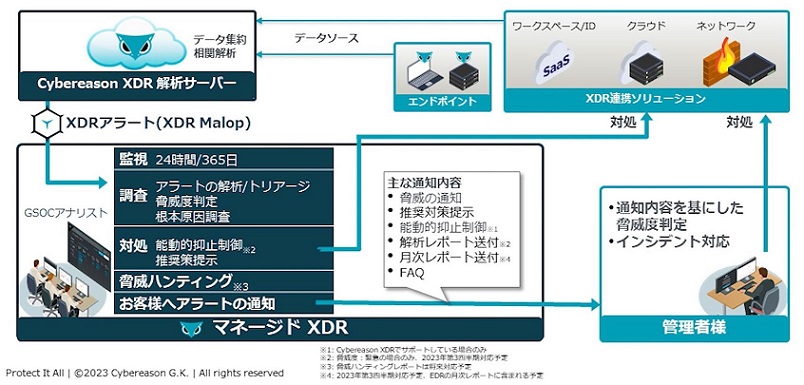

最後に、インシデント対応の自動化と初動対応を迅速化するXDRについても紹介します。従来、当社ではエンドポイントを中心としたEDRを提供してきましたが、XDRを利用することで、あらゆる対象(エンドポイント・ネットワーク・ID・ワークスぺース・SEIM)に対して保護を広げられるようになりした。さらに外部ソリューションと連携できる場合は、自社のエンドポイントを超えたログ収集も可能になり、インシデント発生時の分析も自動化でき、専門家による推奨策も提示できます。そのためセキュリティ担当者の運用負荷を大幅に軽減できるわけです。

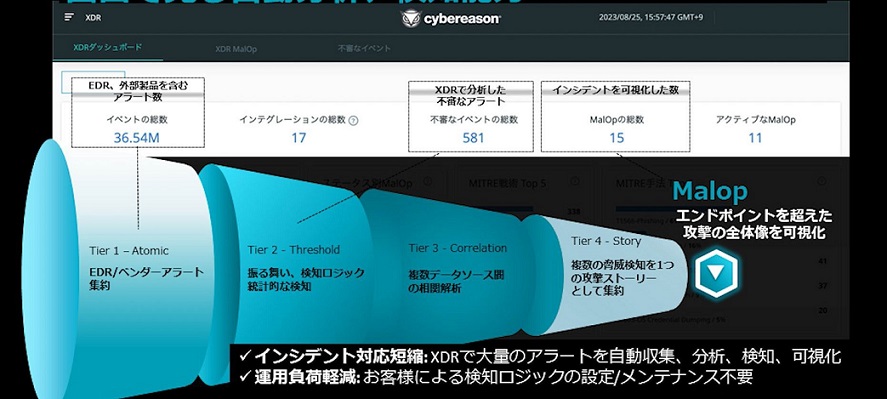

自動化によって、自社のエンドポイントを超えた攻撃の全体像を可視化する際の効果は以下の通りです。たとえばEDRから集めたインシデントのアラート(外部製品も含む)は3600万もあります。これらをXDRで一元化し、さらに不審なアラートを自動分析して絞り込み、ログの相関解析も行って複数アラートを集約することで、大きなインシデントを可視化できます。最終的に膨大な量のアラートを15個まで絞り込めるようになります。

さらにXDRを利用した監視サービスとして「Maneged XDR」も提供しています。これにより前出のEDRの監視サービスと同様に24時間365日にわたり、当社の専門アナリストが監視を行い、速やかに解析を行って善後策を提示し、被害を最小限に食い止められるサービスです。

最後のまとめとして、冒頭で挙げたサイバーセキュリティに関する4つの経営リスクを回避するには、初動対応を迅速に進める必要があります。そこで感染しても対応できる仕組みづくりと、迅速なインシデント対応・報告体制づくりを支援する当社のセキュリティソリューションがお役に立てるでしょう。ぜひご検討いただければ幸いです。