プロアクティブなセキュリティ対策とダメージを最小化するデータバックアップ【JapanSecuritySummit 2023 SYNCHROセッションレポート】

近年、サイバー攻撃の中でも二重脅迫を目的としたランサムウェア攻撃やサプライチェーン攻撃が急増している。こうした攻撃が成功すると企業への影響は計り知れない。自社の直接的なダメージはもちろん、間接的に他社へも影響を与え、ビジネス機会を損失したり、ブランド力や信用の失墜をもたらす。そこで株式会社SYNCHRO 代表取締役 室木勝行氏が、「サイバーアタックによる事故を未然化に導くプロアクティブな対策と、有事の際にも最小限のダメージに歯止めを打つ! サスティナ経営必須のバックアップ対策」をテーマに同社のソリューションについて紹介した。

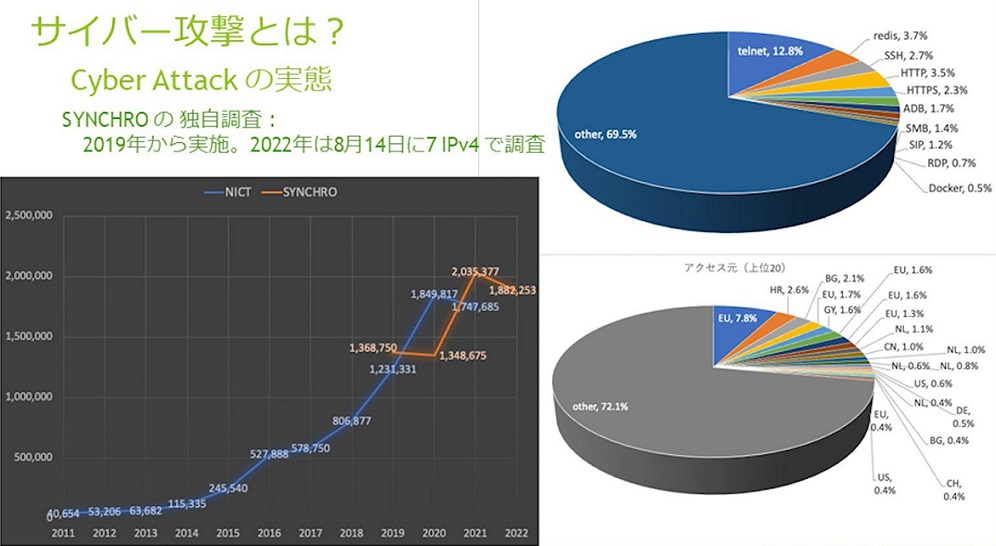

年間観測パケット数が20~30倍に! 10年間でサイバー攻撃が急増した背景とは?

NICTのNICTER観測レポート2022によると、過去10年間の1 IPアドレス当たりの年間観測パケット数が20~30倍に増加しているそうです。そのサイバー攻撃の矛先となっているのは、TelenetやSSHを使うサーバーやルーターだけでなく、IoT機器など、その他のカテゴリーへの攻撃も激増しているのです。この傾向は当社が独自に調査した結果でも一致している状況です。

サイバー攻撃のなかで、ランサムウェアを対象にした警察庁の調査によると、2022年は182件のランサムウェア被害があり、その中で恐喝手口として二重恐喝が65%も占めていました。この二重恐喝は、まずデータベースが乗っ取られてシステムが使えなくなり、身代金を払っても「再び闇サイトにそのデータをばら撒く」という恐喝を行うことで、二重に身代金を取る悪質な手口です。

ランサムウェア被害を受けた企業の内訳をみると53%が中小企業であり、業種では製造業が33%、サービス業が21%、医療・福祉が9%と続き、業界を問わず被害の対象が広がっています。警視庁の報告では、ランサムウェアの復旧期間は1週間以内が26%、2ヵ月が16%、それ以上が11%、未復旧が22%となっています。その復旧費用は100万円未満が24%で、500万円未満が16%、1000万円未満が14%、5000万円未満が33%で、5000万円以上かけても未解決の企業が13%もあります。

感染経路で圧倒的に多いのはVPN機器で62%、RDPからは19%、その他9%で感染経路の課題が浮き彫りになりました。またランサムウェア攻撃の対策として、83%がバックアップを取っていたものの、復旧できなかった企業は81%にも上ります。この結果を見ると、汚染されたデータをバックアップし、汚染前のデータを復元できていない実態が裏付けられました。これはバックアップ先のアクセスコントロールが必須になっていることを物語っているといえるでしょう。

もう1つのトレンドとしてサプライチェーン攻撃の増加が挙げられます。大企業から中小、下請け、孫請けという形で、攻撃がサプライチェーンの末端まで広がりを見せています。2022年の被害例では、ドイツ法人が攻撃されて設計図や発注書の画像など15万7000件のデータが窃取されたデンソーや、米国子会社が発端で複数工場が1週間ほど操業停止になったブリヂストン、子会社が攻撃を受けて最終的にトヨタやダイハツ工業など1万3000台の生産が見送られた小島プレス工業などが挙げられます。また攻撃対象が医療・福祉分野にも及んでおり、電子カルテシステムなどが暗号化された半田病院や大阪急性期医療センターの事例があります。ほかにも多くの未公開の事案があるようです。

中小企業でも安価に導入できるサイバーセキュリティ対策の決定版とは?

このようなサイバー攻撃の対策として、当社が提供しているのがSYNCHROの「KATABAMI VDP」です。当社は2001年に設立され、静脈認証を中心とした物理的な人のなりすまし防止から開発が始まりました。遠隔監視機能を搭載したIoT機器として、早期からサイバー攻撃に関する対策を講じてきた経緯があります。直近では経産省からIoT機器の脆弱性検証促進事業に選出されたり、情報セキュリティサービス基準審査で登録されたり、セキュアIoTプラットフォーム協議会のセキュアIoTプログラム・ゴールド認定を受けたりしています。

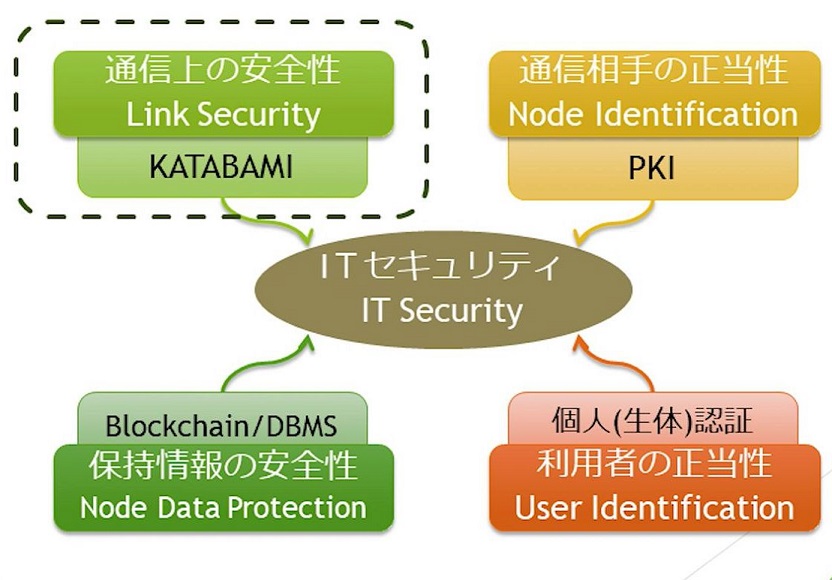

ITセキュリティに関しては、「通信上の安全性」「通信相手の正当性」「保持情報の安全性」「利用者の正当性」という4象限の基礎的な要素技術から構成されます(下記写真参照)。この中で、当社では特に通信上の安全性を重視しており、KATABAMIシリーズによって差別化し、サイバー攻撃の防御策を打ち出してきました。KATABAMIの由来はネットワークのような匍匐茎を持って地表に広がる植物のカタバミから命名したものです。

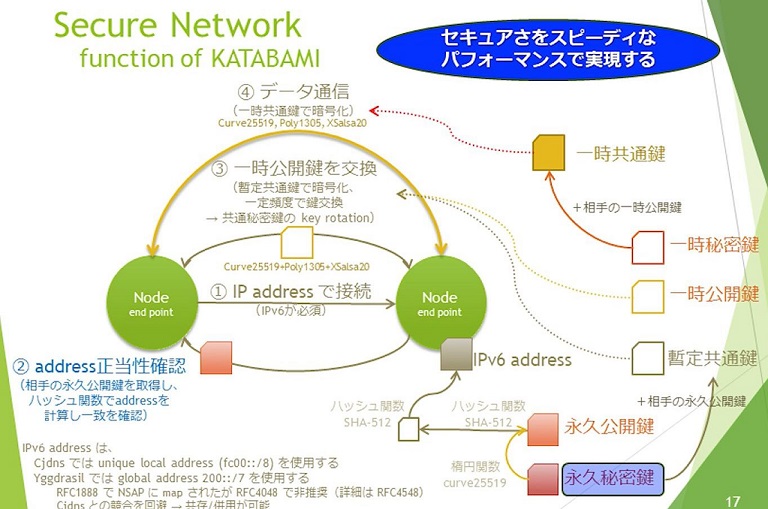

実際にKATABAMIシリーズは、通信上の秘匿性を高めるために、ペア鍵の一種を用いて、セキュアさをスピーディなパフォーマンスで実現でき、インターネット網における閉域網を作り出せるという特徴があります。技術的には永久秘密鍵の保持がセキュリティで重要となります。そこで共通鍵を伝送せずに共通鍵暗号方式を実現するDNP(大日本印刷)の特許を適用し、サイバー攻撃を寄せ付けない環境を構築しています(下記写真参照)。たとえばDNPの特許を実装したKATABAMIは「助っ人番サービス」として、山口市スマートシティで社会実装にあたっているところです。

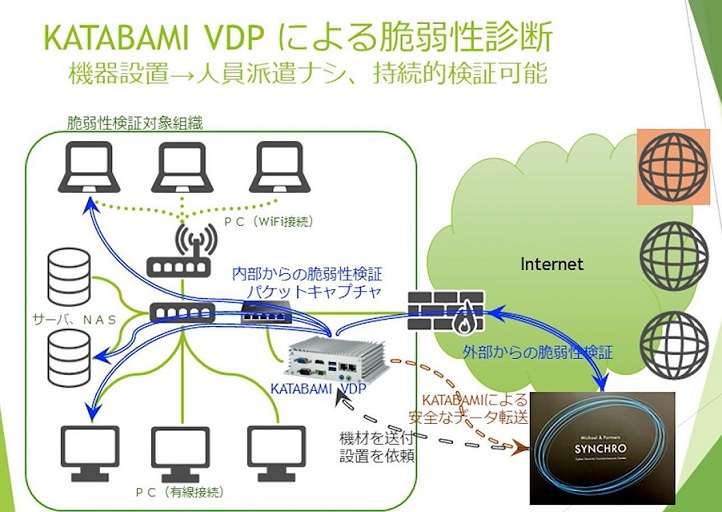

企業内にKATABAMI VDPを設置し、リモートで定点観測と脆弱性診断を

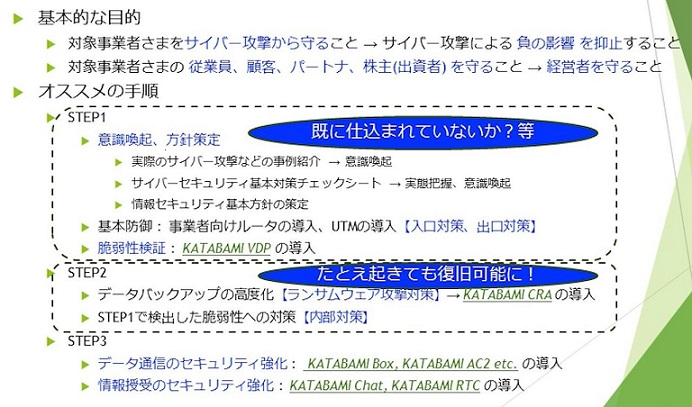

ここからが本題となります。サイバーセキュリティから事業者を守るには、サイバー攻撃による負の影響を抑止することにあります。従業員、顧客、パートナー、ステークホルダーを守ることは、最終的に経営書を守ることにつながります。対策のオススメは3ステップの手順で実施しますが、このうち当社は2ステップまでを推奨しています。

ステップ1では、すでにマルウェアなどが仕込まれていないか、現状を把握することから始めます。脆弱性の検証を行うために、当社の定点観測型リモート脆弱性診断・KATABAMI VDPを導入します。たとえ対策を講じても完璧なものはないので、ステップ2では有事が起きてもダメージを最小限に抑え、迅速に復旧して事業を継続できるKATABAMI CRAを導入し、データバックアップの高度化と、汚染させないバックアップを実施します。そのうえで企業ごとにデータ通信のセキュリティ強化をさまざまな観点で推進していきます。

では、前出のKATABAMI VDPとKATABAMI CRAの狙いと効能について、もう少し詳しく見ていきましょう。まずKATABAMI VDPですが、これは機器を含む自社ネットワークの弱点を顕在化し、その対処方法を当社が提示することで、サイバー攻撃のリスク低減に貢献します。さらに、これらを継続的かつ安価に実現できます。KATABAMI VDPを適用すると、インターネット越しの検査では検出が難しい脆弱性、メール添付やダウンロード、USBメモリーなどから持ち込まれるマルウェアなどを、ネットワーク内から検査できます。

一般的な組織の脆弱性診断では、作業員を派遣して、内部ネットワークのパケットをキャプチャして検証を行います。これに対して、当社のアプローチはKATABAMI VDPを企業内部に設置し、リモートで脆弱性診断を実施するため、作業員の派遣は不要であり、持続的な検証が可能になります。そしてKATABAMIのゼロトラストネットワーキングを使うことで、秘匿性が高い排他的な通信網で把握した内部情報を安全に当社のサイバーセキュリティ対策センターに送り、そこでホワイトハッカーらが分析し、レポーティングと改善策を提案します。

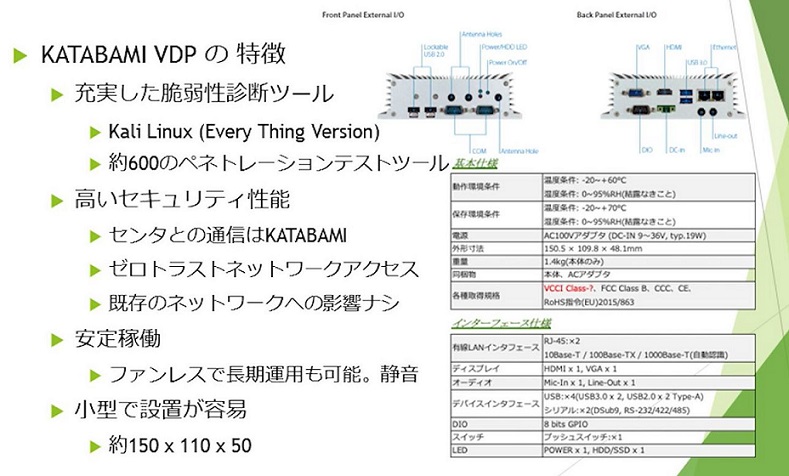

KATABAMI VDPの特徴を以下に示します。

何が起きても早期に復旧が可能なZTNA先での排他的データバックアップ

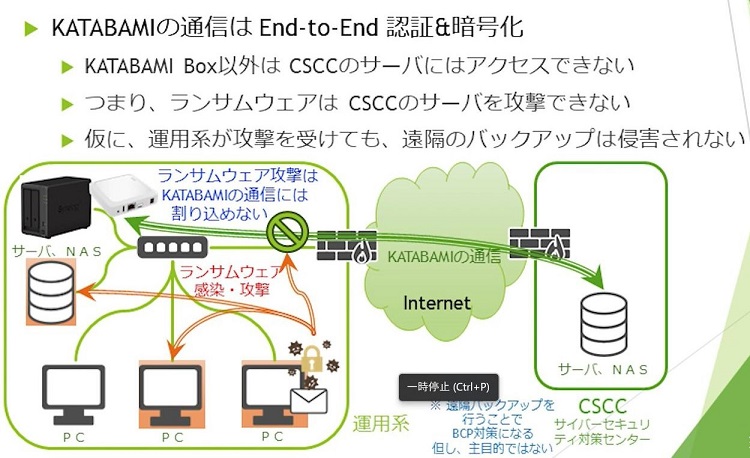

ランサムウェアに感染すると、たとえバックアップを取っていても、なかなか復旧が難しいことは冒頭で触れた通りです。というのも単純フルバックアップだと、汚染されたデータもバックアップしてしまうからです。KATABAMI CRAでは、KATABAMIの通信を使い、遠隔増分バックアップ方式で、データが汚染される前日の状態に常に戻せるようにしています。マルウェア・ランサムウェアが内部感染して攻撃を開始してデータが汚染されても、あらかじめそれを予想し、KATABAMIをブリッジすることによりゼロトラストネットワーキングでアクセスしているため、バックサーバーには攻撃が及ばず、汚染されていないデータが維持されるわけです。

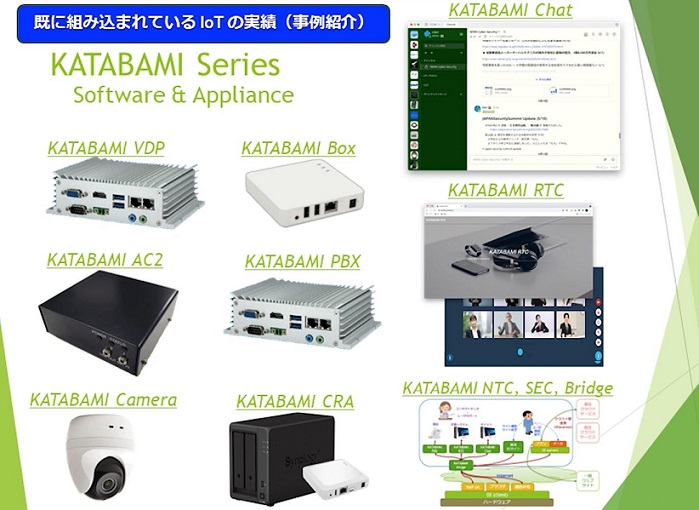

このように当社では、まず現状把握と何かインシデントが起きても最小限のダメージコントロールで済む対策を推奨しています。KATABAMI VDP、KATABAMI CRA以外の当社ソリューション例も下記に示しておきます。

経産省のサイバーセキュリティガイドラインVer3.0が示すように、サイバーセキュリティ対策は、もはや将来の事業・成長に必須な費用、すなわち「投資」と位置づけることが重要です。企業活動におけるコストや損失を減らすために必要不可欠な投資であり、経営リスクの一環として織り込む必要があるのです。

サイバーセキュリティ対策を実施することで、そのリスクを自社が許容可能なレベルまで低減することは、企業として果たすべき社会的な責任であり、その実践は経営者としての「責務」でもあります。コトが起きてから後手を踏む前に、ぜひ中小企業でも導入しやすい当社のソリューションによって、未然の対策を施しては如何でしょうか。