2023年12月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第17回

12月に公開された重大な脆弱性(CISA KEV参照)

12月に新たに公開された脆弱性は2912となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

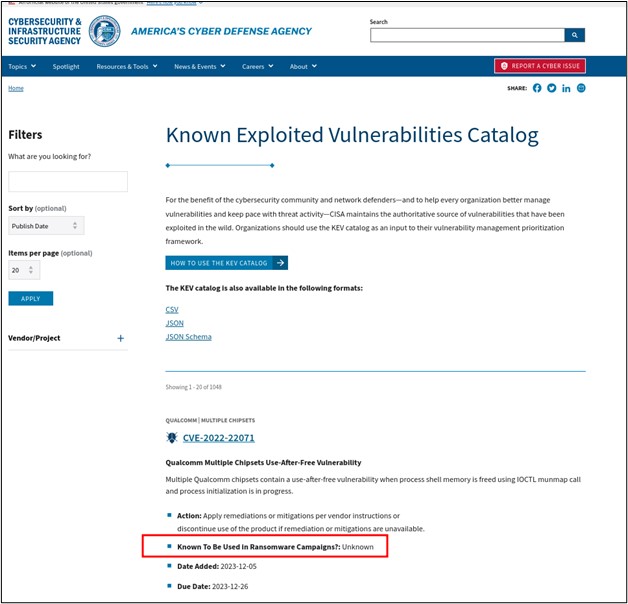

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

12月にCISAのKEVに登録された脆弱性はトータル11件で、内訳は

- Qualcomm: 4件

- Apple: 2件

- Qlink: 2件

- Unitronics: 1件

- FXC: 1件

- QNAP: 1件

になっています。

ちなみに、CISA KEV Catalogは見た目が変わっており、昔よりは一覧性は低くなっていますが、どのようなランサムウェアグループに悪用されたかなどの情報が付加されています(下図の赤線による囲み)。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. SSHプロトコルの脆弱性「Terrapin Attack」

12月18日にSSHプロトコルに共通の脆弱性「Terrapin Attack」が公開されました。OpenSSHを含めて、ほぼすべてのSSHプロトコルで通信するソフトウェアが対象になっています。ただし、攻撃の前提などが高いため、危険性の高い問題にはならないと考えられます。

以下では、この「Terrapin Attack」に関して簡単に説明します。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2023-48795

- CVSS

- 未公開

- CVSS

脆弱性の詳細

SSHの説明

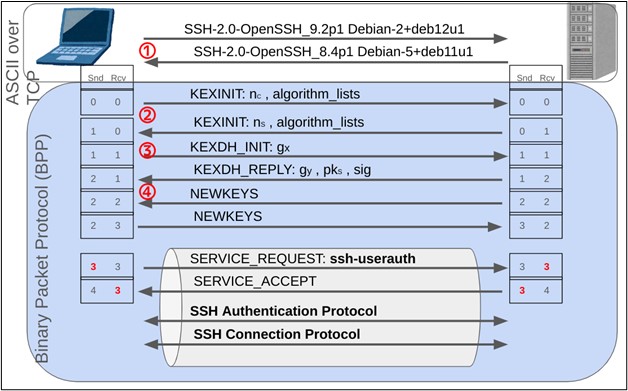

SSHでは、以下のような手順で接続を行っています。

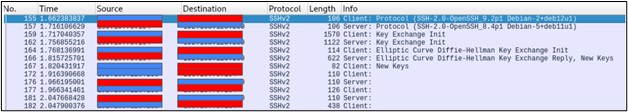

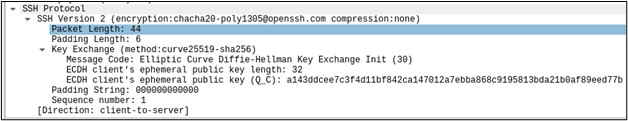

Wiresharkでパケットを取得すると下記のようになります(青がクライアントIP、赤がサーバーIPです)。

- TCP上でSSHのバージョンを最初に交換します。それ以降はBPP(Binary Packet Protocol)で情報を交換します。BPPパケットでは、赤太字のシーケンス番号が両方のピアで一致する必要があります。それ以外の場合、BPP パケットは拒否されます。

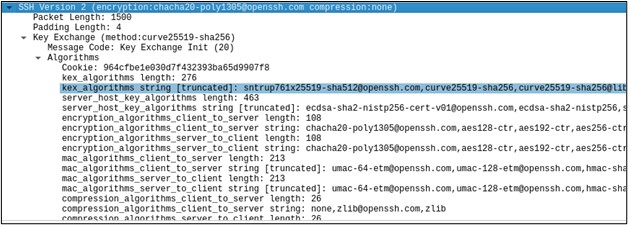

- 鍵交換では最初にKEXINITをクライアントとサーバー双方が送信し合います。この中で、暗号アルゴリズムやMAC(Message Authentication Code: メッセージ認証コード)アルゴリズム、圧縮アルゴリズムなどをクライアントとサーバー間でやり取りしあって合意します。

3.KEXINITで交換方法が決定されると、次にKEXDH_INITでDH鍵の合意が行われます。

4.その後クライアントから「NEWKEYS」が送られます。このメッセージが受信されると、受信には

新しいキーとアルゴリズムを使用する必要があります。以降、新しい鍵を用いて接続が行われます。

攻撃者のモデル

ここでは攻撃者として、TCPレイヤーで通信を観察、変更、削除、またはバイトを挿入できる Man in the Middle(MitM:中間者攻撃)の攻撃者を考えます。

また、攻撃者は暗号化キーやメッセージ認証コード (MAC)キー、Initial Vector(IV: 初期化ベクタ:鍵交換で取得した共有秘密と交換ハッシュ Hとセッション鍵から生成される)に関する情報を持っていないため、セッションキーの機密性を破ることはできないことを前提としています。

今回の脆弱性の根本的な原因

- SSHのサーバー認証では、署名を使用してハンドシェイクの整合性を検証しますが、署名は完全なトランスクリプトではなく、固定されたハンドシェイクメッセージに基づいて作成されます。 これにより、攻撃者がハンドシェイクメッセージに別のメッセージを挿入することで、シーケンス番号を操作することが可能になります。

- SSH は、セキュアチャネル開始時にシーケンス番号をリセットしません。 代わりに、SSHは暗号化状態に関係なく、シーケンス番号を単調増加させます。セキュアチャネル前のシーケンス番号の操作は、チャネルに引き継がれます。

また、RFC4253にも記載されているとおり、

- すべての実装は、いつでも(識別文字列を受け取った後)SSH_MSG_IGNOREを理解(および無視)する必要があります。

SSH は、認証にハンドシェイクトランスクリプトから選択したもののみを使用します。 この選択から計算されたハッシュ値は「交換ハッシュH」と呼ばれ、次のように定義されます。

H = HASH(VC || VS || IC || IS || KS || X || K)

ここで、HASH はネゴシエートされた鍵交換のハッシュ関数、VC と VS はクライアントとサーバーのバージョン情報、ICとISはKEXINITメッセージ、KSはサーバーの公開鍵、Kは鍵交換から派生した秘密共有秘密になります。

交換ハッシュHには、アルゴリズムのネゴシエーションや共有秘密の計算に影響を与える可能性のあるすべてが含まれていますが、SSH_MSG_IGNOREなど、一見「重要ではない」メッセージやメッセージ部分は除外されます。 これにより、ハンドシェイクにメッセージを挿入できるMitM攻撃者であれば、気づかれることなくメッセージを挿入することが可能になります。

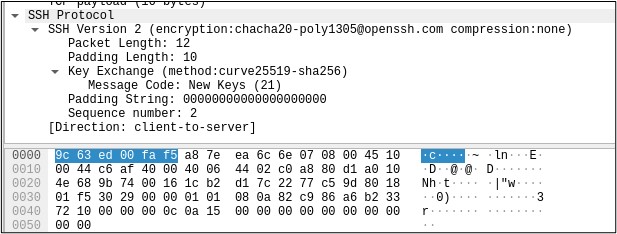

攻撃例(シーケンス番号をずらす)

鍵交換などのハンドシェイクを行っている最中に、MitMを行える攻撃者はクライアントにSSH_MSG_IGNOREを送ります。このSSH_MSG_IGNOREは交換ハッシュには影響を与えないため、気づかれません。しかし、クライアント側はメッセージを処理しなくてはならないので、それを受け取ることで受信パケットのシーケンス番号が増えてしまい、ずれが生じてしまいます。この結果、サーバーが送ったSC1は、先述のように、BPPパケットでは赤太字のシーケンス番号が両方のピアで一致する必要があるため検証しますが、ずれが生じているため拒否されます。

そのため、SC2から通信が再開することになります。

この攻撃を利用して、MitMができる攻撃者はSSH通信でのダウングレード(キーストロークの不明瞭化を無効化したり、弱い認証アルゴリズムを使わせたりする)を強制することが可能になります。

前提条件

先述のとおり、この攻撃には

MitM攻撃で任意のパケットを通信間で送ることができる攻撃者

という前提条件が有り、悪用の機会は限定的になります。しかし、MitM攻撃が可能な状態では悪用される可能性があるため、SSHサーバー・クライアントの更新などの対応が必要になります。

対応

OpenSSHでは、OpenSSH 9.6/9.6p1で対応しています。また、その他のSSHを使用するソフトウェアも、続々とこの脆弱性に対応したバージョンがリリースされています。

参考情報

2. LogoFail: PC起動時のUEFIで表示されるロゴ画像置き換えの脆弱性

UEFI システム ファームウェアに埋め込まれたグラフィック イメージ パーサーに脆弱性が見つかり、「LogoFail」と名付けられました。本脆弱性はUEFIブートシステムを使用している多くのハードウェアにまたがるため、完全な技術的詳細は12 月6日まで公開が禁止されていました。以下では、この「LogoFail」に関して簡単に説明します。

一次情報源

CVE情報

LogoFAILに関しては、未だCVE-IDがアサインされていませんが、早晩アサインされると思われます。今のところ、研究者がCERT/CC VINCEに報告しているため、CERT/CC IDが割り当てられています。一次情報源には、CERT/CC IDとBRLY ID(BinarlyがアサインしているID)が一緒に表に記載されていますので、以下に転記します。

| BRLY ID | CERT/CC ID | CVSSスコア | CWE |

| BRLY-2023-006 | VU#811862 | High | CWE-122: Heap Based Buffer Overflow |

| BRLY-2023-018 | VU#811862 | Medium | CWE-125: Out-of-bounds Read |

脆弱性の詳細

LogoFAIL はデバイスの起動プロセス中にベンダーによりシステムファームウェア内で使用されるさまざまなイメージ解析ライブラリに影響を与える、新たに発見された一連の脆弱性です。

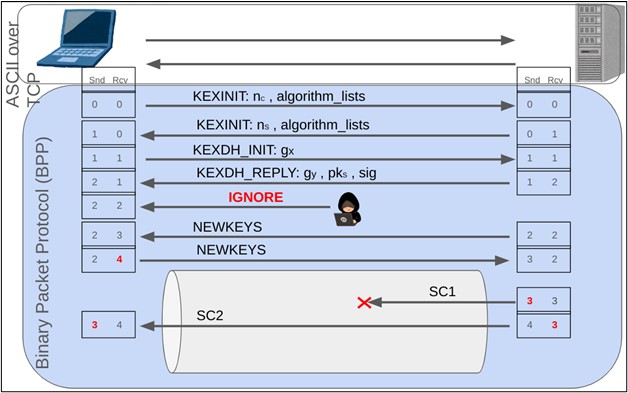

これらの脆弱性は、ほとんどの場合、BIOSベンダーのコード内に存在するため、単一のハードウェアベンダーではなく、使用されているハードウェアベンダーのエコシステム全体に影響を与えます。

さらにLogoFailですが「CPUに依らず、x86にもARMにも影響を与える」という点が悩ましい点になります。以下は、ハードウェアベンダーのエコシステムで、LogoFAILがどの部分に影響を与えているのかを図示したものです(一次情報源より引用)。

以下で脆弱性を簡単に説明します。

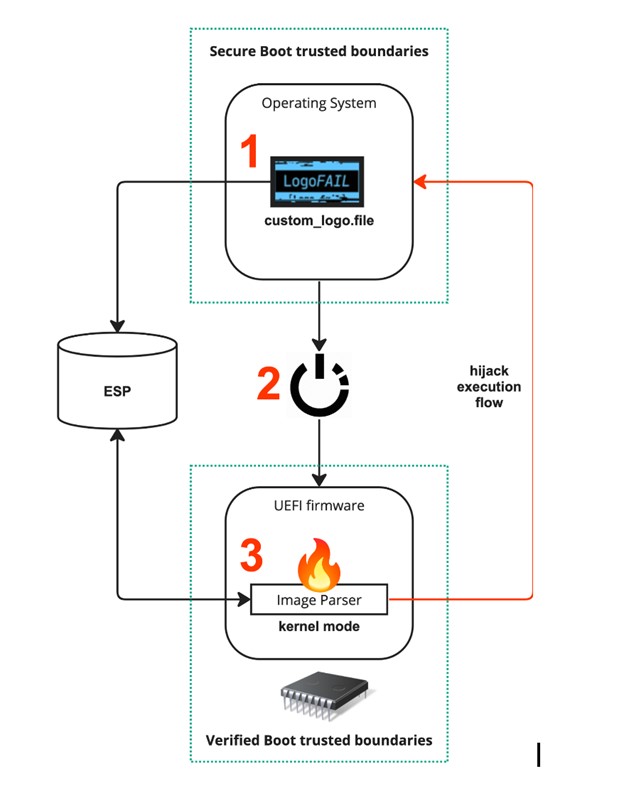

LogoFAILの脆弱性により、攻撃者は悪意のあるロゴ画像を EFI システム パーティション (ESP)、またはファームウェア アップデートの未署名セクション内に保存することができます。

起動中にライブラリによって悪意のあるイメージ解析が実行されると、脆弱性が引き起こされ、攻撃者によるペイロードが実行されて、実行フローがハイジャックされた状態となり、ハードウェアベースのセキュアブートメカニズム (Intel Boot Guard/AMD Hardware-Validated Boot /ARM TrustZone-based Secure Bootなど) がバイパスされる可能性があります。

これにより攻撃者は、ほとんどのエンドポイント・セキュリティソリューションをバイパスして、永続化できるステルスファームウェアブートキットが使用できるという利点があります。技術的には、高レベルの観点から見ると、攻撃は以下の図のような3つのステップに表せます。

影響

Intel、Acer、Lenovo など、さまざまなベンダーのコンシューマデバイス・エンタープライズデバイスが影響を受ける可能性があります。 デバイスの正確なリストは未だ作成されていない状態です。

参考情報

3. 「5Ghoul」と呼ばれる脆弱性。5Gモデムが対象

「5Gモデムのファームウェア実装にセキュリティ上の脆弱性が存在し、USBモデム、IoTモデム、Android、iOSデバイスなどに影響がある」とした論文が発表されました。指摘された脆弱性は合計14件で、総称して「5Ghoul」と呼ばれており、Qualcomm/MediaTek製5GModem機器の脆弱性となっています。

以下では、この「5Ghoul」に関して簡単に説明します。

一次情報源

CVE情報

公開されたCVEは全部で14あり、以下の通りになっています。

- 脆弱性14のうち、4つの脆弱性はCVE-IDが未アサインの状態です。

- CVE-2023-33043

- CVSS

- Base Score: 7.5 High

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H

- 無線範囲内の攻撃者が、近くの悪意のある gNB (5Gの基地局)からターゲットの 5G UE (スマートフォンなど) に無効なダウンリンク MAC フレームを送信することにより、Qualcommの X55/X60 モデムのファームウェア内でDoS(到達可能アサート) を発生させられる可能性があります。

- CVSS

- CVE-2023-33044

- CVSS

- Base Score: 7.5 High

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H

- 無線範囲内の攻撃者が、近くの悪意のある gNB (5Gの基地局)からターゲットの 5G UE (スマートフォン、CPEルーター) に無効なダウンリンク MAC フレームを送信することにより、Qualcommの X55/X60 モデムのファームウェア内でDoS(到達可能アサート) を発生させられる可能性があります。

- CVSS

- CVE-2023-33042

- CVSS

- Base Score: 7.5 High

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H

- 無線範囲内の攻撃者が、近くの悪意のある gNB(5Gの基地局) からターゲットの 5G UE (スマートフォン、CPEルーター) に無効なダウンリンク MAC フレームを送信することにより、Qualcommの X55/X60 モデムのファームウェアのダウングレード、またはDoSを発生させられる可能性があります。

- CVSS

- CVE-2023-32842

- CVSS

- Base Score: 7.5 High

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H

- 無線範囲内の攻撃者が、近くの悪意のある gNB (5Gの基地局)からターゲット 5G UE (スマートフォンなど) に無効なダウンリンク RRC フレームを送信することにより、Mediatek Dimensity 900 / 1200 5G モデムのファームウェア内でDoS (到達可能アサート) を引き起こす可能性があります。

- CVSS

- CVE-2023-32844

- CVSS

- Base Score: 7.5 High

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H

- 無線範囲内の攻撃者が、近くの悪意のある gNB (5Gの基地局)からターゲット 5G UE (スマートフォンなど) に無効なダウンリンク RRC フレームを送信することにより、Mediatek Dimensity 900 / 1200 5G モデムのファームウェア内でDoS (到達可能アサート) を引き起こす可能性があります。

- CVSS

- CVE-2023-20702

- CVSS

- Base Score: 7.5 High

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H

- 無線範囲内の攻撃者が、近くの悪意のある gNB(5Gの基地局) からターゲットの 5G UE (スマートフォンなど) に無効なダウンリンク RLC ペイロードを送信することにより、Mediatek Dimensity 900 / 1200 5G モデムのファームウェア内でDoS (NULLポインター被参照) を引き起こす可能性があります。

- CVSS

- CVE-2023-32846

- CVSS

- Base Score: 7.5 High

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H

- 無線範囲内の攻撃者が、近くの悪意のある gNB (5Gの基地局)からターゲット 5G UE (スマートフォンなど) に無効なダウンリンク RRC フレームを送信することにより、Mediatek Dimensity 900 / 1200 5G モデムのファームウェア内でDoS(NULLポインター被参照) を引き起こす可能性があります。

- CVSS

- CVE-2023-32841

- CVSS

- Base Score: 7.5 High

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H

- 無線範囲内の攻撃者が、近くの悪意のある gNB(5Gの基地局) からターゲット 5G UE (スマートフォンなど) に無効なダウンリンク RRC フレームを送信することにより、Mediatek Dimensity 900 / 1200 5G モデム ファームウェア内でDoS (到達可能アサート) を引き起こす可能性があります。

- CVSS

- CVE-2023-32843

- CVSS

- Base Score: 7.5 High

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H

- 無線範囲内の攻撃者が、近くの悪意のある gNB(5Gの基地局) からターゲット 5G UE (スマートフォンなど) に無効なダウンリンク RRC フレームを送信することにより、Mediatek Dimensity 900 / 1200 5G モデムのファームウェア内でDoS (到達可能アサート) を引き起こす可能性があります。

- CVSS

- CVE-2023-32845

- CVSS

- Base Score: 7.5 High

- Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H

- 無線範囲内の攻撃者が、近くの悪意のある gNB (5Gの基地局)からターゲット 5G UE (スマートフォンなど) に無効なダウンリンク RRC フレームを送信することにより、Mediatek Dimensity 900 / 1200 5G モデムのファームウェア内でDoS (到達可能アサート) を引き起こす可能性があります。

- CVSS

脆弱性の詳細

先のCVE情報の箇所にも記載されていますが、今回の5Ghoul の脆弱性を対象5Gモデムで悪用すると

- スマートフォンやルーターの5G接続を切断

- 手動による再起動が必要となる接続のフリーズ

- 5G 接続を 4G にダウングレードするようなダウングレード攻撃

を行うことができます。

影響

今回「5Ghoul」と名付けられた一連の脆弱性(14件)は、実装レベルの5Gモデムの脆弱性になります。先述のCVE情報からわかるとおり、14件の脆弱性の中でCVE-IDがアサインされている10件は主要なチップセットベンダーである

- QualComm

- MediaTek

のファームウェア実装に存在しています。

これにより、スマートフォンやルーター・USBモデムなど多くの5G対応商用製品が影響を受ける可能性があります。

今回の脆弱性を発見した研究者の調査によると、現在市場に出回っている710以上のスマートフォンに脆弱なモデムが採用されていることが判明しています。さらにThe Hacker Newsによると、5Ghoulの影響を受けるスマートフォンはVivo、Xiaomi、OPPO、Samsung、Honor、Motorola、realme、OnePlus、Huawei、ZTE、Asus、Sony、Meizu、Nokia、Apple、Google などの24 ブランドで、計714機種のスマートフォンが影響を受けるとされています。

参考情報

5Ghoul : Unleashing Chaos on 5G Edge Devices

12月のまとめ

12月は中旬にTerrapin Attackが公開され、その影響の範囲から話題になりましたが、MitM環境という前提条件があるため、悪用される可能性は言われているほどではないと思われます。また、LogoFailや5Ghoulなど、ファームウェアレベルの大きな脆弱性情報が出てきています。これらに関しては対象製品も多くなるケースがあり、影響範囲が広がってしまう傾向がありますので、皆様も使用している機器のメーカーからの情報には気をつけて、きちんと更新を行うようにしてください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから