DDoS防御体制を新たな高みへ

A10 絨毯爆撃型攻撃が、インテリジェントかつ自動化されたDDoS防御の必要性を浮き彫りに

A10は、以下のブログを公開した。原文のまま掲載いたします。

最近、東欧の大手サービスプロバイダーからA10の脅威リサーチチームに問い合わせがあり、同社のネットワークに対する一連のDDoS攻撃について見解を求められました。それらの攻撃はサービスに影響を与えてはいませんでしたが、攻撃が頻繁かつ執拗であるため、もっと悪質な意図を隠すための攻撃なのではないかという懸念が社内で広がりました。たとえば、どこかの国がマルウェアを仕込もうとしている、あるいは重要インフラへの大規模な攻撃に対する防御力を試しているといった可能性が疑われました。攻撃されているのは自社だけなのか、それとも地域内のすべてのサービスプロバイダーが攻撃されているのかもわかりませんでした。

これは、根拠のない懸念ではありません。ウクライナ紛争が続く中、戦場での戦いを補完する武器としてDDoS攻撃が実行されるケースがよく見られます。A10の脅威リサーチチームは、紛争初期にウクライナに対するDDoS攻撃を観測しましたが、DDoS攻撃は今も続いています。

このサービスプロバイダーのセキュリティチームは、攻撃のエンドポイント(自社のネットワークへの影響)を解明し、それぞれの攻撃の規模と持続時間、生成されたトラフィックの量、影響を受けたネットワーク装置およびポート、そしてトラフィック量がどこまでトラフィック負荷しきい値に近づいたかを突き止めました。このチームが突き止められなかったのは、攻撃元と、地域内または世界中の他の標的に対するこれらの攻撃の広範なコンテキストです。

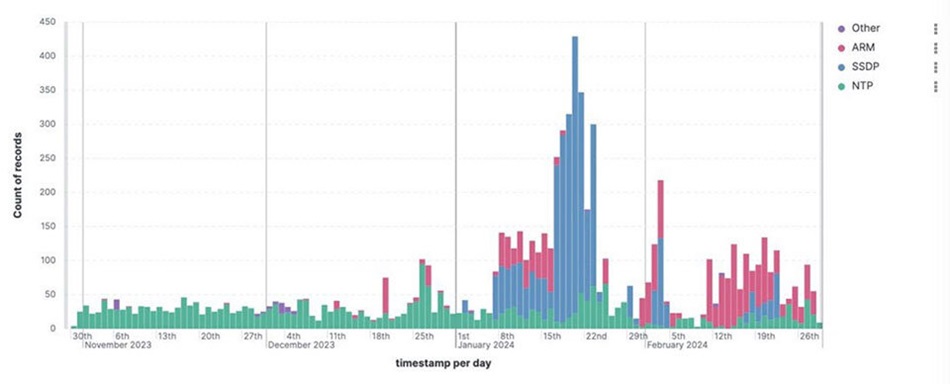

A10のリサーチチームは、これらの攻撃をA10 Defend Threat Controlポータルで見ることができました。そのスクリーンショットの例を以下に示します。このThreat Controlポータルで、サービスプロバイダーのチームはどのような情報を得られたでしょうか。

攻撃の正体

問題の攻撃は、サービスプロバイダーのASN内のあらゆるIPアドレス範囲を標的とした、SSDPを利用した絨毯爆撃(Carpet-Bombing)型攻撃でした。

絨毯爆撃型攻撃は目新しいものではありませんが、ここ数年間で増加してきています。第二次世界大戦で行われた都市全体に対する爆撃にちなんで名付けられた絨毯爆撃型攻撃は、個々の標的をねらうのではなく、悪意のあるトラフィックを広範囲のIPアドレスにばらまく攻撃で、CIDR全体や複数のASNを対象にすることもよくあります。個々のIPアドレスに対するDDoSトラフィックの量はそれほど多くなくても、攻撃全体のトラフィック量は膨大になる可能性があります。一般的なサービスプロバイダーが使用している従来の防御では、決められた検知しきい値(1秒あたりのパケット数またはMbps)に基づいて、狭い範囲のIPまたはネットワーク装置によるDDoSトラフィックを検知します。絨毯爆撃型攻撃では、個々のIPやホストに対しては少量のトラフィックしか使用しないため、それらのネットワーク装置のDDoS防御がトリガーされることはありません。たとえば、単一のIPアドレスに対して200 Gbpsの攻撃が仕掛けられた場合、ほとんどのDDoS防御システムがその攻撃を検知して緩和するでしょう。同じ規模の攻撃を2,000台以上の標的ホストに同時にばらまいた場合、各ホストが受信する攻撃のトラフィックは12.5 Mbpsとなり、検知を逃れてほとんどのサービスプロバイダーのレーダーを掻い潜ることができます。このような攻撃は、一点集中の大規模攻撃と同じ量のトラフィックを生成しているため、実際にサービス停止を引き起こすことはないとしても、サービスの質を低下させる可能性があります。

絨毯爆撃型攻撃を行うのはどのような攻撃者か

ダークウェブでDDoS-for-hire(DDoS請負)ツールが簡単に手に入り、世界中で1,500万以上のDDoS武器を利用できる現状では、ほとんど誰もが最小限のスキルと投資でどこにでもDDoS攻撃を仕掛けることができます。ただし、絨毯爆撃型攻撃は高度な攻撃であり、何千にも及ぶ場合があるホスト(IPアドレス)に攻撃を仕掛ける必要があります。ダークウェブのDDoSサービスは、標的の数と、攻撃の規模(GbpsまたはPPS)および持続時間に基づいて価格が決まります。ゲーマーなどのアマチュアの犯罪者は、特定の敵をオフラインにして優位に立つために、ごく短時間の攻撃に投資する場合がありますが、もっと長時間かつ広範囲の攻撃のためにプレミアム料金を支払うことはほぼありません。長時間の攻撃を実施するのは、もっと高度で資金が潤沢な攻撃者であり、これには国家の支援を受けた攻撃者が含まれます。

絨毯爆撃型攻撃がこれほど広まった理由

この手法が使用されるのには、以下のような理由が考えられます。

- 非常に広範囲の標的を攻撃することで、本当の標的を隠すことができるため、秘密の犯罪をひそかに進めるのに都合がいい。

- 絨毯爆撃型攻撃をリフレクション攻撃(アンプ攻撃)と組み合わせることで、攻撃の拡散とトラフィック量を最大化できる。

- 絨毯爆撃型DDoS攻撃は、検知も緩和も非常に難しい場合がある。

- 絨毯爆撃手法によって、従来のDDoS攻撃手法より効果的で損害の大きい攻撃ができる。

絨毯爆撃型攻撃は、標的と攻撃元の特定が難しい攻撃手法の1つです。たとえばリフレクション攻撃(アンプ攻撃)は、通常はインターネットサーバーの脆弱性を悪用して攻撃トラフィックを増幅し、それによって本当の攻撃元の特定を困難にする、よく使用される手法です。絨毯爆撃型攻撃は、攻撃の標的を広範囲のIPアドレスに分散させて、標的の特定を困難にし、管理不可能な数のアラートを生成させます。ときには、この2つの手法が組み合わされて使用される場合もあります。

インターネットサービスプロバイダー(ISP)は、特に絨毯爆撃型攻撃に対して脆弱です

この記事で紹介したようなサービスプロバイダーでは、自社のネットワーク上を膨大な量のトラフィックが行き交っています。彼らのDDoS防御は通常、ネットワークの可用性や応答性を損なう可能性があるトラフィックの異常やスパイクを検知するように設計されています。通常、この検知は、超過した場合に防御対応をトリガーするトラフィックしきい値を設定するという方法で行われます。絨毯爆撃型攻撃が成功しているのは、悪意のあるトラフィックを何千ものIPアドレスにばらまいているからです。標的になった1つ1つのIPには、検知システムのレーダーに引っかからない少量のトラフィックしか送付されません。また、サービスプロバイダーのネットワーク内にある複数のアプリケーションやシステムも同時に標的にされることになります。これは、サービスプロバイダーが攻撃全体の規模を把握して各システムからのアラートを管理するためには、複数のシステムからのデータを相関させる必要があるということを意味します。また、サイバー犯罪者は自動化を適用して標的IPアドレスを思いのままに変更します。適切な防御には、多くの組織の既存DDoS防御システムには欠けている、ある程度の自動化と高度な検知が必要です。

インターネットサービスプロバイダは、インテリジェントな脅威データと最新のDDoS検知および緩和によって、絨毯爆撃型攻撃の先手を取ることができます。正確なデータがあれば、悪意のあるIP、ホスト、およびサーバーを事前に特定して、それらがネットワーク内へのアクセスに成功する前にブロックできます。その後、機械学習とAIを活用した検知と精密な緩和を使用して適切なDDoS防御を開始し、正規のトラフィックの通信を確保することができます。

A10 Defend Suite

最近のDDoS攻撃は、単なるボリューム型フラッド攻撃以上のものに進化しています。洗練され、多層化し、複数の手法を活用して検知を逃れるようになっているのです。A10 Defend Detector、Mitigator、Orchestrator、およびThreat Controlで構成されるA10 Defend Suiteは、組織がDDoS防御の効果を高めたり、高収益の顧客向けDDoSスクラビングサービスを構築したりするのに役立ちます。A10 Defend Detectorは複数の検知手法を駆使して、複雑な標的型ボリューム攻撃を正確に検知することができます。

A10 Defendは、高い拡張性、高いコストパフォーマンス、高い精度、インテリジェンスを備えた総合的なDDoS防御ソリューションを提供し、ユーザーやサービス利用者のエクスペリエンスの最適化を支援します。大手サービスプロバイダー、大企業、クラウド事業者、オンラインゲーム会社などで使用されているA10 Defend Suiteは、4つの主要コンポーネントで構成されています。

- A10 Defend Detector: 異常なトラフィックを効率的に検知します

- A10 Defend Mitigator:検知されたインバウンドDDoS攻撃を自動的かつインテリジェントに緩和します

- A10 Defend Threat Control:スタンドアロンの多層防御と実用的な情報をプロアクティブに提供します

- A10 Defend Orchestrator:DDoS防御をシームレスに実施するための統合管理機能を提供します

A10 Defend Threat Controlポータルでは、世界中のDDoS攻撃のスナップショットをリアルタイムで見ることができ、頻繁で多様なDDoS攻撃に対する防御の複雑さを可視化できます。