ファジングでIoT機器のセキュリティ対策 ~第4回 見過ごせないリスク:ファジングが暴く重要インフラの脆弱性

重要インフラに対するサイバー攻撃が増えつづけ、甚大な被害を受けている実情

近年、エネルギー、水、ヘルスケア、交通、通信、食料に代表される重要インフラに対するサイバー攻撃が増加傾向にあります。従来、これらインフラは、特殊なシステムかつネットワークからも隔絶されているため、攻撃対象となるリスクが低いと考えられていました。しかし、これら重要インフラが近年サイバー攻撃の対象となる事象が多発しており、機能停止に追い込まれることによって、社会的混乱が引き起こされたニュースを皆さんも目にしていると思います。

2021年にアメリカ・フロリダ州の浄水場がサイバー攻撃を受けました。攻撃者はシステムを不正に操作し、水質管理薬品の濃度が人体に影響を与える水準まで引き上げようとしていたことが判明しました。2022年にはルクセンブルクの主要電力会社がBlackCatランサムウェアグループによる攻撃を受けました。この攻撃により、電力会社のシステムがダウンし、同社は攻撃への対応に追われ、事業継続に大きな支障が生じました。同年、アメリカ最大の石油パイプラインがランサムウェアを使った攻撃を受けて5日間にわたり操業停止を余儀なくされ、440万ドル(約7億円)の身代金を支払ったことが大きなニュースとなりました。身代金の支払い後も他の業務システムの復旧に数ヵ月かかり、最終的に何千万ドルもの損害を被ったと言われています。

バイデン政権が進める米国の重要インフラにおけるサイバーセキュリティ対策

近年、攻撃手口は多様化しており、ランサムウェアによるデータの暗号化や窃取、制御システムへの不正アクセス、情報通信ネットワークの機能に支障を生じさせるDDoS攻撃などが報告されています。重要インフラにおけるサイバー攻撃への脅威はますます高まり、その対策として米国バイデン政権は、2023年の国家サイバーセキュリティ戦略において、配電システムと分散型エネルギー資源インフラの両方のサイバーセキュリティを推進するように、米国エネルギー省(DOE:Department of Energy)に要求しました。

これを受けて、DOEは2024年2月、バイデン大統領の「アメリカへの投資」政策を支援するサイバーセキュリティ・プロジェクトの一つとして、Digital Twin for Security and Code Verification(DISCOVER)と名付けられたプロジェクトを選出し、対エネルギーインフラへのサイバーリスクを軽減するツールとテクノロジーの開発資金を提供することを発表しました。

ニューヨーク大学タンドン校(NYU Tandon)を中心とするDISCOVERチームは脆弱性を発見し、脅威を軽減するための自動化手法により、このプロジェクトに選出されました。DISCOVERチームでは、セキュリティとコード検証のための統合型でスケーラブルなDigital Twinを開発しました。ここでファジングやハイブリッド静的動的分析などの高度な手法を駆使することで、電力システムへの実機導入前にソフトウェアとファームウェアのアップデートを分析・評価し、セキュリティと機能性を確保する計画です。

日本政府における重要インフラのサイバーセキュリティ対策の取り組みは?

では、日本政府における重要インフラのサイバーセキュリティ対策はどのようになっているのでしょうか。

内閣サイバーセキュリティセンター (NISC) による取り組みは、下記のとおりです。

・重要インフラのサイバーセキュリティに係る行動計画の策定

・重要インフラの情報セキュリティ対策に係る行動計画の策定

・サイバー攻撃による重要インフラサービス障害等の深刻度評価基準の策定

・重要インフラのサイバーセキュリティに係る安全基準等策定指針の策定

・重要インフラのサイバーセキュリティ部門におけるリスクマネジメント等手引書の策定

重要インフラ事業者などがサイバーセキュリティを確保するためには、安全基準などの整備・浸透、演習および訓練の実施、情報共有の促進が求められています。国による重要インフラ事業者などへの支援としては、基準の策定、演習および訓練の実施サポート、情報共有の促進があり、これらを通じて日本の重要インフラのサイバーセキュリティ確保に向けた取り組みが推進されています。

対象となる重要インフラとしては、通信系ネットワークシステムや金融機関相互ネットワークシステム、プラント制御システムなどが代表的な例として挙げられています。2021年には、電力スマートメータといった身近な機器も対象に追加されており、これらの機器に対するDDoS攻撃などの大規模サイバー攻撃に対する早期検知と対応力の向上も課題となっています。

サイバー攻撃からの重要インフラの保護

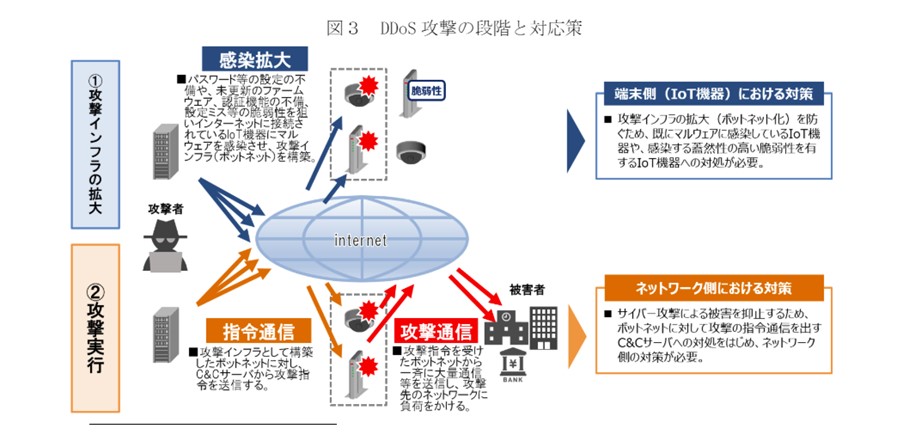

DDoS攻撃のような大規模サイバー攻撃は、主に以下の2つの段階で行われます。

- IoT機器にマルウェアを感染させ、攻撃の踏み台として悪用できるようにしたIoTボットネットの拡大

- C&Cサーバからネットワークを通じてIoTボットネットに指令を出し、攻撃先へ大量データを送信することにより攻撃を実行

このような大規模なサイバー攻撃には、IoTボットネットに指令を出すC&Cサーバに対するネットワーク側の対策と、IoTボットネットの拡大を防止するIoT機器側の対策を講じる必要があります。IoT機器は、製品寿命の長さや監視の難しさに加え、開発者が想定していなかった接続が行われるなどの特性により、サイバー攻撃の対象として狙われやすくなっています。これには、開発段階からのセキュリティ対策と、機器の脆弱性を早期に発見してボットネットの踏み台にされる可能性を減らすことが重要になります。

機器の脆弱性の早期発見に有効なセキュリティ検証:https://www.ubiquitous-ai.com/products/iot-security-verification/

まとめ

重要インフラにおけるサイバーセキュリティでは、大規模サイバー攻撃に対する早期検知が課題になっています。しかし、重要インフラへの直接攻撃だけでなく、そこにネットワークで繋がった機器が攻撃の入口となり得るため、そのセキュリティ対策も必要です。有効な対策としては、上述のDISCOVER チームがエネルギーインフラへのサイバーリスクを軽減するために、ソフトウェアのバグやセキュリティの脆弱性を発見するための手法の一つとして用いているファジングです。

ファジングは、プログラムに不正な入力を送り、予期せぬ動作を引き起こすことで、潜在的な脆弱性を特定する手法です。特に高度かつ複雑な重要インフラのセキュリティ対策では、予期せぬ入力に対する耐性が重要になるため、機器へのファジングを活用してシステムの堅牢性を徹底的に検証し、ファジングで発見された脆弱性に対して適切なセキュリティ対策を講じることが、重要インフラのセキュリティを強化し、後々の深刻な被害を未然に防ぐことに繋がると言えるでしょう。

https://www.ubiquitous-ai.com/products/iot-security-verification

参考:ファジングでIoT機器のセキュリティ対策を万全に!の過去記事はこちらから

ファジングでIoT機器のセキュリティ対策を万全に! – JAPANSecuritySummit Update

永井 玲奈(Rena Nagai)

株式会社ユビキタスAI SPQA事業部 長年、組込みソフトウェアの営業・製品マーケティングに携わる。現在はユビキタスAIでIoT機器セキュリティ検証サービス事業の営業およびプロダクトマーケティングを担当。医療機器、車載製品、民生品などあらゆる機器を製造する大手製品ベンダーの多岐に渡るセキュリティ課題解決に取り組む。

https://www.ubiquitous-ai.com/

「ファジングでIoT機器のセキュリティ対策を万全に!」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします。