なぜサイバーセキュリティにおいてログが重要なのか? その理由を徹底解説!【JAPANSecuritySummit 2024 網屋セッションレポート】

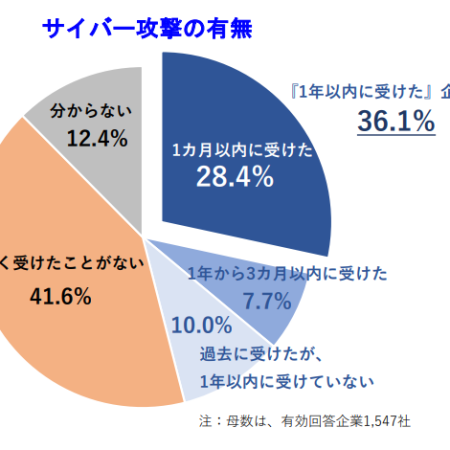

昨今、企業規模に関わらずランサムウェアの被害が相続いている。警察庁の調べによると(令和5年におけるサイバー空間をめぐる脅威の情報等)、その侵入経路はVPN機器からの侵入が63%、リモートデスクトップからの侵入が18%となっており、ネットワーク機器の脆弱性や設定不備が8割を占めている状況だ。そこでサイバー攻撃の素早い検知のために必須となる認証ログ監視とソリューションについて、網屋 サイバーセキュリティ事業部 セキュリティサービス部の安藤隼人氏が詳細を解説した。

サイバー攻撃の最新トレンドと、そのために必要なセキュリティ対策とは?

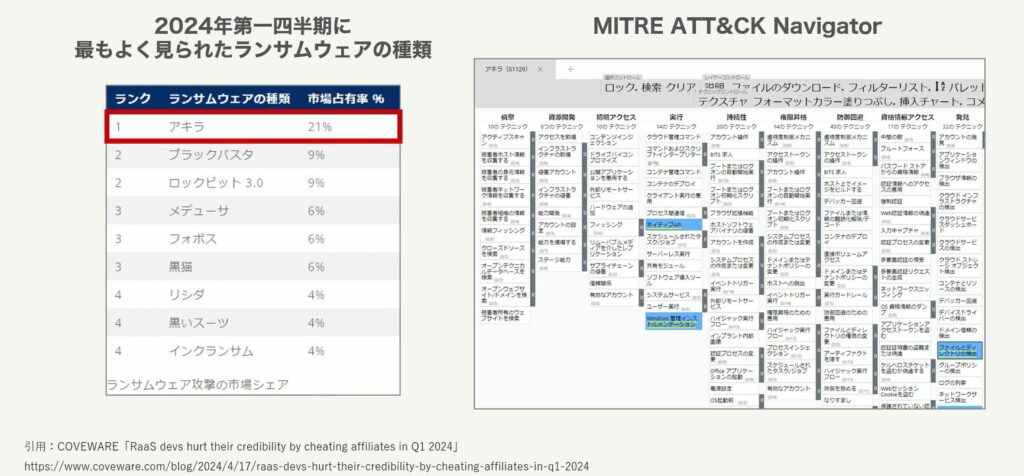

2024年第一四半期にランサムウェアのなかで最もよく使われた攻撃は、北米を中心に猛威を振るった「アキラ」と呼ばれる亜種だ。最近になって日本でも被害が見られるようになった。アキラの攻撃手法は、外部リモートサービスのVPN機器に初期アクセスして侵入を試みたり、リモートデスクトップ(RDP)の認証情報を窃取したりすることだ。

アカウントを悪用した攻撃は多岐にわたるが、たとえば「ブルートフォース攻撃」のように突破できそうな認証情報(ID/Password)を総当たり的に変えてアタックする手法が用いられる。また実際に使われている有効なアカウントをダークWebから入手して、あたかも普段の認証のような振る舞いで侵入しようする手法もある。

初期侵入による不審な動きに気づくためには、認証情報に対する監視は必須だ。そもそも、なぜアカウントが洩れてしまうのか。それは「Infostealer」と呼ばれる情報窃取マルウエアにより、認証情報が盗まれるからだ。これはPCに保存されている認証情報をフィッシングメールやフィッシングサイトによって盗むもので、ダークWebで「MaaS」(Malware as a Service)としてサブススクリプションでも販売されている。特に注意したいのが、ブラウザキャッシュによって保存されている情報だろう。ここに認証情報などを保管していると、まるごと情報が盗まれてしまう。

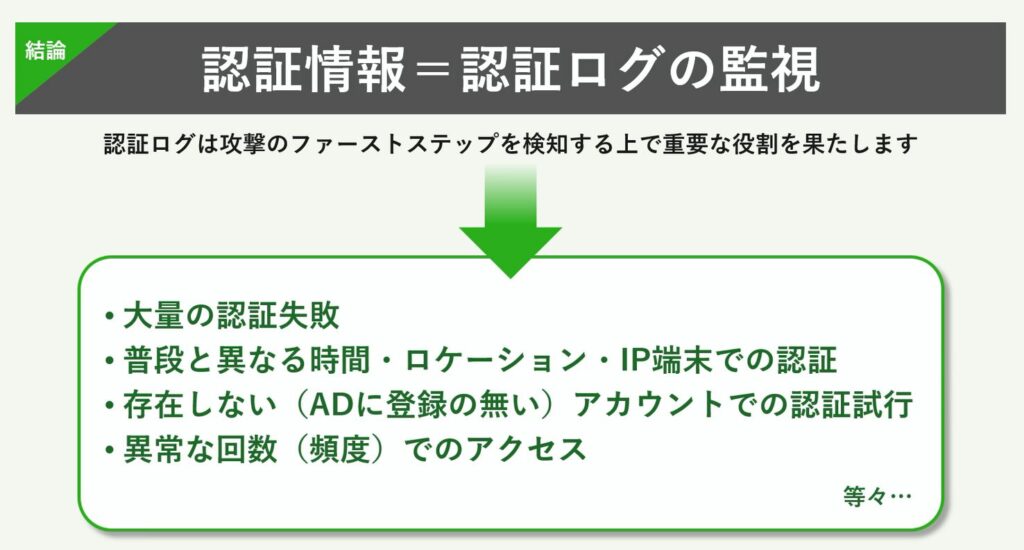

そこでアカウントを使った攻撃に対しては、認証情報、すなわち認証ログの監視が攻撃初期の動向に重要な役割を果たすわけだ。攻撃の被害を未然に防ぐには、異常な回数のアクセスや、大量な認証の失敗があったり、業務時間外など普段と異なる時間帯・ロケーション・IP端末での認証が行われたり、Active Directory(以下、AD)に登録がないアカウントで認証が試行されたりする場合に特に注意したい。

攻撃対象となる各システム認証としてチェックすべき点は、まずVPN認証の失敗が挙げられるだろう。またファイアウォールに対するRDPプロトコルを使った通信ログも確認しておきたい。攻撃者は外部侵入する入口の脆弱性や設定不備を突いてくるからだ。仮に攻撃者が内部突破に成功した場合に必ず行うのは、ADサーバーの管理者権限を奪取することだ。そこでADの認証に関するログも監視しておく必要がある。このほかにも、攻撃者が内部で攻撃を水平展開するため、ファイアウォールやIPS/IDSのトラフィックなども監視しておく必要があるだろう。

なぜサイバー攻撃に対して日頃からのログ監視が求められるのか?

これまで説明したように、ログ監視がサイバー攻撃の被害を最小限に食い止める鍵となるため、さまざまなログを統合的に監視しておくことが肝要だ。とはいえGSX社の調査によると、現状では9割以上の企業が十分なログ監視ができていないという。そのため攻撃された証拠や粒度の高い情報が得られないのだ。もし何かインシデントが発生すると、その原因がつかめず、解決の糸口を探ることにも時間が掛かり、その間に取引先や顧客への信用失墜にもつながりかねない。

このようにインシデント対応が上手くいかない理由は、攻撃者がどこまでシステムを侵害しているのか、その影響範囲が分からないことだ。そのためシステムを復旧するにも、リスクが依然として残ったままになる可能性がある。また暗号化されたデータを復旧する際にも、ログを取っていないと、いつバックアップデータが暗号化されたのか分からないため、どのタイミングのデータまで戻せば良いか不明確になって非効率な対応になりがちだ。

直近でのサイバーインシデントはリモートアクセス経由が多いものの、最終的にどこから侵入されたのか原因不明の攻撃も増えている。このままでは2度目の被害も否めないし、どう対応してよいのかもわからずに原因究明も長期化してしまう。実際にランサムウェアによる被害に遭うと、大半の企業は1ヵ月以上も復旧に要するという(前出の警察庁 令和5年におけるサイバー空間をめぐる脅威の情報等について)。

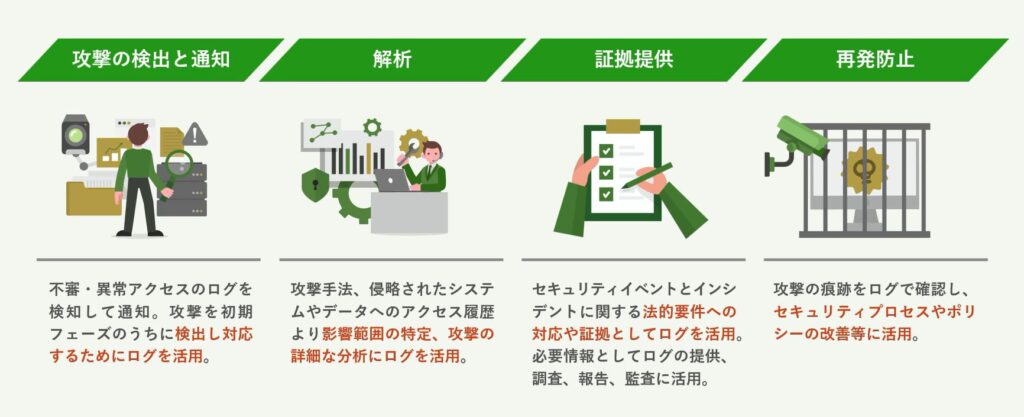

普段から監視ログを取っておけば、初期攻撃の不審な挙動を検知して、その後の調査により攻撃の影響範囲の特定や詳細な分析が可能になる。またインシデントに関する法的な要件への対応や証跡も残せる。さらに攻撃の痕跡から、セキュリティに対するプロセスやポリシーの改定にも役立つだろう。また総務省や経産省のセキュリティ・ガイドラインでもログ管理などの仕組みを強化が求められているため、対応への足掛かりにもなる。

セキュリティ関連のデータや履歴を集約して一元管理できるSIEM製品「ALog」とは?

以上のように、ログ管理の重要性をご理解いただけたと思うが、実際にログ管理ソリューションを導入する場合には、いくつかの注意点もある。たとえばログ管理といっても、膨大で多種多様なデータがあるため調査が難しかったり、大量のアラートの中から本当の異常を発見できる専門的な人材がいなかったり、高機能・高額な海外製品ではコストが膨らみがちになったりと、頭を悩ます担当者も多いはずだ。

そこで、このような悩みを解決するために、網屋ではSIEM(Sec urity Information and Event Management)製品の「ALog」を提供している。これは、さまざまなセキュリティ関連のデータや履歴をプラットフォームに集約して一元的に管理・分析できるソリューションだ。複雑で難しいといわれるログデータを解析し、専門家でなくても簡単に管理できるというメリットがある。

すでにALogが登場してから20数年になるが、サーバーアクセスログ市場で70%以上を占め、No1.のシェアを誇っている。6000以上の契約数があり、パナソニック、NTTコミュニケーションス、KDD、SBI証券、LINEヤフーなどの大手企業で採用されている。

ALogの主な特徴は、オンプレミスでもクラウドでも環境を問わずに多様なシステムログを自動収集できる点だ。各システムやサービスごとに出力される生ログはバラバラだが、ALogでは統一されたフォーマットとカラムで複数ログを追うことが可能だ。エンタープライズ向けには大量データを高速処理できる仕組みも用意されている。ログデータの並列収集・並列変換と並列インポート・並列サーチによってスムーズな処理が可能だ。

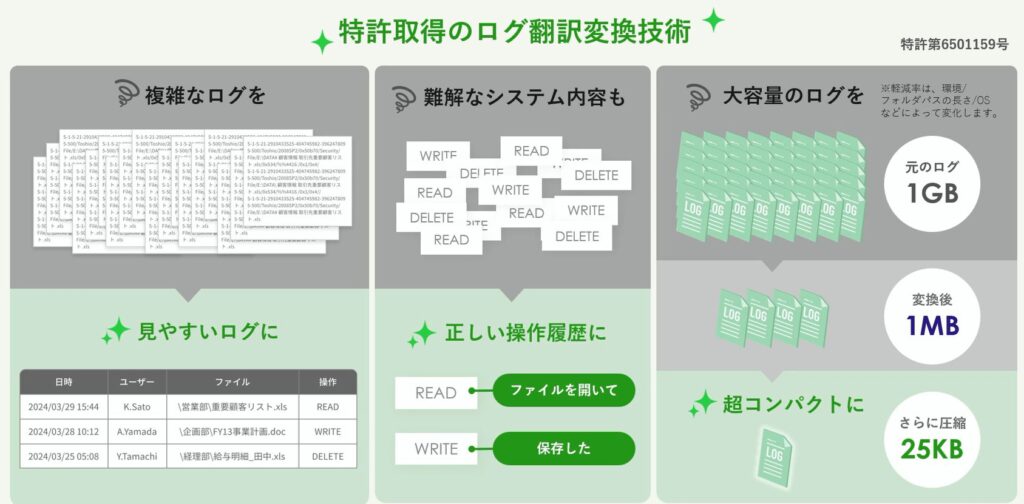

また特許を取得したログ翻訳変換技術を搭載し、複雑で多量のログを時系列で見やすくして、結果的にログデータを1GBを最小25KBまで圧縮して保存できる。難解なシステムの内容もユーザー視点で自動解析してくれるので安心だ。攻撃検出に関しては、IPAやJPCERTのガイドラインに準拠した監視項目の標準テンプレートを管理画面に組み込んでおり、そのままレポートとして利用することが可能だ。

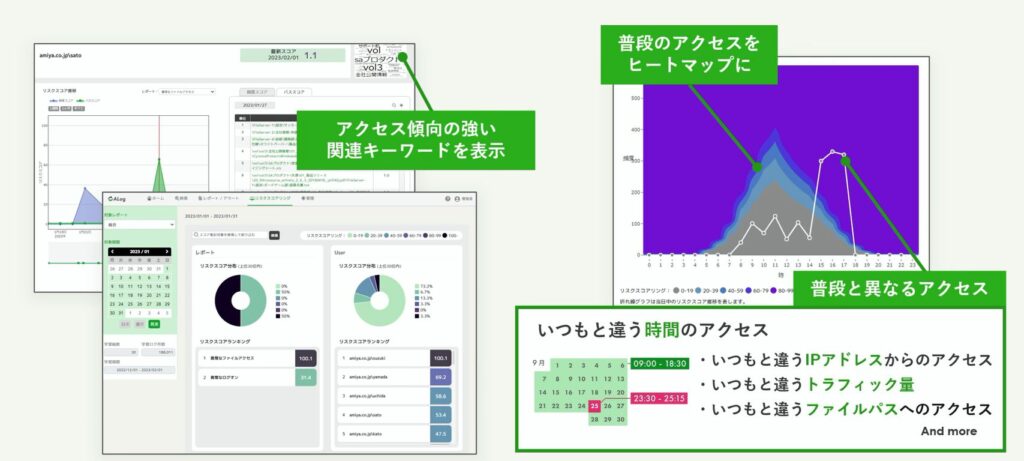

そのほかにAIによる脅威の振舞い検知機能も搭載し、日ごろのユーザーの振舞いとの乖離を見つけ出し、ヒートマップで表示できる。たとえば、あるユーザーがいつもと違う時間やIPアドレス、トラフィック量で通信をしてきたときに脅威の可能性を示唆するため、運用コストの削減にも寄与する。

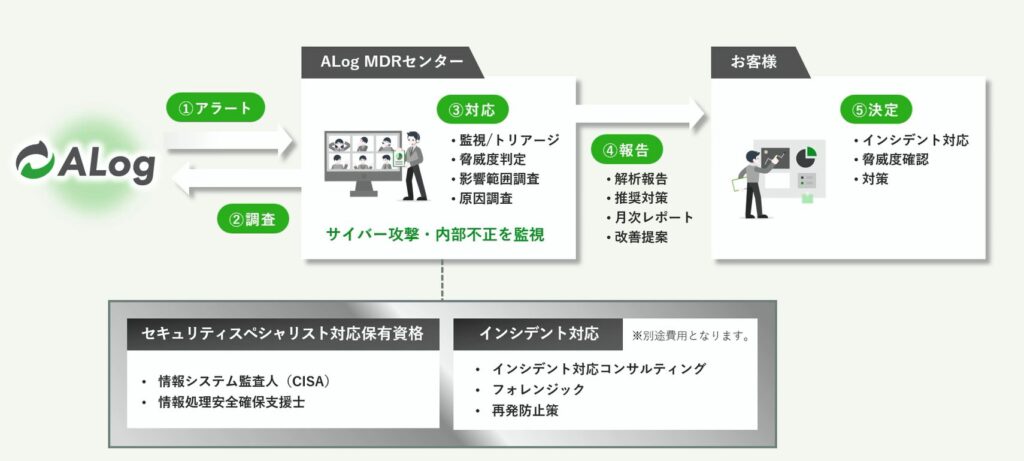

各種異常はダッシュボード上で一目でチェックでき、よく調べる監視項目のカスタマイズも行える。さらに同社のMDRサービスを利用すると、収集された多様なログデータを監視し、セキュリティスペシャリスト対応保有資格者が分析を行って、その結果をわかりやすく報告したのち監視項目の最適化も行ってくれる。

このサービスフローは以下の通りだ。まずALogに集約されたログに対して、同社のサービス担当が監視項目の定義を設定して監視を行う。もし脅威アラートが飛んできた場合に迅速な調査を実施して適切な対応を行う。その後さまざまなレポート(不正アクセス、ポリシー違反、ITシステム監査など)を作成し、それに基づいてお客様が改善策を決定するという流れだ。

このようにALogを導入することで、サイバー攻撃の対策から内部不正対策まで幅広くサポートできる監視体制を整備できるようになる。サイバー攻撃に対しては、認証ログの監視が基本中の基本といえる。素早い検知・対応・復旧のためにも、ぜひALogを前向きにご検討いただけると幸いだ。