サイバー攻撃に強い製品づくりとは? 製品ライフサイクルで考えるサイバーセキュリティ対策【JAPANSecuritySummit 2024 日立ソリューションズセッションレポート】

IoT機器の普及により、年々サイバー攻撃が増加し、その被害も広まっている。機器の脆弱性や設定の不備からマルウェアに感染し、世界中に甚大な被害をもたらした事例もある。

このような被害を未然に防止するために日本を含めた各国で規制の動きも出ている。脆弱性のない製品を流通させるためには、設計・規格段階から出荷後まで、すべての製品ライフサイクルを考慮したサイバーセキュリティ対策が必要だ。日立ソリューションズ セキュリティソリューション事業部 セキュリティプロダクト本部 セキュリティプロダクト第3部 熊谷仁志 氏が解説した。

年を追うごとに狙われているIoT機器、セキュリティ規制を巡る動向とは?

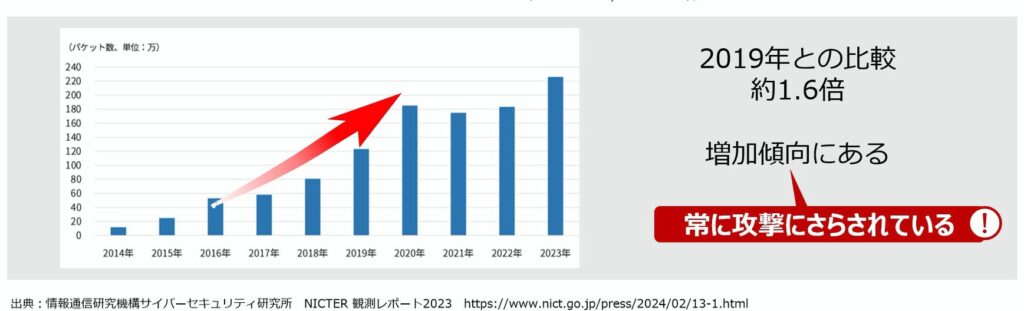

情報通信研究機構(NICT)によると、2023年に観測されたIoT製品へのサイバー攻撃は約6197億パケットにのぼり、IPアドレス換算では約226万パケット、1日でも約6000パケットの攻撃があるという。この数字は2019年と比べると約1.6倍になる。サイバー攻撃のリスクが年を追うごとに増加し、IoT製品は常に攻撃にさらされていることが分かるだろう。

さらに2024年8月時点の最新状況では、IoT機器1.26億件に対して、IDパスワード自体が弱いものが約1万4000件、ファームウェアに問題がある機器も約5000件あるという結果が発表されている。

実際に、この数年間で大きな被害に遭った攻撃事例も多い。たとえば製品に含まれる脆弱性を突いた攻撃として「Miraiボットネット」が挙げられる。ハードコードされた(ソースコードに埋め込まれた)認証情報を使ってtelnet経由で不正ログインされたり、初期パスワードのまま運用されている製品が狙われたりと、基本的な対策の不備が原因になった。これにより世界中のIoT機器が感染し、DDoS攻撃を受けることになってしまった。

もう1つの事例は「Ripple20」だ。これはルータやプリンタなどに広く使われている組込み機器用のTCP/IPライブラリに19種の脆弱性があり、攻撃者がIoT機器に不正なパケットなどを送信することで、任意のコードの実行や情報の窃取、DoS攻撃された事例だ。

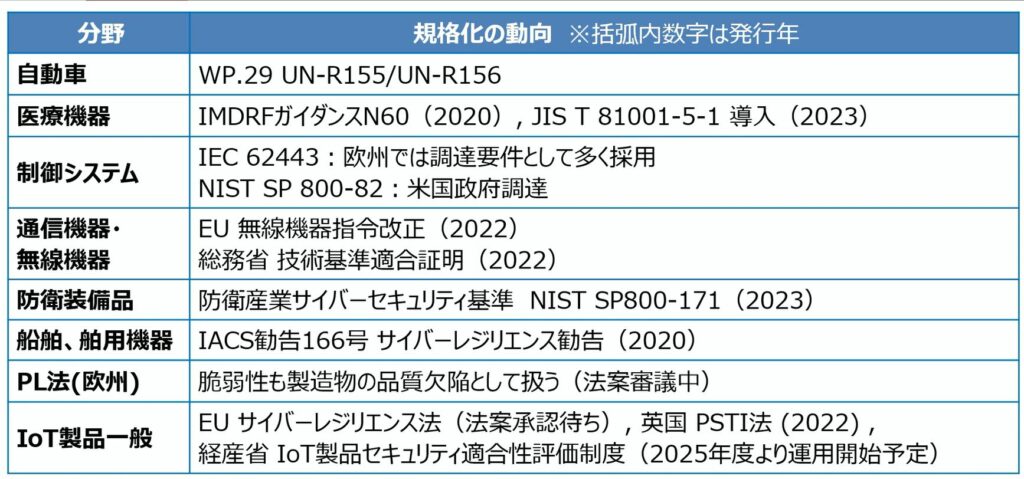

このような状況を受け、昨今では各国・各業界で製品セキュリティに対する法規・ガイドラインが強化されている。主な規格化の動向は以下の通りだ。

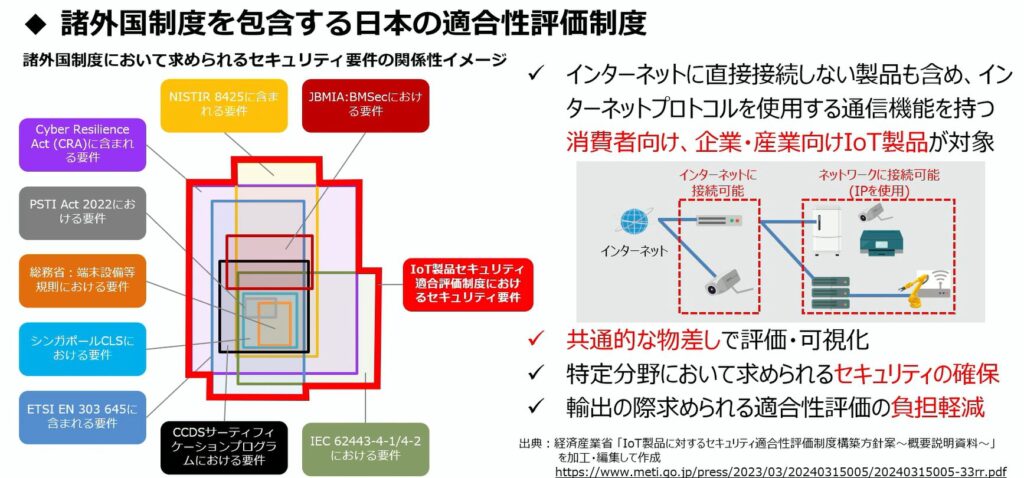

自動車や医療などクリティカルな分野はもちろん、IoT機器、制御システム、通信機器・無線機器などでも規格化が進んでいる。消費者・企業・産業向けのIoT製品に関する国内規制としては、経産省が2025年3月から受付を開始する「IoT製品セキュリティ適合性評価制度」(通称:JC-STAR)がある【下図参照】。これは特定分野で求められるセキュリティを確保するために、共通のモノサシで評価・可視化する制度で、輸出時の適合性評価の負担軽減にもつながるものだ。具体的には4段階のレベルが定義され、3以上は第三者認証が求められる(1と2は自己宣言)。

輸出企業にも影響するEUサイバーレジリエンス法とは? その概要を知る!

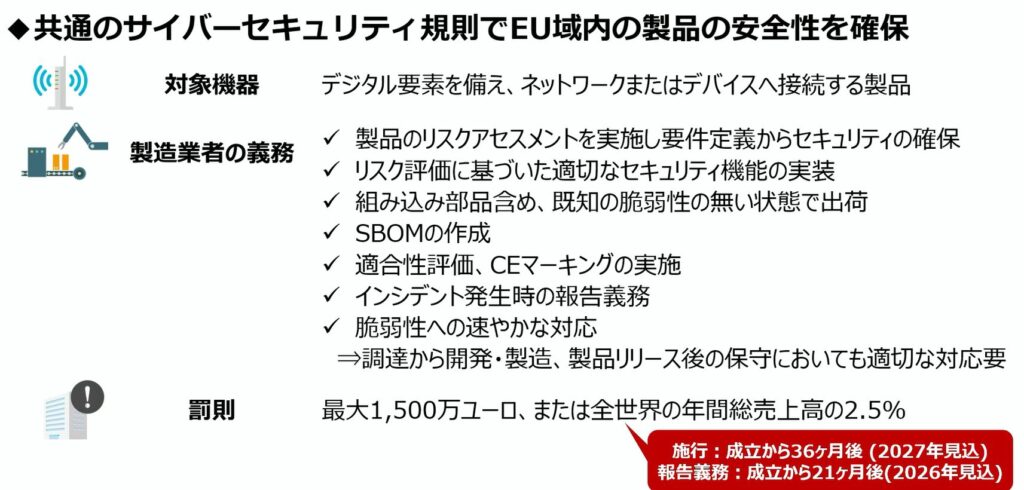

一方、海外での動向として紹介したいのが、EUのサイバーレジリエンス法(CRA:Cyber Resilience Act)である。これはEU域内で流通する製品の安全性を確保するための法案で、デジタル要素を備え、ネットワーク・デバイスに接続する製品を対象にしたもの。製造者に課せられる義務として、調達から開発・製造、製品リリース後の保守まで製品ライフサイクル全般にわたるセキュリティの確保が求められる。罰則は最大1500ユーロ、または年間総売上高の2.5%という厳しいものだ。施行は3年後なので、今年度に成立すれば2027年から本格的に規制が始まる予定だ。

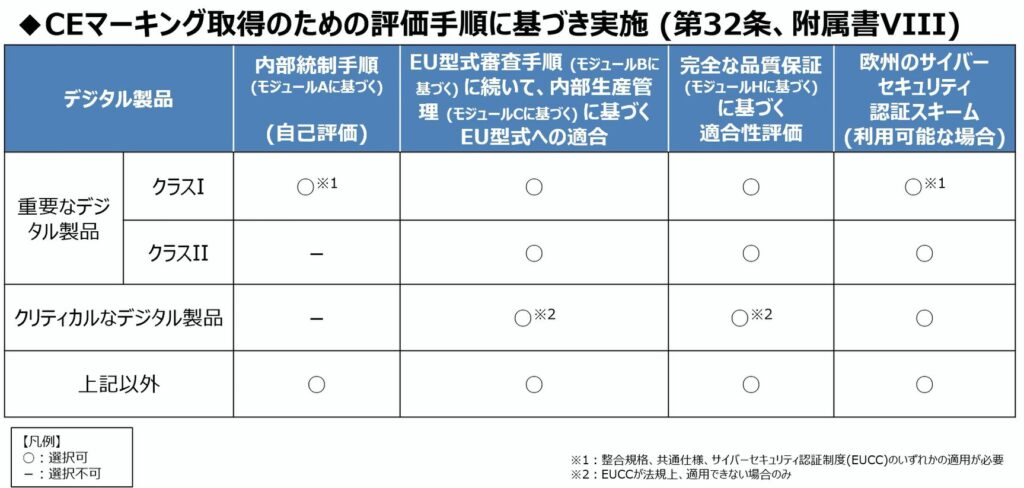

ここでCRA以外の法規で対応すべきものは、重要なデジタル製品(クラスI/II)、クリティカルなデジタル製品で、それ以外のものは対象になる。製品出荷前には、適合性評価が必要になり、欧州の場合はCEマークを取得するための評価手順に基づいて実施する。特に自己評価ができないものについては、第三者機関による認定が求められるので注意が必要だ。

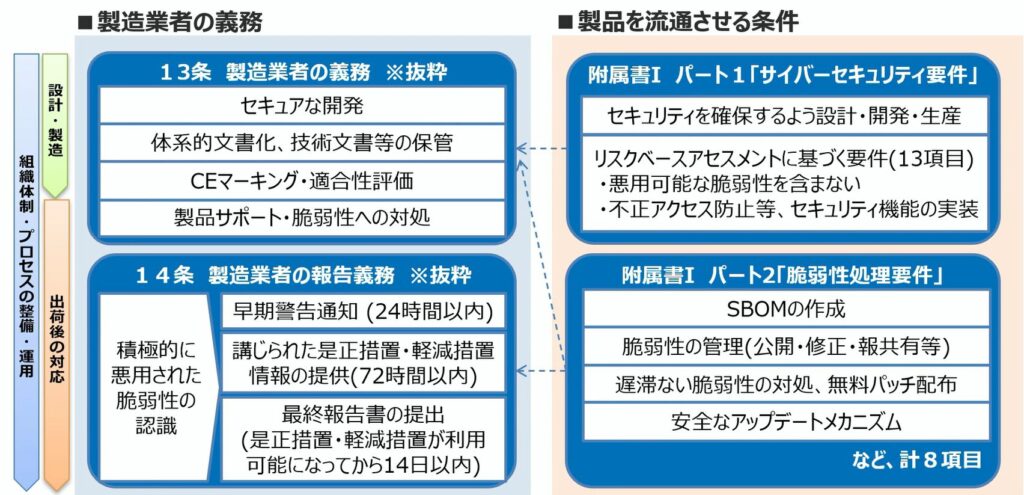

CRAの対応要件は、製造業者の義務(製品ライフサイクル全般、脆弱性の報告義務)と、製品を流通させる条件(セキュア製品や脆弱性処理の要件)の2種類に大別される。また製品添付や技術文書の処理なども含まれている。

製品セキュリティのために必要な取り組みとは?

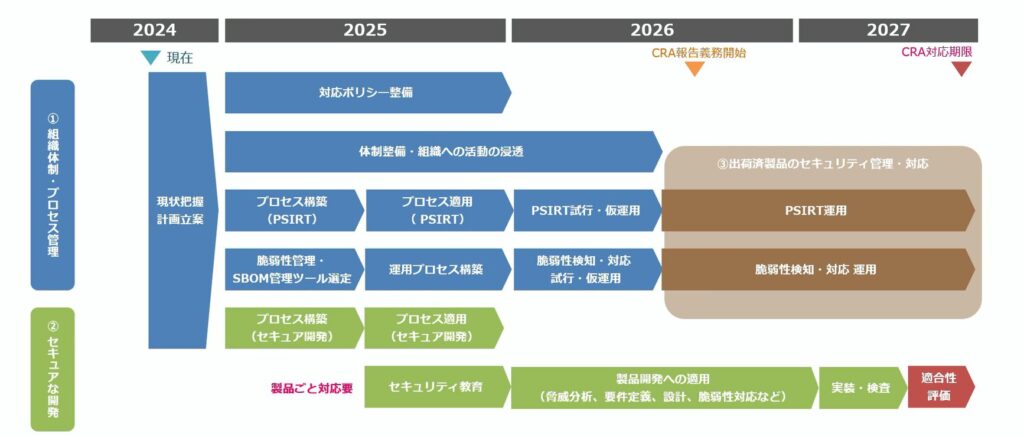

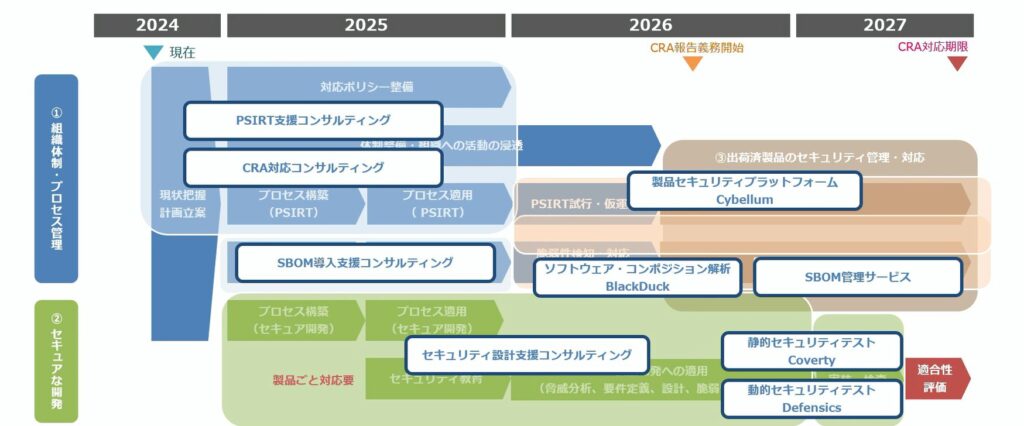

このようにCRAは経営的にもインパクトが大きい。もし対応しなければ製品を出荷することができなくなるのが、逆に言えば認証による安心感や将来的なセキュリティ対策のコスト削減につながるだろう。いずれにしてもCRAは2027年から施行される予定であり(報告義務は2026年から)、企業にとっては待ったなしの状況ともいえる。

では、今後CRAに対応していくために具体的にどのようなスケジュール感で進めていけば良いのだろうか? 安心・安全な製品のためには、製品ライフサイクルにわたる組織体制・プロセス管理の整備や、セキュアな開発環境、出荷後の製品セキュリティ管理・対応も必要だ。組織の進捗状況にもよるだろうが、これらを踏まえてCRAの準備をしていくためには最低でも2年半ぐらいはかかるだろう。

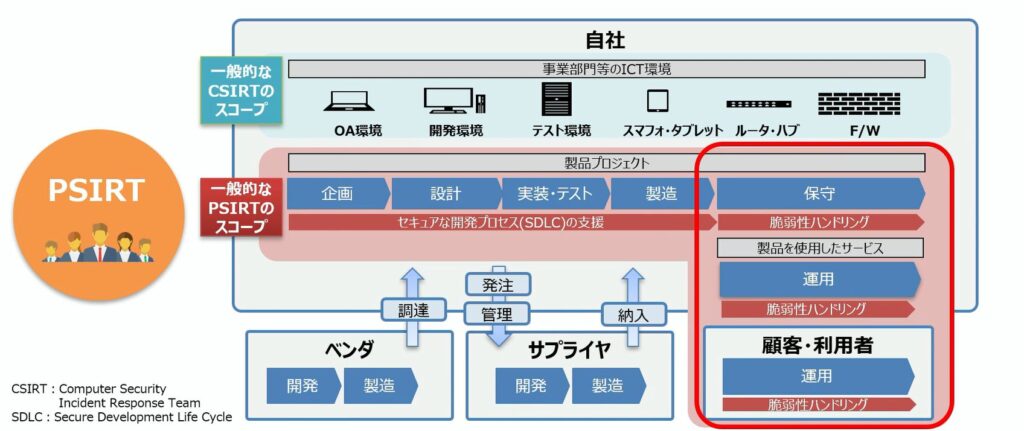

これらの製品セキュリティを確実なものにするには、組織内にPSIRT(Product Security Incident Response Team)を設立したい。簡単に言うと、CSIRTが自社のITセキュリティを守るのに対して、PSIRTは製品のセキュリティを守るためのチームだ。これにより自社の製品やサービスをスコープし、脆弱性やインシデントへの対応を実施し、企画段階から保守・運用までセキュリティを確保していく。CRAの運用要件については、PSIRTが主体となり、その機能や活動を通じて要件適合を進めたり、外部コミュニケーションや脆弱性対応、通知・報告、情報公開などの活動を実施したりすればよい。

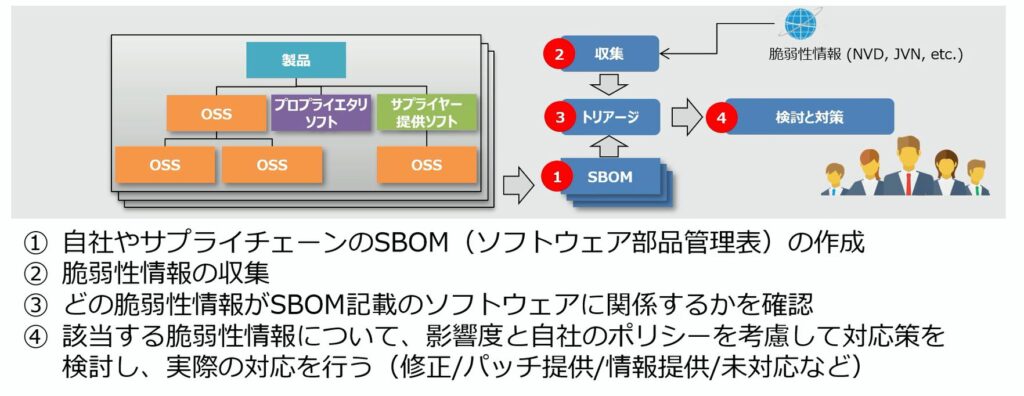

以下、PSIRTによる具体的な脆弱性ハンドリングの方法について紹介しょう。まず脆弱性に関する情報をNISTのCVEなどから収集し、決められた対応手順に沿ってインシデント発生の影響を低減する。ここではソフトウェア部品管理票であるSBOMを作成し、どの脆弱性がSBOM記載のソフトウェアに関係するのかを確認したうえで、脆弱性の影響度と自社ポリシーを考慮しながら、修正、パッチ提供、情報提供など対応策を検討する。

最後にCRAに対応するソリューションについても紹介しよう。自社でやるべきことは多々あるだろうが、特に必要なものをピックアップして、各ソリューションベンダーに問い合わせることをオススメしたい。前段のポリシー策定に関しては、企業ごとのカラーがあるため、専門のコンサルタントに相談するとよいだろう。実際にPSIRTで使うツールも数多くあるのでベストなものを選ぼう。大切な点は、すべてで100点満点を取ることは難しいため、組織にあったレベル感で必要十分な対策を講じて実質的にセキュリティを高めていくというアプローチだ。

日立ソリューションズでは、CRAに対応する多彩なサービスやソリューションを取りそろえているので、もしお困りのことがあれば同社にご連絡、ご相談をお勧めする。