認証機関指定試験所を徹底解説! EU RED-DA/EU CRA 近況からの技術的実務とは? 【JAPANSecuritySummit 2024 Onward Security Japanセッションレポート】

1925年に設立されたDEKRA社は、欧州最大の認証機関として知られる。CEマークの取得や自動車関係の認証に強みを持ち、近年はサイバーセキュリティの認証にも携わっている。そのグループ企業であるOnward Security Japanは、日本国内のサイバーセキュリティ分野をメインに担当し、脆弱性検証などのツールやSBOM管理ツールなどの販売、コンサルティングサービスなどを行っている。その経験と実績をもとに、Onward Security Japan(以下Onward)サイバーセキュリティ技術部 部長 Star Tu氏が、EU RED-DA(無線機器指令委任法令)/EU CRA(サイバーレジリエンス法)に関する具体的な技術的実務について詳しく紹介した。

サイバーセキュリティ法規制のグローバルトレンドとは?

EUでは、サイバーセキュリティの標準化と認証の法規制の取り組みが急ピッチで進んでいる。EUの法規制・認証制度としては、EU CSA(サイバーセキュリティ法)やEU CRA(サイバーレジリエンス法)、EU RED-DA(EU Radio Equipment Directive – Delegated Act:無線機器指令委任法令)などが挙げられる。他国の法規制は強制力がないが、EU CRAは罰金も含めた強い強制力を持つ。本法令に則っていないと、他国からEUに製品を輸出することができなくなるため、今後大きな影響を与えそうだ。

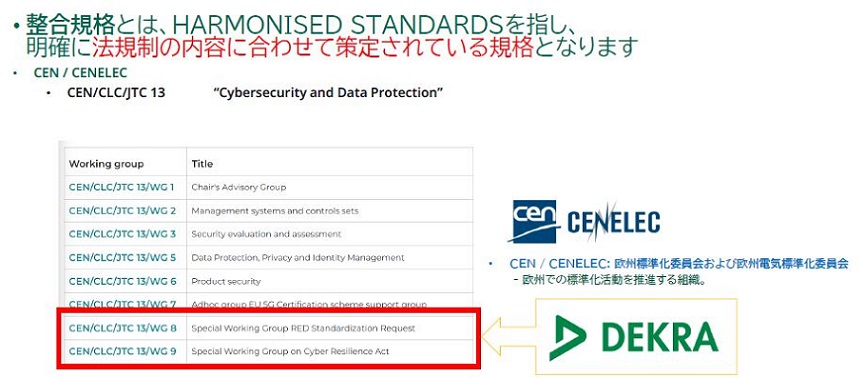

さらにEUは専門機関を設立し、サイバーセキュリティの標準化も推進中だ。欧州標準化委員会(CEN:European Committee for Standardization)、欧州電気標準化委員会(CENELEC:European Committee for Electrotechnical Standardization)の中で、サイバーセキュリティとデータ保護を議論する重要なコミュニティとして、前出のEU RED-DAとEU CRAをクリアするための整合規格を策定するワーキンググループがつくられている。DEKRA社は同グループに属しており、積極的にコミットしているところだ。

すでにEU CRAのほうは2024年3月に欧州議会を通っており、その後に理事会で承認され、正式な発効となる2段階対応だ。2025年後半までに脆弱性報告義務が発効され、ここでSBOM(Software Bill of Materials)管理が重要な要素になってくる。次に2026年前半には整合規格が発効される予定だ。

この整合規格については未定だが、ENISA(欧州ネットワーク・情報セキュリティ庁)がセキュリティ標準資料を一部だけ公開している。これによると現時点では、IEC 62443-4とETSI EN 303 645をクリアすれば規格をカバーできるとされるが、これらはあくまで準拠するための参考資料であり、正式な整合規格ではないことに留意しておこう。

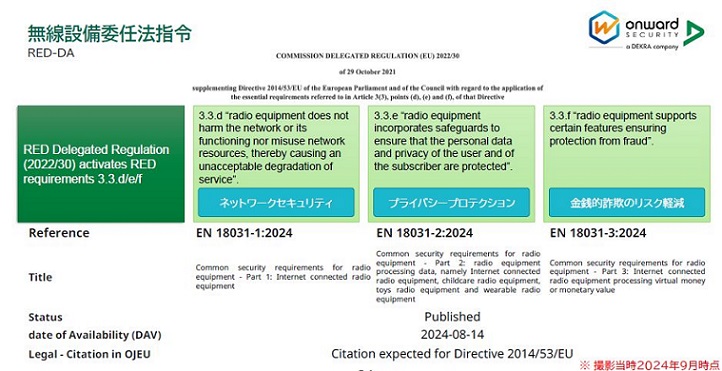

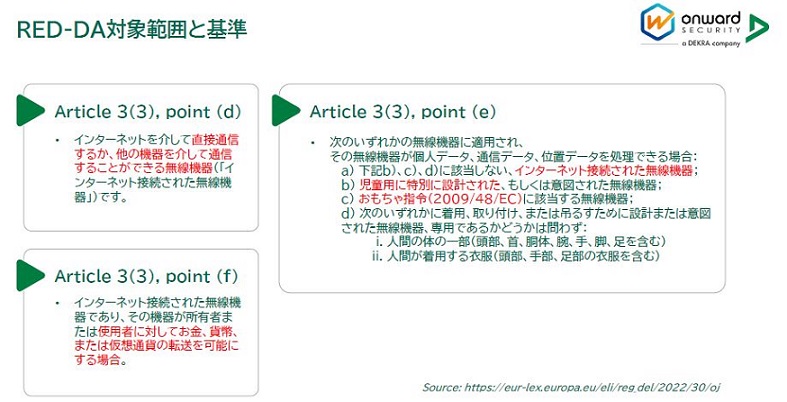

もう1つのセキュリティ要件であるEU RED-DA 3.3.d/e/fは、製造メーカー、輸入業者、ディーラーがEU圏内で無線機器や製品を販売する際に、異なるネットワークセキュリティに関する要求を満たすように規制するものだ。この委託法令では、高レベルのネットワークセキュリティを備え、消費者のプライバシーと個人情報を保護することや、クラッカーによるマルウェアなどのリスクを防止することなどが定められている。

EU RED-DA 3.3.d/e/fに関して、それぞれdはネットワークセキュリティ、eはプライバシープロテクション、fは金銭的詐欺のリスク軽減のための要求となっている。それらEU RED-DAの有力な整合規格になると言われるのが、今年8月に発効されたEN 18031シリーズだ。

それらの対象範囲については、dがインターネットを介して直接通信するか、あるいは他機器を介して通信できる無線機器で、IoT機器やスマート家電、WiFiアダプタなどが含まれる。またeのほうは、無線機器が個人・通信・位置のデータを処理できるカメラやドローンなどが該当。fはネットに接続して金銭や仮想通貨の転送が可能な機能がついた製品が対象だ。たとえばECショップでゲームソフトを購入できるような機能を持つPlayStation5 Proや、Nintendo Switchなども該当する。

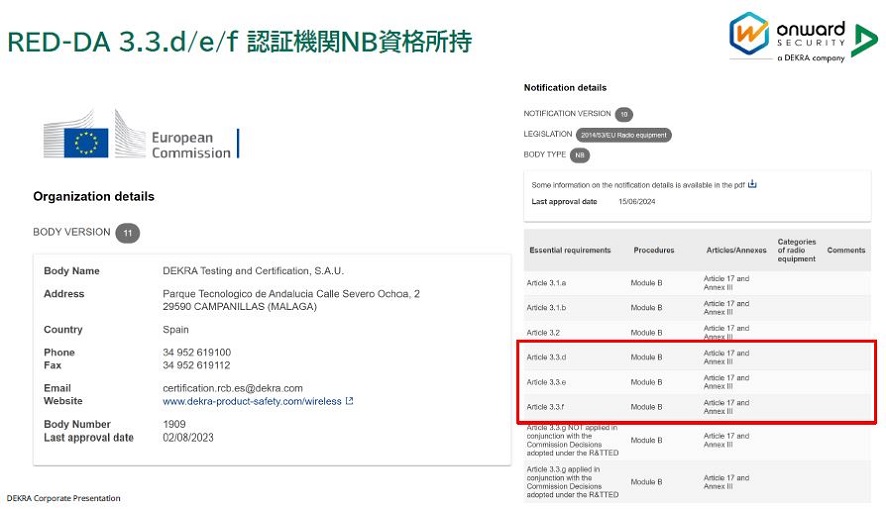

EU RED-DAの認証については2つの方法がある。1つは製品が整合規格に基づいて設計・開発されたということが前提になるが、自己評価をして自身で宣告する方法だ。もう1つは第三者機関に評価を依頼する方法だ。ここでは整合規格に準拠したテストが行える機関に頼むことが肝要だ。DEKRA社は欧州最大クラスの認証機関であり、ECの型式審査証明書も発効できる。

EU RED-DAの技術的実務とは?(EN18031シリーズの概要)

ここからは、EU RED-DAのために考慮すべきEN 18031シリーズの概要と、EU RED-DAとの対応関係について解説しよう。カテゴリーとしては、大きく「アクセス制御」「認証」「セキュアアップデート」「セキュアストレージ」「セキュア通信」「ロギング」「削除」「レジリエンス」「ネットワーク監視」「トラフィック」「ユーザー通知」「機密暗号」「一般機器機能」などに分けられる。下表の右側には、EU RED-DAとの対応関係がマッピングされている。

たとえば、セキュアアップデートでは、アップデートの能力だけでなく、安全なセキュリティが確保されているのか、また対応能力があるのか、といった点も検証される。一般機器機能では、SBOM、ポートスキャン、デバッグポートなどが要求されている。暗号化は十分な強度が必要で、入力検証ではファジングテストが推奨されている。

上記「EN 18031シリーズとRED-DAの対応関係」の表には重要な意味がある。ETSI EN 303 645を認証に使用した場合、製品の脆弱性報告体制が確認される。一方、EU RED-DAは製品自体の認証を重視しており、製品の能力や脆弱性がないことが求められるが、エンドユーザーからの報告窓口としての機能は必須ではない。結果として、SBOM(ソフトウェア部品表)や脆弱性管理が適切に行われている場合、報告窓口がなくても製品認証はクリア可能となる。これが両規格の主要な違いとなっている。

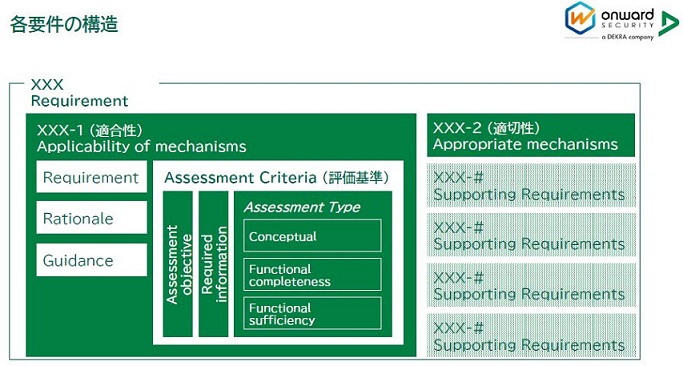

さらに各要件の構造を細かく見ていくと次表のようになる。

各分類は、大きなセキュリティ要件に対して、適合性があるかどうかを確認するものだ。2番目以降は詳細の適切性になっている。構成的には要件定義(Requirement)、根拠(Rationale)、ガイダンス(Guidance)、そして最も重要な評価基準(Assessment Criteria)が書かれている。評価基準には、評価目的、必要とされる情報、評価内容があり、さらに基準には評価タイプが記載されている。

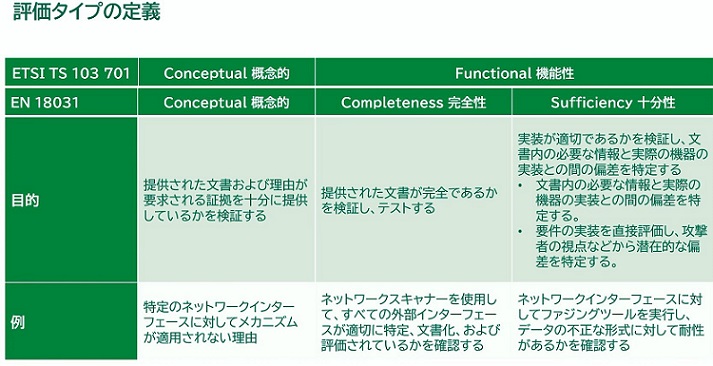

この評価タイプは、概念的な検証(Conceptual)と機能的な検証(Functional)が定義される。

たとえば、概念的な定義では「パスワード入力に5回失敗したらロックする」といった設計をした場合に、それを検査機関が検証することになる。一方で完全性の検証では「本当に設計されたとおりにパスワードロックの機能が実装できているか」といったことを検証し、十分性の検証では「ロック機能が5回の失敗で機能することに対してセキュリティ的に満足するか?」「あるいは特殊文字を入力すると機能しなくなることはないか?」といったことを検証する。

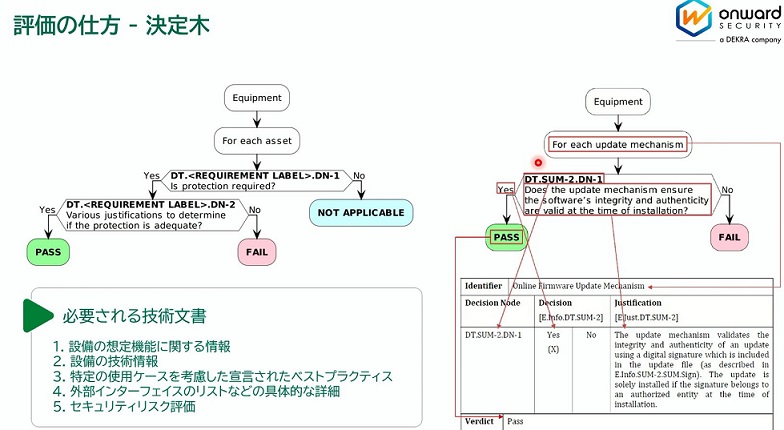

これらの評価方法は、AIでいうところの決定木で行えるため、自社にIoT専門部署があれば、独自に評価を行うことも可能だ。決定木の各層の評価を通じ、正しい判断に辿りつけるだろう。ただし、もしも決定木の上層でNGになった場合は、下層のほうで余計な評価もしなければならなくなる点が面倒でもある。そこでOnwardのようなセキュリティ評価専門機関と協力することが望ましいだろう。

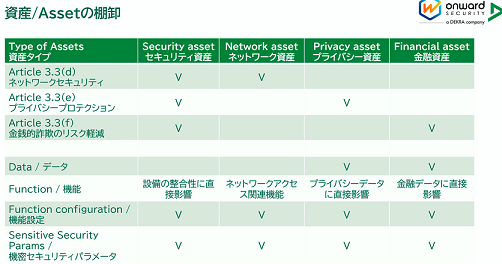

また資産/アセットの棚卸については、新しい用語が使われているため。その確認も必要だ。EN 18031シリーズで、セキュリティ資産をチェックするには、EU RED-DA 3.3.d/e/fのすべてにおいて棚卸が必要になる。一方、ネットワーク資産については、EU RED-DA 3.3.dのところで、たとえばWebインターフェイスやFTPの機能が付帯する場合は棚卸を行う必要がある。そのほかEU RED-DA 3.3.eではプライバシー資産(複合機のスキャンしたものはプライバシー資産でなく単にデータ資産に含まれる)、EU RED-DA 3.3.fではオンラインショップなどでゲームを購入できる仕組みがあれば、金融資産の棚卸が必須だ。棚卸は機能に関わるデータを見ていくほうがやりやすいだろう。

以上がEU RED-DAの技術的実務の概要となる。

いかにEU RED-DAに準拠させて認証を取るか? DEKRA/Onward社の役割と認証スケジュール

ここまで説明してきたとおり、いまモノづくりメーカーの課題となっているのは、いかに自社製品をEU RED-DAに準拠させて認証を取るかということだろう。DEKRA/Onward社の一番の売りは、DEKRA社がEU RED-DA 3.3.d/e/fに関する認証機関になっていることだ。そのためのソリューションとして、同社ではIoT/IIoT(Industrial Internet of Things)システムの脆弱性をファジングテストによって自動検証できる「SecDevice」や、OSSモジュール分析・SBOM管理などが可能な「SecSAM」を用意している。

さらにOnwardは、第三書機関である日本適合性認定協会から試験所的行政認定も取得している。経済産業省の情報セキュリティサービス基準の適合認定も取得済だ。2024年9月に公開された日本国内の「セキュリティ要件適合評価及びラベリング制度」(JC-STAR)の評価協力者としての準備も進めているところだ。このほかAmazon認定指定試験所として、同社は世界7社のみ(国内では1社)の「Alexa機能機器認定試験」と、世界3社の「自動車向けAlexa機能機器認定試験」も実施している。

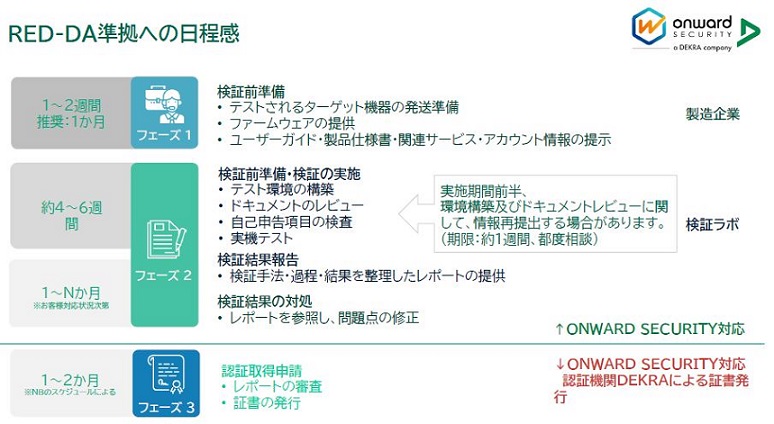

最後に認定のスケジュール感を押さえておこう。ざっと考えると以下のように3つのフェーズに分けて進めると良いだろう。

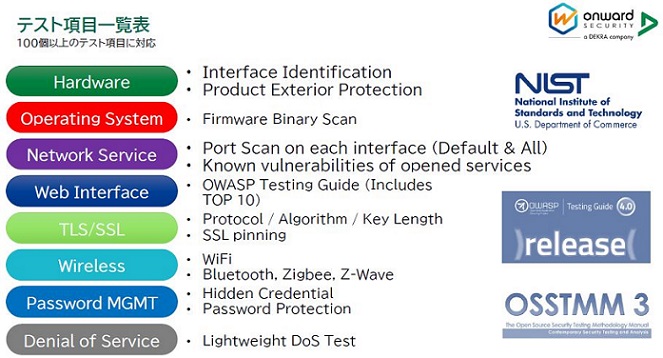

まずフェーズ1として約1ヵ月程度をかけて、Onwardが用意したアンケートで資産の棚卸を行う。同社もレビューを実施するので、可能な限りのアドバイスは行う。その後フェーズ2では約4~6週間をかけて事前検証のテストを実施。実際に製品を借用して、同社内部の試験場でテストを実施する。提出した資料に合わせて操作し、ネットワークを通じて攻撃も行う。検証後はテストレポートを提出し、問題点があれば修正したうえで、再度テストを行うことになる。同社による具体的なテスト項目は次の通りだ。

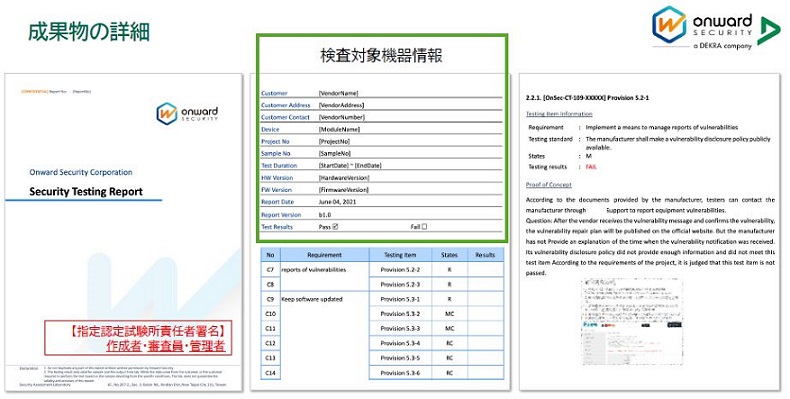

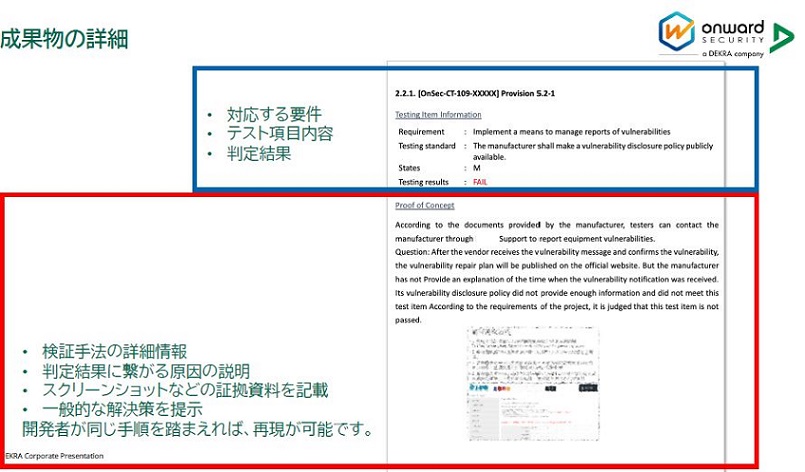

Onwardでは業界で定評のあるテスト手法を採用しており、十分な検証を行ってテストレポートを提出する。重要な検査対象機器の情報として、製品の品番、シリアル番号、ソフトウェア/ハードウェアのバージョン情報などを記載。対応する要件やテスト項目、判定結果などはもちろん、さらに検証手法の詳細情報や、判定結果に繋がる原因の説明、スクリーンショットなどの証拠資料も載せているため、のちほど自社でテストを再現させることも可能だ。

これらを踏まえて、フェーズ3ではDEKRA社から正式な認証を取得できるようになる。これらのスケジュール感を理解し、準備いただければ、2025年8月までには発行することが可能だろう。ぜひ事前検証前準備から正式な認証取得までを、実績のあるDEKRA/Onwardにお任せいただきたいと講演を締めくくった。