法規制対応が急務に! IoT/OTデバイスベンダーの責務を果たすためのセキュリティ対策 【JAPANSecuritySummit 2024 日本電気セッションレポート】

すでにIoTデバイスが約378億個も活用され、数年後に573億個を超えると予想される中で、まさにサービスの高付加価値化と、経営の高効率化が可能になるIoT時代が到来しようとしている。とはいえ、こういったIoTやOTは果たして安全・安心に活用できるのだろうか? 残念ながら、いま多くのサイバーセキュリティにまつわる問題が発生している。NECセキュリティ IoT/OTセキュアユニット ディレクタ(ユニット長)桑田雅彦氏が「~法規制対応が急務に~★2024アップデート版IoT/OTデバイスベンダーも責務実現に適したセキュリティ対策の最新紹介」と題して解説した。

「外部ネットワークにつながっていないからOTは安心」は本当か?

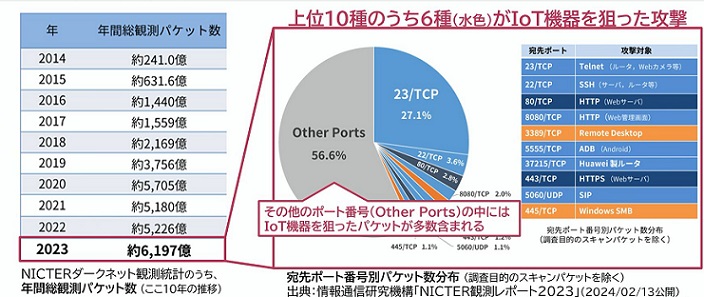

国立研究開発法人情報通信研究機構(NICT)のレポートによると、昨年すでに6000億超のネットワーク攻撃パケットが観測されているという。この内訳の上位10のうち、6種がIoTデバイスを狙った攻撃となっている。

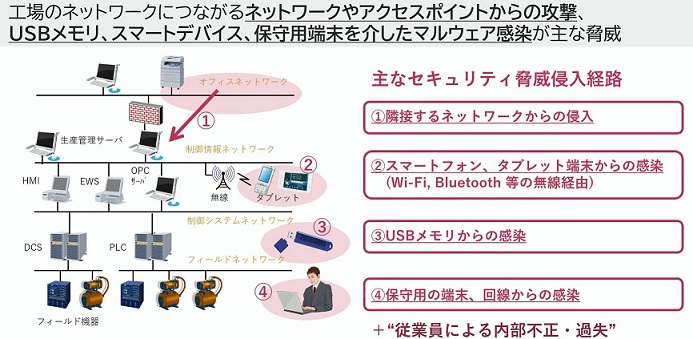

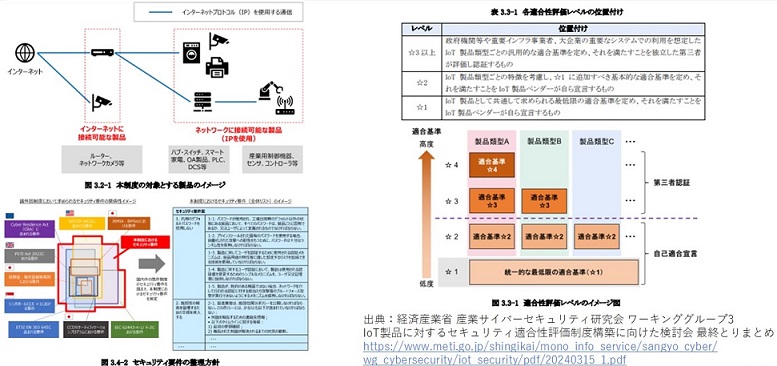

その原因は、まだIoTデバイスに脆弱性が多く残っており、攻撃しやすい状態にあるからだ。攻撃も多様化しており、特定機器のみで動作するサービスや、その脆弱性を狙った攻撃にシフトしているため、IoTデバイスへのセキュリティ対策は急務になっている。一方で、自社設備や機器は外部ネットワークにつながっていないので、特に問題がないと思われる向きもある。しかし、外部ネットワークに直接つながっていなくても、ヒトが媒体することで間接的にサイバー攻撃を受ける可能性が残っている。

たとえば、従業員が保守の設定情報をUSBメモリに保存して工場内に持ちこんだり、デバイスメーカーの保守員が専用機器を接続する際に、それらがマルウェアなどに感染していると、そこから内部に広がってしまうリスクがある。このように工場IoT/OTにおける主なセキュリティ脅威の侵入はヒトを介したリ、工場内ネットワークにつながるネットワークやアクセスポイントからやってくる。

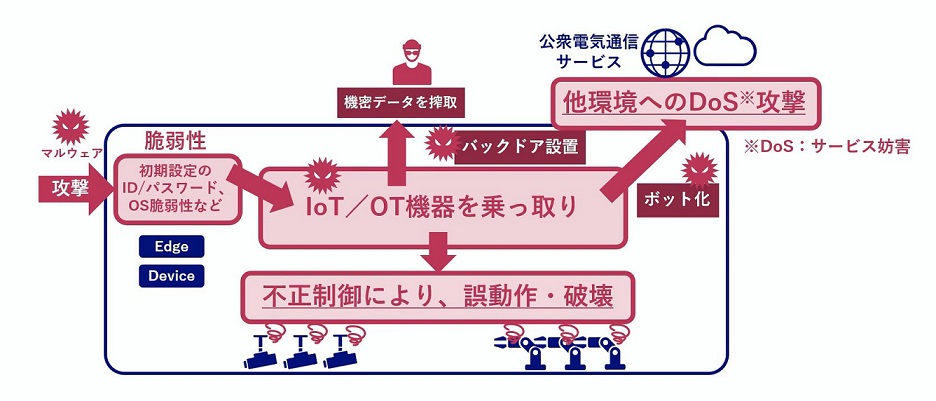

脆弱性を持つIoT/OTデバイスが、攻撃によって乗っ取られてしまうと、不正な制御・誤動作・破壊などの活動だけに留まらず、公共サービスを支えるインフラ環境にも、多大かつ広範囲な影響を及ぼす可能性がある。

実際に海外ではオーストラリアの下水処理施設が外部からリモートアクセス経由で不正に操作され、下水が海洋に流出して汚染したり、米国でも鉄道情報システム経由でマルウェアに感染し、信号システムが停止して列車が停まるという事件が起きた。またトルコの石油パイプラインでは、監視カメラの通信ソフトの脆弱性を突かれ、制御系を不正に操作され、パイプラインの管内圧力を異常に高めることで、爆発を誘発する大変危ない事件も引き起こされた。

日本を含めた各国のセキュリティ法規制や法制度の動向とは?

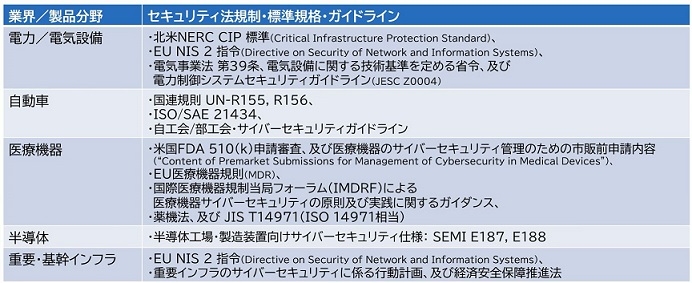

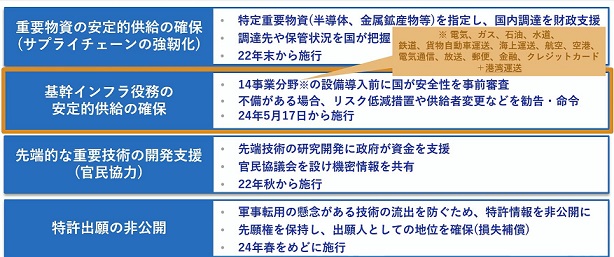

このような甚大なセキュリティ被害が起きるようになり、各国でも法規制や法制度が施行されるようになってきた。たとえば、電力/電気設備、自動車、医療機器、半導体、重要・基幹インフラなど、サイバー攻撃による影響が大きく、対策が重視される分野から先行してセキュリティ法規制や標準規格・ガイドラインが策定され、業界/製品ごとに適用が始まっている。

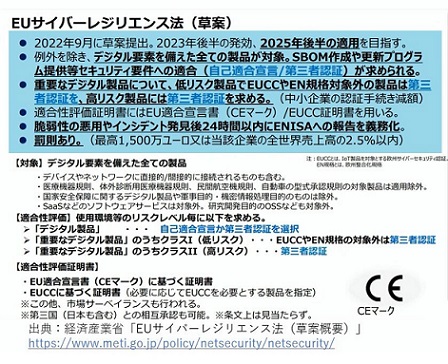

こういった法案のなかでも、最近特に注目を浴びているのが「EU サイバーレジリエンス法」(CRA:EU Cyber Resilience Act)だろう。

これは、あらゆるデジタル製品(ハード/ソフト)に対して、設計から運用まで多面的なセキュリティ要件の適合を求める法規制だ。年内に発効され、2027年後半には適用される見通しだ。セキュリティ機能の実装や脆弱性への対処はもちろん、もし脆弱性を発見したり、インシデントが起きたりしたら、24時間以内に欧州ネットワーク・情報セキュリティ庁(ENISA:European Network and Information Security Agency)や当該国機関への報告が課せられる。

またデバイスに含まれるソフトウェアの部品表であるSBOMを作成・維持・提供することも求められる。さらに重要なデジタル製品に該当する場合は第三者認証も必要になる。しかも罰則があり、最高で1500万ユーロ、または該当企業の全世界年間売上高の2.5%の制裁金が求められる。3年後に本格的に施行されるが、準備期間を含めると、もう対策を始めないと間に合わなくなる。まさに待ったなしの状況といえる。

米国でも法規制ではないが、スマートデバイス(スマート家電、スマートメータなど)を対象にしたサイバーセキュリティ認証ラベリングプログラム「サイバートラストマーク」(U.S. Cyber Trust Mark)が年内に開始される。日本も経済産業省が「IoT製品セキュリティ適合性評価制度」を来年3月からスタートさせる予定だ。安全・安心なIoT製品の選定促進を目的に、IoT製品のセキュリティ対策状況を評価・可視化するものだ。

そのほか日本政府としても「経済安全保障推進法」を進めており、4制度のうちの1つが「基幹インフラ役務の安定的な提供確保」を求めている。今年5月から基幹インフラの設備を導入する前にセキュリティ面での事前審査がなされるようになった。

従来のICTセキュリティ対策とは異なるIoT/OTのセキュリティ要素

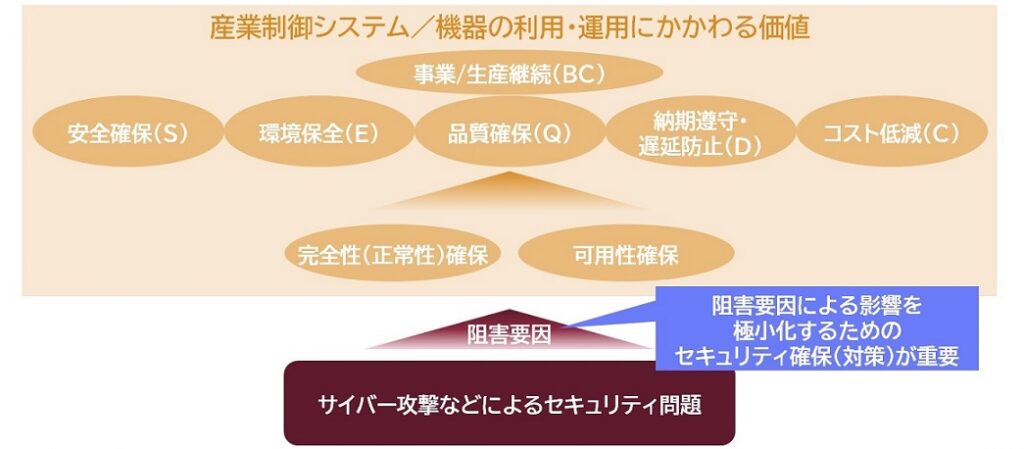

では、このような法規制の動きの中で、産業制御システムや機器には一体どのようなIoT/OTのセキュリティ要素が必要になるのだろう? まず重視されるのが「BC/SEQDC」の視点だ。BCは事業/生産継続性、SEQDCは安全確保(S)・環境保全(E)・品質確保(Q)・納期厳守/遅延防止(D)・コスト低減(C)ということで、これらの価値にマイナスの影響を及ぼすサイバー攻撃による可用性や完全性を守る必要があるわけだ。

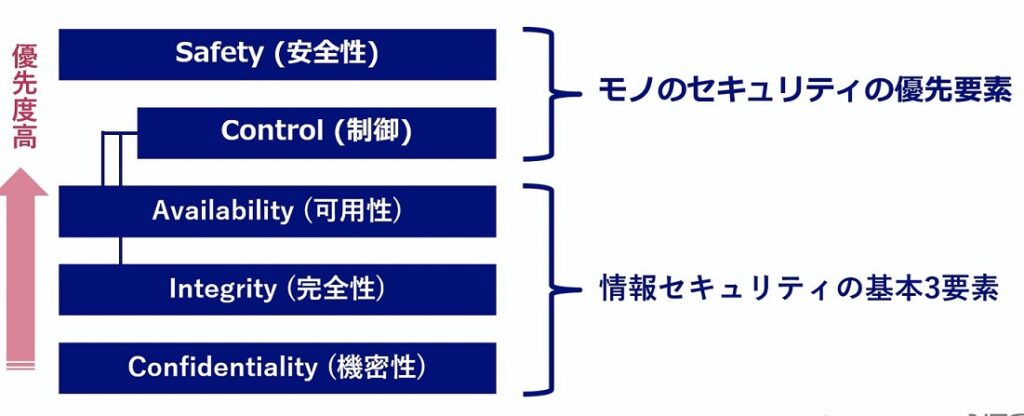

さらに言うと情報セキュリティ3要素のCIA(Confidentiality・Integrity・Availability)に加え、IoT/OTでは安全性(Safety)と制御性(Control)のほうが優先度が高くなり、その下のプライオリティもAICの順になる。

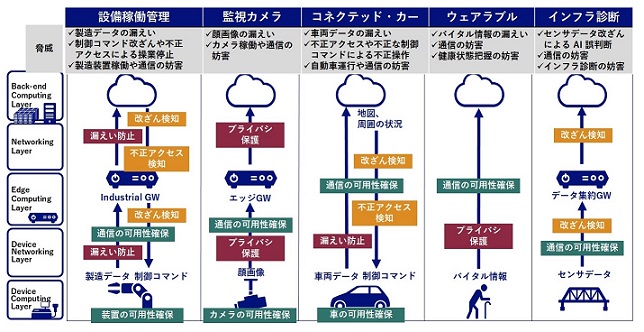

ただしIoT/OTでは、工場、ビル、店舗などの設備稼働管理や、監視カメラ、自動車、医療・へルスケアなど、多種多様な分野があるため、各要件に応じたセキュリティ対策を行う必要があるだろう。そのユースケースをまとめると、以下のようになる。

ちなみに前出のサイバーレジリエンス法では、アクセス制御、暗号化、改ざん対策、プログラム更新などの「機能面の要件」と、脆弱性対処に関わる「運用面の要件」の両方が必要だ。

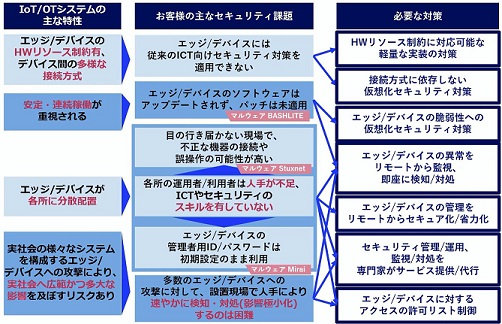

システム全体で見れば、物理面はもちろん、ネットワーク面、管理・運用面に加えて、構成要素であるIoT/OTデバイス自体のセキュリティ対策も含めて「多層防御」で実施しなければならない。では、こういった対策を講じるためには、誰が主導して導入していけばよいのか。特にデバイス関係の組込みは、ユーザーやシステム/サービス提供ベンダーが対策は難しい。そのためデバイスベンダーがセキュリティ対策の実装や導入の責務を果たさなければならない。ただ前出のようにIoT/OT分野では、従来のICT向けのセキュリティ対策をそのまま適用するわけにはいかない。IoT/OTの特性にマッチしたセキュリティ対策が求められる。

たとえば、CPU性能やメモリ容量も小さいなど、ハードウェアのリソース制約や、デバイス特有の接続、継続稼働によるプログラム更新の困難さ、分散配置されたデバイス管理の難しさなどもある。こういった課題を考慮して、必要な対策を打たねばならない。

NECだからこそ可能なIoT/OTシステム向けのセキュリティ対策とは?

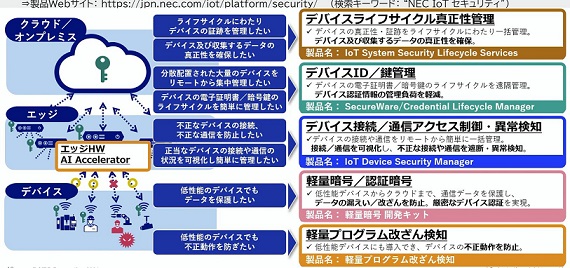

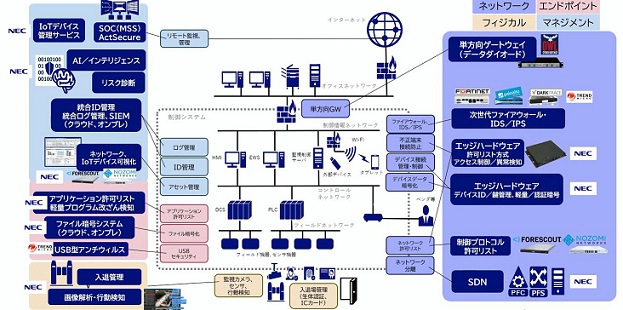

最後にNECが提供するIoT/OTシステム向けセキュリティ対策についても簡単に触れておこう。これまで説明してきた通り、同社ではIoT/OTシステムの特性や制約にマッチしたソリューションを提供している。その全体像は以下の通りだ。

まずハードウェアリソースに制約があるデバイスに対して、データの保護・暗号化・改ざん防止が可能だ。マルウェア対策ができる軽量なプログラムの改ざん検知製品を用意。必要なメモリは僅か3KBと非常に軽く、CPUの速度も72MHzで1KBメモリを約2msと高速かつリアルタイムに動作中に検査して抑止できる。最近では自動車や制御機器OSとして使われているQNX向けや、Linuxコンテナ向けの改ざん検知製品もリリースしている。

またデバイス自体に対策を組込めなくても前段のゲートウェイでデバイスの接続や通信のアクセス制御・異常検知が可能だ。これにより不正な接続や通信アクセスからデバイスを守れる(IoT Device Security Manager)。また分散配置されたデバイスについても、オンプレやクラウドのサーバーからデバイスのIDや鍵を専門知識なしでリモートで簡単に集中管理できる仕組み(SecureWare/Credential Lifecycle Manager)や、デバイスの製造段階から導入・運用・廃棄に至るライフサイクル全般の真正性を管理するサービス(IoT System Security Lifecycle Services)も提供している。

暗号処理については、NEC独自開発の軽量暗号であるTWINE/認証暗号OTRによって、6KB・ROMと0.4KB・RAMという小容量メモリで高速な暗号化/復号化が可能な開発キットも提供。これは秘匿と同時に改ざん検知も軽量かつ高速に実現する優れものだ。

このほかにも同社では、多くのセキュリティベンダーと連携し、ネットワークの最適化から、IT/IoT/OTセキュリティ対策全体の多層的かつ包括的なサポートまでサポートしている。

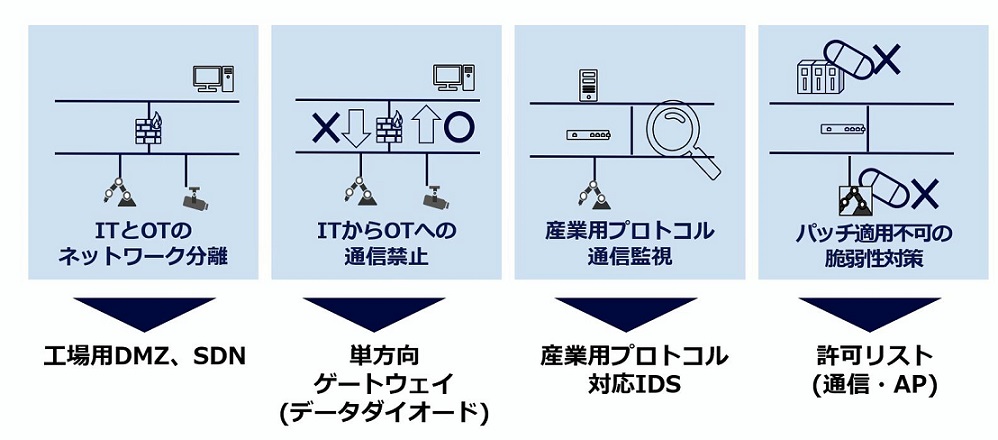

またOT特有のセキュリティ対策として、たとえば工場用DMZであったり、IT/OTのネットワークを論理的に分離するSDN、ITからOTへの通信を禁止する単方向ゲートウェイ(データダイオード)、フィールドネットワークのような産業用プロトコルの通信監視が可能なIDS、良い通信だけを通すホワイトリストによる仕組みなども揃えている。

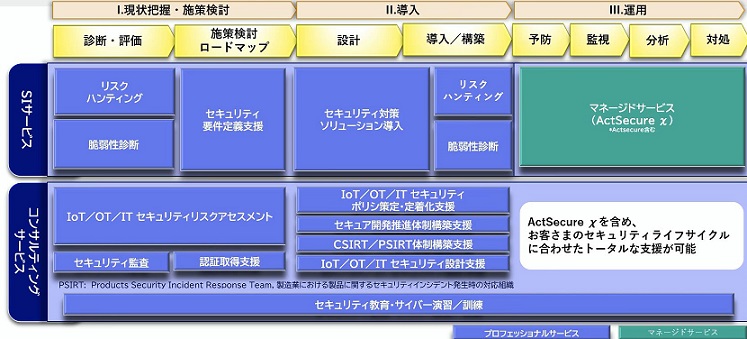

さらに技術的なソリューションだけでなく、同社のセキュリティ専門家によるコンサルティングから、セキュアシステム導入・運用までのライフサイクル全体の支援サービスなどもワンストップで用意している。

NECのセキュリティ関連の製品・ソリューション・サービスは、さまざまな分野で採用されている。最近では軽量暗号によるスマートホーム/住宅設備機器のデータ保護や、不正接続防止に向けた対策、スマート工場向けのセンサーデータ収集機器のリアルタイム・マルウェア対策、設備の遠隔監視・制御システムのデータ保護などにも使われている。このように採用事例も実績も多いため、何かお困りごとがあれば、ぜひNECにお声がけをいただきたいとしている。