2025年1月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第30回

1月に公開された重大な脆弱性(CISA KEV参照)

1月に新たに公開された脆弱性は4317件となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

1月にCISAのKEVに登録された脆弱性はトータル14件で、内訳は

- Microsoft : 3件

- Mitel : 2件

- Apple : 1件

- Aviatrix : 1件

- Beyond Trust : 1件

- Fortinet : 1件

- Ivanti : 1件

- JQuery : 1件

- Oracle : 1件

- Qlink : 1件

- SonicWall : 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. Ivanti Connect Secure / Policy Secure / Neurons for ZTA Gatewaysに脆弱性(CVE-2025-0282, CVE-2025-0283)

2025年1月8日にIvanti Connect Secure / Policy Secure / Neurons for ZTA Gatewaysの脆弱性(CVE-2025-0282, CVE-2025-0283)が公開されました。すでに悪用も観測されている模様です。

以下では、これらの脆弱性と攻撃について概要をまとめます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2025-0282

- CVSS

- Base Score: 9.0 Critical

- Vector: CVSS:3.0/AV:N/AC:H/PR:N/UI:N/S:C/C:H/I:H/A:H

- Ivanti Connect Secure 22.7R2.5, Ivanti Policy Secure 22.7R1.2, Ivanti Neurons for ZTA gateways 22.7R2.3より前のバージョンにはスタックベースバッファーオーバーフローの脆弱性がありました。これにより、リモート認証されていない攻撃者がコードを実行できる可能性があります。

- CVSS

- CVE-2025-0283

- CVSS

- Base Score: 7.0 High

- Vector: CVSS:3.0/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H

- Ivanti Connect Secure 22.7R2.5, Ivanti Policy Secure 22.7R1.2, Ivanti Neurons for ZTA gateways 22.7R2.3より前のバージョンにはスタックベースバッファーオーバーフローの脆弱性がありました。これにより、リモート認証された攻撃者が権限を昇格できる可能性があります。

- CVSS

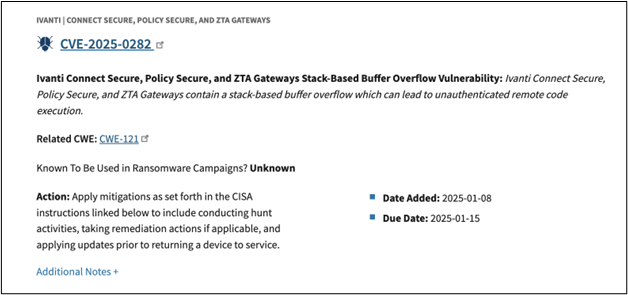

CISA KEVへの登録

この脆弱性(CVE-2025-0282)に関しては1月8日にCISA KEVに登録されています。

Mandiant・Ivantiによる分析

Mandiant・Ivantiは、こちらの脆弱性を悪用した攻撃に関しての分析をレポートにまとめています。

本レポートによると、Mandiantでは、2024年12月中旬からCVE-2025-0282のゼロデイ脆弱性を特定しています。2025年1月時点でわかっている範囲では、この脆弱性は中国が背後にいる脅威アクター「UNC5221」によって悪用されているとのことです。

UNC5221について

UNC5221は、中国政府が支援していると考えられている脅威アクターです。少なくとも2023年12月には活動を行なっており、その際にはIvantiソフトウェアの脆弱性、特にゼロデイ脆弱性CVE-2023-46805とCVE-2024-21887を積極的に悪用していました(Mandiant: 「最先端の脅威: APTと疑われるグループ、 新たなゼロデイ攻撃でIvanti Connect Secure VPNを標的に」を参照)。

2024年4月には、それらの脆弱性を悪用してMITRE社(CVEやATT&CKなどで知られるあのMITRE)のシステムに侵入したという分析結果が出されています。

このグループは、侵害された環境(MITREのVMwareインフラストラクチャなど)内に不正な仮想マシンを展開したり、PerlベースのWebシェル「ROOTROT」や、Golangベースのバックドア「BRICKSTORM」などのカスタムマルウェアを使う、「CHAINLINE」や「BEEFLUSH」といったさまざまなWebシェルを使用して任意のコマンドを実行したりするなど、高度な手法を使用しています。

また、MandiantがUNC5337として追跡していた脅威アクターは、UNC5221と同一であるとMandiantは推測しています。

エクスプロイト

Mandiantの観測によると、CVE-2025-0282の悪用にはいくつかのバリエーションがありますが、エクスプロイトとスクリプトは一般的に次の手順を実行する模様です。

- SELinuxを無効化する

- syslogによるログ転送をiptablesで防ぐ

- ドライブを読み書き可能な状態にしてRemountする

- スクリプトを書く

- スクリプトを実行する

- 1つ以上のWebシェルを展開する

- sedを使用して、デバッグとアプリケーションログから特定のログエントリを削除し、痕跡を消す

- SELinuxを有効化する

- ドライブを通常通りにRemountする

SELinuxの無効化やsyslog転送の無効化・Read-WriteでのRemountは

下記のようなコマンドで行われます。

setenforce 0

iptables -A OUTPUT -p udp --dport 514 -j DROP

iptables -A OUTPUT -p tcp --dport 514 -j DROP

iptables -A OUTPUT -p udp --dport 6514 -j DROP

iptables -A OUTPUT -p tcp --dport 6514 -j DROP

mount -o remount,rw /(port 514はsyslog通信用、port 6514は暗号化されたsyslog通信用のポート。 コマンドはMandiant: Ivanti Connect Secure VPN Targeted in New Zero-Day Exploitationより引用)

システムアップグレードのブロック

UNC5221は「PHASEJAM」という悪意のあるbashスクリプトを使用しますこのPHASEJAMは、Webシェルの挿入や実行可能ファイルの上書きなどいろいろありますが、その中でも「システム アップグレードのブロック」を行います。

アップグレードを傍受して偽のアップグレードをシミュレートするために、PHASEJAMは/home/perl/DSUpgrade.pmファイルにprocessUpgradeDisplay()という名前の悪意のある機能を注入します。

PHASEJAMは正規のアップグレードプロセスをブロックしつつ、偽のHTMLアップグレードプログレスバーをレンダリングすることで、管理者による正規のシステムアップグレードを防ぎます。これにより、アップグレードが成功したように見せかけつつ、脅威アクターが残したバックドアやツールを実行中のVPNに永続させることが可能です。

技術的詳細はMandiantの「 Ivanti Connect Secure VPN Targeted in New Zero-Day Exploitation」記事を確認してください。

参考情報

- Ivanti: Security Update: Ivanti Connect Secure, Policy Secure and Neurons for ZTA Gateways

- Mandiant: Ivanti Connect Secure VPN Targeted in New Zero-Day Exploitation

- Mandiant: 最先端の脅威: APTと疑われるグループ、 新たなゼロデイ攻撃でIvanti Connect Secure VPNを標的に

- SeculityAffairs:MITRE ATTRIBUTES THE RECENT ATTACK TO CHINA-LINKED UNC5221

- Mandiant: Cutting Edge, Part 4: Ivanti Connect Secure VPN Post-Exploitation Lateral Movement Case Studies

2. Windows BitLocker の情報漏えいの脆弱性(CVE-2025-21210)

2025年1月のいわゆる「Patch Tuesday」で修正されていますが、Windows BitLockerに脆弱性(CVE-2025-21210)が見つかりました。この脆弱性が悪用されると、暗号化されていない休止状態のイメージが漏洩する可能性があります。

以下では、この脆弱性の情報を簡単にまとめます。

一次情報源

- Microsoft: Windows BitLocker の情報漏えいの脆弱性

CVE情報

公開されたCVEは以下になります。

- CVE-2025-21210

- CVSS

- Base Score: 4.2 / Temporal Score: 3.7

- Vector: CVSS:3.1/AV:P/AC:H/PR:N/UI:N/S:U/C:H/I:N/A:N/E:U/RL:O/RC:C

- Windowsの暗号化機能であるBitLockerに脆弱性が見つかりました。

- この脆弱性が悪用されると、暗号化されていない休止状態のイメージが開示される可能性があります。

- この脆弱性が悪用されるには、標的のコンポーネントの環境に固有の情報を収集することが攻撃者にとっての必要条件となります。そのためCVSSでは攻撃条件の複雑さ:ComplexityがH(High)になります。

- この脆弱性が悪用されるには、攻撃者は標的マシンのハードディスクに物理的にアクセスする必要があります。そのため、CVSSでは攻撃条件の攻撃元(Access Vector)はP(Physical: 物理)になります。

- CVSS

修正情報

こちらの脆弱性に関しては、1月のMicrosoft月例パッチ(Patch Tuesday)で修正が提供されていますので、1月分のWindows Updateを行うことで修正されます。

参考情報

- Microsoft: Windows BitLocker の情報漏えいの脆弱性

3. SonicWallの複数の脆弱性(CVE-2024-40762 , CVE-2024-53704, CVE-2024-53705, CVE-2024-53706)。

1月6日にSonicWallの脆弱性が公開されています。こちらは悪用の危険が懸念されており、メーカーが顧客にメールで注意を呼びかけています。以下ではこちらの脆弱性に関する情報をまとめます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2024-40762

- CVSS

- Base Score: 7.1

- CVSS Vector: CVSS:3.0/AV:N/AC:L/PR:N/UI:R/S:U/C:L/I:N/A:H

- CWE-338: Use of Cryptographically Weak Pseudo-Random Number Generator (PRNG)

- 認証トークンジェネレーターで暗号的に弱い疑似乱数生成(Pseudo-Random Number Generator (PRNG))を使用していました。これにより攻撃者が認証をバイパスできる可能性があります。

- CVSS

- CVE-2024-53704

- CVSS

- Base Score: 8.2

- CVSS Vector: CVSS:3.0/AV:N/AC:L/PR:N/UI:N/S:U/C:L/I:N/A:H

- CWE-287: Improper Authentication

- SSLVPN 認証方式に不適切な認証の脆弱性があり、リモートの攻撃者が認証をバイパスできる可能性があります。

- CVSS

- CVE-2024-53705

- CVSS

- Base Score: 6.5

- CVSS Vector: CVSS:3.0/AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:N/A:N

- CWE-918: Server-Side Request Forgery (SSRF)

- SonicOS SSH 管理インターフェースのサーバー側にSSRFの脆弱性がありました。これにより、リモートの攻撃者は、ユーザーがファイアウォールにログインしているときにTCP接続を確立できる可能性があります。

- CVSS

- CVE-2024-53706

- CVSS

- Base Score: 7.8

- CVSS Vector: CVSS:3.0/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

- CWE-269 – Improper Privilege Management

- Gen7 SonicOS クラウド プラットフォーム NSv (AWS および Azure エディションのみ) の脆弱性により、リモートで認証されたローカルの低い権限の攻撃者が、権限を”root”に昇格させてコードが実行できる可能性があります。

- CVSS

修正情報

既にFixがでていますので、メーカーの指示に従って更新することで脆弱性を修正できます。

PoC

メーカー情報では「悪用が懸念されている」とされていましたが、1月末時点で実際に攻撃者が脆弱性を悪用しているかどうかは不明です。また、脆弱性(CVE-2024-53704)のPoCがBishopFox(セキュリティ企業)のサイトで公開されています。

参考情報

- SonicWall: SNWLID-2025-0003

- Reddit: Redditに転記されたSonicWallからのメール

- BishopFox: SonicWall CVE-2024-53704: SSL VPN Session Hijacking

1月のまとめ

2025年に入りましたが、1月も相変わらず脆弱性が多く公開されています。皆様も使用ベンダーからの情報に気をつけて対応を行ってください。