2025年2月版 最速!危険度の高い脆弱性をいち早く解説「脆弱性研究所」第31回

2月に公開された重大な脆弱性(CISA KEV参照)

2月に新たに公開された脆弱性は3,838件となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

2月にCISAのKEVに登録された脆弱性はトータル27件で、内訳は

- Microsoft 6件

- Paessler 2件

- Palo Alto 2件

- Zyxel 2件

- 7-Zip 1件

- Adobe 1件

- Apache OFBiz 1件

- Apple 1件

- Craft CMS 1件

- CyberoamOS 1件

- Dante 1件

- Linux 1件

- Mitel 1件

- Oracle 1件

- SimpleHelp 1件

- SonicWall 1件

- Sophos 1件

- Trimble 1件

- Zimbra 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. 2024年に公開された脆弱性のトレンドとNISTの事情

2024年に公開された脆弱性のトレンドと内訳の集計ができましたので紹介します。

全体的な脆弱性動向

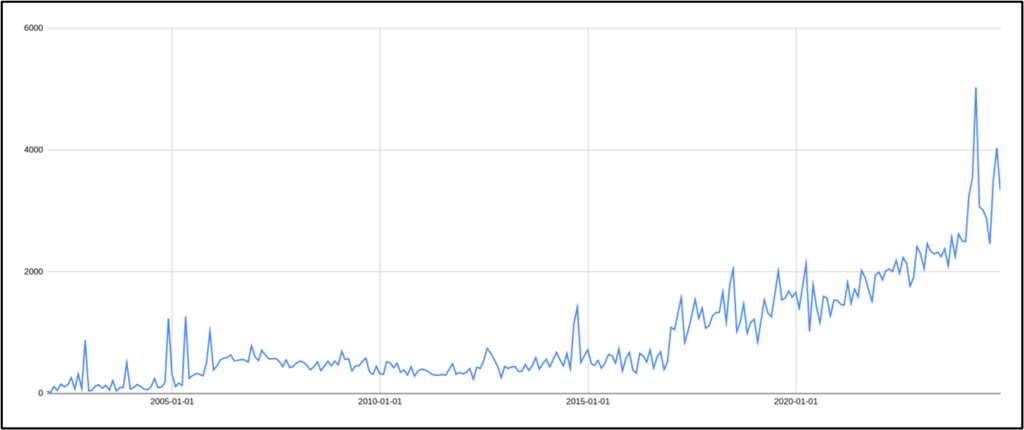

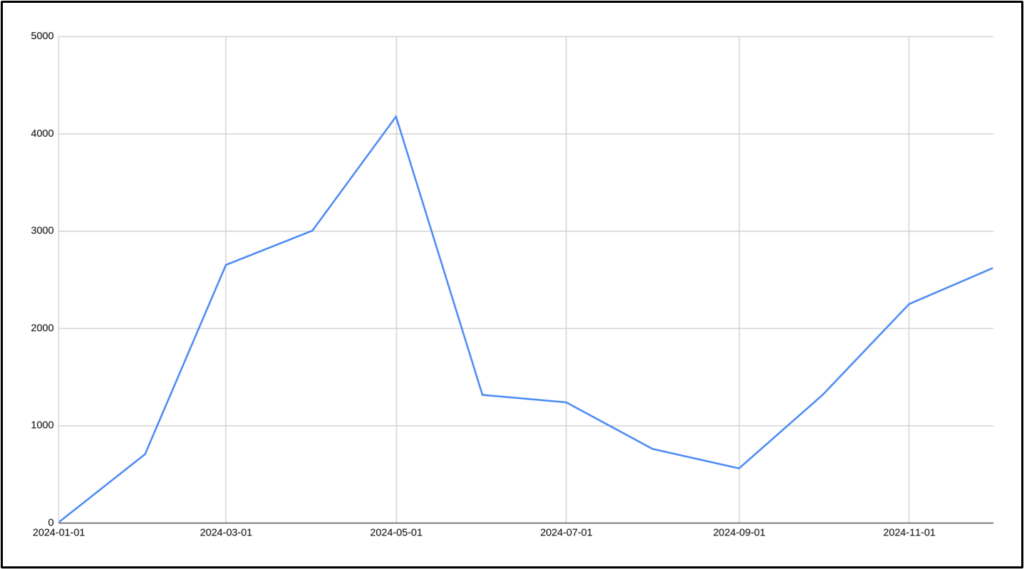

下図が2002年1月から2024年12月までに公開された、月ごとの脆弱性数の推移になります。

全体的な傾向としては2015年ぐらいから右肩上がりに推移しており、2024年5月には最大で5,023件/月となりました。これは一日平均170件ほどとなっており、すでに人間の手ですべての脆弱性を追いかけるのが難しくなっている現状が伺えます。

NISTの事情とbacklog(Awaiting Analysis: 解析待ち)

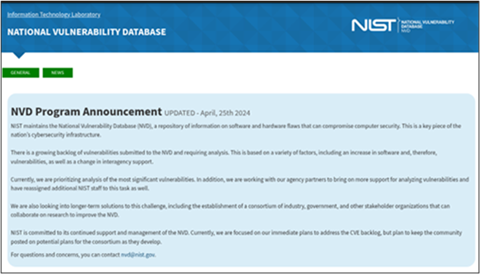

NISTの発表によると、2024年4月には脆弱性にCVSS/CPEを付ける作業が間に合わず、CVEのステータスが「Awaiting Analysis(解析待ち)」になっているものが積み上がっている(やり残し: backlog)と報告が出されています。

backlogが積み上がった要因ですが

- 対応するべきソフトウェアの増加による脆弱性の増加、および省庁間のサポートの変更など、さまざまな要因に基づいている

とされています。

2024年の「Awaiting Analysis」の状況をみると

となっています。

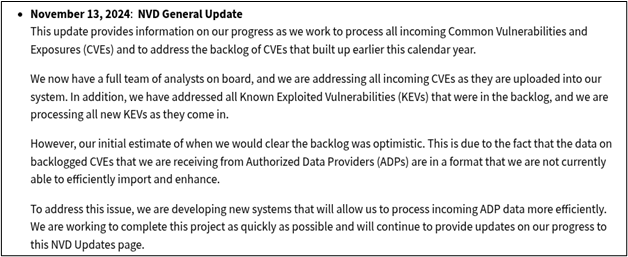

NISTは2024年5月下旬にメリーランド州のサイバーセキュリティ企業Analygenceと86万5657ドルの業務委託を締結して、backlogの解消に努めていますが、NVDの2024年11月13日のニュースで時期に関する当初の見積もりが楽観的だったことを認めており

- backlogにあった既知の悪用された脆弱性 (KEV) にもすべて対処しており、新たに到着するすべての KEV も処理している

- ADPから受け取っているbacklogのデータが効率的にインポートできない形式だったため、新システムの開発を行っている

- できる限り早く完了することに取り組んでいる

と発表しています。

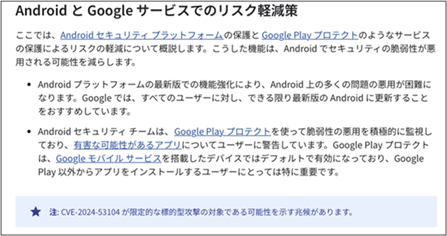

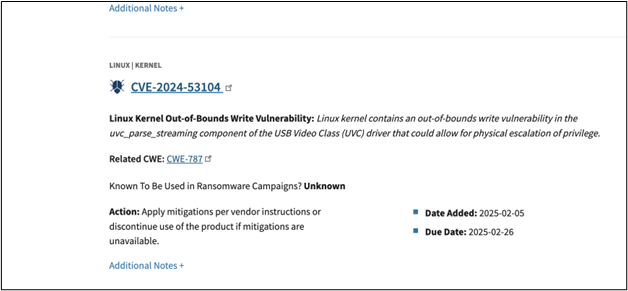

2. Androidの脆弱性(CVE-2024-53104)

2025年2月3日にAndroidの2月の脆弱性情報が公開されました。この中で特に「CVE-2024-53104」については、Googleでも「注: CVE-2024-53104 が限定的な標的型攻撃の対象である可能性を示す兆候があります。」と注意書きをつけており、すでに悪用も観測されていてCISA-KEVにも載っている脆弱性となります。

ちなみにこの「CVE-2024–53104」自体は2024年12月2日に公開された脆弱性となっていますが、悪用などが認められたため、緊急で取り上げさせていただきます。以下では、こちらの脆弱性と攻撃について概要をまとめます。

一次情報源

- Android: Android のセキュリティに関する公開情報 – 2025 年 2 月

CVE情報

公開されたCVEは以下になります。

- CVE-2024-53104

- CVSS

- Base Score: 7.8 High

- Vector: CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

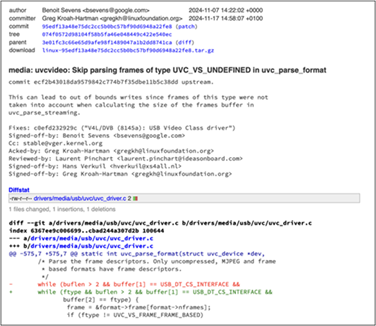

- Linux Kernelのmedia:uvcvideoで、uvc_parse_format中に含まれるUVC_VS_UNDEFINEDタイプのフレームの処理がスキップされる問題が修正されました。この問題により、uvc_parse_streamingのフレームバッファサイズを計算する際に、このタイプのフレームがアカウントに含まれないため、境界外書き込みが発生する可能性があります。

- システムのUSBビデオデバイスでキャプチャされたビデオストリームのフォーマットに影響を与えることができる攻撃者は、この欠陥を悪用してメモリを変更し、権限昇格や任意のコード実行ができる可能性があります。

- CVSS

CISA KEVへの登録

この脆弱性(CVE-2024-53104)に関しては2025年2月5日にCISA KEVに登録されています。

GrapheneOSによるXポスト

GrapheneOS(旧Android Hardening: Androidを元に、セキュリティ部分を拡張したGoogle Pixel端末用のOS)が2025年02月04日に下記のポストを行なっています。

こちらのXのポストでGrapheneOSは「これはフォレンジックデータの抽出ツールによって悪用される USB バグの 1 つである可能性がある」としています。

該当箇所と修正

こちらのリンクに今回の脆弱性の修正が示されています。

見てお分かりの通り、修正としては「buflen」を「ftype && buflen」にするだけです(他のCommitも同様でした)。このようなロジックのミスから今回の様な重大な脆弱性が発生してしまうと言うのは、少し怖いですね。

参考情報

- Android: Android のセキュリティに関する公開情報 – 2025 年 2 月

- CISA:Known Exploited Vulnerabilities Catalog

- GrapheneOS: Xのポスト

- linux-cve-announce.vger.kernel.org archive mirror: * CVE-2024-53104: media: uvcvideo: Skip parsing frames of type UVC_VS_UNDEFINED in uvc_parse_format

3. iPhoneの脆弱性(CVE-2025-24200)

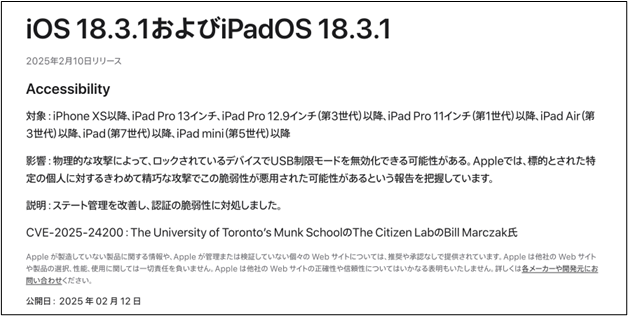

2月にはiPhoneの方でもUSBに関する脆弱性と修正が公開されました。1.で取り上げたAndroidの脆弱性と同じく、こちらもApple社で「Appleでは、標的とされた特定の個人に対するきわめて精巧な攻撃でこの脆弱性が悪用された可能性があるという報告を把握しています。」としており、すでに悪用も観測されていてCISA-KEVにも載っている脆弱性となります。

以下では、この脆弱性の情報を簡単にまとめます。

一次情報源

CVE情報

公開されたCVEは以下になります。

- CVE-2025-24200

- CVSS

- Base Score: 6.1 MEDIUM

- Vector: CVSS:3.1/AV:P/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:N

- 物理的な攻撃を行うことで、ロックされたデバイスで USB 制限モードを無効にできる可能性があります。

- CVSS

技術情報

今回の脆弱性は、2018年にiOS 11.4.1で導入された「USB制限モード」に影響する脆弱性です。このモードは「iPhoneやiPadでロックされてから1時間以上が経過すると、iOSが自動でLightningポートを無効にし、USBアクセサリとの通信ができなくなる」モードになっています。

AppleはiOS端末のロック解除システム「GrayKey」に対抗すべく、Appleが意図していない状況でのiOS端末のロック解除を防ぐための機能としてUSB制限モードを実装しました。

悪用の可能性

今回、1.で取り上げたAndroidの脆弱性と、こちらのiPhoneの脆弱性がほぼ同時期にCISA KEVに取り上げられたことで、(脆弱性としてはまったく別のものになりますが)Forbesの記事などでは同列に取り上げられています。

また、0dayChronicles.techなどでは特にiPhoneの脆弱性がCitizenLabs(個人データやその他の監視活動に関する企業と政府機関の調査などを行っている)が脆弱性の発見者だったことなどから「国家が背後にいる脅威アクターが悪用していたのではないか」と言う推測がされています。

いずれにしても、1,2の脆弱性があることから、Android/iPhone双方ともにすぐに更新する必要があると思われます。

参考情報

- Apple:iOS 18.3.1およびiPadOS 18.3.1のセキュリティコンテンツについて

- Gigazine: 最新のiOS 11.4.1で追加されたUSBアクセサリの制限モードによりiPhoneはよりセキュアに

- Gigazine: 1台たった5000円でiPhoneのロックを解除するサービスをアメリカ国務省が購入した

- 0dayChronicles.tech: Apple Confirms Sophisticated Attack Exploiting USB Restricted Mode: CVE-2025-24200 Explained

- Forbes: CISA Issues 3 Week Update Deadlines For iPhone, Android Users

- CitizenLabs: About CitizenLabs

2月のまとめ

2025年に入りましたが、2月も相変わらず脆弱性が多く公開されています。皆様も使用ベンダーからの情報に気をつけて対応を行ってください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします

最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」の過去の記事はこちらから