逆転型フィッシングキャンペーンZipLine攻撃の脅威

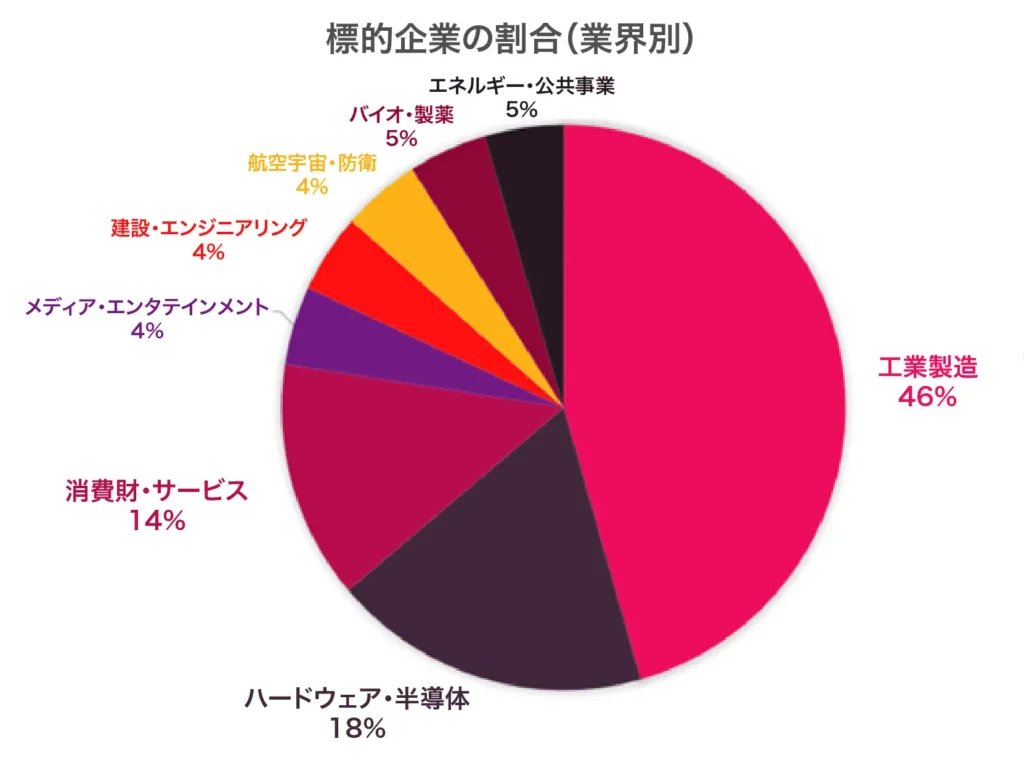

Check Point Research(CPR)が確認したフィッシング・キャンペーン「ZipLine」の分析結果を公表した。ZipLineは問い合わせフォームを入口にする逆転手口と、長期にわたるソーシャルエンジニアリングを組み合わせる点が特徴であり、米国の製造業およびサプライチェーン主要企業が主な標的であるという。

逆転手口:問い合わせフォームから始まる

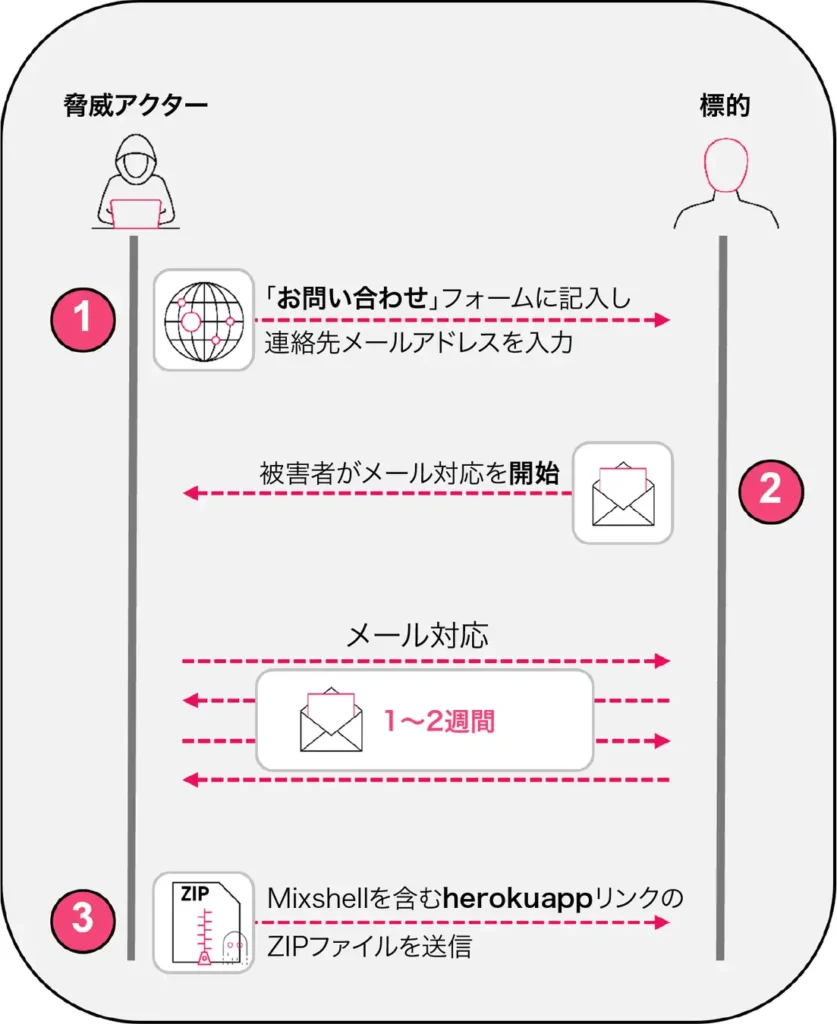

ZipLineは、一般的な「攻撃者→被害者」送信の流れを取らず、企業サイトの問い合わせフォームから先に連絡する。これにより被害者側が最初のメールを発信する構図となり、評判分析ベースのフィルター回避につながる。以後は正統な商談のように見える往復が続き、信頼感が醸成される点が厄介である。

数週間の“関係構築”とNDA要請

攻撃者は数日~数週間にわたり、専門的で整ったメールのやり取りを重ねる。多くの場合、秘密保持契約(NDA)の締結を求め、正当性の演出を徹底した上で、武器化したZIPファイルの送付に至る。場合によっては米国登録の合同会社(LLC)の“なりすまし”や偽サイト作成も確認されている。

悪性ZIP→PowerShell→MixShell

配布される悪性ZIPには無害な文書と悪性LNKが同梱される。起動されると、アーカイブに埋め込まれたPowerShellスクリプトがメモリ内で実行され、最終的にカスタム・インプラント「MixShell」を展開する。MixShellは、

- DNS TXTトンネリング+HTTPフォールバックでC2通信を維持し、

- コマンド実行・ファイル操作を可能にし、

- リバースプロキシのトンネルでより深いアクセスを確保しつつ、

- ステルス性と持続性を保つ、

と説明されている。

第2波:AIトランスフォーメーション名目

CPRは、AIトランスフォーメーションを口実にした第二波メールも観測したとしている。「AIの影響評価」を装い、経営陣の要請を名目に短い社内アンケートへの回答を求める内容である。確認されたサンプルセットからは直接的なマルウェア検出はなしだが、同一インフラを再利用して段階的なZIP配信→MixShell実行を繰り返す可能性が示唆されている。

想定インパクト:知財・金銭・供給網

標的は米国の製造業およびサプライチェーンの主要企業であり、想定される影響として、

- 知的財産の窃盗/ランサムウェアによる恐喝(生産停止・漏えいリスク)、

- アカウント乗っ取りやBECによる金融詐欺、

- 重要なサプライチェーンの混乱、

が挙げられている。ソーシャルエンジニアリングが依然として最も効果的な侵入手段の一つである点を、ZipLineは改めて示している。

推奨される備え(リリース記載の範囲)

- インバウンド・チャネルの監視:問い合わせフォーム、コラボレーションツール等も潜在的な侵入経路として扱う。

- ユーザー教育:とくに調達・パートナーシップ・サプライチェーン管理部門に対し、多チャネル型の誘引手法や悪性ファイル種別を学ぶ機会を設ける。

- 新規取引先の強化デューデリジェンス:電話・LinkedIn・既知パートナー等の独立情報源で検証する。

- 添付・URLの検査強化:アーカイブ内容の解析を確実化する。

- ATO/BEC対策:多要素認証(MFA)を適用し、異常ログインを監視する。

出典:チェック・ポイント・リサーチ、ZipLineフィッシングキャンペーンを確認:米国製造業界などを標的に高度なソーシャルエンジニアリング攻撃を実行