ドメインは攻撃者の“入口”だった。30超の観点で洗い出すリスク管理術 〜 JAPANSecuritySummit 2025レポート

ドメインは「攻撃の入口」

パイプライン株式会社は、「ドメインに紐づくリスクを確認しましょう」をテーマに、攻撃者が企業を狙う際に最初に収集する情報の一つである“ドメイン”に焦点を当てたセミナーを開催しました。

ウェブサイトやメールアドレスといった日常的に利用している要素ほど、外部からは攻撃計画の材料として観測されやすく、そこに潜む設定不備や管理漏れが攻撃面(Attack Surface)を広げてしまう。こうした問題意識が本セッションの出発点です。

ドメインから何が見えるのか

Web・メール・DNSに潜む代表的なリスク

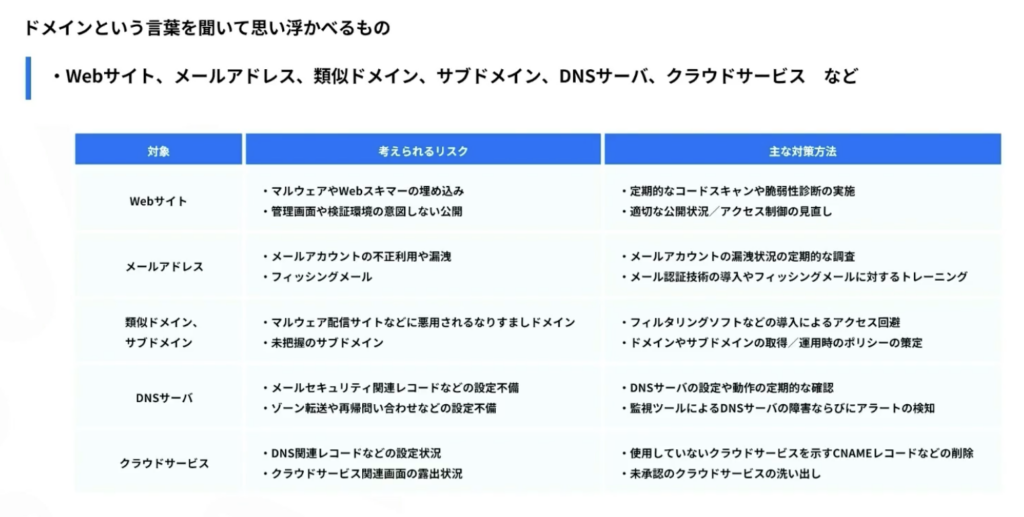

ドメインに紐づく代表的な要素として、ウェブサイト、メールアドレス、類似ドメイン、サブドメイン、DNSサーバー、クラウドサービスが挙げられました。

これらはすべて外部から観測可能な情報であり、攻撃者はここから侵入経路や詐欺のシナリオを組み立てていきます。

ウェブサイトでは、マルウェアやWebスキマーの埋め込み、管理画面や検証環境の意図しない公開が典型的なリスクです。メールでは、アカウントの不正利用や漏洩、フィッシングメールの踏み台化が問題となります。DNSやクラウドサービスでは、レコード設定の不備や、使われていない設定の残存が攻撃に悪用される可能性があります。

なりすまし・放置が招く危険

類似ドメインとサブドメインの落とし穴

類似ドメインやサブドメインも、見落とされがちなリスク領域として紹介されました。

企業名に似たドメインが取得され、マルウェア配信やフィッシングに使われるケースや、使われていないサブドメインが放置されることで、攻撃者に悪用されるケースが実際に確認されています。

こうしたリスクへの対策としては、フィルタリングによる危険ドメインへのアクセス回避だけでなく、ドメイン取得・運用時のポリシー策定や棚卸しの重要性が強調されました。

「やるべき」はわかるが「続かない」

ドメインリスク対策が難しい理由

一方で、ドメイン起点のリスク対策には現実的な課題もあります。

定期的な脆弱性診断やASMツールの導入は有効ですが、運用負荷やコストが重く、専任人材を確保できない組織も少なくありません。DNSレコードのように、そもそも非公開にできない情報もあります。

さらに、メールアカウント漏洩のように、自社の対策だけでは避けきれないインシデントも存在します。第三者サービスの侵害をきっかけに、自社アカウント情報が流出するケースはその典型例です。

ダークウェブに流通する情報

「自社は本当に漏洩していないのか」

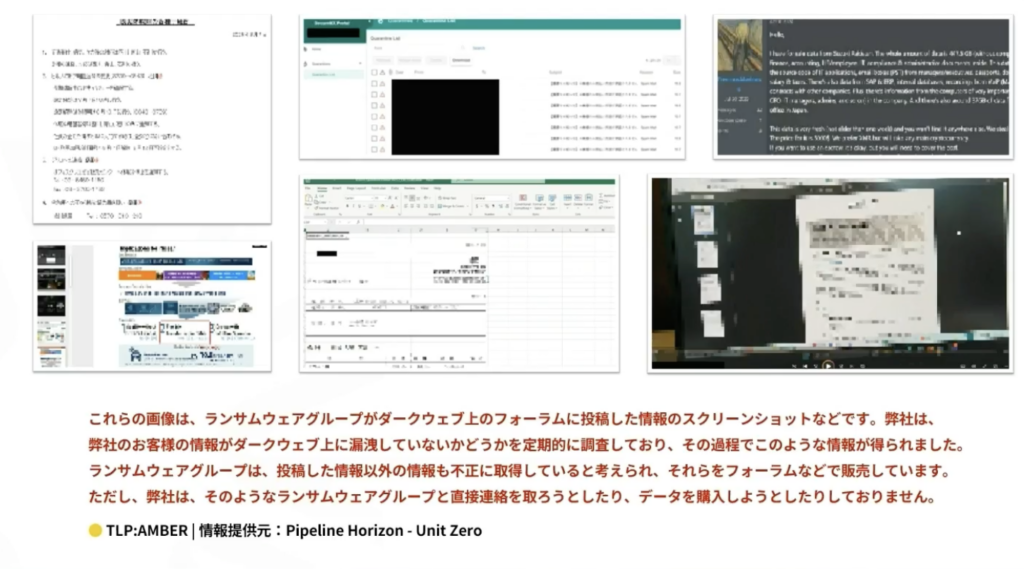

セミナーでは、注意喚起としてダークウェブ上に流通する漏洩データのイメージも紹介されました。

議事録やプレゼン資料、SaaSサービスへの不正ログイン痕跡など、漏洩する情報は個人情報に限らず、業務の中核に関わるデータにも及びます。

ランサムウェア攻撃は大企業だけでなく、関連会社や取引先などサプライチェーン全体を標的とする傾向が強まっており、「自分たちは関係ない」と考えること自体がリスクになりつつある現状が示されました。

ドメイン名を渡すだけ

リスクセンサーというアプローチ

こうした課題に対するアプローチとして紹介されたのが、同社の「リスクセンサー」です。

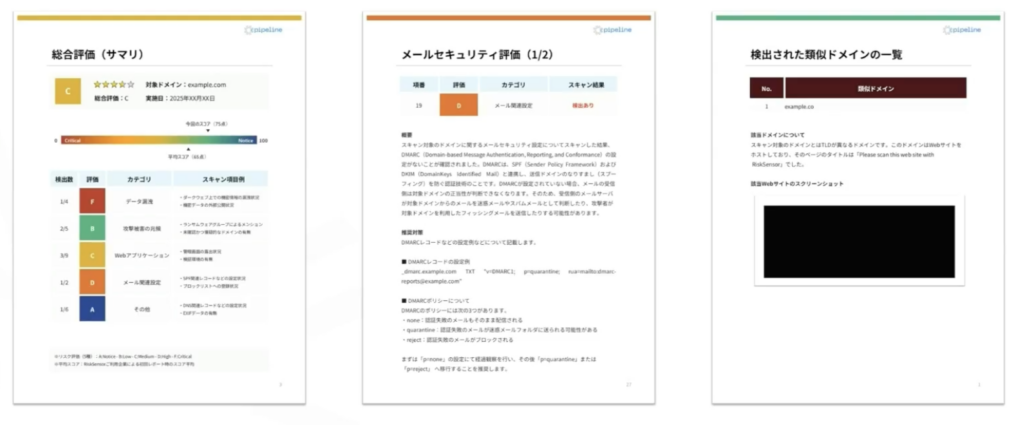

リスクセンサーは、調査対象のドメイン名を指定するだけで、攻撃者視点から30以上の観点でスキャンを行い、結果を日本語レポートとして提供するサービスです。

顧客側でツールを導入したり、複雑な設定を行ったりする必要はなく、運用負荷を抑えた形で攻撃対象領域の可視化を実現します。DNSレコード、ウェブサイト、ユーザーアカウント、ダークウェブ上の漏洩情報など、一般的な脆弱性診断ではカバーしきれない領域も含めて確認できる点が特徴です。

スコアで俯瞰し、詳細で深掘る

レポートが示す「次にやるべきこと」

デモンストレーションでは、納品されるレポートの構成が紹介されました。

レポートは、全体像を把握するサマリと、各項目を掘り下げる詳細ページの二部構成です。

サマリでは、総合スコアが100点満点で表示され、カテゴリごとに「スキャン項目数」と「リスクあり判定件数」が一覧で示されます。これにより、どの領域に優先的に対策すべきリスクがあるのかを直感的に把握できます。

詳細ページでは、漏洩が確認されたアカウント数や、DMARC未設定といった具体的な指摘内容、推奨対策が整理され、実務に落とし込みやすい構成となっている点が説明されました。

まず可視化し、優先順位をつける

ドメイン起点のリスク管理という第一歩

本セミナーを通じて一貫して伝えられたのは、ドメインは攻撃者にとっての“入口”であり、そこに紐づく情報を攻撃者目線で棚卸しすることが、現実的な第一歩になるという点です。

専任人材や大規模な投資が難しい組織であっても、まずは可視化から始め、対策の優先順位付けと継続的な確認につなげる。そのための手段として、リスクセンサーは位置づけられていました。

ドメイン周辺に「見えないまま放置されているリスク」がないか。

この問いを自社に向けて考えるきっかけを与えるセッションとなりました。