世界中で相次ぐ医療業界へのサイバー攻撃に警鐘

医療業界へのサイバー攻撃は3番目に多く、2024年に入ってから1組織当たり週平均2,018件もの攻撃を受けていることが明らかに

AIを活用したサイバーセキュリティプラットフォームのプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(以下CPR)が、2024年1月から9月の期間、医療業界における1組織当たりの週平均サイバー攻撃数は2,018件で、前年の同時期と比べて32%増加したことを明らかにした。

今年1月から9月にかけて、アジア太平洋地域(APAC)は攻撃総数で首位に立ち、前年と比べて54%の増加となる、1組織当たり週平均4,556件の攻撃を受けた。APACの医療システムは、電子カルテやオンライン診療の普及に伴い、急速なデジタル化が進んでいる。しかし、高度なサイバー攻撃から守るための強固なセキュリティ基盤が不足しているため、システムの脆弱性が増大し、その結果、サイバー犯罪者にとって格好の標的となっている。

ラテンアメリカ地域では、1組織当たり週平均2,703件の攻撃を受け、34%の増加となった。また、ヨーロッパでは、週平均の攻撃回数が1,686件と比較的少ないにも関わらず、増加率は56%と最も高くなっている。一方、北アメリカ地域の医療業界は週平均1,607件の攻撃を受け、20%の増加にとどまりまったが、患者に関する豊富な機密データと確立されたデジタルインフラによって、依然として収益性の高いターゲットとなっている。

現在、最大の脅威は、すでに世界中で無数の病院の機能を麻痺させているランサムウェアである。機密性の高い患者データはダークウェブで取引される際に非常に価値が高く、企業に対する恐喝の材料としても利用できる。そして、多くのサイバー犯罪者が相互に協力しているために、問題はさらに深刻化している。過去に侵入した組織へのアクセスを他の犯罪者に提供する者もいれば、自分のインフラを有料で貸し出す者もいる。ダークウェブにはRaaS(サービスとしてのランサムウェア)の広告が溢れており、重大な攻撃を行うための技術的知識や経験がない素人のサイバー犯罪者でも、病院やその他の医療機関を脅かすことが可能になっている。

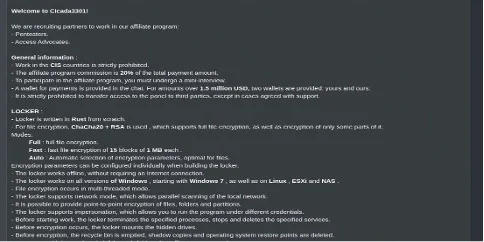

実例として、“Cicada3301”というニックネームのハッカーが、ロシア語の非公開のアンダーグラウンドフォーラム上に、RaaSを提供する新チームの発足を告知する広告を投稿したケースがある。見返りとして要求したのは、攻撃が成功した場合の手数料20%だけであった。これは、RaaSを提供するサイバー犯罪者が協力者を募る方法と、一般的な収益配分の内訳を示す一例である。注目すべき点として、一部のフォーラムでは、当事者間で報酬の支払いやサービス提供に関する見解の相違が生じた場合に対応するため、調停および紛争解決のための体制が整えられている。このような仕組みは、匿名の環境下でコミュニケーションを取る犯罪者同士にとって不可欠な要素となっている。

また、Cicada3301は、イタリアの医療組織ASST Rhodenseを含む複数の被害者の情報を、特設の恐喝サイトに掲載した。この攻撃により、対象となった病院は手術のキャンセルや日程の変更を余儀なくされた。

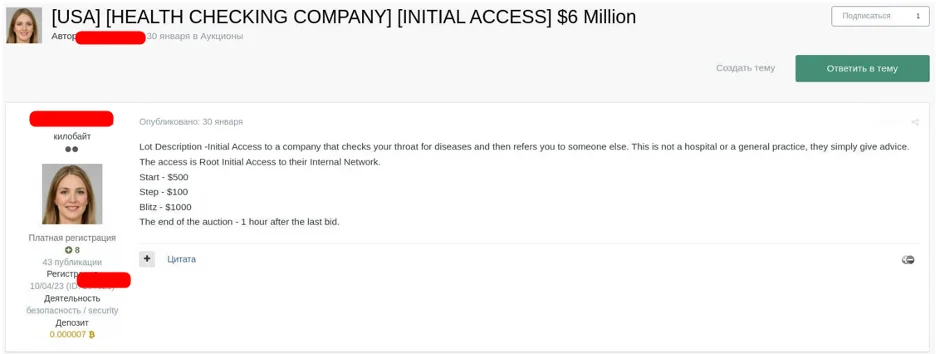

ランサムウェアグループは、暗号化ツールやインフラを協力者に提供し、盗まれた機密データは多くの場合、被害者に支払いを迫るためにネット上に公開される。加えて、ハッカーたちはアンダーグラウンドフォーラムで病院のシステムへのアクセス権を売買している。中には仲介役として、初期のアクセス権を購入し、権限に関する不正利用を評価後ネットワークの構成を調査した上で、そのアクセス権を他者に転売する者もいる。例えば、2024年1月以降、アンダーグラウンドフォーラムで活動しているロシア語圏のサイバー犯罪者とみられる人物は、ブラジルの病院へのアクセスを250ドルで販売していた。この人物は、年間収益5500万ドル規模の医療機関を標的とし、アクセス権を売った後さらなる攻撃を仕掛けていた。

総じて、多くのサイバー攻撃ツール、データやアクセス権、そしてインフラの調達コストは、比較的低額である。しかし、サイバー攻撃が成功すると莫大な被害をもたらし、患者の健康を危険にさらす可能性がある。さらに、身代金の額は数百万ドル、時には数千万ドルにも上ることがある。

チェック・ポイント・リサーチの脅威インテリジェンスグループマネージャー、セルゲイ・シュキエヴィチ(Sergey Shykevich)は次のように述べている。

「ほとんどのケースで、サイバー犯罪者は協力者に対して誰を攻撃すべきか具体的に指示することを控えています。通常、独立国家共同体(CIS)への攻撃だけはタブーとされていますが、それ以外の制限はありません。これは、ハッカーたちが自分たちの活動拠点となっている国を攻撃したくないという意向によるものだと推測できます。初期には、医療関連の組織を攻撃しないと明言するRaaSグループもありましたが、その後、医療サービスの中断を避けるためにデータの暗号化を含む攻撃はすべきでないが、データの窃盗や恐喝は許容される、という方針へと修正されました。いずれにせよ、現実にはこうしたルールは守られていません。ランサムウェアグループのウェブサイトで公に恐喝された被害者を分析したところ、過去1年間の被害者のうち約10%が医療業界に属していることがわかりました」。

グループごとの差異はその大半が些細なものである。しかし、例外もある。BlackCat(ALPHV)は、協力者に対して、特に病院や医療機関に焦点を当てるよう公に奨励してきた。これは、警察当局がこのグループのインフラに対して行った作戦への報復とされている。その結果、過去12カ月間で、ランサムウェアの被害者全体に占める医療業界の割合は15%以上に達した。