2025年版「最もリスクの高い接続デバイスレポート」

ネットワークインフラ機器のリスクが引き続き顕在化、医療機器(IoMT)の脆弱性も急増

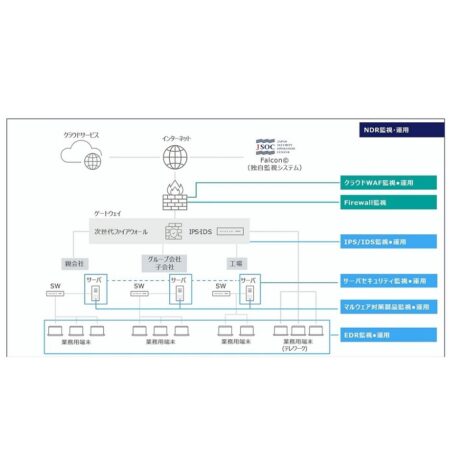

Forescoutは、第5回目となる年次レポート「2025年版最もリスクの高い接続デバイス(Riskiest Connected Devices of 2025)」を発表した。本レポートでは、ForescoutのDevice Cloudに蓄積された数百万台のデバイスデータを、Forescout独自の多要素リスクスコアリング手法を用いて分析し、各デバイスの設定(脆弱性や開放ポート)、ビジネスにおける重要度、インターネットへの露出度に基づいて、企業ネットワーク内で最も脆弱なデバイスを評価している。

今年のレポートでは、IT(情報技術)、IoT(モノのインターネット)、OT(制御技術)、IoMT(医療機器のインターネット)という領域と、各業種別において、世界的にリスクの高いデバイスタイプ上位5種を分析した。レポートの主な調査結果として、デバイスの平均リスクスコアが前年比15%増加していること、また最も危険な脆弱性を持つデバイスの50%以上がルーターであることが判明した。さらに、業種別では小売業が最もリスクの高いデバイスを保有しており、次いで金融サービス、政府機関、医療、製造業が続いている。

2020年以降、Forescout Research – Vedere Labsは、組織ネットワーク内で最もリスクの高いデバイスの監視を行っており、デバイスそのものから直接収集したデータを活用している。今回の最新の調査では、脅威の状況が変化しており、特にネットワークインフラ、特にルーターが、2023年以降、エンドポイントを上回って最もリスクの高いITデバイスであり続けていることが明らかになった。攻撃者は、新たに発見された脆弱性を悪用し、大規模な攻撃キャンペーンを展開しており、今年は12種類の新しいデバイス(うち4種類は新しいIoMTデバイス)がリストに追加された。Forescoutがこれまで観測した中で最大の前年比増加となっている。IT、IoT、OT、IoMT環境全体で攻撃対象領域(アタックサーフェス)が拡大する中、もはや分断されたセキュリティ対策では不十分となっている。

ForescoutのCEOであるBarry Mainzは次のように述べている。 「我々は攻撃者に重要な運用の鍵を渡してしまっているのです。サイバー犯罪者は従来のエンドポイントを見限り、病院、工場、政府、企業を稼働させているデバイスを標的にしています。今年だけでも、新たに4種類の医療機器がリスクの高いデバイスの上位にランクインしました。IT、IoT、OT、IoMTといったネットワーク上のすべてのデバイスを守らなければ、甚大な被害がもたらされるでしょう。」

■ 2025年版 最もリスクの高い接続デバイス レポートの主な調査結果:

ITデバイス — ルーターが最も脆弱なデバイスとして圧倒的存在

2025年版リストには、新たにアプリケーションデリバリーコントローラー(ADC)、インテリジェントプラットフォーム管理インターフェース(IPMI)、ファイアウォール、ドメインコントローラーという4種類のITデバイスが追加された。IPMIデバイスは深刻な脆弱性を抱えており、ドメインコントローラーは社内ネットワークにおける最も重要なポイントの一つ。

2023年にはエンドポイントの方がネットワークインフラよりリスクが高かったものの、2024年には逆転し、2025年もこの傾向は続いている。ネットワークインフラはネットワーク境界に露出し、管理インターフェース用の危険な開放ポートが存在することから、エンドポイントよりもリスクが高い状態が続いている。

リスクの高いITデバイスが追加されたにも関わらず、最も深刻な脆弱性を持つデバイスの50%以上は依然としてルーターであり、攻撃者の主要な標的となっている。コンピューターや無線アクセスポイントも頻繁に脆弱性が確認されるデバイスタイプである。

IoTデバイス — PoS(販売時点情報管理)システムが新たな標的に

リスクの高いIoTデバイスには、以前から問題視されているネットワークビデオレコーダー(NVR)、VoIP、IPカメラ、ネットワーク接続ストレージ(NAS)デバイスが含まれている。

今年、新たに小売店舗などで使用されるPoSシステムがリスト入りした。PoSシステムは、キーロガーや情報窃取マルウェアなどの一般的なマルウェアによって機密情報が盗まれるほか、デバイスのメモリ内にあるクレジットカード番号やその他のデータを暗号化前に検索する専用RAMスクレイパーによる攻撃が確認されている。

OTデバイス — ユニバーサルゲートウェイとヒストリアンが初登場

今年は初めて、ユニバーサルゲートウェイとヒストリアン(運用プロセスデータを保存する専用サーバー)がリストに登場した。これらはビル管理システム(BMS)、物理アクセス制御システム、無停電電源装置(UPS)と並んで危険なOTデバイスとされている。

ユニバーサルゲートウェイは、異なるシステム間を接続する役割を持ち、Ethernet通信とシリアル通信の両方を扱うこともあるため、OTネットワーク内でのラテラルムーブメント(横移動)や、Ethernetネットワーク上の脅威がシリアル接続されたデバイスに影響を与える可能性がある。ヒストリアンは、プログラマブルロジックコントローラー(PLC)や分散制御システム(DCS)に基づくプロセス制御システムとともに展開されており、しばしば企業ネットワーク上位レベルのデバイスとデータを共有することから、ITとOTネットワーク間の危険な接続ポイントに位置している。

IoMTデバイス — 新たに4種類のデバイスが追加

今年は、イメージングデバイス、ラボ機器、医療用ワークステーション、輸液ポンプコントローラーという4種類の新しいIoMTデバイスが追加された。イメージングデバイスは、古い脆弱なIT用OSで稼働していることが多く、画像ファイル共有のための広範なネットワーク接続を備えており、DICOM標準を用いてファイル共有が行われる。ラボ機器は、実験情報システムに接続されており、データ通信が暗号化されていないことが多く、データ漏洩や改ざんといった攻撃が可能。医療用ワークステーションは極めて機密性の高い情報にアクセスでき、ダークウェブで高値で取引され、最近ではランサムウェア集団による情報漏洩も多発している。輸液ポンプコントローラーは極めて重要であり、攻撃者が制御装置を乗っ取れば薬剤投与の設定を改ざんする可能性がある。

Forescout Research – Vedere Labsの研究責任者であるDaniel dos Santosは次のように述べている。 「現在の脅威環境は、IT、IoT、OT、IoMTにまたがっており、多くのセキュリティソリューションがサイロ化していることで危険な盲点が生まれています。定期的なリスク評価だけでなく、すべての資産をカバーする自動制御が必要です。特定のデバイスに特化したソリューションでは、この極めて複雑な環境に必要な可視性とセキュリティ制御を提供することはできません。」

詳細は、調査レポート全文、要約ブログ、eyeScopeソリューションページから確認いただきたい。

出典:PRTimes フォアスカウト、2025年版「最もリスクの高い接続デバイスレポート」を発表