攻めのセキュリティはIDから始まる──ゼロトラスト時代に「ID基盤」が担う役割と、突破される多要素認証への現実解 〜 JAPANSecuritySummit 2025レポート

デジタルアーツ株式会社マーケティング本部 中山 竜輔氏は、「攻めのセキュリティはIDから始まる」をテーマに、ゼロトラスト時代のID基盤(IDaaS)の重要性を整理しました。ゼロトラストが前提とする「常に検証する」セキュリティでは、認証・認可が実運用の要となります。本セッションでは、ゼロトラストの基本を押さえたうえで、ID起点の攻撃例や、IDaaSでどこまで現実的に守りを強化できるのかを具体的に掘り下げました。

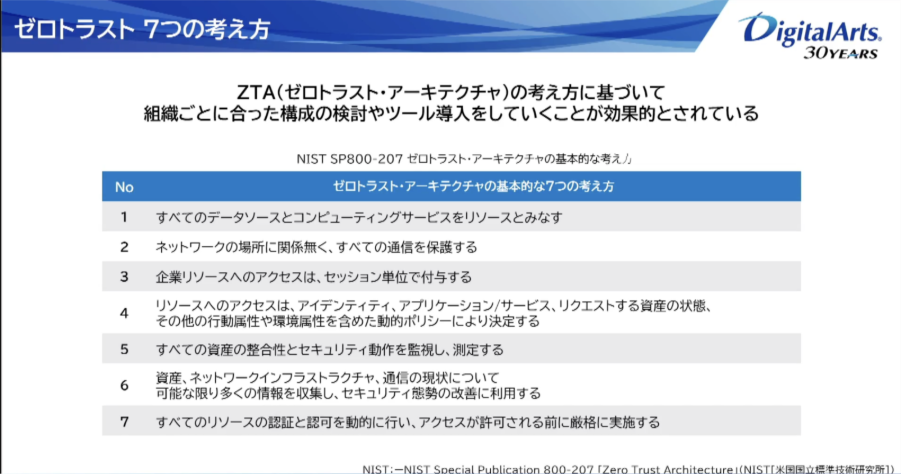

ゼロトラストの前提:境界が溶けた世界で「常に検証」する

ゼロトラストは「すべてを信用せず、あらゆるアクセスを制御し、常に安全性を検証する」という考え方です。クラウド利用が進むほど、情報資産は社内ネットワークの外側へ分散し、従来の“境界防御”だけでは守り切れなくなる。だからこそ、ネットワークの場所に依存せず通信を保護し、アクセスをセッション単位で制御し、認証・認可を動的に行う——といったゼロトラストアーキテクチャの原則が重みを増しています。

中山氏が強調したのは、その中核にあるのが認証・認可であり、IDの検証である点です。ユーザー、デバイス、環境の安全性を見極める仕組みとして、IDaaSはゼロトラストの根幹を担う存在だと位置付けられました。

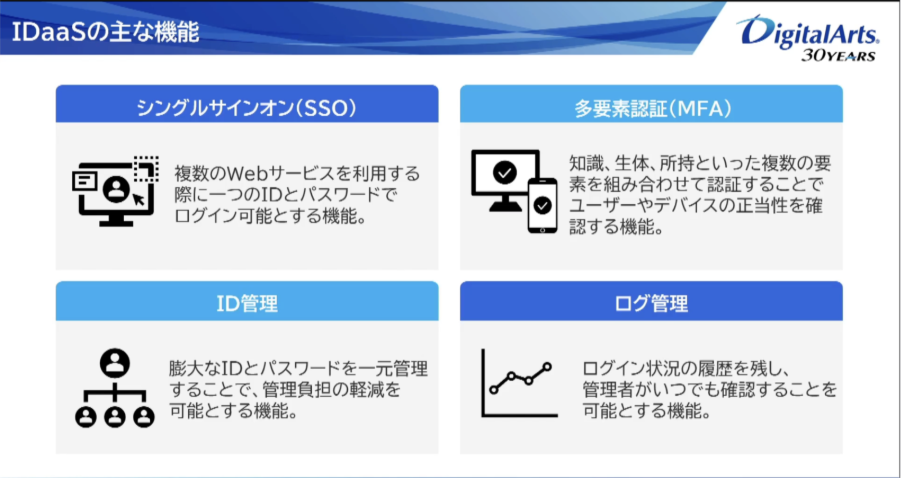

IDaaSの基本4機能:SSOとMFAは“入口”、運用は裏側で効く

IDaaSの代表的な機能は大きく4つに整理されます。

- SSO(シングルサインオン):複数のWebサービスを利用する際に一つのIDとパスワードでログイン可能とする機能

- MFA(多要素認証):知識、生体、所有といった複数の要素を組み合わせて認証することでユーザーやデバイスの正当性を確認する機能

- ID管理(プロビジョニング等):膨大なIDとパスワードを一元管理することで、管理負担の軽減を可能sとする機能

- ログ管理:ログイン状況の履歴を残し、管理者がいつでも確認することを可能とする機能

SSOは利便性を大きく上げますが、その分“入口”の認証が突破されると影響が一気に広がる側面もあります。だからこそMFAを含む認証強化と、ID管理・ログ管理による統制がセットで必要になる、という整理でした。

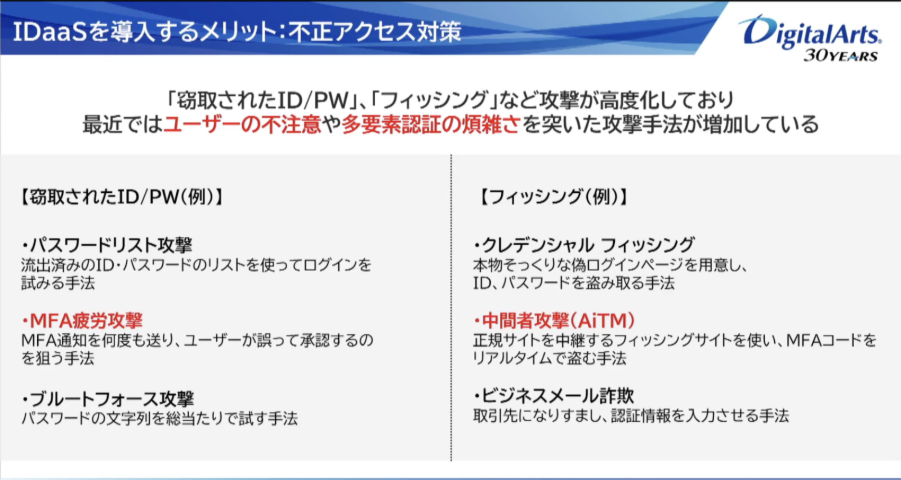

いま増えている「MFA疲労攻撃」:MFAを入れても突破される

不正アクセス対策の代表格として語られたのが、流出したID・パスワードを使う攻撃です。パスワードリスト攻撃、ブルートフォースなどは典型例です。

一方、中山氏が特に注意喚起したのが、MFAが導入されている環境でも成立する攻撃が増えていることでした。

- MFA疲労攻撃:プッシュ通知(承認/拒否)を大量に送って、誤承認を誘う

- 中間者攻撃(セッション乗っ取り型フィッシング):MFAを通してもセッションクッキー等を奪い突破する

「MFAを入れたから安心」ではなく、「MFAを前提にした突破」が現実に起きている——ここが、今回の話の重要ポイントです。

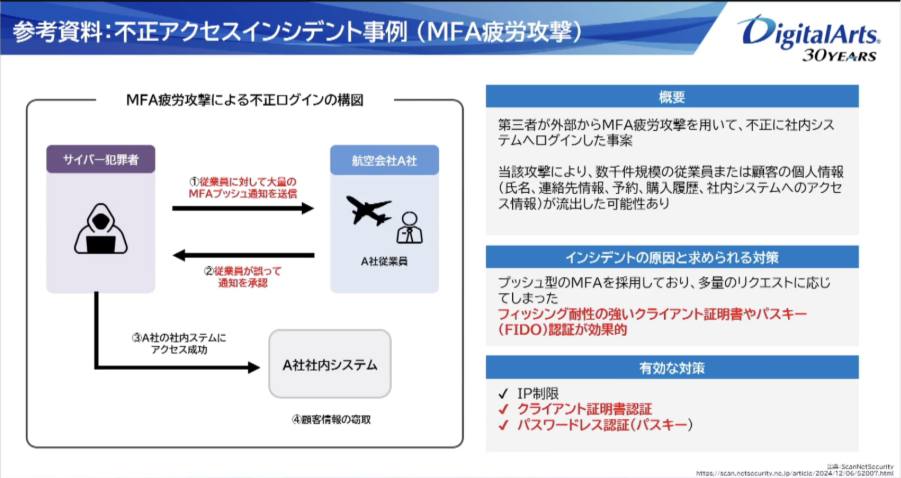

インシデントから見るMFA疲労:プッシュ通知の“人間の弱さ”が突かれる

今回、紹介された事例は、航空会社がMFA(PCログイン+スマホへのプッシュ認証)を採用していたにもかかわらず、不正ログインを許したケースです。

流れはこうです。

- 攻撃者が、流出した正規ID・パスワードでログインを試行

- パスワードが正しいため、システムは多要素認証を要求

- 多要素認証のプッシュ通知が“本来の利用者”のスマホへ届く

- 攻撃者が大量に通知を送り、深夜の寝ぼけた操作や、通知の多さによる誤操作を誘発

- 誤って承認され、攻撃者がログインに成功

結果として、数千人規模の従業員や顧客の個人情報が流出した可能性が示されたといいます。

この事例から中山氏が示した示唆は、「プッシュ型認証は便利だが、誤承認という人間系の事故が起きうる」こと。対策としては、フィッシング耐性の高い方式(パスワードレス、FIDO / 証明書など)や環境制限(IP制限、位置情報など)と組み合わせることが有効だと整理されました。

IDaaSは外部攻撃だけでなく「内部不正」も止める

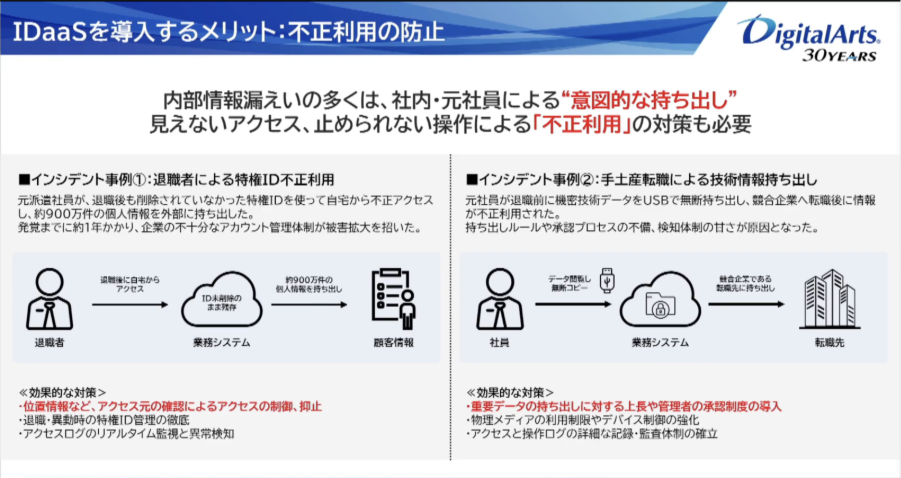

中山氏は、IDaaSの価値を“外部攻撃対策”だけに閉じません。内部不正・内部起因の情報漏えいにも効く、と強調します。

例として挙げられたのは2つ。

- 退職者の特権IDが削除されず、退職後に自宅から不正アクセスして情報を持ち出した

- いわゆる「手土産転職」:退職が決まった社員が、転職前に顧客・機密データを持ち出そうとした

ここで鍵になるのが、IDの棚卸し(退職者アカウントの即時停止・削除)に加えて、状況に応じた追加の統制です。たとえば位置情報やIPによる制限で「会社以外からのアクセス」を止めたり、特定の重要システムへのアクセスに上司承認を挟んだりする。外部からの突破だけでなく、内部からの持ち出しも抑止できる——これがIDaaSのもう一つの役割として語られました。

StartInの紹介:多要素認証強化に「環境制限」と「承認」を組み合わせる発想

後半はデジタルアーツのIDaaS「StartIn」の機能紹介。基本機能として、SSO・MFA・ID管理(プロビジョニング)・ログ管理を網羅。特徴として強調されたのは、MFAの選択肢が広いことに加え、内部不正も含めた“運用上の対策”を組み込みやすい点でした。

具体例として挙げられたのが、次のような機能です。

- パスキー対応:パスワードレス化による耐フィッシング強化

- デバイス証明(証明書を用いた認証)

- GPS(位置情報)による認証 / 制限:退職者・特定ユーザーの抑止にも使える

- 上長承認(上司承認などの追加承認フロー):退職予定者や重要システムのみ適用、といった運用が可能

また、クラウドだけでなくオンプレミスのシステムにもSSO連携できる点を強みとして紹介。実運用ではオンプレが残る企業も多いため、現場の“残り方”に寄り添う設計が重要だ、と中山氏。

ゼロトラストを進めるなら、IDは「入口」ではなく「統制の中核」

このセッションが伝えたのは、ゼロトラストの掛け声を“運用の現実”に落とすと、IDが最後に残る論点ではなく最初に固める土台になる、ということでした。

- 認証が甘ければ、SSOで被害は一気に広がる

- 多要素認証を導入済みでも、疲労攻撃や中間者攻撃で突破される可能性がある

- 外部だけでなく、退職者・手土産転職など内部リスクも無視できない

- だからこそ、パスワードレスや環境制限、承認フローまで含めた“統制”が要る

「IDを守る」は、単なるログイン強化ではなく、ゼロトラストの“常に検証する”を実務で成立させるための基盤づくりだ——中山氏の話は、そう締めくりました。