FIPS140とは何か?「FIPS140最前線」第一回

ラムバス株式会社 FAEの古川です。昨今のセキュリティニーズの高まりと共に、「FIPS140」に関するお問合せを頂くようになりましたが、規格のポジショニングを含めて、イメージを把握されるのに苦心される方々が多いようです。そこで、本サイトをお借りして、解説記事を作成することと致しました。複数回に渡る予定ですので、しばらくの間お付き合い下さいますと幸いです。

FIPS140って何ですか?3つのレイヤーで考えると分かりやすい

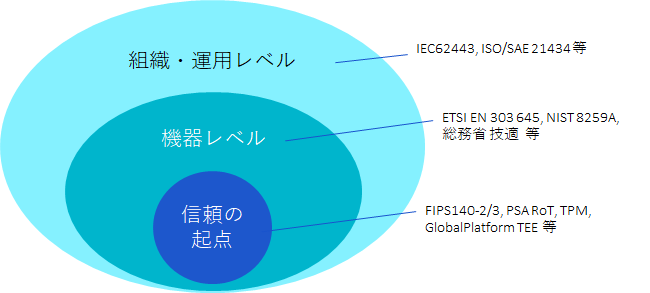

2010年に発見された重要インフラを狙ったStuxnet、2016年に流行したIoT機器を狙ったMirai等の影響もあり、現在、多くのセキュリティに関連した規格やガイドラインが存在し、混乱される方々も多いのではないでしょうか。一つの整理の仕方は、レイヤーに分けて考えることです。以下の図では、かなり大雑把ですが、3つのレイヤーに分けて整理してみました。

一番外側の組織・運用レベルは、情報システム系の話になります。しかし、このサイトをご覧になっている方は、その内側にある機器レベルや信頼の起点といったレイヤーに関心があるかと思います。

機器レベルでは、IoT機器が備えるべき以下のような要件が規定されます。

- 機器が一意に識別されること

- デフォルトパスワードの禁止

- ファームウェアがアップデートできること

- 通信の秘匿化・完全性の担保

- 攻撃界面の最小化

- 不正な侵入の防御・検知

など

これらは、すべて正しく良い施策であり、実現することにより、機器の堅牢性は向上します。ただ、いざ実装するとなると、少し込み入った問題が出てきます。例えば、以下のようなことがあります。

「機器を一意に識別する」 ➡「機器固有IDを持たせる」➡「機器固有IDは不正に書き換えられてはいけない(なりすましを防ぐため)」⇔「IDはプログラム出来なければいけない(製造時)」

この例では、製造時のプログラムを許しつつ、製品出荷後の利用現場では不正に書き換えられないためには、どうすれば良いのか? といった矛盾を解決する必要があります。

このような問題を解決するために、機器の中に小規模の信頼の「起点」を構築することが、一般的な施策です。最近では、「Root of Trust」という言葉で表現されていますが、FIPS140は、このレイヤーに関する要件を規定しています。

初版のFIPS 140-1が1994年に策定され、続いて2001年FIPS 140-2、そして2019年に最新のFIPS 140-3となり、継続したメンテナンスが実施されています。これは現在の脅威に即した、網羅的かつ実践的な要件となっており、機器のFIPS 140認証を検討されていない場合でも、参考にする価値のある良い規格と言えます。

暗号は、リダイレクション?暗号化だけではセキュリティ強度は向上せず

さて、弊社セキュリティ事業部の礎となったCryptography Research Incの創業者と会話しているときに、「暗号はリダイレクションに過ぎないんだよ」ということを言われたことがあります。彼の意図は、「暗号化して情報を秘匿化しても、その鍵が守れないと意味がない。では、その鍵をさらに暗号化すればと考えるかもしれないが、結局はその暗号鍵を守れなくては意味がない。だから、暗号化だけではセキュリティ強度は向上せず、システムの中に一段信頼度の高い境界を作ることが必須で、セキュリティ強度は、その境界の強度で決まるのだというものでした。

また別の視点で、鍵の管理の重要性については、この様な言いまわしをされることもあります。

「金庫が頑丈であることも大事だが、世界一の金庫でも、泥棒が鍵を持っていたら意味がない」と。同様に信頼の起点であるRoot of Trustは、それが頼る鍵の安全の度合いと同じであるとも言えます。

これらの考え方の歴史は古く、1980年代の米国国防総省のOrange Bookには、すでにTCB(Trusted Computing Base)という要件が示されています。40年前から、この考えが存在していたことは興味深いものがあります。技術が進化し、機器の高機能化に伴うソフトウェアの膨張を目の当たりにする昨今では、信頼の起点に対する重要性はますます高まっています。

FIPS140における認証制度のメリットも後押し

レイテンシやスループットといった処理性能とは異なり、セキュリティの堅牢性を定量化することは、非常に難しい課題です。バイヤーからすると、メーカーの自己主張を信じるしかありませんし、メーカーからしても定量化できないのであれば、コストを掛けて品質を高める動機が薄れてしまいます。

そのため、第三者認証の制度が望まれますが、制度の構築・運用には相当な労力がかかるため、普及にはハードルがあります。FIPS140は、米国とカナダ政府にて運用される「CMVP」(Cryptographic Module Validation Program)という認証プログラムが確立されており、認証取得が米国政府調達要件になっているというビジネス上のメリットとも相まって、エコシステムが立ち上がっている数少ない規格の一つです。また、一昨年2020年9月から、最新のFIPS140-3の認証も開始され、市場の関心が高まっています。

今回は前説となりましたが、次回からFIPS140の特徴的な要件について解説する予定です。引き続きよろしくお願いします。

ラムバス株式会社

古川徹 / Furukawa, Toru

ISPにてインターネットサーバー管理、IPネットワーク構築などを経て、2002年にSSHコミュニケーションズ・セキュリティ株式会社に入社、ネットワークセキュリティ関連プロダクトを中心にFAEとして従事。その後、幾度かの部門買収や会社合併を経て2019年よりラムバス株式会社FAEとして活躍中。