FIPS140とは何か?「FIPS140最前線」 第四回

ラムバス株式会社 FAEの古川です。今回が本ブログ最終回となりますが、本稿ではFIPS140認証済みの弊社ソリューションを中心に、いかに製品をFIPS140認証に対応させていくかについて解説します。

前回、前々回と本ブログをお読み頂いた方にはFIPS140認証取得は、かなり難易度が高いと思われたのではないかと存じます。実際にその通りなのですが、これは認証取得済みのライブラリ、またはハードウェアIPを採用することで解決できます。

第二回でも触れましたが、FIPS140が規定する暗号モジュールは、大別してソフトウェア実装とハードウェア実装(HW/SWハイブリッドを含む)に分かれます。この実装タイプに応じて、メーカーが製品をFIPS140認証対応させる際のシナリオが変わります。

ソフトウェア実装におけるFIPS140認証対応のシナリオ

まずソフトウェア実装ですが、認証取得済みの暗号モジュールライブラリをバイナリレベルでドロップインで統合することで、メーカーは容易に自社製品のFIPS140認証を主張することができます。

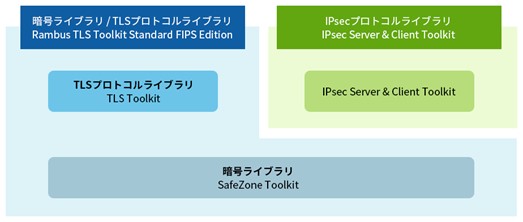

ラムバスでは、FIPS暗号ライブラリ製品を提供しており、複合機をはじめとした多様な製品のFIPS認証対応に貢献しております。また昨今では組み込み機器への採用が広がっております。

IntelおよびARM CPUや、Linuxをはじめとした汎用OSをサポートしているため、多くのプラットフォームに対して容易に移植できます。 また中間APIを介し、OpenSSLとの統合も可能です。

暗号ライブラリ(SafeZone Toolkit)FIPS140-2 (#3661)は、2015年に認証を取得して、第二回で解説したIGの要件変更に応じて、過去2度に渡りコード改版・再認証を取得しております。

➢現在3度目の再認証申請中(ステータス:Coordination)であり、再認証が取得されるタイミングで上記の証明書番号が更新される予定です。

FIPS140-3に関しても、現在認証取得中(ステータス:In Review)であり、今年後半での認証取得を見込んでおります。

ハードウェア実装におけるFIPS140認証対応のシナリオ

次にハードウェア実装に関してですが、ソフトウェア実装のドロップインのような認証主張の仕組みは存在しないものの、認証取得済みで実績のあるハードウェアIPを統合することにより、開発工数の削減はもちろん、認証取得においても、大きな負荷となる各種文書(セキュリティポリシー、エントロピー源の理論、仕様書など)や、各種テストスクリプトを再利用することで、複雑なFIPS140認証取得要件の詳細理解を回避する形で認証取得が可能となります。これにより、顧客は大幅な開発コスト削減と開発工期短縮を実現できます。

またハードウェア実装でも同様に、IG及びSP800関連の要件変更に対応する必要があります。そのため、完全にハードウェアのみの実装を行う場合には、開発途中もしくは認証取得期間中に要件変更が生じる恐れがあり、大きなリスクとなります。ただ、これは実装の一部をファームウェアとして、後の修正の自由度を設けておくことで、回避できる可能性が大きくなります。

ラムバスでは、以下2種のFIPS140対応ハードウェア実装を提供しています。

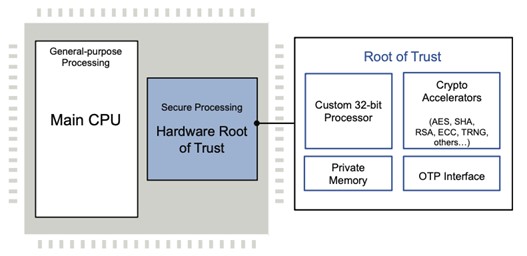

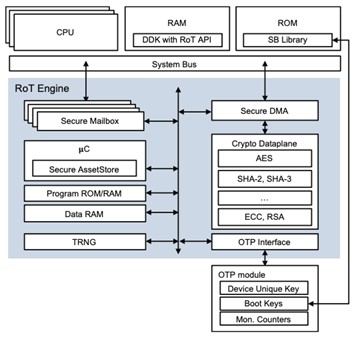

まず高性能高機能で、主に車載用途、AI関連および国防の分野で採用事例の多いCryptoManager Root Of Trustがあります。次に比較的小規模で、複合機やIoT機器および一般民生用途での採用事例が多いVaultIPがあります。どちらもFIPS140-2の認証取得の実績があり、メーカー各社のFIPS140認証取得に貢献しております。

FIPS140-3に関しては、前者は現在認証取得中(ステータス:In Review)であり、今年後半での認証取得を見込んでいます。また後者はまもなく認証取得手続きが開始される予定になっています。

Rambus CryptoManager Root of Trust: FIPS140-2 Certificate #4325

➢RISC-V CPUを内包しており、プログラマブルで単独起動できる

➢DPA/FIAなどの非侵襲攻撃対策が可能なオプションも用意されている

➢機能安全ISO26262 ASIL-BおよびDに対応するコンフィングが存在する

➢暗号鍵を外部の高速なハードウェア暗号エンジンに供給可能

Rambus VaultIP: FIPS140-2 Certificate #4459

➢Fixedなインストラクションのみが実装された小型高機能な暗号モジュール

☆一部をファームウェア実装とするオプションも存在する

➢暗号鍵を外部の高速なハードウェア暗号エンジンに供給可能

➢サイドチャネル攻撃などの非侵襲攻撃対策も可能

➢セキュアデバッグなどのセキュリティーサービスをモジュール単体で実現

この実装でのFIPS140認証取得は2014年に遡り、過去3度に渡り再認証を通過しています。

FIPS140セキュリティポリシー文書について

これらの暗号モジュールにご興味をお持ち頂けましたら、上記の認証番号のリンク先のページの下部にセキュリティポリシー文書(PDFファイル)があるので、その文書からそれぞれのモジュールの詳細情報を確認下さい。米国NISTによる公の文書となっています。

- 新たに暗号モジュールを導入される際に、その用途に適しているかどうかなどの判断材料となり得ます。文書そのものは比較的ページ数も少なく、重要な情報がコンパクトにまとめられています。英文になりますが、読みやすく書かれています。

主に下記についての記載があります。

➢暗号モジュールの概要

➢HW実装なのかSW実装なのか、実装形態と想定している用途

➢項目毎のセキュリティレベル一覧

➢暗号境界と入出力のポート一覧

➢対応している暗号アルゴリズム一覧

最後に

FIPS140認証取得された暗号モジュールは、主に下記のような用途で利用されています。認証取得されたモジュールを導入することにより、予期され得るITセキュリティ問題を未然に回避し、利用者からの信頼を得ることで、メーカーの将来的なビジネスの発展が期待されます。

➢暗号鍵管理(鍵生成、導出、交換および保存)

➢ストレージおよびメモリ暗号

➢デジタルデータの署名生成及び署名検証

➢IPsec、TLSおよびMACsecなどの暗号通信

➢セキュアブート・セキュアデバッグ

➢その他、機能ロック解除といった暗号をベースとしたセキュリティーサービスなど

暗号モジュールに関するご質問やご相談事項などございましたら、お気軽にご連絡いただけますと大変嬉しく存じます。

今回で最後の投稿となります。投稿間隔が空いてしまい、また読みづらい部分もあったかと存じますが、最後までお付き合いいただき大変ありがとうございました。

ラムバス株式会社

古川徹 / Furukawa, Toru

ISPにてインターネットサーバー管理、IPネットワーク構築などを経て、2002年にSSHコミュニケーションズ・セキュリティ株式会社に入社、ネットワークセキュリティ関連プロダクトを中心にFAEとして従事。その後、幾度かの部門買収や会社合併を経て2019年よりラムバス株式会社FAEとして活躍中。

https://www.rambus.com/

ここまでの「FIPS140最前線」の記事はこちらよりお読みください。

最新のSpecialEditionの記事はメールマガジンにてご案内致します。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします。