iCloudやGoogleドキュメントなどを悪用した新たなフィッシング手法で、2カ月間に4万件近くのフィッシング攻撃メール送信を確認

BEC攻撃は進化し、有名サービスを悪用する「フィッシング詐欺3.0」の時代に

包括的なサイバーセキュリティソリューションプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(以下チェック・ポイント)の子会社で、クラウドベースの電子メール向けセキュリティを提供するAvananは、iCloud、PayPal、Google ドキュメント、FedExなど、日常的に利用されている正規サービスを攻撃の送信に使うフィッシング攻撃の進化について警告している。「フィッシング詐欺3.0」と名付けられたこのビジネスメール詐欺(BEC)攻撃の手法は、データ侵害やコードを必要とせず、無料のアカウントだけで人々の受信トレイに侵入できる。

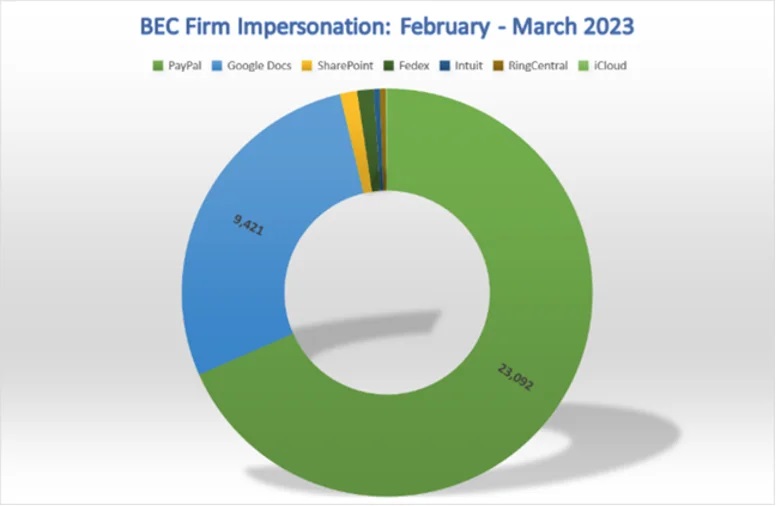

有名企業になりすましたメールは過去2カ月間で3万件以上に

Avananのリサーチャーは、2023年2月から3月の2カ月間で、一般に知名度の高い合法の企業やサービスになりすましたメール攻撃を合計33,817件確認した。最もなりすましが多いサービスはiCloudで、他にPayPal、Google ドキュメント、Microsoft SharePoint、FedEx、Intuit などが攻撃に利用されていた。

Avananのスポークスパーソン、ジェレミー・フックス(Jeremy Fuchs)はBEC攻撃の進化について、次のように述べている。

「ビジネスメール詐欺(BEC)は、再び進化しています。従来のBEC攻撃は、企業内の権威ある人物や外部のパートナーに見せかけることに主眼を置いていました。その後、攻撃者たちの手法は、組織内部やパートナー組織のアカウントを侵害し、それを使って正規のメールスレッドに自分のアドレスを挿入し、あたかも自らが従業員であるかのように返信する手段に移行しました。現在私たちは、攻撃者が実際にある正規のサービスを利用して攻撃を行うという、まったく新しい攻撃手法を目の当たりにしています。このような手法の詐欺では、被害者は完全に合法のサービス(例えばPayPal、Google ドキュメント)からメールを受信し、その中に悪意あるサイトへのリンクが含まれています。私たちは、こうした新しいスタイルのサイバー攻撃を『フィッシング詐欺3.0(Phishing Scams 3.0)』と呼んでいます。注意しなければならないのは、これらのサービスやサイト自体には悪意も脆弱性もない点です。ハッカーたちはこれらのサービスの正当性を、被害者の受信トレイに侵入するために悪用しているのです。このような攻撃手法からの自衛手段として、2ファクタ認証の導入やメールフィルタを強くお勧めします」。

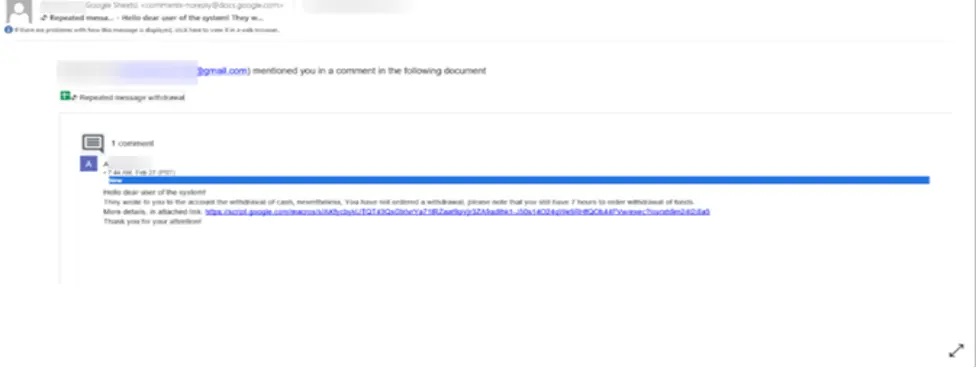

事例1)Googleのサービスから標的ユーザーにコメントし、偽の送金依頼やURLクリックを促す例

この事例でハッカーに必要なのは無料でのGoogleアカウントの作成のみ。

下記画像では、ハッカーがGoogleスプレッドシートにコメントを追加している。ファイルを作成して標的ユーザーにメンションし、メンションされたユーザーにはメールで通知が届く。

(上画像訳)

「――(――@gmail.com)が以下のドキュメントのコメントであなたをメンションしました。

親愛なるシステムユーザー様

出金手続き依頼の再送

あなた宛に、口座からの出金依頼が届いていますが、まだ出金手続きされていないようです。7時間以内に出金手続きを行ってください。詳しくは、以下のリンク先をご覧ください:(URL)

よろしくお願いいたします」

このようなメールはGoogle Workspaceを利用しているエンドユーザーにとって、典型的なもの。

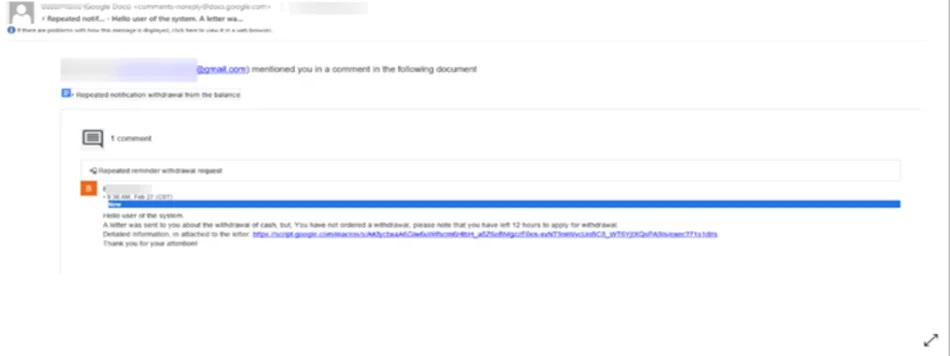

さらに、下記はGoogleドキュメントを利用した例である。

画像のGoogleドキュメントを使用したメッセージは、正規のドメインを使用することで、本物のGoogleから正当に送信されている。そのため「script.google.com」というURLは、セキュリティスキャンでも正規と判断される。しかしこのURLは偽の仮想通貨サイトにリダイレクトしており、認証情報の窃取や窃盗、仮想通貨マイニングなどさまざまな被害の可能性がある。

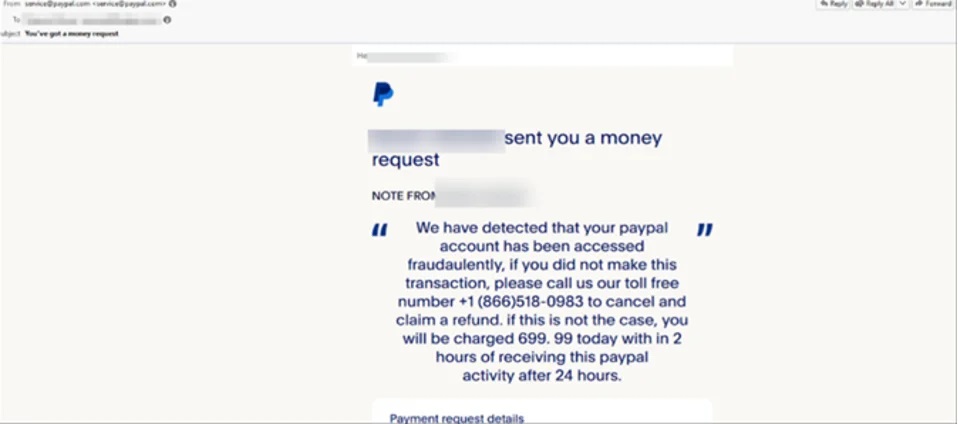

事例2)PayPalのアカウント侵害を装い送金を促す例

(上画像訳)

「――があなたに送金リクエストを送信しました。

“あなたのPayPalアカウントに不正なアクセスが検出されました。この取引に心当たりがない場合は、取引のキャンセルと払い戻しのために、フリーダイアル+1(866)518-0983にお電話ください。そうでない場合、このPayPalアクティビティを受け取って2時間後に699.99ドルが請求されます”

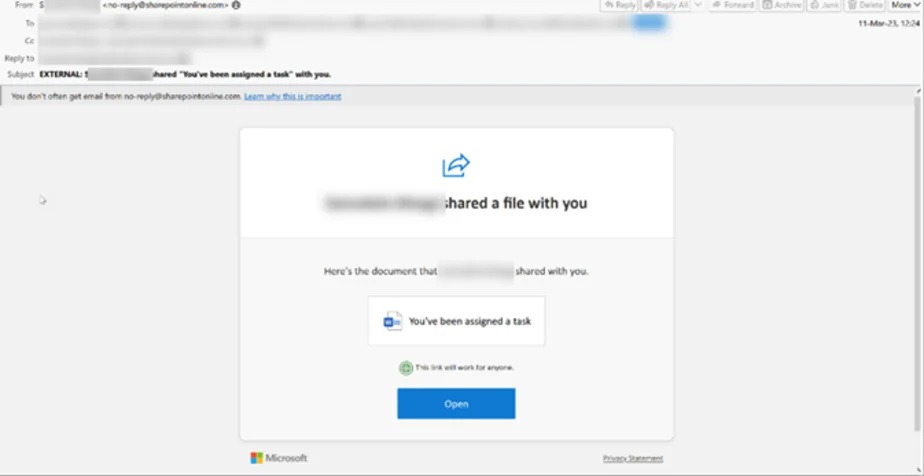

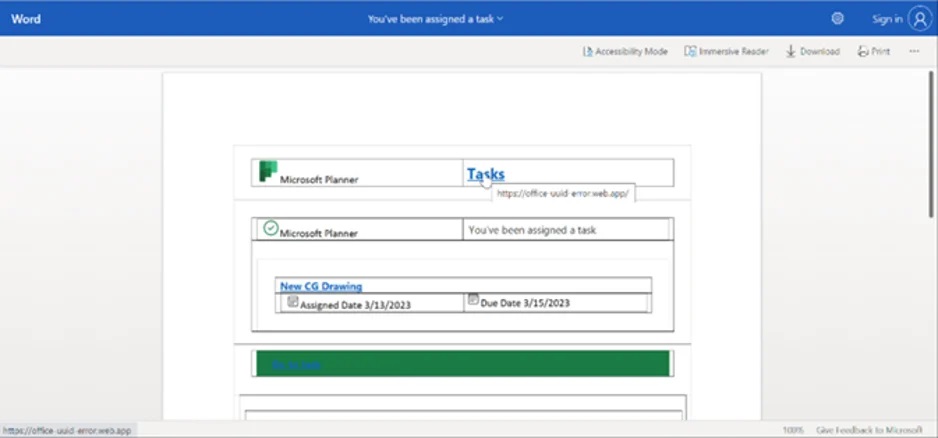

事例3)Microsoft のサービスによるファイル共有を装い、偽のURLクリックを促す例

(上画像訳)

「――がファイルを共有しました

以下が、――によって共有されたファイルです。

ファイル名:タスクにアサインされています」

これまでに記録された全事例において、メールの送信元アドレスは完全に合法的に見え、かつ正規のアドレスを含んでいるため、メールを受信する一般のユーザーにとって検出や識別が非常に難しくなっている。

「フィッシング詐欺3.0」に備えるためには

巧妙化し続けるBEC攻撃に備えるには、下記のような取り組みが有効:

| 1.フィッシング対策専用ソリューションの利用 2.従業員向けの教育とトレーニングの実施 3.職務の分離 4.外部からのメールに対するラベル付け |

2023年4月20日(木)14:00からオンライン開催する「CPX Japan Online < https://eventbase.cloud/cpx-japan/lp > 」では、Avananを採用したサンフランシスコ市保健局にご登壇いただき、Eメールセキュリティ事例対談を配信する。

そのほかにも当イベントでは、チェック・ポイントが今年発表した新製品や、最新のサイバー攻撃の動向を伝える。

参加登録や詳細なアジェンダはこちらから 。

出典:PRTIMES チェック・ポイントの子会社Avanan、iCloudやGoogleドキュメントなどを悪用した新たなフィッシング手法で、2カ月間に4万件近くのフィッシング攻撃メール送信を確認