CS四方山話(第3話)サイバー攻撃をどうやって防ぐのか?

CS=サイバーセキュリティ

●攻撃への対応を「城」と「城壁都市」のたとえで考えると

前回は、身近なサイバー攻撃の実態に関してお話ししました。今回は、その攻撃をどのように防ぐのか?という切り口でお話ししていきたいと思います。

攻撃される、それを防ぐ。その方法は? 槍や弓での攻撃を防ぐとすれば、それは盾ということになるでしょうか? 前回で触れたように、攻撃はいろいろなところから、しかも頻繁に襲来します。それをいちいち防ぐのは大変です。組織的な防衛を考えてみましょう。

そう、これは戦争なのです。ということで、攻めてくる外敵を防ぐ方法は? まずは、防壁を築いて侵入を防ぐという作戦は有効そうです。ただし、防壁でがっちりガードするのは良いとして、味方が出入りできないと困ります。斥候(せっこう)を出して情報収集することも重要です(「彼を知り己を知れば百戦殆からず」と孫子さんも仰っています)。

とはいえ、籠城だけでは勝てません。機を見て打って出ることも必要です(「理非なき時は鼓を鳴らし攻めて可なり」と孔子さんも仰っています)。食料などの物資を外部から搬入することは必要です(「世の中で一番有害なバカは補給なしで戦争に勝てると考えているバカだ」とヤン・ウェンリーさんも仰っています)。

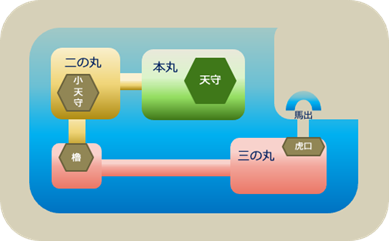

味方は出入りできるけど、敵の出入りは防げる仕組み。そう!「城」です。防壁を築き、往来を制限し監視する。これを効率的に行う仕組みが城なのです。では、城の具体例を見てみましょう。こちらは、日本の戦国時代の城の模式図です。

最終的に守るべきは「天守」です。堀と城壁が防壁となり往来を制限します。馬出(うまだし)、虎口(こぐち)、櫓(やぐら)で往来の監視と敵の排除を行います。結果、三の丸、二の丸、本丸という3層で多段防衛を行います。

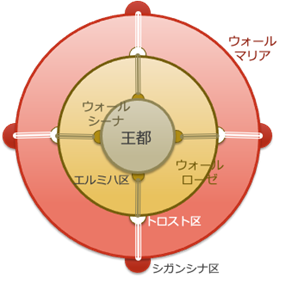

もう1つ例を挙げておきましょう。こちらは、架空世界の城壁都市です。

最終的に守るべきは「王都」です。三重の城壁で往来を制限します。城壁に配置された「区」で往来の監視と敵の排除を行います(城壁自体が外敵=巨人で出来ていることはここでは考慮しません)。

●「城」と「城壁都市」と対比した場合の社内ネットワークのCS

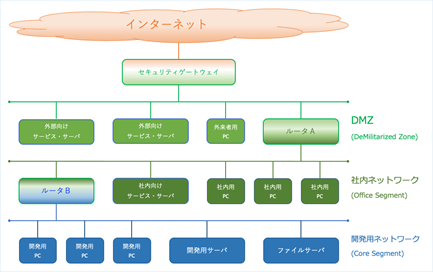

城も城壁都市も合理的に、往来の確保と監視と排除を実現しています。これをサイバー空間に置き換えて考えてみます。すると、こうなります。

「城」と対比してみましょう。最終的に守るべきモノは、開発用サーバとファイルサーバー。これが「天守」ということになります。開発用ネットワークが「本丸」、社内ネットワークが「二の丸」、DMZが「三の丸」。セキュリティゲートウェイが「馬出」「虎口」、ルータAが「櫓」、ルータBが「小天守」という位置付けになります。

まず、用語を定義しておきましょう(言葉の定義には幅がありますが、ここでの定義と考えて下さい。各機能に関しては後述します)。「ルータ」は、いわゆるレイヤ3スイッチ(L3SW)で、アドレス変換とパケットフィルタリングの機能を持っています。「セキュリティゲートウェイ」は、ルータ機能に加え、WAF、IPSの機能を持っています。DMZ は DeMilitarized Zoneの略で、直訳すれば「非武装地帯」ということになります。外(インターネット)と内(社内ネットワーク)の中間領域です。

レイヤ3。日常用語ではありませんね。CSについて話す以上、この辺りは避けて通れないので説明します。IPというキーワードは聞いたことがあると思いますが、これはInternet Protocol の略です。

ちなみに、語感が似ているITはInformation Technologyの略です(和訳すれば情報科学でしょうか)。IT業界、IT関連株など、Information≠Internetですがインターネットやコンピュータに関わるモノという扱われ方をしています(IT社長という表現もありますね)。

さて、話をIPに戻しましょう(IP社長というのは居ないようです)。Protocol は規約、手順という意味で、Internet Protocolは「インターネットで使う通信に関する決まり事」という意味になります。皆さんがPCでネットを見ているとき、皆さんのPCはこのIPという決まり事で通信しています。スマ―トフォンやWebカメラなど、ネットに繋がるモノは皆、このIPを使って通信しています。サイバー空間での標準語と考えてもらえば良いでしょう。

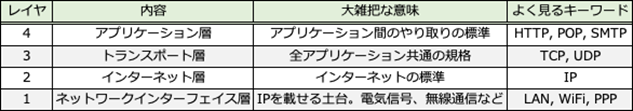

サイバー空間での通信は、4つの層=レイヤに分けられます。概要は、下記の通りです。

IPというのは、レイヤ2の規格で、レイヤ3というのはIPを使った通信のもう少し細かい決まり事ということになります。

●社内ネットワークに配置されるCS対策製品あれこれ

少し技術寄りの内容になりますが、攻撃と防御に深く関わりますので、IPに関してもう少し説明します。すでに第1話や第2話でも前置きなしで使っていますが、IPではアドレスとポートという2つの番号が重要です。

アドレスというのは、その名前の通り「住所」で、通信する相手を特定するためのものです。ポートは、通信に使う「郵便箱」です。何に使うのかと言うと、どのアプリケーションでの処理を期待するのかという指定になります。例えばポート番号を80で指定したとします。これは受信した側ではWebで使われるHTTPという通信として扱って欲しいという意志表示になります。受け取った側では、これに対応する処理が可能であれば、HTTPだという前提で中身を処理することになります。

AliceがBobにIPで通信するには、AliceはBobのアドレスとポート(の番号)に向けて小包(パケット)を送ります(送信元をAlice、送信先をBobと呼ぶのはITでのお約束です。三者通信の場合はCarolも登場します。4人目以降はDave, Ellen, Frankと続きます)。小包にはAliceの「住所」と「郵便箱」が記載されていて、Bobは受け取った小包を見てそれを知ります。

サイバー空間では、Aliceは直接Bobのところにはやって来ません。従って、サイバー攻撃は、全て小包によって行われます。そこで、まずパケットフィルタリングで小包を選別します。パケットフィルタリングの役目は、BobがAliceの「住所」とBob側の「郵便箱」を確認して、小包を受け取るか否かを決めることです。例えば「友達以外からの小包は受け取らないという」ことにします(友達のリストは「ホワイトリスト」と呼ばれます)。Aliceが友達リストに載っていなければ、そのパケットは捨てます。使う「郵便箱」を限定することもできます。指定した以外の「郵便箱」に届いた小包は捨てるか返送されます。

WAFは、Web Application Firewallの略で、Webアプリケーションへの攻撃を防御します。パケットフィルタリングでは「小包」の中身までは確認しないのに対して、WAFでは「小包」の中身を確認して、それを攻撃と判断すれば、その「小包」は受け取りません。

IPSは、Intrusion Prevention Systemの略です。たとえばマルウェアのパターン(データの並び)を持っていて、そのパターンが含まれる「小包」を(メールの添付ファイルなど)見つけた場合は、その「小包」は受け取りません。

ということで、今回はここまでです。防壁を多段にする御利益や、パケットフィルタリング、WAF、IPSの実際に関しては、次回以降で見ていくことにしましょう。

株式会社シンクロ 中村健

中村 健(Ken Nakamura)

株式会社SYNCHRO 取締役 CTO

機械屋だったはずだが、いつの間にかソフト屋になっていた。以前は計測制御、知識工学が専門分野で、日本版スペースシャトルの飛行実験に関わったり、アクアラインを掘ったりしていた。VoIPに関わったことで通信も専門分野に加わり、最近はネットワークセキュリティに

注力している。

https://www.udc-synchro.co.jp/

◇◇◇◇◇◇◇◇◇◇◇◇◇ ◇◇◇ ◇◇◇ ◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇◇ ◇◇◇ ◇◇◇