CS四方山話(第2話)実際にサイバー攻撃を観測してみると……

コンピュータウイルスは生物的? それともウイルス的?

前回は、CS(サイバーセキュリティ)と、それが必要なサイバー空間とサイバー攻撃の概要に関してお話ししました。

サイバー攻撃を仕掛けてくるのは人間だけでなく、コンピュータウイルス、マルウェア、IoTボッドといったサイバー空間特有の存在もあります。これらは、コンピュータ上で動くプログラムの一種ですが、複数の個体で連携する、自分の複製を作るなど、生物的な要素を持っている点が興味深いです。

ところで、ウイルスは生物ではありませんが、生物の定義をご存知でしょうか? 生物学でいうところの「生物」の定義は次の3つだそうです。

- 外界と自己を仕切る壁があること

- 代謝を行うこと(物質、エネルギーの流れを作ること)

- 自分の複製を作ること

第一話で少し触れましたが、Miraiを例にとって、コンピュータウイルスについて考えてみましょう。Miraiは、ルータやWebカメラなどのIoT機器に侵入し、感染したIoT機器同士を連携させて、攻撃対象に一斉攻撃を仕掛けるボットネットを作成します。攻撃者は外部のC&Cサーバからボットネットに指示を出すことで、DDoS(Distributed Denial of Service attack)攻撃を行い、サーバーをダウンさせてしまいます。

生物学的に見た場合、Miraiは2.の条件を充足しています。Miraiは情報伝達を行います。情報もエネルギーの一種と考えることが可能ですし、Miraiは活動のためにコンピュータを駆動する結果、エネルギーを消費します。次に3.の条件も充足しています。Miraiは自分の複製を多数のIoT機器などにばら撒くこと(そして、いつか一斉に攻撃を敢行すること)を目的として活動しています。

ただし1.の条件は充足しているとは言えませんね。残念ながら、細胞膜のようなものを備えた物理的実体は持っていません。物理的実体がなく目に見えないという点では、コロナウイルスのように質が悪いともいえますが、生物に昇格するためには実体を身にまとう必要があり、その実体も複製する必要があります。これは少しハードルが高いですね。

Miraiは、2016年9月にソースコードが公開されたことがきっかけで、さまざまな亜種が作られ、現在もその亜種達がせっせと活動を行っています(亜種は人間が作り出しているので、生物学的に言えば、Miraiは自身の変異を他の生物に依存しているということになります)。ちなみにMiraiの作者は、ハンドルネーム”Anna-senpai”とされています。Miraiの原型を作って広めた3人の若者は米FBIに検挙され、罪状を認めFBIに協力することで禁固刑を免れています。

実は、Miraiは日本のアニメ「境界の彼方」の主人公である「栗山未来」、Anna-senpaiは日本のライトノベル「下ネタという概念が存在しない退屈な世界」の登場人物「アンナ・錦ノ宮」からとられています。OwariというMiraiの亜種は、日本のマンガ・アニメ「終わりのセラフ」から、同じくShinoaというMiraiの亜種も「終わりのセラフ」のヒロイン「柊シノア」からとられています。日本のサブカルチャの海外への浸透力の高さをうかがわせます。

Miraiはなかなか良くできた仕組みで、その点にも言及したいのですが、今回の本論からは「脱線」になりますので、これはまた別の機会に譲ることにします。

本当にサイバー攻撃を受けている? 実際に観測した結果を公開!

このようにMiraiを含め、さまざまな危険を孕んだサイバー空間ですが、「実際に被害に遭うのは大手企業や社会インフラでしょう? ウチの会社は中小企業だし、関係なさそうだよね」と思っていませんか? 個人でも「怪しいサイトは見ないようにしています」「面倒だけど2段階認証を使うようにしています」「ウイルス対策ソフトを使っています」「知らない人からのメールの添付ファイルは開きません」と注意しているから関係ないと思っていませんか?

こうした「自衛」は重要ですし、確かに効果もあります。しかし、それだけではサイバー攻撃は防げません。テレビやWebカメラをMiraiの仲間が狙っていますし、すべてのインターネット接続が狙われており、組織の大小には関係ありません(なかにはターゲットを絞って攻撃する場合もありますが少数派です)。

ということで、次は、より身近な攻撃を見てみましょう。NICT(国立研究開発法人 情報通信研究機構)の調査報告を疑う訳ではありませんが、本当に自分のところに1,000,000回/年を超える攻撃が来ているの? このルータも30秒に1回攻撃を受けているのかな? とも思います。

そこで、自分自身で攻撃を観測してみることにしました。調査方法の概要は、下記の通りです。

▶SYNCHRO社で利用しているglobal IPv4 アドレスを対象にしています。

▶DNS登録されておらず、一般へ利用を公開していないが、インターネットからのアクセスが可能なIPv4アドレスが対象です

▶2019年、2020年の調査では、8つのIPv4を3時間 計測しています

▶2021年の調査では、9つのIPv4を24時間×3日間 計測しています

▶業務利用で許容されているアクセスは対象外としています(攻撃とはみなしません)

▶以上から、NICTの調査と同様ダークネットと考えて良いでしょう

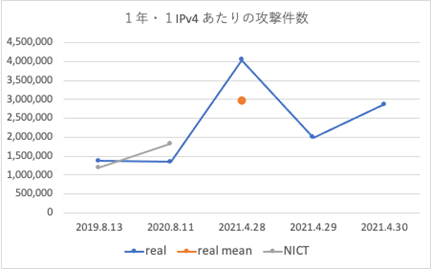

攻撃数の推移は下記の通りです(比較が容易なように、1年・1IPv4あたりに換算してあります)。

この結果を見ると、実計測の2019年、2020年の数値はNICTの調査結果と符合しています。SYNCHRO社も「普通に」攻撃されているということです。2021年の実測値は、2020年の2倍になっています。NICTの調査結果の上昇カーブから考えると妥当な数値と思われます。このように毎年、攻撃は激しくなるということです。

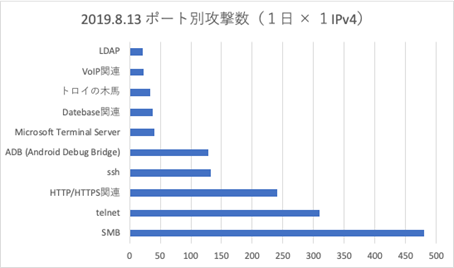

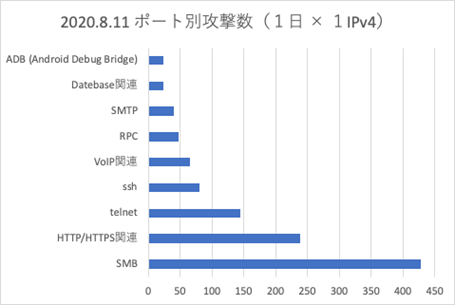

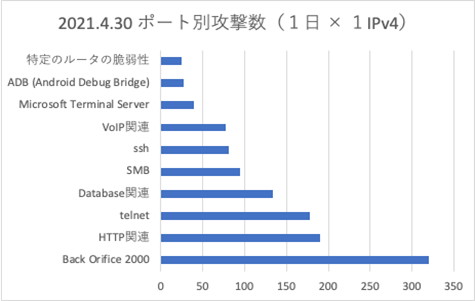

次にポート別の攻撃は下記の通りです。

こちらもNICTの調査報告と同様、対象(ポート)はtelnet、sshなどログイン、HTTP、HTTPSなどWebアプリケーションへの侵入、データへのアクセス(データベース、ファイル共有)が主体となっていますが、ABD(Android Debug Bridge)への攻撃は3年連続でTOP10にランクインしており、IoT機器が狙われるパターンも継続していることが分かります。また、VoIP関連も3年連続でTOP10にランクインしています。

2021年で突然首位に躍り出たのは「Back Orifice 2000」というWindowsのリモート管理用プログラムが使用するポートへのアクセスです。リモート管理と言えば聞こえは良いですが、トロイの木馬が作るバックドアという見方もできます(このプログラムは、多くのアンチウイルスソフトではマルウェアに分類されています)。ほかにも「特定のルータの脆弱性」もお目見えしていますね。これは警察庁が2017年12月に注意喚起を行っているポートへの攻撃で、しっかりルータの脆弱性を狙ってきているということになります。

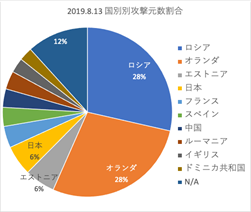

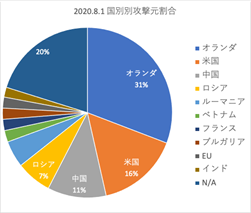

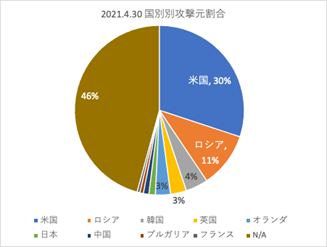

アクセスしてきているIPv4アドレスは把握できるので、そのアドレスを国別に分類しています(IPv4アドレスは国別に割り振られています)。上位は、いわゆる大国になりますが、それだけサーバーやPCが多いということになるのかも知れません。また、AWSをはじめレンタルサーバも普及しているので、そのレンタルサーバからアクセスしてきていることが分かるだけで、実際に「誰が」攻撃してきているのかまでは分かりません。例えば、前述の「Back Orifice 2000」を狙ってきているのは米国のAWSからで、きっちり30秒に1回アクセスしてきています。

ということで今回はここまでです。次回は、こういったサイバー攻撃に対して、どんな「盾」があるのか? という辺りを見ていきましょう。