CS四方山話(第11話)Wi-Fiについて学ぼう!

CS=サイバーセキュリティ

昨年(2021年)5月にスタートした「CS四方山話」は、これまで10話、計11回の掲載を頂きました。継続できたのは、事務局の皆さま、丁寧に校正してくださる方々、そして読者の皆さまのおかげです。深謝いたします。

さて今年(2022年)から、「CS四方山話」と並行して、少し専門的なテーマを扱う「CS白狐村塾 (*1)」を始めます。打ち切りは免れていますので「CS四方山話」も並行して続けて行きます。「CS四方山話」では、より身近なテーマを分かり易くという方向性で続けて行きますので、今後もご愛顧頂ければ幸いです。

今回は、皆さまにも身近な話題だと思うWi-Fiをテーマに取り上げたいと思います。

Wi-Fiってなに? 何の略称か知っていますか?

Wi-Fi(ワイファイ)は、ご家庭でも、職場でも広く使われていますので、知らない方は少ないと思います。しかし、「Wi-Fi は何の略ですか?」と聞かれて正しく答えられる方は多くないかも知れません。

実は、Wi-Fi は「何かの略」ではありません。後付けで「Wireless Fidelity」ということになっていますが、これはHi-Fi (High-Fidelity)からのインスパイアで付けられた名称です。無線LANの規格を制定するWireless Ethernet Compatibility Alliance (WECA)という団体が2002年にWi-Fi Allianceに改名したところがWi-Fiのスタート。

若い皆さんは「Hi-Fi(ハイファイ)」と言ってもピンと来ないかも知れませんが、まだオーディオがアナログ(アナログレコードやカセットテープなど)全盛だった時代に、より高品質なオーディオのことを「ハイファイ」と呼んでいました。いまで言えば「ハイレゾ」の位置付けですね。 “Fidelity”は、忠実性、再現性という意味です。

そう言えば「ハイファイセット (*2)」というコーラスユニットがありましたね。1977年に「フィーリング」という曲が大ヒットしました。

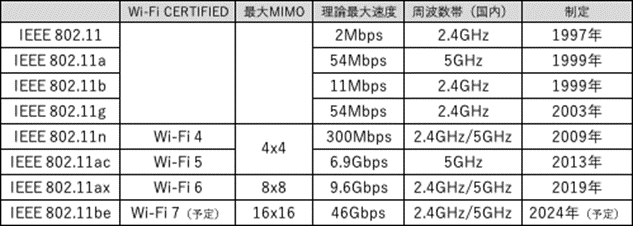

そして、無線LAN(IEEE 802.11)の中で「Wi-Fi CERTIFIED」の認証を受けたものを「Wi-Fi」と称して良いことになっています。IEEE 802.11a, b, g の後に登場した 802.11n から「ナンバリング規格」というモノが登場しました。

WiFi 4 = 802.11n

WiFi 5 = 802.11ac

WiFi 6 = 802.11ax

802.11bの最大速度が11Mbpsだったのに対して、最新のWi-Fi6では9.6Mbpsという転送速度を達成しています。2024年の登場予定の802.11beの理論最大速度は46Gbpsという高速になります。

なんで線もないのに、こんなに高速が出せるのか? と思いますが、OFDM(直交周波数分割多重方式)、MIMO(多元接続)、チャネルボンディング(チャンネル結合)、OFDMA(直交周波数分割多重アクセス)などなど、呪文のような名称の通信技術が次々と登場し、転送速度を押し上げています(詳説するとキリがないので、ここではこの辺りで止めておきます)。

実売3000円程度のWi-Fiルータで300Mbpsの無線通信ができるなんて……。良い時代になりました。ホントに。

Wi-Fiのセキュリティ(暗号化) WEP、WPA~WPA3までの変遷

Wi-Fi利用での最大のリスクは、無線による接続であるという点です。物理的な接続がなくても、つまり線を繋がなくても、対象のネットワークにアクセスできるということで、侵入や攻撃のハードルが1つ下がります。セキュリティの基本は「ハードルを増やすこと」にあるので、これは問題です。

その点に関しては、無線LAN登場時(1997年)から考慮されていました。それはWEPで、IEEE 802.11規格の一部として承認されました。WEPは「Wired Equivalent Privacy」の略で「有線と同等の機密性」というご大層な名前です。

しかし、WEPは40ビットの文字列による「共通鍵」と、SSLと同じ「RC4」という暗号化方式(ストリーム暗号)を組み合わせた方式でしたが、以下のように、いくつかの問題点がありました。

➣WEP鍵(秘密鍵)が固定(更新されない)で全ユーザ共通

➣暗号鍵はWEP鍵+初期化ベクタで、初期化ベクタは定期的に更新されるが、短く(24bits)かつ平文で伝送される

➣MACアドレスを隠蔽できない(フレームヘッダを暗号化できない)

この問題点=弱点に気が付いた「心あるヒト」が作成した、初期化ベクタを解析するフリーウェアも出回るようになり「WEPは安全ではない」ということになり、WPA/WAP2への移行が推奨されるようになります。

このWPA(Wi-Fi Protected Access)では、WEPに対して、鍵長を長くする「TKIP」という暗号方式を採用し、接続ごとに異なる鍵を使うようになりました。これは「WEPはダメ」となったので、WPAで急遽策定した「暫定規格」です。さらにWAP2では、RC4に換えて「AES」という暗号方式を採用し、「CCMP」という鍵交換の仕組みを採用しました。CCMPに対応していない場合にはTKIPを使うという互換性を維持していました。

これで、しばらくは安泰か? と思われましたが、KRACKs(Key Reinstallation AttaCKs)攻撃に対する脆弱性が2017年10月に見つかってしまいました(見つける方も偉いですね。ベルギーのMathy Vanhoef博士です)。WPAの4ウェイハンドシェイクの「メッセージ3」をかき集めて「リプレイ攻撃」を仕掛けるという方法で突破します(これも詳説するとキリがないので、別の場で解説できればと思います (*3))。 この脆弱性は、この脆弱性に対応するクライアント(PCやスマ-トフォン)のアップデートでも防げますので、その場合にはWPA2でも大丈夫です。この4ウェイハンドシェイクの代わりに鍵交換方式に「SAE」 (Simultaneous Authentication of Equals)を採用したのが最新のWPA3です。

Wi-Fiのセキュリティ(SSID)、ステルスSSIDは危険?

Wi-Fiには、そのネットワークを特定するための「SSID」(Service Set IDentifier)が設定されます。これは、Wi-Fiアクセスポイント(含、Wi-Fiルータ。以下、Wi-Fi AP)で設定されます。通常、Wi-Fi APで初期値が設定されていますが、利用者が分かり易いSSIDを設定することも可能です。

Wi-Fiの接続を確立するためには、SSIDとPSK(Pre-Shared Key、事前共有鍵)が必要です。このPSKは「パスワード」「Wi-Fiパスワード」「暗号化キー」など、いろいろな呼ばれ方をされています(良くありませんね……)。

SSIDを見えなくなする(公開しない)機能もあります。これもメーカーによって、いろいろな呼び方があり「ステルスSSID」「ANY接続をしない」などと呼ばれたりします(分かり難いですね……)。 接続に必要な情報(SSIDとPSK)の片方(SSID)を秘匿することになるので、セキュリティに貢献しそうですが、あまり意味がないと考えたほうが良いです。

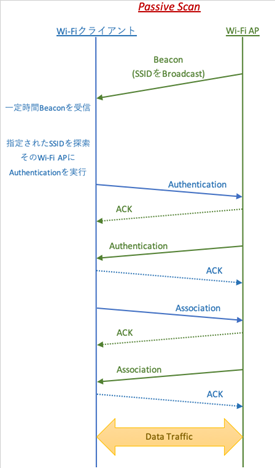

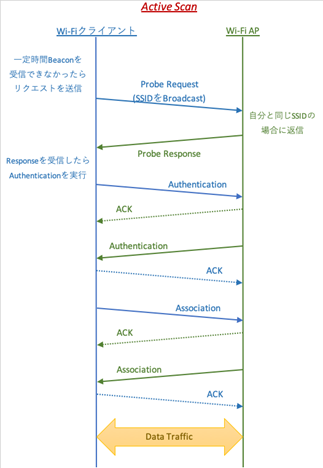

Wi-Fi APがSSIDを公開している場合は、Wi-Fi APからSSIDを「ビーコン」という形でブロードキャストします。このビーコンにはステルスSSIDの場合は、PCやスマートフォン側から「このSSIDのAPが近くにいますか?」という「プローブ・リクエスト」をブロードキャストして、Wi-Fi APがそれに応える形です。この「プローブ・リクエスト」にはSSIDが平文で含まれますので、「心あるヒト」がパケットを調べれば(接続の)次の手順に進めるため、セキュリティ的にはあまり意味がありません。恥ずかしい名称のSSIDを設定している場合は、それを隠すことは可能です。

自宅のWi-Fi APをステルスSSIDにしている場合は、自宅でWi-Fi接続しているPCやスマートフォンは自宅のSSIDが含まれたプローブ・リクエストを送り続けるということになります。言ってみれば、自宅のSSIDを公言して歩いているということになりますw(逆効果? ですかね)。

Wi-Fiのセキュリティ(MACアドレス・フィルタリングの活用と注意点)

MACアドレス・フィルタリングとは、Wi-Fi APに接続してくるデバイス(PCやスマ-トフォンなど)のMACアドレスをWi-Fi APに登録して(= ホワイトリスト)、未登録のMACアドレスを持つデバイスから接続を拒否する機能です。第6話で触れたように、通信上、MACアドレスは電文の中のフレームヘッダに記述されたデータですので、偽装は不可能ではありません。これだけで万全のセキュリティとはなりませんが、MACアドレスの偽装は難易度が高いので、一定のセキュリティ対策にはなります。

ここで気を付けなければならないのは(これも第6話で触れた)Android 10以降、iOS 14以降で採用されている「Private MAC」(OSによってランダムに振られるMACアドレス)です (*4)。「ランダムMAC」「プライベートアドレス」「ランダムハードウェアアドレス」などと呼称されています(また、呼び名がいろいろですね……)。

このMACアドレスを使っている場合は、デバイスのMACアドレスが一意に定まらないので、MACアドレス・フィルタリングは使えません。MACアドレス・フィルタリングを使いたい場合は、デバイス側でそのWi-Fi APに接続する際には、デバイス固有のMACアドレスを使うように設定してもらう必要があります。

対策:セキュリティを考慮したWi-Fiの設定を再点検しよう!

Wi-Fi APの設定方法の手引きです。説明は読み飛ばしても良いので、ここは読んで実践してもらえると嬉しいです(書いた甲斐があるので)。 皆さんも是非、ご自宅やオフィスのWi-Fiのアクセスポイント(含、Wi-Fiルータ)をチェックして対策してください。基本的にお金は掛かりませんから(よほど古い機材を使い続けていない限りは)。

➣Wi-Fi APの設定画面にアクセスするためのID(≠PSK)とパスワードを変更してください。Wi-Fi APを乗っ取られたらおしまいです。さまざまなID、パスワードと同様、想像しやすいモノや、単純な単語は避けてください。

➣暗号化方式を確認してください。

☆もしWEPを使っていたら、必ずWPA2/WPA3 に変更してください。その設定がないWi-Fi APや、WEPでしか接続できない機器があったら、それらは諦めて使わない方向で考えてください。

☆最新のWPA3が使えればWPA3を使ってください。機器がWPA3に対応していない場合には、WPA2を使ってください。

☆WPA2でAESとTKIPを選べる場合にはAESを選択してください。TKIPはできるだけ避けてください(本来は、暗号化方式={RC4 vs AES}、鍵交換方式={TKIP vs CCMP}なのですが、多くの機器の設定では、TKIP or AES という選択肢になっており、AESを選択した場合にはCCMPが適用されます)。

➣多人数が利用する(たとえばオフィスの)Wi-Fi APのSSIDは、定期的に変更するように心がけましょう。また、オフィスや会社を特定しやすい名称は止めておきましょう。退職者、誰かからの情報漏洩で知り得たヒトがアクセスするハードルを増やすことが目的です。

➣多人数が利用する(たとえばオフィスの)Wi-Fi APのPSKは、定期的に変更しましょう。想像しやすいモノや、単純な単語は避けてください。目的は同上です。

➣「ステルスSSID」を設定している場合は、止めておきましょう。

➣「MACアドレス・フィルタリング」を活用しましょう。万能ではありませんが、これでハードルを一段上げることが可能です。

上記の「セキュリティを考慮したWi-Fiの設定」は必ずしも万能ではありません。これを突破する方法も存在します。特に人為的にSSID、PSK、MACアドレスのホワイトリストを漏洩された場合は無力です。しかしハードルを上げるのために、これらの方策は有効です。セキュリティに万全はないので、ハードルをいかに上げるかが重要なのですから。いずれにしてもWi-Fiも含めてIP通信のみでのセキュリティ対策に加えて、ゼロトラストアクセスを実現するなどの対策を重ねることが重要です。

◇◇◇◇◇ ◇◇◇◇◇ ◇◇◇◇◇ ◇◇◇◇◇ ◇◇◇◇◇

(*1) 白狐村塾(びゃっこそんじゅく)

SYNCHRO は、2021年12月から、山口市に「サテライト本社」という拠点を設けることになりました。住所は、山口県山口市湯田温泉3丁目 です。湯田温泉は、別名「白狐の湯」と呼ばれており、JR湯田温泉駅には大きな(約8m高)の白狐の像があります。

お寺の池に白狐が毎晩来ていた。どうやら足の傷を癒やしに来ているようだ。それを見ていた和尚さんが、池の水を掬ってみると暖かかった。温泉??ということで、池を深耕すると、湯がどんどん湧くようになった。さらに薬師如来像も出てきた。その像を拝みながら湯に浸かると、どんな病気も治った。という伝説から、白狐の湯ということになったそうです。

ここからの命名です。漢方薬の白狐湯があるのでこれは避けて、同じ山口県の松下村塾にあやかって白狐村塾としました。

(*2) ハイファイセット

1974年に「赤い鳥」のメンバーだった山本潤子さんに男性2人が加わって結成されました。TVやライブは、女性2名+男性2名の4人で活動していたケースが多いので4人組だと思われていることが多いと思いますが、山本さん以外の女性は「サポートメンバ」でした。

荒井由美(現、松任谷由実)さんの曲「卒業写真」「冷たい雨」「朝陽の中で微笑んで」「中央フリーウェイ」などをヒットさせました(荒井由美もセルフカバーしました)。最大のヒットは、1977年の「フィーリング」で、原曲はブラジルで、なかにし礼さんが日本語の歌詞をつけた楽曲でした。

(*3) KRACKs

「CS白狐村塾」で取り上げるのを待ちきれない場合は、下記のURLをご参照ください。

https://dev.classmethod.jp/articles/wpa2-vulnerability-krack/

https://internet.watch.impress.co.jp/docs/column/nettech/1146183.html

(*4) Private MAC

何らかの通信で装置のMACアドレスと、その装置の持ち主を紐付けできたとすれば、MACアドレスによって「Aさんのスマ-トフォン」であるという特定も可能となります。ただしプライバシーの侵害に繋がる可能性がありますので、それを避けるために、MACアドレスを装置固有のものではなく、ランダムで振り当てるという機能の実装が進んでいます。これが「Private MAC」です。インターネット上でプライバシーをより重視するという最近の動向の表れと言えるでしょう。

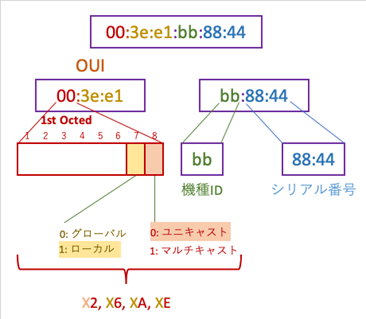

MACアドレスの1オクテット目の下位2ビットが「10」の場合「Private MAC」です。一般的な16進数表記のMACアドレスの場合、先頭から2桁目が 2, 6, A, E の何れかの場合「Private MAC」ということになります。

CS四方山話の過去の記事はこちら(合わせてお読みください)

第1話 セキュリティ対策事始め

第2話 実際にサイバー攻撃を観測してみると……

第3話 サイバー攻撃をどうやって防ぐのか?

第4話 多段防壁とパケットフィルタリングの仕組みをヒモ解く

第5話 WAF、IPS/IDS、UTMの違いを理解しよう!

第6話 サイバーセキュリティを考える上で、知っておきたいネットワークの仕組み

第7話 サイバーセキュリティを考える上で、知っておきたいネットワークの仕組み、その2

第8話 デフォルトゲートウェイを起点にルーティングの話

第9話 AS、BGP、インターネット上のルーティングの仕組みを知る!

第10話 その1 なぜメールシステムが危ういのか? その理由を詳細解説!

第10話 その2 なるべくコストを掛けないメール・セキュリティ対策とは!

サイバーセキュリティ四方山話は、メールマガジンにてご案内致します。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします。

中村 健 (Ken Nakamura)

株式会社SYNCHRO 取締役 CTO

機械屋だったはずだが、いつの間にかソフト屋になっていた。

以前は計測制御、知識工学が専門分野で、日本版スペースシャトルの

飛行実験に関わったり、アクアラインを掘ったりしていた。

VoIPに関わったことで通信も専門分野に加わり、最近はネットワーク

セキュリティに注力している。

https://www.udc-synchro.co.jp/