CS四方山話(第10話その2)なるべくコストを掛けないメール・セキュリティ対策とは!

CS=サイバーセキュリティ

●本当にメールを止められますか?

メールは危ないから使わない。そういう選択肢もあります。しかし、(2019年末時点での推定値ですが)メールのアカウント数は約40億、世界中でやり取りされるメールは約3,000億件/日(もっとも、その内の8,9割は迷惑メールだそうですが……)。メールはビジネスツールとなり、名刺にメールアドレスが記載されているのが普通という世の中で、「私は、我が社ではメールは止めましたと!」と宣言することは難しいでしょう。

なので、対策を考えましょう。しかも、なるべく簡単に、なるべくコストを掛けずにできる対策から順番にご説明します。

◆対策◆

● 無料コース① まずは推定されにくいパスワードに変更!

ID = メールアドレスを変えることは簡単ではないでしょう。多くの取引先や友人に周知する必要がありますから。しかし、メールのパスワードを変更することは、ご自身の意思で、誰にも迷惑を掛けずに実行可能です。

たとえば、会社で画一的に指定された初期パスワードをそのまま使っているというのはもってのほかです。あなたの会社の仲間も、退職したメンバも、あなたのアカウントもパスワードも知っていることになります。いつでも、あなたのメールアカウントで、あなたのメールを見られます。

それを防ぐには、推定されにくいパスワードに変更することです。辞書にある単語の組合せは避けます。辞書アタックへの防止策です。「数字や記号を混ぜる」「大文字も混ぜる」「10文字以上にする」などが有効な方法です。さらに「定期的にパスワードを変更すること」も有効です。

●無料コース② なるべくメールサーバー上にメールを残さない

メールアカウントをクラッキングされれば、メールサーバー上の全てのメールを盗まれることになります。メールサーバー上データがほとんどなければ、アカウントをクラッキングされてもダメージは小さくなります。そこで、なるべくメールサーバー上にメールを残さないという方法があります。

POP3 を使っている場合は、メールアプリケーションの設定で変更できるはずです(メールアプリケーション次第なので、設定方法はそのメールアプリのマニュアルに聞くか、そのメールアプリに精通している人に聞いて下さい)。受信したメールをサーバー上から消すという設定を行います。期間を設定できる場合は、たとえば「受信後1日で削除」としておけば、1日以上前のメールはサーバーからなくなります。

IMAP の場合は、ローカル(PCの中)のメールボックスを作成し、受信箱からそのメールボックスにメールを移動すればサーバー上のメールは削除されます(これも、メールアプリ次第なので、分からない場合はマニュアルか詳しい人に聞いて下さい)。

●無料コース③ 暗号機能を持ったメーラーを利用してみる

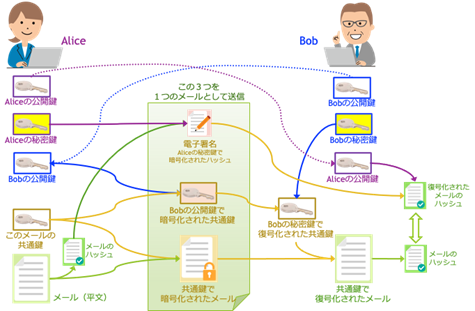

メール全体を暗号化する手法の1つとして「Pretty Good Privacy」(PGP)という方式があります。電子証明書によって、自分のメーラーと相手のメーラーの間、つまり End to End で暗号化を行う方法です。そのためメールサーバー(郵便局)、伝送経路(郵便屋さんのカバン)の問題からは解放されます。

したがって、PGP の機能を持ったメーラーを使うという方法が一番お手軽です。お薦めは「Thunderbird」です。OSS ( Open Source Software ) で、78.x (2020年8月)から標準で 「OpenPGP」をサポートするようになりました。Outlookにも対応しているようですが、私は使っていないので詳しくは分かりません。

ここで1つ目のハードルは、いまお使いのメーラーが電子証明書に対応していない場合は、メーラーの乗換が必要になるということです。1つ目は自助努力で解決したとしても「2つ目のハードル」があります。メールを授受する相手も、PGP に対応している必要があります。そして、PGP は公開鍵の交換を事前にメールを授受する双方で行っておく必要があります。あなたの取引先やパートナーさんが協調して下さるのか? このハードルは低くはありません。 PGPの場合、相手(Alice)から受け取った公開鍵を信頼するための判断基準は2つです。1つは、無条件に受け容れる。たとえば、そのAliceは良く知っている人で、Aliceが提供した公開鍵である確証を持っていれば、自分自身の判断でAliceの公開鍵を信用します。もう1つの方法は、自分が信頼できる誰か(Bob)に、その鍵が本当にAliceのものかを確認する(署名してもらう)という方法で、Bobが Aliceの鍵に署名していれば、自分もAliceの公開鍵を信用するということです。このモデルをWOT(Web of Trust:信頼の網や信頼の輪)と呼びます。

●無料コース④ S/MIMEという仕組みを用いる

これは基本的に PGPと同じで仕組みですが、公開鍵の認証の仕組みが違います。Web of Trustではなく、認証局によってAliceの公開鍵に署名してもらうという形です。サーバー証明書に対して、クライアンス証明書ということになります。善意の輪ではなく、お金で解決するという方法ということになります。

サーバー証明書と同様、通常は、数千円/年・アカウントのコストが発生します。しかし、この星には、無償でサーバー証明書、クライアント証明書を発行してくれる奇特な機関が存在しますので、それを利用すれば「無料コース」の実現も可能です。ただし、この場合も、前述の「2つ目の高いハードル」は同じです。

●低コストコース① メーラーの有料オプションや有料PGPツールを利用

メーラーを乗り替えずに済む場合もあります。あなたがお使いのメーラー次第ですが……。メーラーの有償オプションを使うか、あなたがお使いのメーラーに対応した有償のPGPツールを適用する方法です。

ただし、この場合も前述の「2つ目の高いハードル」は同じです。

●低コストコース② 暗号化の鍵をメールでなく、別の経路から送信する

PPAPの欠点は、暗号化ファイルと同じ(メールという)経路で、暗号化の鍵を送ることに依ります。

そこに焦点を当てると、鍵をメールではなく、別経路で送るという方法が考えられます。

たとえば……

・ 電話で鍵を伝える

・ SMSで鍵を伝える

・ FAXで鍵を伝える(定期的に鍵を更新する。鍵を決定するロジックを伝えるなど)

これで「2つ目の高いハードル」はなくなりましたが、運用が面倒という別のハードルが生じます。そもそも添付ファイルを暗号化したり、その鍵の運用を考えなければならないこと自体が面倒です(私は嫌です)。

また、暗号化されているとはいえ、暗号化されたファイルを手に入れたとすると、パスワード総当たりで暗号化を解かれるという方法があります。

●低コストコース③ その他の対策~オンラインストレージでファイルを授受

こうしてみると「2つ目の高いハードル」を超えるのは簡単ではありませんね。あなたの取引先やパートナーさんにもご協力頂かないと成立しませんので……。運用が面倒というハードルもできれば避けたいです。

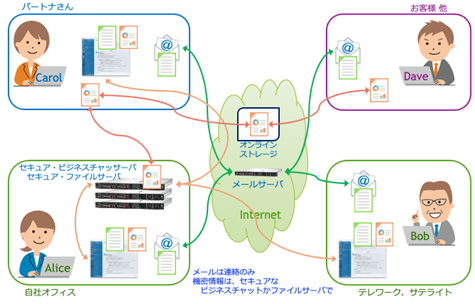

メールは止められない。でもメール自体の暗号化には「2つ目の高いハードル」がある。ということで「メールでは機密情報は送らない」という選択になります。メールでの添付ファイルではなく、オンラインストレージを利用してファイル授受するという方法があります。

これはオンラインストレージサービスでファイルをuploadして、そのURLとアクセス用のパスワードをメールで送るという運用です。暗号化する必要がないので、ウイルスチェックが作用しないという問題は回避可能です。海外にも通用します。

ただ、この場合もURLとパスワードの両方をメールで送れば(たとえ別々に送ったとしても)PPAP と同じリスクを抱えることになります。

これに対しての改善策も提案されています。メールで送信するのはURLのみです。受信者がその URLにアクセスすると、メールアドレスを聞かれ、入力するとオンラインストレージからそのメールアドレスに1回限りパスワード(OTP = One Time Password)が送られる、という仕組みです。

結局、受信側ではメールでURLとパスワードを受信することになりますが、第3者がメールを傍受し、かつパスワード発行とそのパスワードの利用の間に割り込まない限り、ファイルを得ることはできないので、リスクは大きく低減します(ただし100%安全という訳ではありません)。

低コストとは言えなくなりますが、こうした一連の処理を自動化するサービスもあります。メール送信時の手間は省けます。その代償としてサービス利用料を支払うということになります。 また、オンラインストレージとの接続にVPNを適用してセキュリティを強化する方法もあります。VPN自体もID、パスワード、共有鍵を盗まれると終わりですが、強化策としては効果があります。

●低コストコース④ オンラインストレージに対して、端末認証機能を付与する

オンラインストレージ利用ということでは「低コストコース③」では小さいとはいえ、残っているリスクをさらにゼロに近付ける方法です。オンラインストレージに対して、VPNではなく、端末認証機能を付与する方法です。この機能を使えるようにする手間は必要ですが、セキュリティはより強固になります。

- 低コストコース⑤ セキュア・ビジネスチャット・システムで情報の共有

低コストコース④の拡張版です。メールを使うケースでは、低コストコース④を適用するという併用方式になります。ご協力を頂ける相手先とは、セキュア・ビジネスチャットで情報共有を行います。チャットも使えますし、チャットのメッセージにファイルを添付して送信することも可能です。

セキュア・ビジネスチャット・システムの導入という手間は必要になりますが、導入してしまえば、そこでの情報共有に関してはシステムがセキュリティを担保しますので、暗号化の手間と情報漏洩の不安から解放されます。

- 結局どれがお薦めなのか? SYNCHROの結論はこれ!

では、SYNCHRO では一体どうしているのですか? という回答は下記のとおりです。

無料コース①② + 低コストコース⑤ です。

無料コース①②は当然採用です(なんせタダですから)。移行のために 低コストコース③ も使いつつ、低コストコース⑤ の運用を行っています。ちなみに、低コストコース③も⑤も自前です(SYNCHROで構築している)ので、工数は消費していますが、外部への支払は発生していないということになります。 また、どんなシステムを使っているのですか? を解説すると 広告 になってしまいますので、ご興味がありましたら SYNCHRO ( https://www.udc-synchro.co.jp) までお問い合わせ下さい。

- 雑談

最近、本、文章、言葉 ということについて(久々に & 改めて)考えていました。考えているだけでは不毛なので、文章にまとめて、仲間内に送ってみたりしました。その文章をここで引用することは止めておきます。すでに今回の文字数が多くなっているので、ヤン・ウェンリーの言葉を借りて、一言に集約します。

「ことばで伝わらないものが、たしかにある。だけど、それはことばを使いつくした人だけが言えることだ」

「銀河英雄伝説 Die Neue These」の続編が早く出ないかな……と待ち焦がれている今日この頃です。 待ちきれなくなると、20年以上前のアニメ110話を見直すという罠に陥りそうなので、こうして「ことば」を使うことにエネルギを注いでいる次第です。「ことば」の力を信じつつ。

CS四方山話の過去の記事はこちら(合わせてお読みください)

第1話 セキュリティ対策事始め

第2話 実際にサイバー攻撃を観測してみると……

第3話 サイバー攻撃をどうやって防ぐのか?

第4話 多段防壁とパケットフィルタリングの仕組みをヒモ解く

第5話 WAF、IPS/IDS、UTMの違いを理解しよう!

第6話 サイバーセキュリティを考える上で、知っておきたいネットワークの仕組み

第7話 サイバーセキュリティを考える上で、知っておきたいネットワークの仕組み、その2

第8話 デフォルトゲートウェイを起点にルーティングの話

第9話 AS、BGP、インターネット上のルーティングの仕組みを知る!

サイバーセキュリティ四方山話は、メールマガジンにてご案内致します。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします。

中村 健 (Ken Nakamura)

株式会社SYNCHRO 取締役 CTO

機械屋だったはずだが、いつの間にかソフト屋になっていた。

以前は計測制御、知識工学が専門分野で、日本版スペースシャトルの

飛行実験に関わったり、アクアラインを掘ったりしていた。

VoIPに関わったことで通信も専門分野に加わり、最近はネットワーク

セキュリティに注力している。

https://www.udc-synchro.co.jp/