CS四方山話(第15話)巧妙なマルウェア、EmotetとDaxinの動作原理と、その感染防止対策

前回は、「am I infected?」をご紹介しつつ、インターネット側から脆弱性やマルウェア感染をどの様に見つけるかという方法に関して説明しました。今回は、2022年に入って話題となっているマルウェアをご紹介します。それを踏まえて、マルウェア感染を避ける方法、感染してしまったらどうするのか? などをご説明しようと思います。

再び復活の兆しが見え始めた巧妙なマルウェア「Emotet」とは?

Emotetは、2022年に入ってから、気象庁さんを含め感染を公表する団体が増え、ニュースで取り上げられる頻度も上がっていますので、皆さんもどこかで耳にしたことがあるかも知れません。IPA(情報処理推進機構)は継続して Emotet に関する情報を公開しています(1)。昨年11月から4回の更新が行われており、最新の更新は3月9日です。3月7日には、警視庁も注意喚起を行っています(2)。

実は、Emotet はポッと出の新人ではなく、デビューは2017年です。情報の外部への流出、他のランサムウェアの呼び込みなど、マルウェアの名に恥じない実力派です。また、セキュリティソフトなどでの検出を掻い潜るための工夫もされているなど、モダンなところもあり、一定のファン層を形成しました。出る杭は打たれるということで、欧州警察機構などに目を付けられてしまい、2021年1月にテイクダウン(一斉封鎖)措置が行われ、表舞台から降板しました。しかし、いずこかの地下で活動を継続し、2021年11月にはカムバックを果たし現在に至ります。

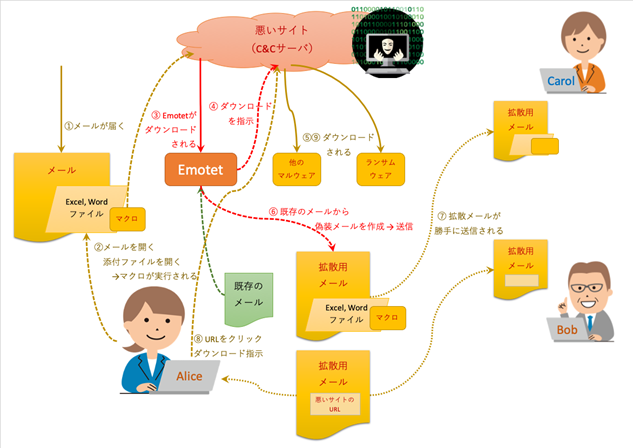

代表的な感染経路はメールです。ファイルの種類は、Microsoft ExcelあるいはWordの文書ファイルで、Emotet本体をダウンロードするマクロが埋め込まれています。Excel、Wordの初期設定では、マクロを動作させる場合は、ユーザーに問い合わせを行うようになっています。その設定であれば、マクロはいきなりは起動しませんが、「編集を有効にする」「コンテンツの有効化」などのボタンが表示され、それをクリックするとマクロが起動されます。 その結果、Emotetがダウンロードされ、めでたく感染となります。

Emotet がズルイ(ある意味、上手くできている)のは、ここからです。いろいろと工夫を凝らして、自分自身をセキュリティソフトなどに発見され難くしています。

その1つは、自分自身は実行犯にはならない作戦です。他のマルウェアを呼び込んで、そいつに悪事を働かせます。たとえば、情報を窃取して外部に流出させる作業は手下にやらせる訳です。手下は見つかってお縄になるかも知れませんが、自分は高みの見物です。しかも、外部から呼び込むマルウェアはファイル化せず、メモリ上でのみ動作させるという手法も採り入れています。ダウンロードしてファイルを生成すると、それが監視に引っかかり、そのファイルを生成したのは誰だ? ということになるので、それを避けている訳です。足が付きにくくするという工夫です。

さらには、自分のメール受信箱に、正規のサービスを装ったメールを生成することも行います。そのメールにはURLが貼られていて、たとえば「アップデートが必要です」のようなメッセージが記載されており、これをクリックすることでマルウェアをダウンロードさせる訳です。この場合、ファイルをダウンロードしたのはユーザー自身ということになり、監視網に掛かり難くなります。

自分を拡散させる方法にも工夫が凝らされています。たとえば、AliceのPC上のEmotetは、AliceとBobのメールのやり取りを見つけます。すると、Bobからのメールを引用し、その返事のような文章を付けて、Bobに「この添付ファイルを見て」「このURLを参照して」とメールを作成し、Bobからのメールへの返信として、Bob宛のメールを送信します。Bobは知人であるAliceからのメールなので、油断して添付ファイルを開いてしまい、BobのPCも感染してしまうという流れです。

添付ファイルを付ける場合にも工夫があります。暗号化して添付します。PPAPの手順を採るわけです。わざわざ暗号化する目的は、監視網の掻い潜りです。暗号化した添付ファイルは、セキュリティソフトなどでチェックできません。なぜならば、通常セキュリティソフトはメールを1件ずつ処理するので、暗号化された添付ファイルを解凍することはできません。海外では「メールの添付ファイルは暗号化するな」ということで、PPAPの手順が禁止される方向なのは、暗号化されたファイルがチェックできないという理由からです。

Emotet が生成するメールの本文は(日本向けのメールでは)日本語が使われています。「至急、請求書を再発行してください」といった感じで「メリットがあり」「急かす感じ」を出すことで、クリックを促進するように工夫されているケースも報告されていますが、まだ日本語が不自然な場合が多いようです。この辺りは汎用性の高いテンプレートを用意し、受信メールの読解による返信分の作成を知識工学的なアプローチを用いて、より自然なメールの文章を作成するといった改善方法が考えられます。しかし、Emotetの性能向上に知識や技術力を使ってはいけませんね、私も何人も。

自分自身が「Emotet」に感染しないように対抗する方法とは?

2021年に実施されたように、テイクダウンという方法論もありますが、これは広域での活動が必要です。まずは、自分自身で自分(と、自分の環境)を守る工夫をしましょう。

- OS、アプリケーションのアップデートを正規の方法でキチンと行う。特にセキュリティソフト、メーラは最新の状態を保ちましょう。

- 知らない相手からのメールは開かない。特に添付ファイルは開かず、URLもクリックしないようにしましょう。

- 知っている相手(メールアドレス)からのメールでも、不審な内容の場合は添付ファイルは開かず、URLもクリックしない。可能であれば、メールのヘッダに怪しい点がないかを確認しましょう。

- Excel、Wordのマクロは実行させない。「マクロを有効にする」「コンテンツの有効化」といった表示が出た場合は、そのボタンを押さないようにしましょう。そのファイルは隔離し、可能であればシステム管理者などに相談しましょう。自分は何でも押してしまうという不安がある方は「警告を表示せずに全てのマクロを無効にする」という設定に変更しましょう(これも、不明であればシステム管理者に相談してください)。

- メールや添付ファイルの操作時に、何かしら警告や確認のダイアログが出た場合、その内容が不明な場合は操作を中断し、可能であればシステム管理者などに相談しましょう。

Emotetに感染する操作をしてしまったかも? 不安で眠れない、といった場合は、感染の有無をチェックするツール「EmoCheck(エモチェック)」がJPCERT/CCさんから提供されていますので、それを利用すると良いでしょう(*3)。

ちなみに、Windows版しかありません。なぜならば、EmotetはWindowsのみを感染対象としていますので(少なくとも、現時点では)。Emotetに感染してしまった場合は、下記を実施しましょう。

- 感染したPCをネットワークから完全に切り離す

- 自分が帰属する組織のシステム管理者に報告する

- 同じネットワークに接続している他のPCも感染してないかを確認する

- オフィスなどの場合は、システム管理者に依頼する

- そのPCで使用していたすべてのメールアカウントのパスワードを変更するそのPCのメーラで扱っていたメールアドレスをできるだけリスト化する①

- アドレス長、送信履歴、受信履歴すべて

- 感染したPCをシャットダウンする②

- ①のリストの相手に通知する(自分からのメールに気を付けるように忠告)

- ②のPCをシステム管理者など専門家に依頼して、データのサルベージと解析を依頼する

- PCは完全初期化されて返却されるでしょう

今年になって報告された、高いステルス性を持つ「Daxin」

もう1つだけ、マルウェアを紹介しておきます。このマルウェアは、今年になって報告された (*4) ものですが、その報告によると10年以上前から活動していたのに、検出できていなかったという優れモノです(そのカラクリは、別の機会に = CS白狐村塾ででも、ご説明したいと思います。これを説明しだすと、丸々1話でも済まないと思いますので、ここでは、その特徴だけご説明します)。

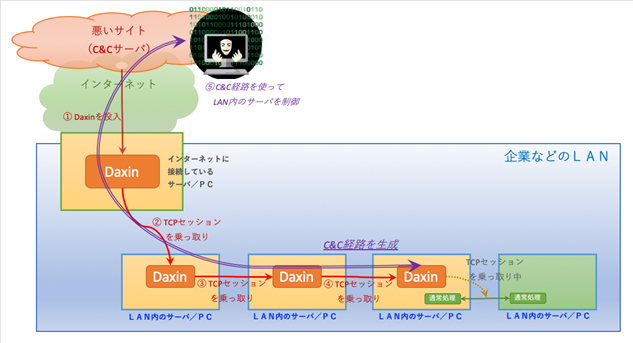

長年検出されなかったという事実が示す通り、高いステルス性が売りです。正規のTCP/IPの通信を乗っ取るという形で身を隠します。また、この手法を用いて連鎖的にLAN内のサーバを攻略します。さらに、その連鎖を辿って、インターネットに直接接続されていないサーバに対しての攻略も可能となります。なかなか良くできたカラクリで大変参考になりました。

Daxinは、社会インフラ関連の企業の攻略を企てようとしていますので、皆さんのご自宅が狙われることはないと思いますが、その生活に影響を及ぼすことはあるかも知れません。

まとめ

Emotetが示すように、ヒトの操作を誘うマルウェアには気を付ける必要があります。Daxinのように高いステルス性を持ち、未だに検出されずに暗躍しているマルウェアもあるでしょう。また、これからは機械学習を利用したり、高度なヒューリスティクスを搭載するなどで、マルウェアもよりずる賢く高度化して行くでしょう。奴らは、眠ることを知らず高速に活動します。ネットワークがあればどこにでも入り込みます。ヒトの注意や対処療法には限界があります。我々が使うネットワークの信頼性を上げていく努力を積んでいかなければならないと思っています。

【四方山話 余談コーナー】

「アノニマス」という行動家集団が、3月7日にロシアの国営テレビなどをクラッキングし、ウクライナの戦争映像を放送したとツイッターで声明を出しました。その放送が流れる動画も公開されており、実際に「アノニマス」による放送乗っ取りは成功したものと思われます。クラッキングは目的に依らず正当な方法だとは思いませんが、少なくとも今回のクラッキングは武力による侵略よりは何万倍もマシだと個人的には思います。「アノニマス」のことを「ハッカー集団」と日本のマスコミでは表現していますが、これは個人的には気に入りません。ハッカー (hacker) の本来の意味は「情報処理技術についての深い知見を持ち、その分野のさまざまな課題解決や創出が可能なヒト」だと思います。不正アクセスなどの「悪いこと」をするヒトは、ハッカーではなくクラッカー (cracker) です。

では「アノニマス」は何なのか? というと「行動家集団」がしっくりきます。もう少し限定すると「IT系行動家集団」となるのでしょうか(あまり、良い言葉が見つかりません)。英語ではhacktivist と言うそうです。hack(ハック) と activism(行動主義)を組み合わせた hacktivism を実践する人々 = hacktivist です。この hack は「パパッと手際よく料理を作る」とか「簡単な工具だけで家具を作る」といった行動と同じように、手持ちの道具(PCなど)と豊富な知識でIT系の仕事や趣味を効率よく片付けるヒトというイメージです。

(*1) 「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて

https://www.ipa.go.jp/security/announce/20191202.html#L7

(*2) Emotet(エモテット)感染を疑ったら

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/joho/emotet.html

(*3) Emotet感染確認ツール「EmoCheck2.0」の実行手順

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/CS_ad.files/EmoCheck.pdf

(*4) New Chinese hacking tool found, spurring U.S. warning to allies

https://www.reuters.com/technology/new-chinese-hacking-tool-found-spurring-us-warning-allies-2022-02-28/

中村 健 (Ken Nakamura)

株式会社SYNCHRO 取締役 CTO

機械屋だったはずだが、いつの間にかソフト屋になっていた。

以前は計測制御、知識工学が専門分野で、日本版スペースシャトルの

飛行実験に関わったり、アクアラインを掘ったりしていた。

VoIPに関わったことで通信も専門分野に加わり、最近はネットワーク

セキュリティに注力している。

https://www.udc-synchro.co.jp/

サイバーセキュリティ四方山話の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします。