CS四方山話(第10話その1)なぜメールシステムが危ういのか? その理由を詳細解説!

第9話で触れた通り、今回第10話からは、身近な脅威とその対策に関して書きたいと思います。

第1弾は「アンドロイドは電子メールの夢をみるか?」です。

ではなく、電子メール(email、面倒なので、以下メール)で機密情報をやり取りすることが、なぜ危険なのか? です。

●機密情報を扱えるセキュリティ機能がないメールシステム

ネットワーク上でメッセージ交換を行う仕組みは1960年代に登場しています(ネットワークというよりは、多人数で使う汎用機=共同利用型の大型のコンピュータ(*1)上だったようですが)。

1970年代になると、現在と同様 @ が付いたアドレスを使うようになりました。そして1980年代になると、現在でも用いられている SMTP、POP/POP3、IMAP などの RFC(規格)が制定されました。

メールシステムは ASCII文字列(7bits code)を前提としていたため、漢字や仮名(8bits code)を使う日本人は、いろいろと苦労することになります(私がメールを使い始めた頃は、ローマ字でメールしていました……)。ISO-2022-JP(RFC1468、1993年)が登場して、日本語のメールも普通に使えるようになりました。その後、Unicode (UTF-8) が登場し、多言語を扱い易くなりました(この辺りは、主題ではないのでこの辺で)。

インターネット自体がそうであるように、メールシステムも「みんな良い人」前提で作られています。送信ドメイン認証の仕組みも 2006~2007年にようやく策定されています。メールの仕組みには、機密情報を扱えるようなセキュリティ性能を備えてはいません。それ故に、いろいろと「穴」が存在します。

●なぜ「PPAP」がセキュリティ的に意味がないのか?

皆さんもニュースなどでお聞きになったことがあるかも知れませんが、メールの添付ファイルで暗号化ファイルを送信し、別メールで解凍パスワードを送信する「通称PPAP」は、安全ではありません。内閣府・内閣官房で「暗号化ZIPファイル」を廃止する方針を2020年11月17日に発表しました。デジタル担当大臣の問題提起により、日本の中央官庁では廃止の方向です。

なぜ、こんな方法 = PPAP が蔓延ったのか分かりませんが、セキュリティ的には意味がありません。メールは、基本的に「平文」、つまり暗号化されていない普通の文字列で伝送されます。そこで「これはいかん!」ということで、機密情報は暗号化して添付ファイルで送ろうという発想になったのでしょう。この場合、どこかで、暗号化に使った鍵を伝達する必要があります。それもメールで送ってしまうという安直な発想がいけないのです。

ちなみに、PPAP は日本語です。ピコ太郎さん (*2) の「PPAP」(ペンパイナッポーアッポーペン)からの発想(当て字?)です。

➣Password付き暗号化ファイルを送信

➣ Passwordを送信

➣ Angoka(暗号化)する

➣ Protocol

ここからも分かるように、こうした運用は「日本特有の習慣」で、海外とのやり取りでは受け容れられない場合も多いです。暗号化したファイルは、ウイルス検知などの機能が作用しなくなります。このため、暗号化された添付ファイルを拒否する(圧縮形式のファイル自体の受信を拒否する)という方向が強まっています。

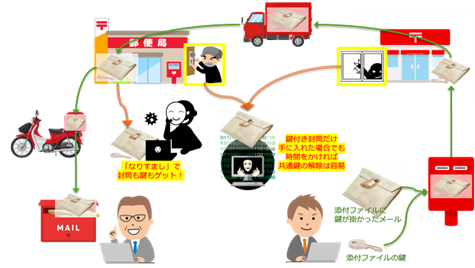

大事なモノを入れた封筒に鍵を掛けて送ります。その後、手紙で鍵を送ります。すると、どうなるでしょう? 郵便局では封筒と鍵が同じところに一時保管されます。郵便屋さんのカバンにも両方が入っています。また、ポストにも両方が入ることになります。郵便局に悪い人がいたら、郵便屋さんがカバンを落としてしまったら、ポストを誰かが開けてしまったら……。いろいろなケースで、封筒の中身を見られてしまう可能性があります。

また、メールを誤送信するリスクもあります。鍵付きの添付ファイルが付いたメールも、鍵を記載したメールも同じ相手に誤送信すると……。その相手は添付ファイルの中身を見ることができます。相手が悪い人であれば、取り返しの付かないことになります。

●メールサーバー =「オープンな郵便局」

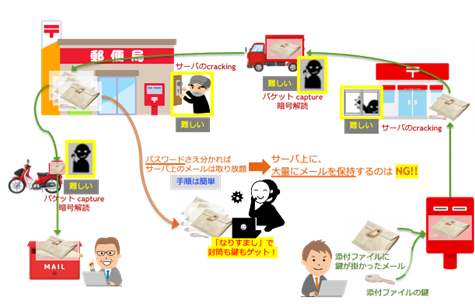

郵便局は、メールサーバーです。しかも、郵便局よりもオープンです。メールサーバーには、世界中のどこからでもアクセス可能です(そうじゃないと、メールの送受信はできませんから)。

特に、メールサービスを利用している場合は、より注意が必要です。メールサーバーのIPアドレスは、いろいろな情報から推定可能ですし、ポートスキャンなどによって当たりを付けることも可能です(良い子はマネしてはいけません。不正アクセス禁止法に直接抵触する訳ではありませんが、犯罪の予備行為とみなされる可能性があります)。メールの授受に使われるプロトコルやポート番号は、プロバイダのサポートページなどから読み取ることが可能です(そこまでしなくても、プロトコルやポート番号は大抵定番のモノが使われているので容易に推定できます)。

そして、あなたの大切なメールを守っているのは、メールのアカウント情報、つまり「ID」と「パスワード」のみです。IDは、通常はメールアドレス自体か、メールアドレスのドメイン名の一部を変更したモノです。相手のメールアドレスが分かっていればIDを手に入れたことになります。残るはパスワードです。これが容易に推定可能なものであったり、辞書アタックで割り出せるものであったりすれば、クラッキングすることが可能です。

アカウントを乗っ取られたらお終いです。暗号化された添付ファイルもその鍵も見ることができ、結果的に暗号化された添付ファイルも開けて見ることできます。

●伝送経路 = 「郵便屋さんのカバン」

郵便屋さんのカバンは、メールを伝送するパケットです。暗号化せずにメールの送受信を行えば、伝送路上でメールの中身を見られることになります。

この伝送路を暗号化によって保護する方法は、比較的普及しています。 SSL/TLS を使う方法です。Webサーバーなどでも広く適用されています。 認証局 (PKI) という信頼のおける機関(ex. サイバートラスト社)が発行したサーバー証明書の中に含まれる「公開鍵」を用いて「共通鍵」を安全に交換し、メールサーバーとメールクライアントの間のデータを共通鍵で暗号化して保護します。

証明書によって、変なサーバーに誘導されてしまっていないことを保障できます。また、暗号化によって、通信自体を傍受されるリスクはなくなります。ただし、不正なクライアントがサーバーにアクセスすることは防止できません。メールアカウントを乗っ取られたケースを救うことはできません。

●メーラー = 「郵便ポスト」

郵便ポストは、あなたのPC上のメーラーです。みなさんは、ご自身のPCをどのように保護していますか? 分かり易いIDやパスワードを使っていませんか? ウイルスやマルウェアに感染するリスクはありませんか?

ここまではOKとしても、PCを電車に置き忘れたら……。アカウントをすっ飛ばして、ストレージ自体にアクセスすれば、メールボックスだけでなく、ストレージ上のすべてにアプローチすることが可能です。暗号化された添付ファイルも、その後のメールを読めば開けられます。

●脚注

(*1)

「汎用機」は若手のエンジニアには通用しませんでした。汎用機、オフコン(オフィス・コンピュータ)、大型電算機センタ(≠データセンタ)などは死語と考えた方が良さそうです。ズボン(→パンツ)、スパゲッティ(→パスタ)などと同様、この辺りの単語を使っていると「オヤジ臭い」「昔の人」に括られてしまいますから。ところで、スパゲティプログラム(Spaghetti code)という言葉は(仲間内での議論の結果としては)顕在という解釈です。Pasta ⊃ Spaghetti という包含関係があり、penneやmacaroni では見通しの悪いコードは表現できないので。

(*2)

ピコ太郎さんは、古坂大魔王さんと同一人物です。古坂大魔王さんとmihimaru GTとは仲良しで「mihimaru GTのラジマルGT」というラジオ番組を一緒にやっていました。私と同郷のhirokoさんの天然ぶりが発揮され面白い番組だったな……。mihimaru GTは、2013年末から無期限活動停止に入っていましたが、今年(2021年)4月にhirokoさんが充電終了→活動再開をInstagramで表明。4月16日にはYouTubeに新曲「Super Rainbow」のコンテンツが(1chorusですが)upされ、6月1日はmakingの動画もup。6月5日にはDigital Release。早速、Music Storeでdownload。歌声は健在、変わらずcute。私もシアワセな気分になれました。hirokoさんは変わらずuniqueで実力もあるトップレベルのvocalistなので、これからの彼女がどんな歌を聴かせてくれるのか楽しみです。ということで、原稿(の図)は、ミヒGを聴きながら作成しています。「ギリギリHERO」のMVも好きだし、ドラムのパターンは「幸せになろう」が好きだし、楽曲としては「ツヨクツヨク」「気分上々↑↑」も良いけど、やはり「俄然Yeah!」が一番好きかな……。

CS四方山話の過去の記事はこちら(合わせてお読みください)

第1話 セキュリティ対策事始め

第2話 実際にサイバー攻撃を観測してみると……

第3話 サイバー攻撃をどうやって防ぐのか?

第4話 多段防壁とパケットフィルタリングの仕組みをヒモ解く

第5話 WAF、IPS/IDS、UTMの違いを理解しよう!

第6話 サイバーセキュリティを考える上で、知っておきたいネットワークの仕組み

第7話 サイバーセキュリティを考える上で、知っておきたいネットワークの仕組み、その2

第8話 デフォルトゲートウェイを起点にルーティングの話

第9話 AS、BGP、インターネット上のルーティングの仕組みを知る!

サイバーセキュリティ四方山話は、メールマガジンにてご案内致します。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします。

中村 健 (Ken Nakamura)

株式会社SYNCHRO 取締役 CTO

機械屋だったはずだが、いつの間にかソフト屋になっていた。

以前は計測制御、知識工学が専門分野で、日本版スペースシャトルの

飛行実験に関わったり、アクアラインを掘ったりしていた。

VoIPに関わったことで通信も専門分野に加わり、最近はネットワーク

セキュリティに注力している。

https://www.udc-synchro.co.jp/