CS四方山話(第12話)情報漏洩に関するリスクとその対策、ランサムウェアをめぐって

今年(2022年)2回目の「CS四方山話」では、情報漏洩に関するリスクとその対策に関して取り上げたいと思います。

個人でも企業や組織でも情報が漏洩すると、さまざまな不都合が生じます。個人の場合では、クレジットを不正に利用される、メールやSNSなどのアカウントを不正利用されることなどに繋がる可能性があります。企業や組織の場合は、搾取されたデータを人質とする身代金要求などに繋がるリスクがあります。また、いずれの場合も情報漏洩が発覚すると信用の失墜を招きます。特に、企業や組織の場合は、事業継続にも影響する深刻な事態に発展する可能性があります。

まずは、情報漏洩のパターンをみていきましょう。今回は、流行しているランサムウェアの話です。

被害が急増するランサムウェアとは何ぞや?

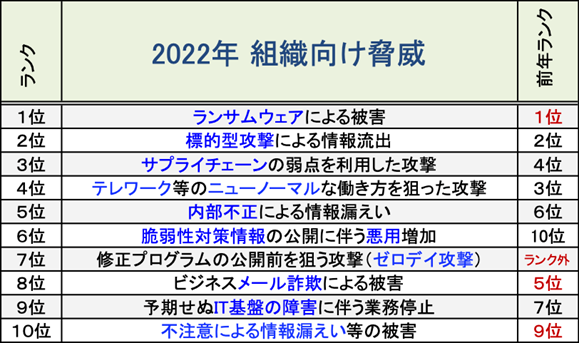

昨年5月の四方山話の第1話で、PA(独立行政法人 情報処理推進機構)の「情報セキュリティ10大脅威」の2022年版が1月27日に公開されました。その「組織向け脅威」が下記です。

2021年も、2022年も第1位となった脅威が「ランサムウェアによる被害」です(*1)(*2)。

さて、ランサムウェアとは何でしょう? 嬉しいことではありませんが、ニュースで取り上げられることも増えて来ているので、ご存知の方も多いとは思います。「分かり易さ」をモットーにするする「四方山話」ですので、言葉の意味も解説しておきましょう。

ランサムウェア(ransomware)とは、マルウェア(malware)の一種です。これでは何のことだか分かりませんね。マルウェア(malware)は「malicious software」=「悪意のあるソフトウェア」という意味の造語です。ランサムウェア(ransomware)は、身代金(ransom、ランサム)の要求を目的とした悪意のあるソフトウェアということになります。

ランサムウェアは、メールの添付ファイル、VPNの突破などで攻撃対象のPCやサーバなどに投入されます。そして機をみて、データを暗号化する、外部にデータを送り出すといった「悪さ」を働きます。

ランサムウェアの歴史は30年以上前にさかのぼる⁉

その始祖は、1989年に登場した”AIDS Trojan”(トロイの木馬の一種、別名PC Cyborg)と言われています。「暗号を解いて欲しければ、身代金を払え!」と要求するという手口です。攻撃対象のデータを暗号化するモノでしたが、当初は共通鍵暗号を使っており、ランサムウェア自体の解析で共通鍵が判明してしまうという初歩的なモノでした。

2000年代半ばには、TROJ.RANSOM.A、Gpcode、Archiveus、Cryzipなどが次々と登場し、暗号鍵もRSA公開鍵を使うようになり、攻撃を受けた側での解凍は困難になっていきました。2014年にはNASをターゲットにしたランサムウェアが登場し、攻撃対象は個人から企業・組織に比重が移っていきました。2017年には”WannaCry”が猛威を振るい、多数の企業や公的機関が攻撃を受けました。

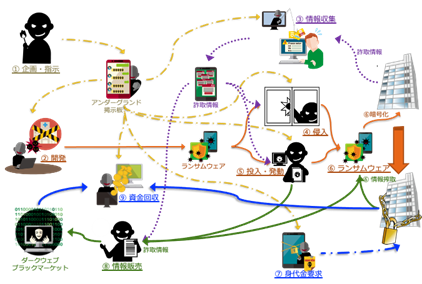

2019年辺りから、「暗号を解いて欲しければ、身代金を払え!」ということだけでなく、「奪った情報を公開して欲しくなければ、身代金を払え!」という”二重恐喝”も登場します。ランサムウェアもビジネス化が進み” RaaS (Ransomware as a Service)”という組織的なサービスの仕組みも登場します。図のように分業も進み、ランサムウェアも1つのビジネスとして確立します。

最近ですが、2021年末の「都立病院への攻撃」では、攻撃チームのメンバー間で攻撃対象のメールアドレスをチャットで授受していることを、海外のセキュリティ会社が察知してISAC(Information Sharing And Analysis Center)に報告、ISACが東京都に報告したことで事前に発覚しました(攻撃チームが、情報連携に弊社のKATABAMI Chatを使っていれば発覚しなかったのに…… ←もちろん冗談です)。組織的な攻撃には、組織的な防衛が必要です。日本も頑張らないといけないですね……。

警察庁の広報資料から読み解くランサムウェア被害の実情

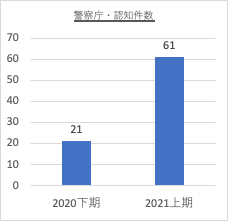

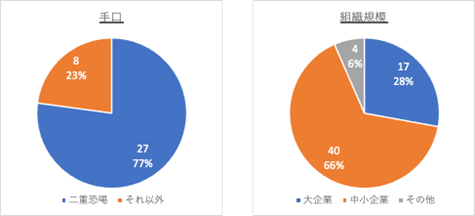

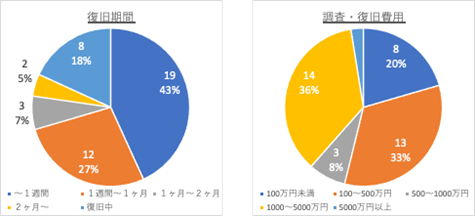

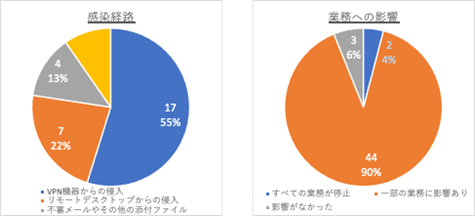

次に2021年9月に警察庁が「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」(*3)という広報資料で、大幅に増加しているランサムウェア被害に焦点を当てた報告を行っていますので、そのデータをみてみましょう(以下は、この広報資料中のデータをグラフ化したものです)。対策を考える上で、実態と動向を知ることは重要ですから。

このデータを要約すると、下記のようになります。

- ランサムウェア攻撃による被害は増えている

- 手口は「二重恐喝」が定着しつつある

- 攻撃対象は、大企業だけでなく、中小企業が中心になっている

- 復旧に要する期間は、半数以上が1週間以上

- 調査・復旧に要する費用は、100万円以上500万円未満が1/3、1000万円以上5000万円未満が1/3

- 感染経路は、VPN機器からの侵入が過半数を占めている。それ以外は、リモートデスクトップとメール

- 攻撃を受けた場合、ほとんどの場合業務への影響がある

大企業だけでなく、中小企業や中小規模の団体(病院など)、自治体も攻撃対象になっている現状から、あらゆる組織で対策が必要です。攻撃を受けた場合、業務への影響は避けられません。特に、医療機関や社会インフラの場合は、業務停止が人命に関わることにも繋がりますので、対策はより強く求められます。

また、事業の継続性というという点では「信用の失墜」も大きなダメージになります。身代金を支払っても、ニュースになれば攻撃対象は信用を失墜します。身代金を支払って暗号が解けたとしても、窃取された情報はブラックマーケットに流れ、いずれ被害は明るみに出てしまい、信用に響きます。

自社で心がけるべき、ランサムウェアの基本対策

ランサムウェアを自社内(自社のLAN)に持ち込まないということが肝要です。以下に、その対策をざっと列挙してみます。

- VPN、リモートデスクトップ経路への対策ファームウェアのアップデートを徹底する【(通常)無償】共有鍵、パスワードを定期的に変更する【無償】アカウント管理を徹底する(退職者のアカウントを残さないなど)【無償】 脆弱性が報告されている古い装置やソフトウェアを使用しない外部からのアクセスをVPNではなく、ZTNA(ゼロトラストネットワークアクセス)に変更する

- メール経路への対策

- 見知らぬ相手(アドレス)からのメール(特に、その添付ファイル)を安易に開かない【無償】

- PCやスマートフォンにセキュリティソフトを導入する

- UTMを導入し、メール、メール添付ファイルを検閲・監視する

- その他の経路への対策

- 信頼できないUSBメモリ、外部ストレージ・共有ドライブ(オンラインストレージを含む)に安易にアクセスしない【無償】

- 信頼できないネットワーク(野良WiFiなど)にアクセスしない【無償】

- UTMを導入し、外部へのアクセス、外部からのデータ入手を検閲・監視する(信頼できないサーバにアクセスさせない)

- メール経路への対策

テレワークが進む現在、オフィスのネットワークだけでなく、自宅でのネットワークでも同様の対策が必要です。あるいは、業務用とプライベート用のネットワークは分離して使い分け、業務用のネットワークはオフィスのネットワーク経由でインターネットに接続するといった対策も求められます。

いろいろと面倒なこともありますが、意識することでコストをかけずに対応できる項目もありますので、できることから取り組んで頂ければと思います。

今回は、情報漏洩に繋がるランサムウェア攻撃を取り上げました。情報漏洩は、外部からの攻撃以外でも起こります。次回は、そういった情報漏洩の事例や対策に関してお話ししようと思います。

【四方山話 余談コーナー】

この原稿を書いているのは1月16日ですが、ニュースでは「津波」が大きく取り上げられています。

津波と言えば、甚大な被害をもたらした東日本大震災の津波が思い出されます。この津波は、巨大地震によって、海底の地形の隆起や地滑りが起きたことで発生したものでした。しかし、今回の津波は、トンガの火山島「フンガ・トンガ」の大規模噴火によって発生したものでした。

我々は、地震による津波は一定数なら経験していますが、噴火による津波は発生頻度が低いこともあり、今回は気象庁の津波警報・注意報も混乱を見せました。この規模の海底火山の噴火は、観測史上で過去最大とも言われており、経験値が足りないので混乱しても致し方ありません。我々のさまざまな知見は、経験によって培われたものが大半ですから。

海中を伝搬する圧力波の速度は、水深10mでは36km/h、水深500mでは250km/h、水深5000mでは800km/hになります。これによって津波の到達時刻を予測する訳ですが、今回の津波はメカニズムが異なりました。今回の津波は、噴火によって発生した衝撃波が海面を上下させることによって発生したものと推測されています。衝撃波によるものと思われる気圧変動は日本でも観測されています。衝撃波は1000km/hで伝搬します。この速度差も、予測を難しくする原因だったようです。

人類は先達の努力によって多くの知見を持っています。しかし、まだまだ知らない、分からないこともいろいろあるということです。インターネットも、それに依存した社会も、まだ生まれたばかりです。我々も知見を集めて、それを積み上げて行くことが必要ですね。

(*1) 情報セキュリティ10大脅威 2021”, 情報処理推進機構

CS四方山話(第1話)セキュリティ対策事始め – JAPANSecuritySummit Update

(*2) 情報セキュリティ10大脅威 2022”, 情報処理推進機構

https://www.ipa.go.jp/security/vuln/10threats2022.html

(*3) ”令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について”, 警察庁

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R03_kami_cyber_jousei.pdf

サイバーセキュリティ四方山話は、メールマガジンにてご案内致します。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします。

中村 健 (Ken Nakamura)

株式会社SYNCHRO 取締役 CTO

機械屋だったはずだが、いつの間にかソフト屋になっていた。

以前は計測制御、知識工学が専門分野で、日本版スペースシャトルの

飛行実験に関わったり、アクアラインを掘ったりしていた。

VoIPに関わったことで通信も専門分野に加わり、最近はネットワーク

セキュリティに注力している。

https://www.udc-synchro.co.jp/