IoTセキュリティガイドラインの方向性と、IoTデバイスをセキュアに運用するためのトータルソリューションとは?

DXというキーワードで社会のデジタル化が叫ばれるなか、セキュリティの問題がクローズアップされている。IoTですべてのものがネットワークにつながる時代になり、個々のインシデントのみならず、社会インフラまで攻撃の対象が広がっているからだ。そこで現在、IoTセキュリティについて準拠すべきガイドラインが整備され始めた。特に「つながる機器」としてのIoTデバイスに関するセキュリティ動向と、セキュアに運用するためのトータルソリューションについて、ユビキタスAIコーポレーション エンベデッドプラットフォーム事業部長 古江勝利氏が解説した。

最新のIoTセキュリティはどうなっている? 国内外で加速する対策整備の動き

一般的なITセキュリティと比べて、エッジ側のIoTデバイスに関するセキュリティ対策はほとんど講じられてこなかった。この背景には、そもそも開発リソースがない、現行システムに実装できない、さらにセキュリティ対策を施すことで製品コストが跳ね上がってしまうといった原因が挙げられるだろう。

しかし、実際には組込みOSやOSS、Bluetooth、USBインタフェース経由から、システムに侵入されて、インシデントが発生しているのも事実だ。そこで、いま世界各国でIoTデバイスのセキュリティ対策に力を入れ始めている。

たとえば海外では、2020年にカリフォルニア州で米国初の「IoTセキュリティ法」が施行され、すべてのコネクッテッドデバイスにセキュリティ対策を講じることが義務づけられた。2021年5月にはサイバーセキュリティに関する大統領令が宣言され、ゼロトラスト・アーキテクチャーの採用やソフトウェアボムへの意識、ぺネストレーションテストの導入などをカバーする方向になっているという。

一方で国内でのIoTセキュリティ動向をみると、まず国のほうでは総務省、経産省、内閣府などの各省庁がセキュリティガイドラインやフレームワークを提案しているところだ。昨年、内閣サイバーセキュリティセンター(NISC)よって、金融系、航空・鉄道、電力・水道などの重要インフラのほか、IoTデバイスの末端となる「スマートメーター」などがセキュリティの対象にされた。また総務省では、スマートシティに関するセキュリティガイドライン(第2.0版)が公開された。ここでもインフラだけでなく、IoT機器側のマルウェア対策や不正アクセスなどへの対策が求められている。

ほかにも民間企業や団体での取り組みも進んでいる。JAITA(電子情報技術産業協会)のスマートホーム部会では、スマートホームの安心・安全に向けたCPS(サイバー・フィジカル・セキュリティ)対策ガイドラインを策定。ここで脆弱性対策や証明書などの重要データの消去についても触れられている。 いずれのガイドラインに共通する点は以下の通りだ。このようにデジタル・インシデントが増加する中で、機器のセキュリティ対応が急務になっており、官民からも多くのガイドラインが登場し、その認証が求められているわけだ。

ここまでしっかりと整備されてきた! IoTデバイスに影響するセキュリティ規格の動向

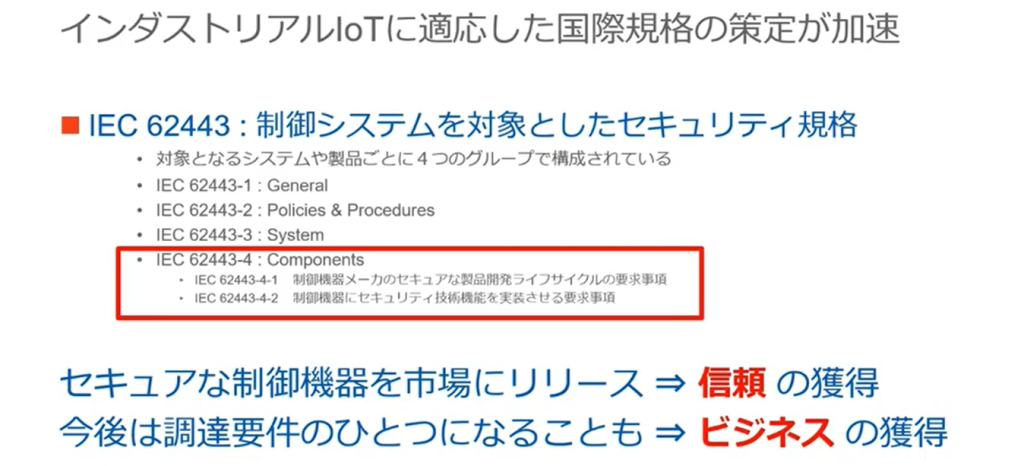

このような状況で、メーカーやユーザーもIoTセキュリティ対策への意識が徐々に高まっている。現在、特に注目されているのが、制御システムを対象とするセキュリティ国際規格「IEC62443」である。この規格に準拠することで、セキュリティの安全性を担保し、市場に製品をリリースする際の信頼性を獲得できるという。

IEC62443には対象システムごとに4つのグループがあるが、なかでも特に4番目のIEC62443-4がIoT機器側を対象としている。そこに実装されるソフトウェアまでカバーしており、今後は製品調達のための要件の1つになってくるだろう。

ただし、このIEC62443は非常に分厚く膨大な資料なので、読むだけでも一苦労だろう。そこでセキュアIoTプラットフォーム協議会では、国内向けにIEC62443-4をベースにした「IOT セキュリティ手引書」を公開中だ。ぜひ利用してみるとよいだろう。

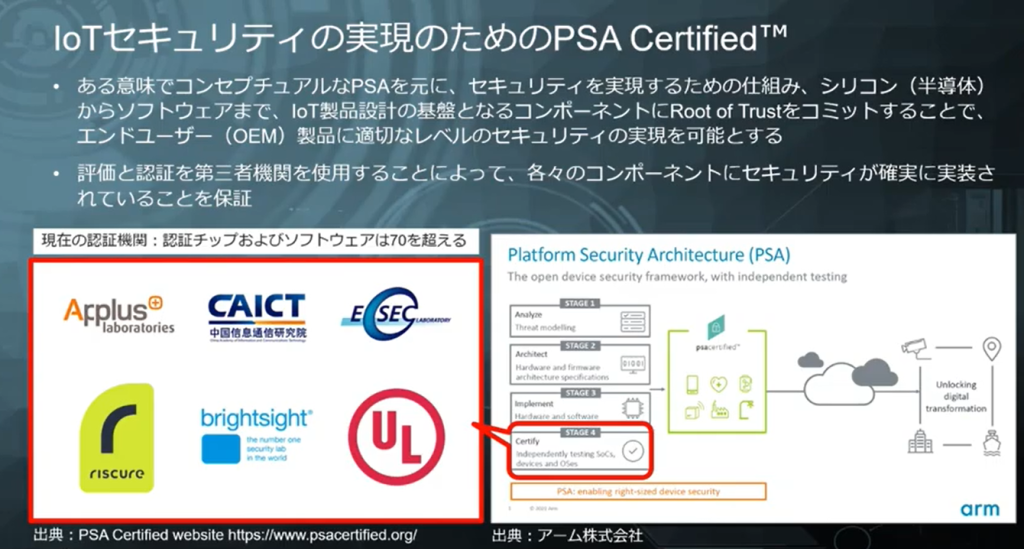

総務省も2020年4月にIoT機器のセキュリティ対策に関する技術基準を改定。PCやスマートフォン以外で、ネットワークに接続される機器のアクセス制御やID/パスワード管理、さらにファームウェアの更新機能を持つことを求めている。またCCDS(重要生活機器連携セキュリティ協議会)でも「IoT分野共通セキュリティ要件ガイドライン2021年版」を発行しており、これらの基準をクリアするとCCDSの認証が取れる。 IoTセキュリティ共通基盤のベストプラクティスとして「PSA」(Platform Security Architecture)もある。もともとデバイスメーカーのarmが始めたものだが、現在はセキュリティ検証メンバーを中心とした独立機関になっている。セキュリティ要件の定義、分析、設計に基づくOSSファームウェアの実装、認証などをトータルで提供している。ここで「PSA Certified」を取ることで、各コンポーネントのセキュリティが確実に実装されていることを保証できる。

IoTデバイスをセキュアな規格に向け、メーカーやユーザーは一体どこまで対応すべきなのか?

このようにIoTセキュリティ対策で複数のリファレンス規格が策定され、より具体的な話も出ているものの、具体的にメーカーやユーザーとして、一体何を重視し、どこまで対応すべきかということが分からない点が悩みの種のようだ。

従来のIoTセキュリティ対策といえば、マイコンやプロセッサーの暗号化機能、SSL/TLSの実装、セキュアブートの採用、ネットワークではファイアウォールやIDS/IPSなどを個々、あるいは複数を組み合わせて活用しているイメージだろう。

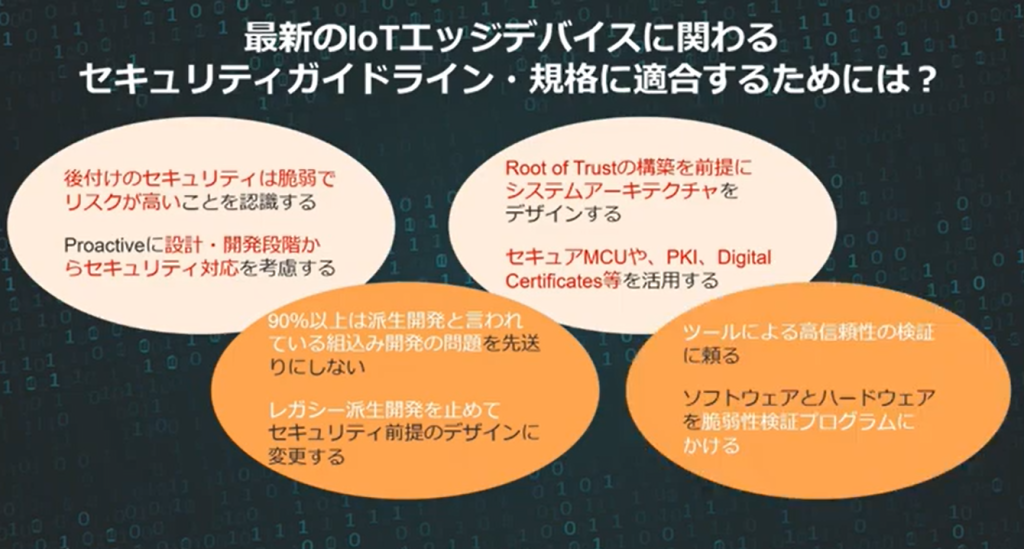

しかし最近ではセキュアMCU、ファームウェアの無線アップデート(OTA)、公開鍵/秘密鍵、電子証明書といったキーワードも登場している。こういった最新IoTセキュリティ技術に適合するには、後付けでの実装は難しく、設計段階からプロアクティブに考えていかなければならない。

そこで、まずベストプラクティスを目指し、セキュリティ前提のデザイン変更や、Root of Trustのシステムアーキテクチャを採用していくことが大切だ。さらに人の力に頼るのではなく、脆弱性検証プログラムなどのツールを使って、高信頼性の検証を実施していく必要もあるだろう。

セキュアなライフサイクルマネジメントに必要な技術からサービスまでをトータルで提供する「Edge Trust」

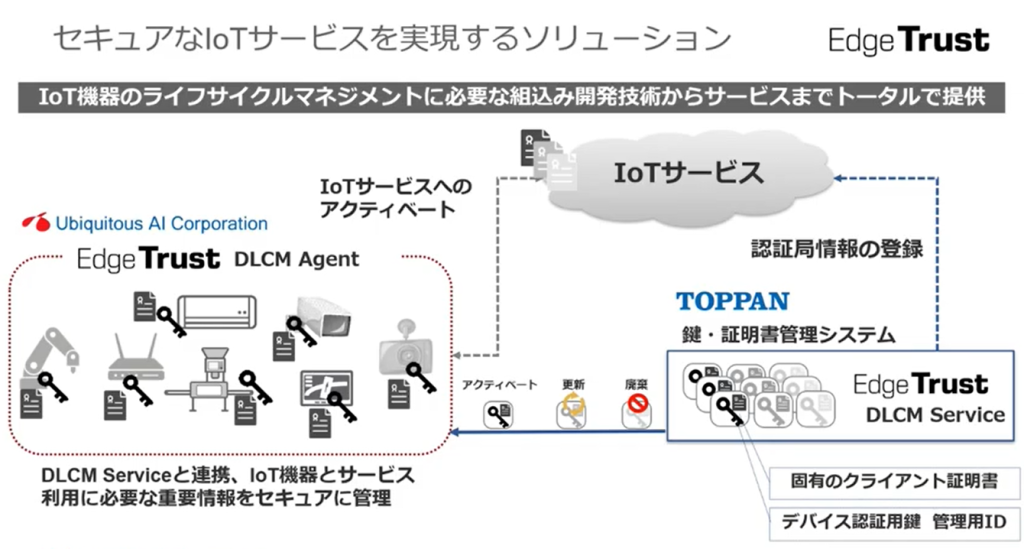

とはいえ、ここで紹介したものすべてを自前で満たすのは、かなりハードルが高い。そこでユビキタスAIコーポレーションでは、スマートメーター、医療ヘルスケア製品、スマート家電などのIoT機器のセキュアなライフサイクルマネジメントに必要な技術からサービスまでをトータルで提供する「Edge Trust」を凸版印刷と共同開発した。

Edge Trustは、クラウド側のDLCM(Device Life Cycle Management)Serviceで管理するIoT機器の鍵・クライアント証明書を、アクティベートした組込み側のDLCM Agentを通じて提供する。さらにIoT機器の状況をモニタリングし、有効期限を迎える証明書の更新や破棄まで遠隔で行える。

一方、組込み側のDLCM Agentは、セキュアMCU側に実装され、クライアント証明書、暗号化通信、セキュアメモリによるデータ保護、セキュアブート・アップデートなどの機能を提供。機器固有IDや証明書情報をセキュアに保存し、IoTサービス接続までのトラストチェーンを実現できる。

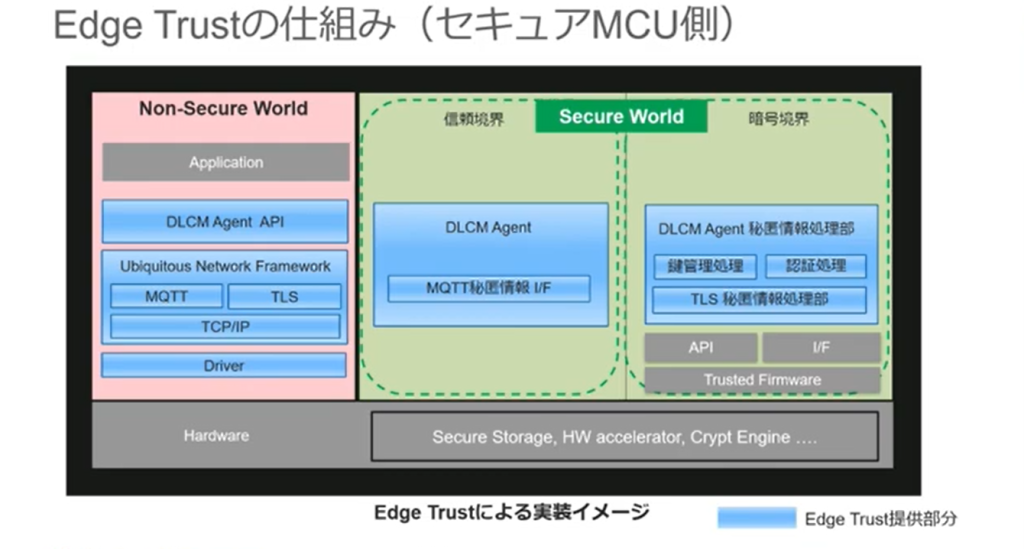

セキュアMCU内を詳しく見ると、DLCM Agent APIや、ユーザーアプリ、通信スタックなどが秘匿性のない「Non-Secure World」(データが見えるメモリ領域)にあり、秘匿性が必要なDLCM Agentの情報処理などは「Secure World」(データが見えないメモリ領域)に置かれている。こういった構成でのやりとりをユーザーが自前で実現するのは大変だ。そこでEdge Trustが大きな役割を果たしてくれる。

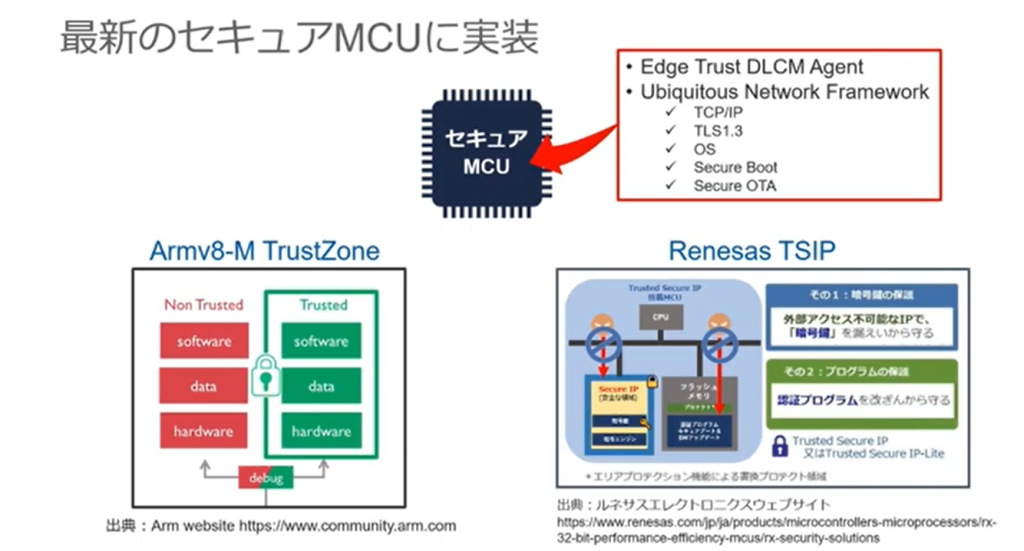

対象となるMPUのハードウェアやアーキテクチャには特に依存しないが、前述のような秘匿領域を持った最新セキュアMPUとして、セキュリティアーキテクチャ「TrustZone」を組み込んだArm v8や、 ルネサスのTSIPを実装した独自のチップが理想的だという。

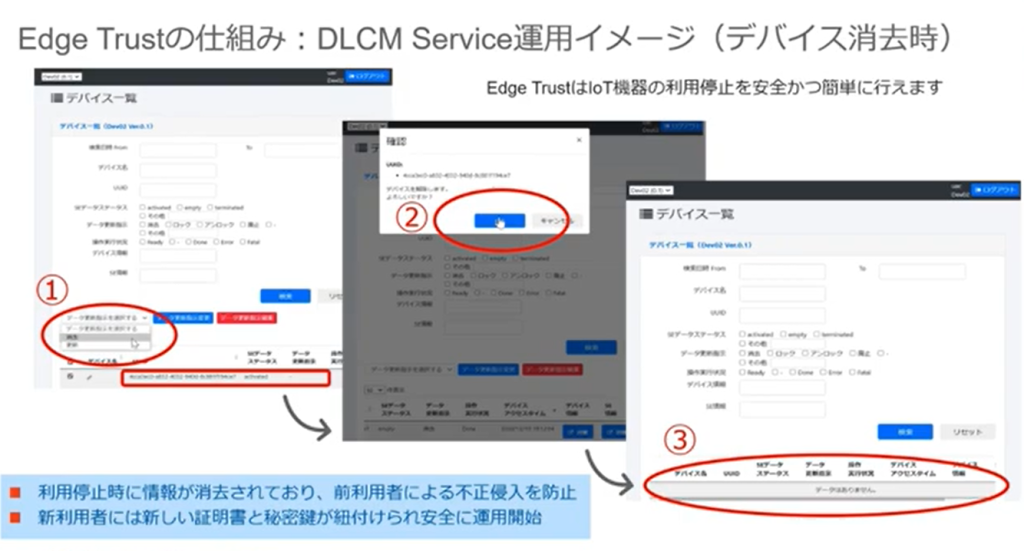

なお同社では、前述のDLCM Serviceを運用する際に特許技術を取得しているという。アクティベートされたIoTデバイスは、すべてPCコンソールから一括管理して閲覧できるが、あるデバイスの利用を停止したり、Serviceから消去したいならば、コンソールのドロップメニューから「デバイス消去」を選ぶだけでよい。するとデバイスの機器固有IDも消える。これでネットワークから情報が完全に排除され、前利用者による不正アクセスも防げる。また逆に抹消したデバイスを新規利用者にリユースする場合は、新しい証明書と秘密鍵を再び紐づけて安全に運用することが可能だ。

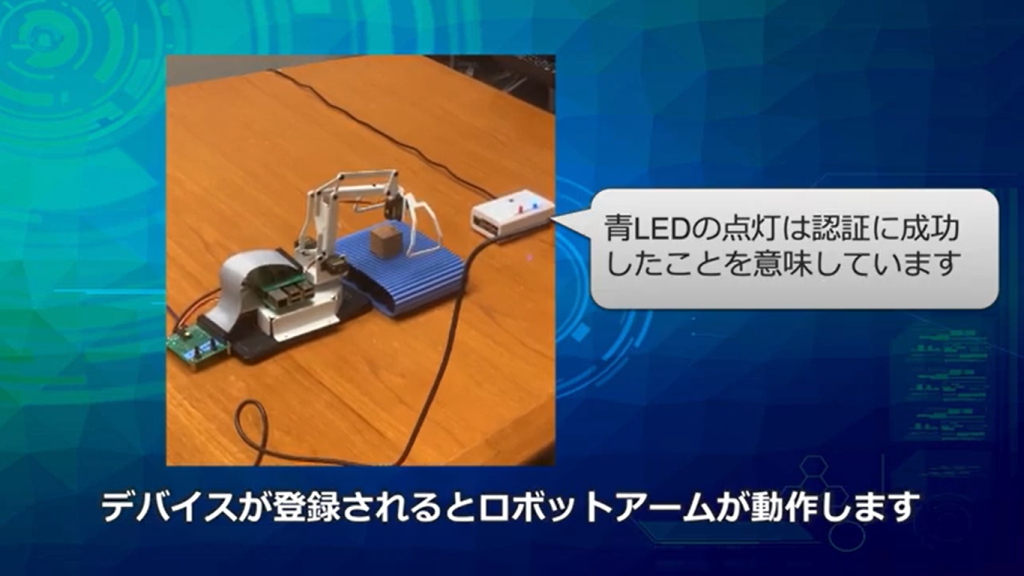

このようにIoT時代のセキュリティ対応は、設計フェーズでエッジ側にセキュリティ機能を実装するだけでなく、運用やカスタマーサポート、万一何かあった場合の社会的責任まで配慮したデバイスのライフサイクルマネジメントが必要になる。それでなければ効果的で効率的なセキュリティソリューションとは言えないだろう。 ユビキタスAIコーポレーションは、凸版印刷のほか、半導体メーカー、開発ツールメーカー、クラウド事業者やプラットフォーマーなど、多くのパートナー企業とのオープンな連携により、このようなワンストップのトータルソリューションを提供できる点が大きな強みだ。なお、Edge Trustによるセキュアなデバイス管理機能を実装したロボットアームのデモ動画もYoutube(https://youtu.be/n6cFYCBod1s)で公開しているので、ご興味のある方は視聴してみるとよいだろう。

★セキュアなIoTサービスを実現するソリューション「Edge Trust」の詳細、資料の請求はこちらよりも確認ください。