どう対策を練るべき? 約7割の企業が1億円から10億円のランサムウェアの被害に

ますます巧妙化・高度化するサイバー攻撃。最近では政治的な不安も高まり、さらに攻撃が増加する傾向が続いているようです。特にランサムウェアの被害額が大きく、その対策も含めて企業のセキュリティ対策が喫緊の課題になっています。サイバーリーズン・ジャパンの本城信輔氏に、サイバー攻撃の最新事情と対策について話を伺いました。

ランサムウェアは、管理者が不在の祝日や休日に発症する傾向

ーーまず2022年上半期のサイバーセキュリティの脅威の状況について教えて下さい。

本城氏:2022年上半期の脅威として「ランサムウェア」「国家による攻撃」「サプライチェーン攻撃」「クライムウェアの4つのトピック」があると思います。

まずランサムウェアですが、今年上半期はロシアのLockbitとContiの動きが目立ちました。ただContiは内部リークがあり、現在活動を停止しています。一方、Lockbitですが、昨年から今年にかけていくつかの病院の感染被害が報告されました。そのほかの日本企業でもLockbit2.0に感染しています。

Lockbitの特徴は、暗号化のスピードが凄く早いということです。感染してすぐに大量のファイルを暗号化するので、早く検知しないと大変なことになります。攻撃者のメンバーは「命に係わるような場所に対しては狙わない」とインタビューで言っていましたが、実際には日本の病院も攻撃されているため、必ずしも彼のいうとおりではないようです。

ランサムウェアの感染経路については、RDPとVPN経由があります。特に脆弱性のあるVPNサーバーのリストが公開されており、そこを突いてくることがほとんどです。Lockbitに感染したある病院も4~5年前の脆弱性にパッチを当てていないことが原因であったと報告されています。いまも脆弱性を放置している企業がたくさんあります。

実は、ランサムウェアは休日に発症する傾向があります。2021年の米国での事例ですが、コロニアルパイプラインの攻撃は5/9の「母の日」でした。食品加会社のJBSのケースは5/31の「メモリアルデー」、ITシステム管理サービスのKaseyaはサプライチェーン攻撃でしたが、これも7/4の「独立記念日」でした。 日本企業への攻撃も土日が多く、セキュリティ担当がいない手薄なときを見計らって攻撃しているようです。

ランサムウェア被害額は67%が10億円、なかには最大50億円のケースも

ーーランサムウェアの被害額はどのくらいになるのでしょうか?

本城氏:被害額には、身代金の支払いだけでなく、システムの復旧費、事業停止による損失などもあります。全体の被害をみると、67%の企業が100万ドル~1000万ドル(1億円~10億円)、4%の企業が2500万ドル~5000万ドル(25億円~50億円)ものランサムウェアによる損害を受けています。一回で5000万ドルが脅迫された例も報道されています。

しかもランサムウェア攻撃を受けた企業のうち、80%が再びランサムウェア攻撃を受けており、そのうちの半数(49%)が同じ相手から攻撃を受けています。一度でも攻撃が成功すると、その企業は「カモ」リストに載ってしまい、また狙われてしまうからです。脆弱性が残っている企業も多く、すぐに修正できていないケースも狙われる要因です。

ランサムウェア攻撃はゆっくり深く進攻する「Low and Slow」のアプローチです。過去1年間に攻撃を受けた組織のうち、検知された期間が6ヵ月以内が63%、7ヵ月~12ヵ月が21%、1年以上が16%という結果になっています。長い間、ずっと潜んでいて、ある日いきなり発症するため、いかに早く感染に気付くかいうことが重要になります。

いずれにしても、これだけの被害があるわけですから、被害額の何十分の一でよいので、セキュリティに対する投資をしておくべきだと思います。

昨今の政治情勢でリスクが高まる! サイバー攻撃を行う特定国の存在

ーーウクライナ情勢を踏まえ、国家によるサイバー攻撃に関して変化がありましたか?

本城氏:いまロシアがウクライナに侵攻していますが、昔からロシアは伝統的にサイバー攻撃を行っています。たとえば2017年には、ウクライナの会計ソフト「MeDoc」にNotPetyaを混入させたサプライチェーン攻撃があります。NotPetyaはネットワークの脆弱性を突くので、ウクライナの企業だけでなく、世界中に広がりました。

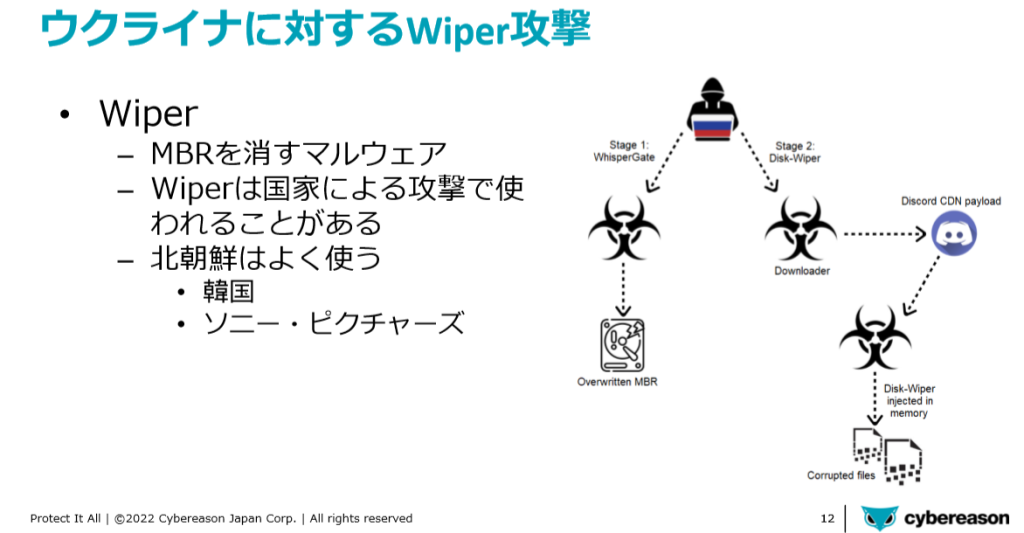

またWiperという攻撃も侵攻前からありました。システムのマスターブートレコード(MBR)を削除してしまうマルウエアです。これによりシステムが起動しなくなります。また、それに加えファイル自体も消去する機能も存在しています。

Wiperも国家ぐるみで使われる攻撃の1つで、北朝鮮がよく使う手口です。韓国の放送局が攻撃されたり、ソニー・ピクチャーズも被害に遭っています。いまロシアはウクライナだけでなく、NATOなどにもDos攻撃などを行っていますが、あまり上手くいっていないようです。もともと世界中に攻撃をかけていますし、日本も関係が悪化しているので攻撃されるリスクがあります。また以前から日本企業や団体は中国からの攻撃をうけてきましたが、台湾海峡で緊張が高まっており、知財権を持つ大企業などで同様のリスクがさらに高まっています。

要注意! 最近はランサムウェア攻撃の60%がサプライチェーン攻撃に

ーー先ほど少し話が出たサプライチェーンに対するサイバーセキュリティについてはどうでしょうか?

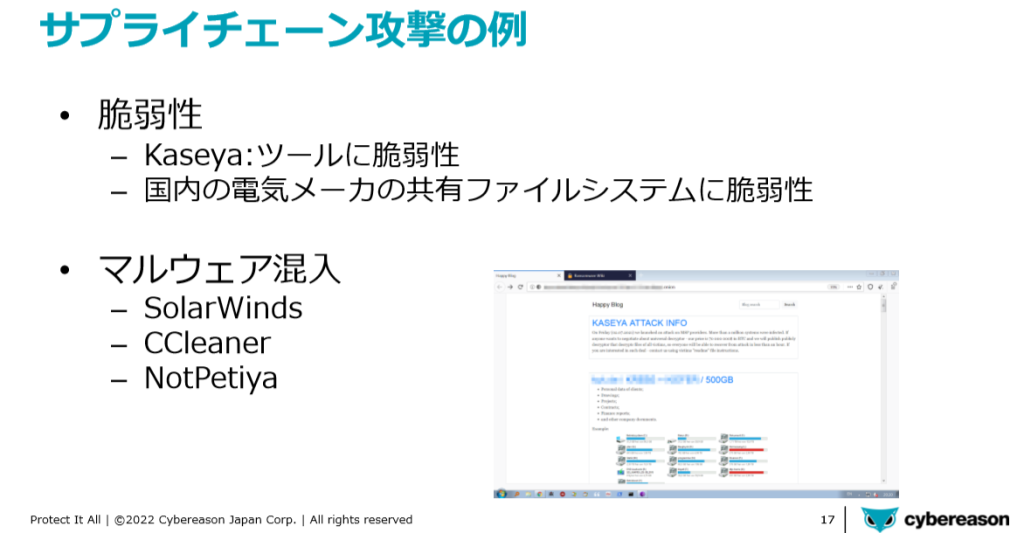

本城氏:サプライチェーン攻撃は、大企業だけでなく、取引先や二次三次請けの中小企業もターゲットになります。直接ターゲットを狙わず、弱い取引先から入りこんだり、ソフトウェアのベンダーに侵入してツールなどにマルウエアを仕込んでバラまかれるパターンが多いです。マルウエア混入で有名な事例は前出のKaseyaやSolarWindsで多くの感染を引き起こしました。ただ日本では被害は報告されていません。

最近のランサムウェア攻撃は60%がサプライチェーン攻撃になってきています。やはり脆弱な企業が狙われ、結果的にその企業が加害者になってしまいますから、セキュリティ対策は自社だけのためではないことを肝に銘じていかないといけないと思います。

ーーサプライチェーン攻撃を防止するために、日本企業はどう対処すればよいでしょうか?

本城氏:難しい問題ですね。経済産業省のサイバーセキュリティ経営ガイドラインにも記載がありますが、やはり取引先のセキュリティ対策をチェックする枠組みが必要だと思います。たとえばISMS認証やSOC2(Service Organization Control Type 2)などのセキュリティマネジメント認証を持っているとよいですね。それでセキュリティが完全に担保されるわけではありませんが、最初のステップとして、少なくとも

取引先のセキュリティ体制が健全であれば、さらにその取引先や委託先もちゃんとセキュリティ体制を整える可能性がありますから、そういう方向に進んでいくと良いでしょう。

ーー最近はサイバー攻撃の仕組みにもエコシステムができているようですが……。

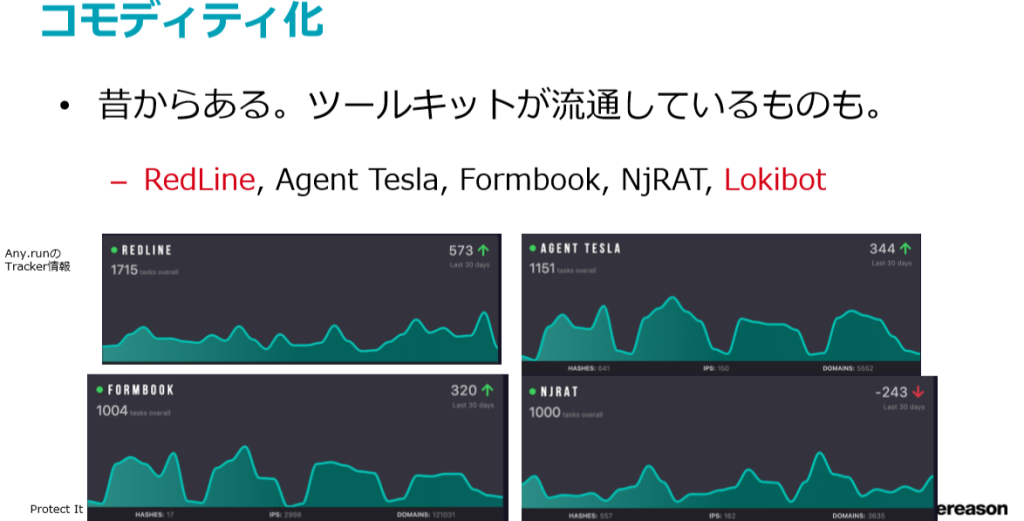

本城氏:クライムウェア自体は昔からあって、現在ではRedLine、NjRat、Lokibotなどの攻撃が多く見られます。その中には、ツールキットが流通している場合もあります。ツールキットは、サーバー機能を持っていて、感染したマシンを遠隔コントロールし、その情報を取ってくる機能を備えていることもあります。

あるマルウエアが、他のマルウエアをダウンロードするなど、エコシステムができていることも珍しくありません。Emotetもボットネットを形成しており、レンタルで配布されることもあります。マルウエアを作る人間は、攻撃を試みる悪意ある人間に買ってもらえるようにするために、TelegramなどのSNSやDarkWeb上で宣伝合戦を行っています。「お買い上げいただけると、もれなくこんな機能がついてきます。サポートが手厚いですよ」とか。ライセンスは例えば1ヵ月160ドル程度で購入できるものもあり安く感じますが、セキュリティ製品にすぐに検出されるので、長期に攻撃を継続したければビルドを常にアップデートする必要があり、永続サポートを購入する攻撃者もいるでしょう。

Cybereason EDRを導入して、広範囲のサイバー攻撃を阻止する!

ーーこのような状況で、御社の次世代エンドポイントセキュリティ「Cybereason EDR」がどのように役立つのかを教えて下さい。

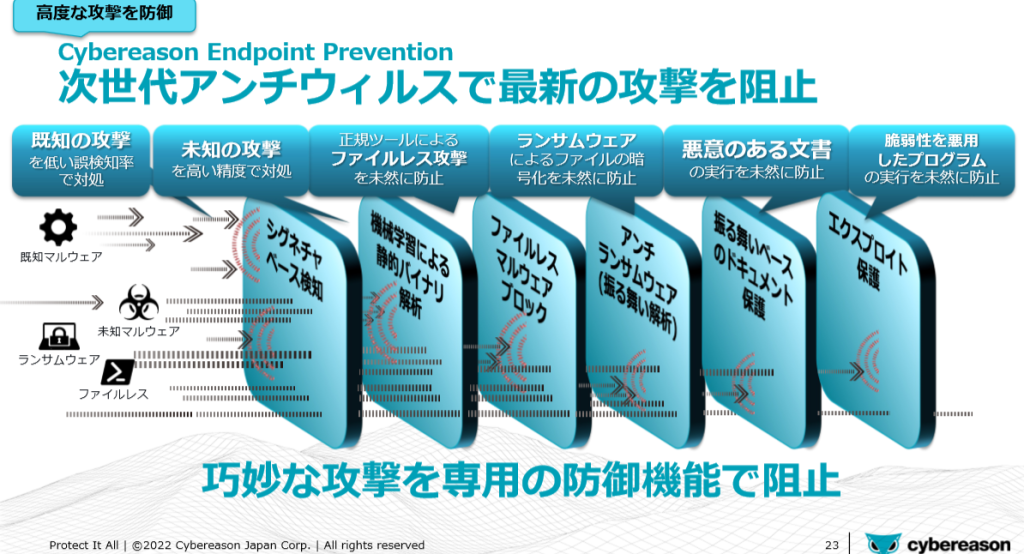

本城氏:先ほど説明したように、ランサムウェア攻撃は「Low and Slow」です。1年すぎても気づかない企業もあります。そこで、いかに早く検知し、脅威を可視化して対応することが重要になります。我々は「Cybereason Endpoint Prevention(次世代アンチウイルス)」と「Cybereason EDR」を提供しています。Endpoint Preventionは、未知・既知を問わずマルウェアを検知し攻撃を未然に防ぎます。EDRは、他のソリューションではカバーできないエンドポイントに関する情報を可視化することで、広範囲のサイバー攻撃を阻止します。 Cybereason Endpoint Preventionは、6層の次世代アンチウイルス機能を持っており、巧妙な攻撃を専用の防御機能で阻止できる点が大きな特徴です。シグネチャーベースの既知攻撃の検知と、振る舞いベースや機械学習による未知の攻撃だけでなく、ファイルレス攻撃も未然に防止します。さらにランサムウェアによるファイル暗号化を防御し、Emotetのような悪意ある文書の実行や脆弱性を悪用したプログラムの実行も抑えられます。

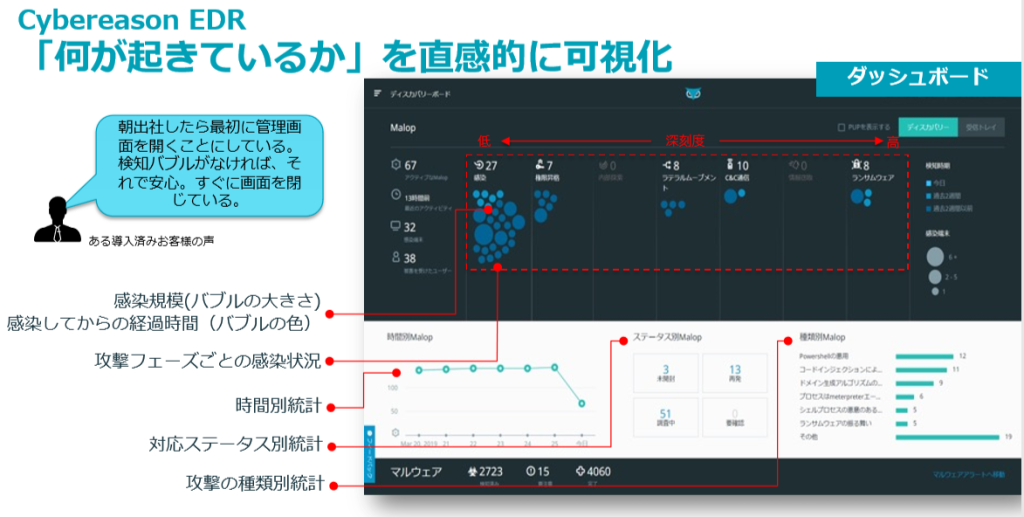

Cybereason EDRは複数端末の情報を検知サーバーに集めて相関解析を行います。リアルタイムで脅威を検知して被害を最小限に抑えるために、常時毎秒800万クエリを解析します。その結果、悪意のある一連の攻撃(Malop)を可視化することができます。EDRでは可視化が重要なポイントになります。その点でもCybereason EDRは、ダッシュボードのインターフェースを工夫しています。「現在、何が起きているのか?」を直感的に把握できるように、深刻度が低い方から高い方へ、感染規模や経過時間がバブルの大きさと色で示されます。

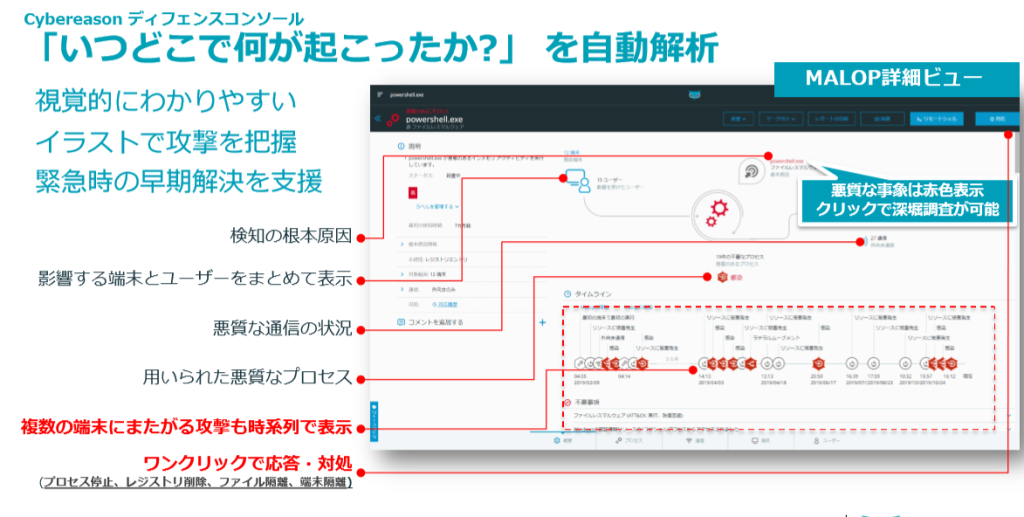

「いつ、どこで、何が起きたのか?」が視覚的に把握できるため、緊急時の早期解決を支援します。たとえばMalop詳細ビューでは、複数端末にまたがる攻撃を時系列で表示し、管理画面上でワンクリックするだけで、遠隔から影響のある端末を即座に隔離でき、適切な応答・対処が可能になっています。

またセキュリティ人材が少ない日本において、EDR自体の運用を軽減するために、MDRという脅威検知&対応のマネージドサービスも提供しています。専任アナリストによって24時間・365日の監視とトリアージを実施し、攻撃の顛末や影響範囲を報告します。

ーーいずれにしても、日ごろから脆弱性対策やセキュリティ強化が当たり前の体制にしておく必要があるわけですね。ランサムウェアの被害に遭えば、対策費以上の損失を被ることになります。転ばぬ先の杖ではありませんが、Cybereason EDRのようなツールを入れて対策を講じるのも1つの方法ですね。本日はありがとうございました。