最速! 危険度の高い脆弱性をいち早く解説 「脆弱性研究所」第3回 10月分まとめ

10月に公開された重大な脆弱性

10月に新たに公開された脆弱性は1880となります。この中で特に重大な脆弱性を幾つかピックアップして説明したいと思います。

また、CISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベースも10月で12件更新されています。今回は、そちらのCISAの情報も併せて説明します。

1.CISA 「Known Exploited Vulnerabilities Catalog (KEV)」

脆弱性を追いかけていると、CISAの「Known Exploited Vulnerabilities Catalog (KEV)」という名前を耳にされる機会が増えたかと思います。こちらは米国CISA(Cybersecurity & Infrastructure Security Agency: アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁)が公開している「実際に悪用が確認された脆弱性のカタログ」になります。

昨今、脆弱性管理の研究側では

- CVSSベーススコアの値・プライオリティと、実務としての脆弱性管理の優先度は簡単に紐付かないのではないか?

という事が言われています。

たとえば、CVSSのプライオリティとしてCriticalになっていてCVSSベーススコアも高いが、実際には(タイミングによる競合状態が必要なものだったり、条件が必要だったりという背景はあるものの)積極的に攻撃者が悪用しているものではないものがあります。また、CVSSのプライオリティがMediumぐらいなのに、攻撃者が悪用しているものもあります。このため、脆弱性管理の研究側では「CVSS以外の新たな指標はないか」という研究がなされています。

CISAのKEVは、そういう新たな指標を作る際にもってこいのものとなっています。こちらはCISAが「実際に悪用が確認された脆弱性」を登録しているため、現在インターネット上で悪用されていて運用側では早めに対処しなければなりません。このように運用者目線での脆弱性管理は今後ますます増えていくと思われます。

10月にCISAのKEVに登録された脆弱性は

- Google Chrome: 1件

- Apple iOS: 1件

- Cisco: 2件

- GIGABYTE: 4件

- Zimbra: 1件

- Linux: 1件

- Fortinet: 1件

- Microsoft: 1件

になっています。脆弱性管理をされる方は今後チェックしていくと良いと思います。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

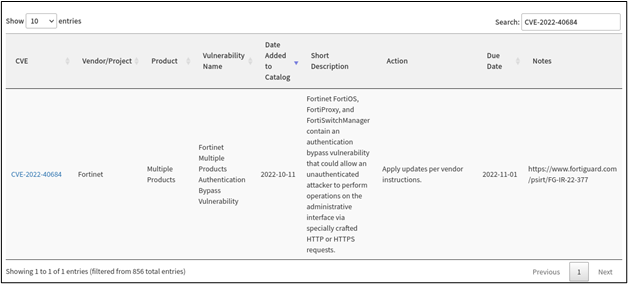

2. Fortinetに緊急の脆弱性(CVE-2022-40684)

ⅰ.Twitterはこちら

ⅱ.すでに攻撃に悪用されている模様

ⅲ.Exploitはこちら

ⅳ.Fortinetから緊急のパッチ当ての情報が出ている

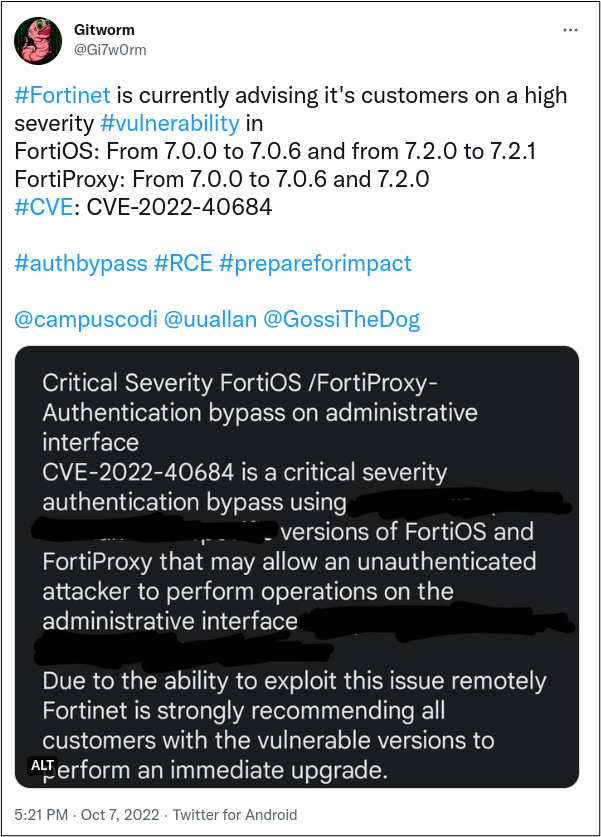

Fortinetから10/06に緊急の脆弱性(CVE-2022-40684)が出ました。

こちらに関するわかりやすい情報はFortinetのサイト(英語版はこちらのPSIRT、日本語版はブログ)に纏められています。また、IPAやJPCERTでも取り上げられています。

この脆弱性ですが、簡単に言うと「認証を迂回する脆弱性で、攻撃者が細工された管理インターフェースのHTTP/HTTPS通信を用いることで悪用が可能。結果として対象機器内で任意の操作を実行できる」というものになります。

さらにこちらの脆弱性ですが、公開されてすぐのタイミングで、この脆弱性を悪用した攻撃が観測されています。そのため、該当する製品に関しては早急にアップデートなどを実施する必要があります。特に先日からランサムウェアグループによって攻撃されたと騒ぎになっている大阪医療センターも(また、昨年攻撃されておりレポートが出ている半田病院も)、VPNに使用していたFortiGateの脆弱性を放置していたために攻撃にあったことが判明しています。この様な製品には早急な対応が必須となると思われます。

・対象製品

今回の脆弱性の影響を受ける製品は以下になります。

- FortiOS 7.2.0-7.2.1, 7.0.0-7.0.6

- FortiProxy 7.2.0, 7.0.0-7.0.6

- FortiSwitchManager 7.2.0, 7.0.0

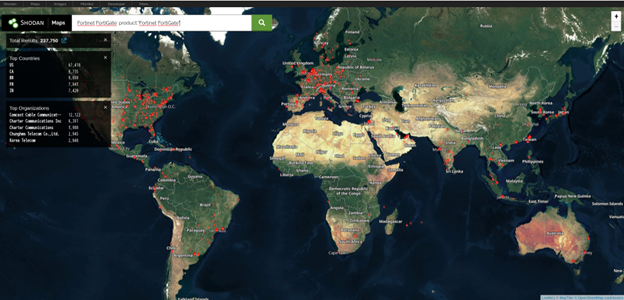

Shodanを用いてインターネット側に情報がさらされているFortiGateファイアウォールを

Fortinet FortiGate: product:”Fortinet FortiGate”

として検索しても、237,750台ありますので、かなりの台数のFortiGate機器が対象になる可能性があります。

・脆弱性を用いて攻撃されたか否かの確認

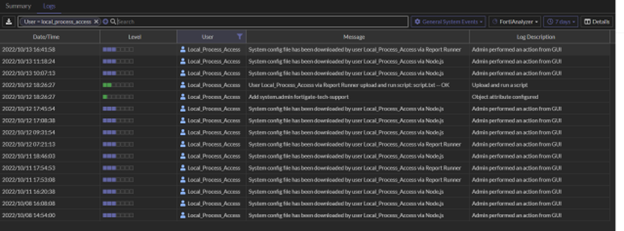

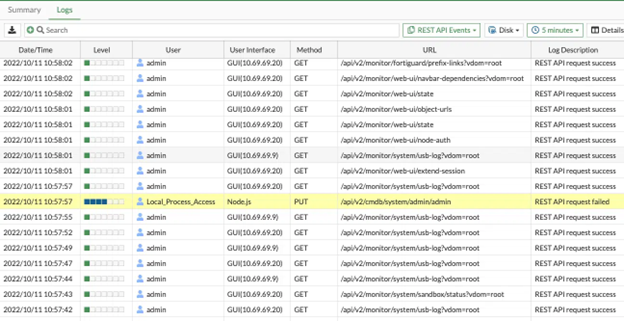

Fortinetのアドバイザリによると、今回の脆弱性を利用した攻撃にあっている場合には、デバイスに

user=”Local_Process_Access”

というログが残されているそうです。上記のログがデバイスに残されている場合には、すでに侵入されている可能性がありますので、Fortinet製品を導入したシステム担当、またはFortinetのカスタマーサポートに確認することをお勧めします。

Fortinetのブログによる”Local_Process_Access”の確認はこちらになります。

また、Horizon3.aiのブログにも攻撃者のIoCが載っており、ログで”Local_Process_Access”が下記のように確認できます。

また、Fortinetのアドバイザリには、侵入された際のIoCが載っていますが、攻撃者はインターネット上のデバイススキャンを行い、脆弱性を悪用して設定をダウンロードした後、”fortigate-tech-support”という悪意のある管理者アカウントをインストールしていたとの事です。

# show system admin

edit “fortigate-tech-support”

set accprofile “super_admin”

set vdom “root”

set password ENC […]

next

(出力結果はFortinetアドバイザリより転載)

・迂回方法

Fortinetのアドバイザリによると、今回の脆弱性を迂回するには

- 管理者インターフェースでのHTTP/HTTPS通信を無効にする

- 管理者インターフェースへ接続可能な IP アドレスを制限する

などがあるようです。詳しい設定方法はFortinetのアドバイザリをご確認ください。

・時系列

今回の脆弱性公開に関する時系列は、Fortinetの日本語ブログに纏められていますので、転記+補足を入れて説明します。

10/06/2022: Fortinetが影響を受けるすべてのデバイスのプライマリアカウントにeメールで通知10/06/2022: Fortinetが製品サポートページ(アカウントが必要)で、Customer Support Bulletinを発行10/06/2022: FortinetからCISAその他のセキュリティ関係各所に連絡10/07/2022: Twitterで情報が流れてくる

10/10/2022: Fortinetによるアドバイザリ(FG-IR-22-377)の発行

10/11/2022: CISAの「Known Exploited Vulnerabilities Catalog」に追加される

・PoC

セキュリティ企業の「Horizon3.ai」の研究者が、本脆弱性のPoCを公開してます。 こちらはあくまでも概念実証のためのPoCですので、悪用しないでください。

・参考情報

2.Fortinet(PSIRT)のアドバイザリ(FG-IR-22-377)

3.Fortinetのブログ「CVE-2022-40684 に関するアップデート」

4.本脆弱性に関するGitWorm氏のTweet(@Gi7w0rm)

5.IPA「Fortinet 製 FortiOS、FortiProxy および FortiSwitchManager の脆弱性対策について(CVE-2022-40684)」

6.JPCERT「Fortinet製FortiOS、FortiProxyおよびFortiSwitchManagerの認証バイパスの脆弱性(CVE-2022-40684)に関する注意喚起」

7.Horizon3.ai研究者による本脆弱性のPoC

8.大阪・病院サイバー攻撃の侵入口業者、徳島の被害病院と同一のVPN利用

9.徳島県つるぎ町立半田病院 コンピュータウイルス感染事案 有識者会議調査報告書

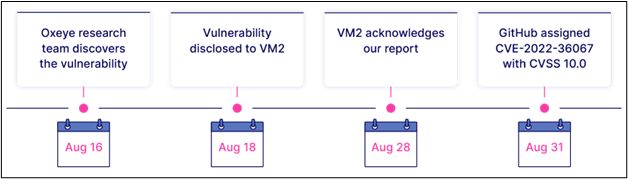

3. Node.jsのvm2にSandbox Escapeの脆弱性(Sandbreak: CVE-2022-36067)

2022/10/12にNode.jsのvm2サンドボックスからの脱出の脆弱性(Sandbreak: CVE-2022-36067)が公開されました。かなり緊急度の高い脆弱性です。

Vm2は、Node.jsライブラリの一つで、信頼できないコードを安全に実行するための、いわゆるサンドボックス環境を提供するために使用されています。NPM パッケージ マネージャーによると、毎月1,600 万回以上ダウンロードされているという、かなり人気の高いモジュールになっています。

脆弱性の詳細

今回の脆弱性は、Node.js のエラーメカニズムを悪用してサンドボックスを回避することができるというものになります。

Node.jsを使用すると、アプリケーション開発者は、アプリケーションで発生したエラーのコールスタックをカスタマイズできます。グローバルな「Error」オブジェクトの下に「prepareStacktrace」メソッドを実装することで、コールスタックのカスタマイズが実現できます。

次のスクリーンショットは、「prepareStackTrace」関数を呼び出そうとする Node.js を示しています。

const maybeOverridePrepareStackTrace = (globalThis error, trace) => {

if (typeof globalThis.Error?.prepareStackTrace === ‘function’) {

return globalThis.Error.prepareStackTrace(error, trace);

}

Node.jsがこの「prepareStackTrace」メソッドを呼び出し「CallSite」オブジェクトの配列でエラーの文字列表現を引数として提供します。

「CallSite」オブジェクトによって公開されるメソッドの一つに「getThis」があります。この「getThis」メソッドを呼び出すと、一部の「CallSite」オブジェクトがサンドボックスの外で作成されたオブジェクトを返す可能性があり、この動作によりサンドボックスからの脱出(エスケープ)が発生する可能性があります。

OxEyeによると、今回のサンドボックスエスケープのメカニズムは下図のようになります。

脆弱性の詳しい説明はOxeye.ioのブログに掲載されていますので、そちらも参考にしてください。

時系列

- 2022/08/16: Oxeyeの研究チームが脆弱性を発見。

- 2022/08/18: Oxeyeの研究チームが脆弱性をVM2チームに連絡。

- 2022/08/28: 3.9.11がリリースされる。

- 2022/08/31: GitHubでCVE-2022-36067がCVSS 10.0としてアサインされる。

参考情報

- Oxeye.ioのブログ「Enter “Sandbreak” – Vulnerability In vm2 Sandbox Module Enables Remote Code Execution (CVE-2022-36067)」

- BleepingComputer「Critical VM2 flaw lets attackers run code outside the sandbox」

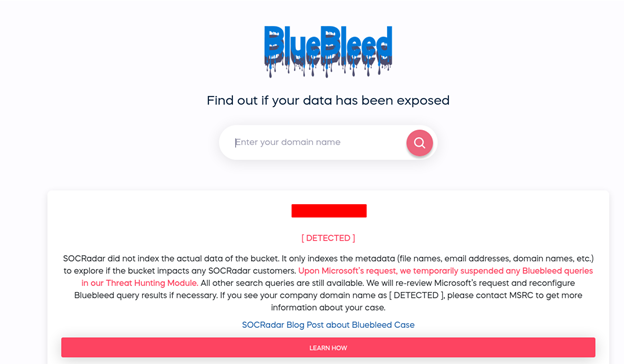

・BuleBleed(Azureからの情報漏えい)

最後に、Azureからの情報漏えいがあったと言われている「BlueBleed」に関しても取り上げます。こちらは過去にMicrosoftの設定ミスで2.4TBもの機密データが公開されており、111カ国の6万5000もの企業が影響を受けた可能性があります。

インシデント概要

2022/10/19にMicrosoftは同社のブログで「不適切に構成された Microsoft ストレージ(Azure Blob Storage)により、顧客の機密情報の一部が公開されていた」と発表しました。

Microsoftは、2022/9/24に脅威インテリジェンス会社 SOCRadar のセキュリティ研究者から、情報漏えいの通知を受けました。調査の結果すぐに対処を行い、構成を正しく変更し、情報漏洩しない状態に設定したようです。

Microsoftの発表によると

- 調査の結果、顧客のアカウントやシステムが侵害された兆候は見られなかった。

- 2022 年 10 月 4 日 (太平洋時間)にメッセージ センターを通じて、影響を受けるお客様にこの問題について通知した。

との事です。

注意

SOCRadarのサイトでデータ流出の影響を受けたかどうかを確認できます。ドメイン名を入力すると、流出したデータ内にそのドメインがあったかどうかを検索し、あった場合には「DETECTED」が表示されます。

しかし、上記のサイトの結果には注意が必要です。MicrosoftとSOCRadarの間で今回のインシデントに関する認識が食い違っているからです。

Microsoft社は前述のブログで

「SOCRadar がエンドポイントの構成ミスについて知らせてくれたことに感謝していますが、彼らのブログでSOCRadar がこの問題の範囲を大幅に誇張していることに注意したいと思います。」

と述べています。

まずはパニックにならず、Microsoft社から通知が来ているか否かを確認してください。前述のブログのFAQにもありますが、Microsoft社はデータ プライバシータグを使用して、影響を受けるお客様(グローバル管理者ロール、またはメッセージセンターのプライバシーリーダーロールを持つユーザー)に通知を行っています(ロールとその割り当て方法の詳細については、こちらのMSのサイトを参照してください)。

本件に関しては、Microsoft社とSOCRadar社で意見が割れている状態です。Microsoft社の対応もセキュリティ研究者の立場からすると駄目すぎです。しかし、公開された情報が何だったか、などの情報は全てMicrosoft社が知っている状態で、利用者としては自分たちで確認することができません。不安な事があればMicrosoft社に確認してみてください。

参考情報

- Microsoft「Investigation Regarding Misconfigured Microsoft Storage Location」

- SOCRadar「BlueBleed」

- BleepingComputer「Microsoft data breach exposes customers’ contact info, emails」

- GIGAZINE「Microsoftの設定ミスで2.4TBもの機密データが公開されていた、111カ国の6万5000もの企業が影響を受けた可能性」

10月のまとめ

10月も大きめの脆弱性が公開されました。

特にFortiGateの脆弱性に関しては、悪用がすでに報告されており、早急な対応が必要となると思われます。先日からランサムウェアグループによって攻撃されたと騒ぎになっている大阪医療センターも(また、昨年攻撃されておりレポートが出ている半田病院も)、VPNに使用していたFortiGateの脆弱性を放置していたために攻撃にあったことが判明していますので、早急な対応が必要となります。

今回は分量が多くなるために割愛しましたが、Microsoft社のリリースした10月のアップデートにもゼロデイ脆弱性が2件入っています。自社で使用している製品・ソフトウェアの脆弱性情報は気をつけてウォッチする必要があります。

また、11月もすでに脆弱性が出ていますので、引き続きセキュリティ管理者は注意が必要になります。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします。