異なるセキュリティ対策のIT系/OT系、両輪で万全なセキュリティ体制を整備!【JapanSecuritySummit 2023 ワンビ/ TXOne Networks Japanセッションレポート】

セキュリティの世界は進化し、新たな脅威が日々登場している。私たちの日常生活、ビジネス、インフラすべてに影響を与える変化に対し、ITとOTのセキュリティは密接に関連している。そこで本セミナーでは、「今知るべき内容がここに! ITとOTのセキュリティ最前線」をテーマに、テレワークを安全に実施するITセキュリティをワンビ株式会社 開発推進部 プリセールスの井口俊介氏が紹介し、OT分野におけるサイバーセキュリティソリューションについてTXOne Networks Japan合同会社 技術本部の中野 純氏が解説した。

IT系セキュリティの最前線、テレワーク・セキュリティはどうする?(ITセキュリティ編)

まずワンビの井口俊介氏が、ITに関するセキュリティ対策のポイントを説明した。

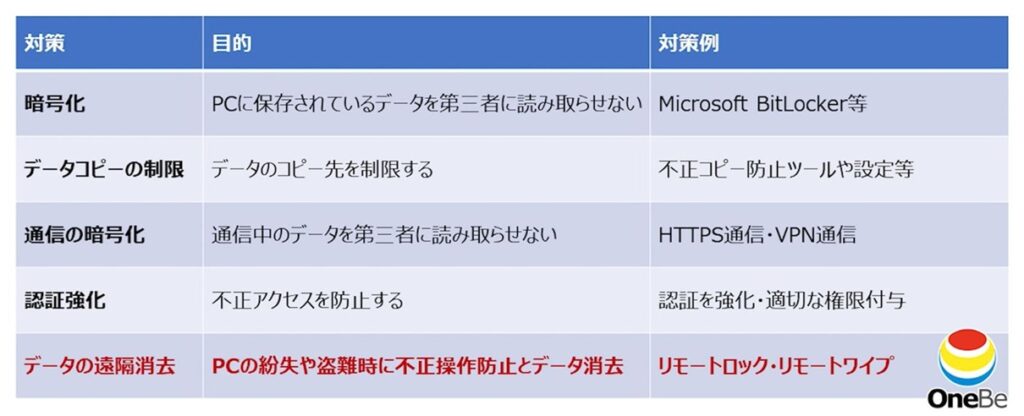

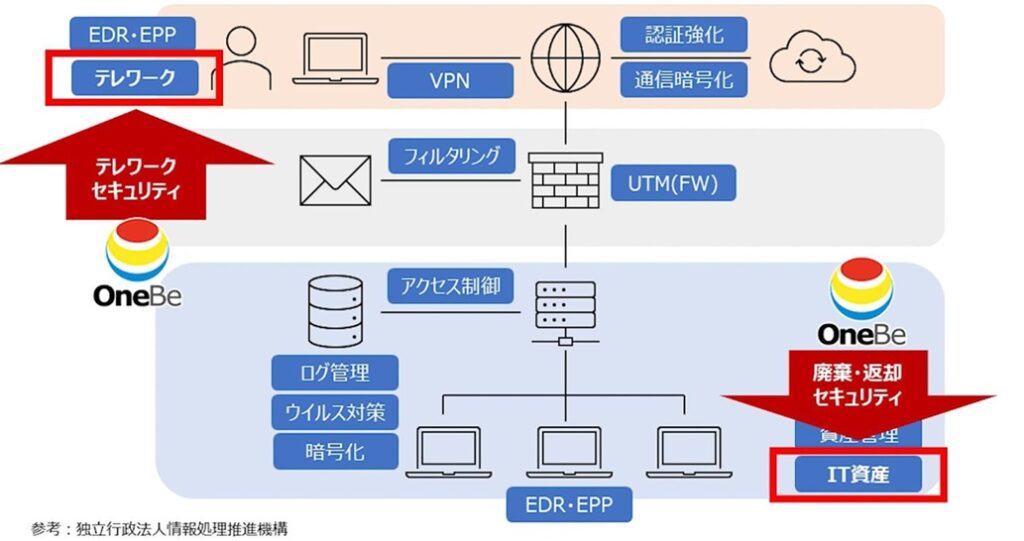

コロナ禍以降、企業にテレワークが定着しました。テレワークのメリットは、移動時間がいらず、ワークライフバランスが向上し、生産性も高まることでしょう。その一方で、デメリットとして、体制準備や導入・運用コスト、セキュリティ対策などが挙げられます。特にテレワークのセキュリティは、ワークスタイルの変革に伴って、働く場所や形態、デバイスの活用方法などが変容し、その在り方も変わりつつあります。そこで総務省ではテレワークセキュリティガイドラインを発行し、チェックリストで対策ができる冊子も用意しています。 とはいえ、テレワークには多くのセキュリティ対策があるため、ここでは主に以下の5点に絞って解説しましょう。

データの暗号化の目的は、PCに保存されたデータを第三者に読み取らせないことです。最近はWindowsにも「BitLocker」のような暗号化ツールがビルトインされているので利用するとよいでしょう。次にUSBメモリーなどは、不正コピー防止ツールや設定などでデータのコピー先を制限することが大切です。また通信中のデータを傍受されないように、WebではHTTPSプロトコルや、VPNによるネット接続などを実施します。認証系では然るべき人に適切な認証権限を付与することが重要です。

最後のデータ遠隔消去ですが、これはワンビが提供するソリューションの1つです。当社は、リモートロック・リモートワイプで企業の情報漏えいを守るセキュリティソフトウェア企業です。テレワークで持ち出したPCの紛失や盗難時に、遠隔で不正操作を防止したり、データを消去できます。当社は、盗難・紛失したデバイスの情報漏えい対策として、多くの企業で採用される遠隔データ消去ソリューション「TRUST DELETER」により、いつでもどこでも安心してデータを活用できる環境を提供しています。

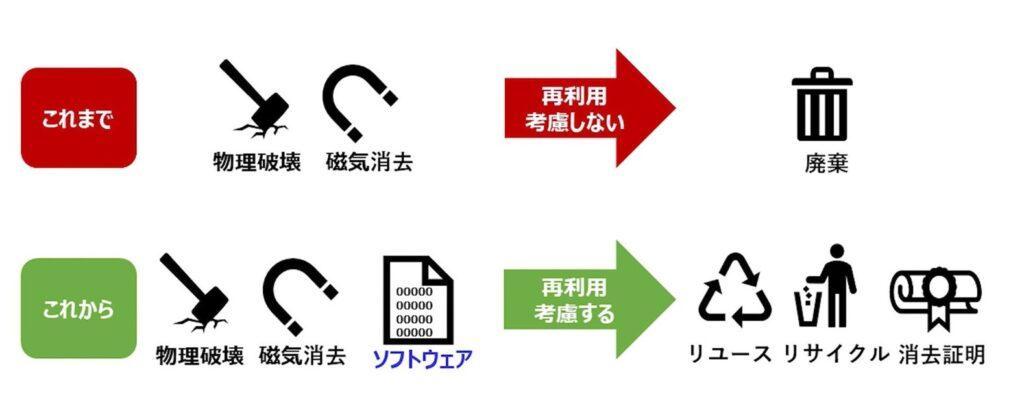

もう1つ最近注目を浴びているのがIT資産の適正な廃棄と返却に関するものです。これまでPCを使い終わったら、物理的に破棄するか、磁気消去で情報を消して破棄するのが前提でした。しかし情報を消すことが徹底しておらず、そこから情報漏えいが起きるケースもありました。個人情報の漏えい・紛失事故は、この2年間で連続最多を記録しています。個人情報保護法の改正もあり、企業の情報が漏えいした場合には報告義務の発生や、罰金上限も1億円まで上がったため、今後は対策をより強化しておく必要があるでしょう。 最近は持続可能な社会が叫ばれるようになったため、PCのリユースやリサイクルの考え方も広まりました。再利用できそうなIT資産は、磁気だけではなく、ソフトウェアで情報を消して再度使えるようにすることも、選択肢の1つとして加わっています。

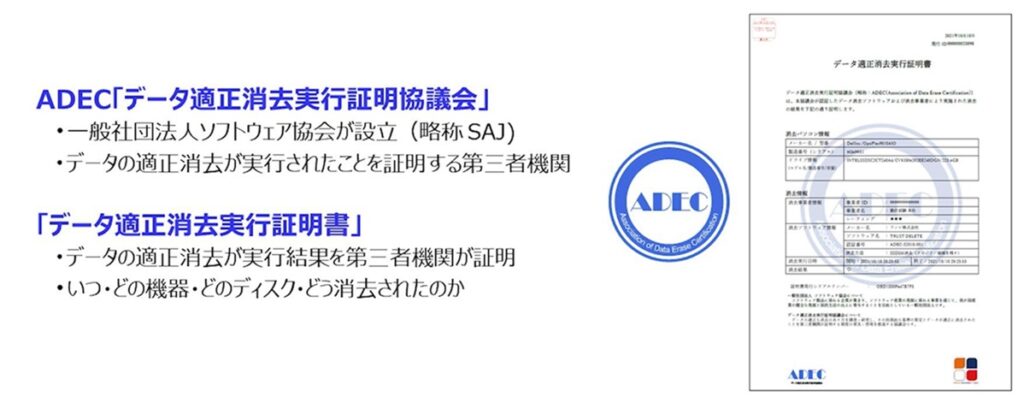

ちなみに総務省の「地方公共団体における情報セキュリティポリシーガイドライン」では、IT資産の適正な処理についても触れており、一般企業でも役立ちそうです。たとえば、本ガイドラインにおいて廃棄・リース返却時の3つのポイントが述べられています。1つ目は「復元が困難な状態までデータを消去する」、「復旧ツールが使われてもデータが読まれないようにする」「記録・証明を残して事後証明や監査に使う」ということです。 このうち記録・証明に関して「第三者証明」の注目が集まっています。従来、データ消去の証明は事業者ごとに出す自己証明書でしたが、第三者機関である(一社)ソフトウェア協会(SAJ)のデータ適正消去実行証明協議会(ADEC)が「データ適正消去実行証明書」を発行してくれるようになりました。

当社では、テレワーク時の情報漏えい対策ソリューションとして「TRUSTDELETE prime+」や、端末・ストレージ廃棄・返却時における情報漏えい対策に最適な「OneBe Wipe」などを提供しています。関連セミナーの実施やホワイトペーパ-もご案内していますので、ぜひ弊社のサイトにアクセスしてみて下さい(https://www.onebe.co.jp/)。

IT/OTのセキュリティ最前線~ITとは異なる対策を!(OTセキュリティ編)

続いてTXOne Networks Japan 技術本部の中野 純氏がOTセキュリティ編を紹介した。

まずコロナ後のOTを取り巻く環境変化ですが、さまざまなオートメーション化が進み、工場がネットワークとつながり、クラウド活用やリモートメンテナンスも一般化しつつあります。それに伴う高度な分業や専門化が進んだ結果、サプライチェーン・セキュリティのリスクが高まってきました。工場における設備投資の傾向を見ると「旧来型の基幹システムの更新や維持・メンテナンス」「工場のIoT化などのDX関連」「脱炭素関連」が大きく伸びていますが、同時に製造業や重要インフラを狙ったサイバー攻撃も急増しています。

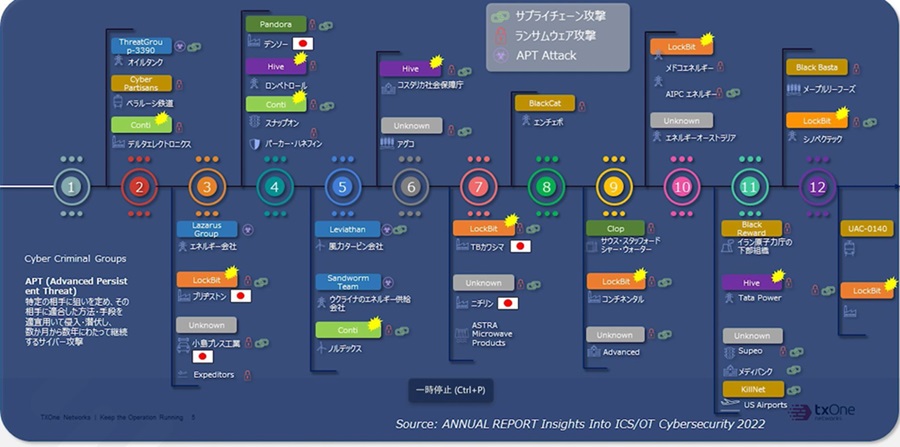

2022年の主なOTセキュリティ・インシデントをまとめると以下のようになります。

業界では大手の製造業やエネルギー企業などがターゲットにされています。その理由は、設備の建設や運用に莫大な費用をかけているため、もし活動が停止すると大きなダメージを受けるからです。つまり大規模投資を行い、高額な製品やサービスを提供する企業ほど、サイバー攻撃に狙われやすいわけです。資産やビジネスの損失だけでなく、従業員の安全生成においても影響を与えるリスクがあるため特に注意が必要です。

中国のサイバー攻撃集団Volt Typhoonは、2021年半ばから米国やグアムの主要なインフラなどを狙って潜伏活動を行い、重要な情報を収集していました。これにより国家によるサイバー・スパイ活動や、重要インフラの脆弱性を狙った攻撃、相互接続されたグローバル・ネットワークのリスクが浮き彫りになりました。

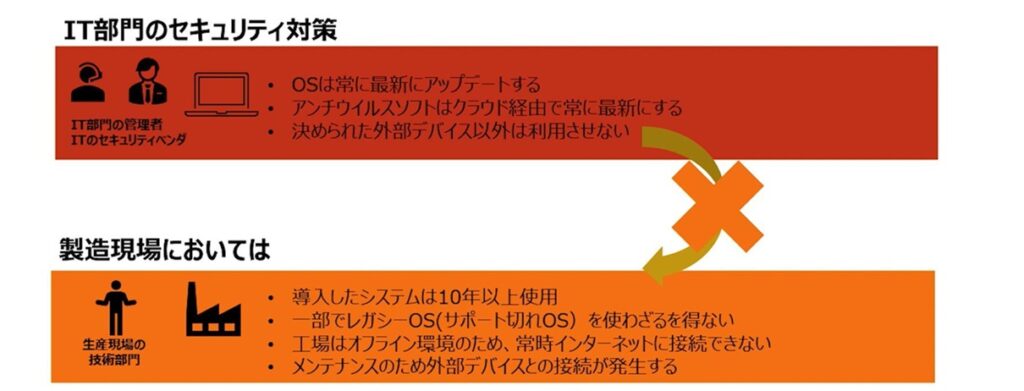

では、こういったOTセキュリティ対策は一体どうすればよいのでしょうか? 実は前半で説明したITセキュリティ対策は、OTを中心とする製造現場では通用しません。というのも、既存の工場では10年以上前のレガシーシステムを使っていたり、一部でOSもサポート切れだったりします。また工場はオフライン環境で、インターネットに常時接続しておらず、メンテナンスは外部デバイスと接続して行う場合も多いのです。そのため製造現場に特有のセキュリティ対策が必要になります。

当社がOTセキュリティに関して、日米独の一般製造・自動車・医療の経営層や管理職など各100名に依頼調査した結果では、ランサムウェアによってデータや事業活動を人質に取られた経験がある日米独企業が全体の約70%を占めました。これは氷山の一角であり、まだ未知の脅威が潜んでいる可能性があります。OTセキュリティ・インシデントの原因は、「新規導入したIT資産に脆弱性や悪意あるファイルが含まれていた」が全体で47%で、第二位が「外部ハードウェアやリムーバブルメディアを介した侵入」が40%でした。

ここからは、OTセキュリティ対策ベンダーであるTXOne Networksのご紹介になります。当社は、セキュリティ対策ベンダー大手のトレンドマイクロと、産業用ネットワーク機器メーカー大手のMOXAの合弁会社として2019年に誕生しました。IT環境とは異なる特性を持った工場・インフラなどの産業制御システムのセキュリティを提供する企業です。

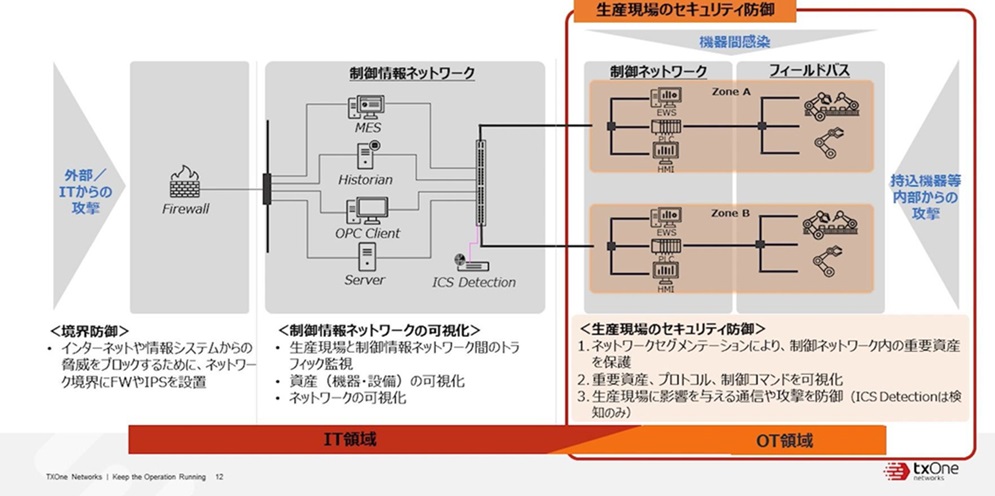

一般的な製造業では、情報系と産業情報系のネットワークの境界にファイアウォールを置き、制御情報ネットワークにはエンドポイントセキュリティを導入します。一方で、生産現場で使用する生産設備については、セキュリティが導入されていない実態があります。しかし前出のように持込み機器や外部リモートアクセスによる感染、将来的なクラウドサービスの利用などで外部ネットワークと接続する可能性もあります。そのためセキュリティ対策が必要になります。

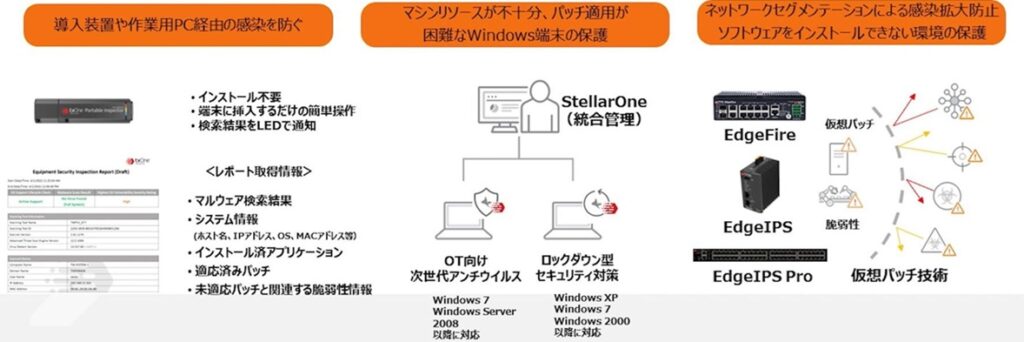

具体的には、セキュリティ・インシデントに備えてウイルス駆除まで行える持ち運び可能なセキュリティ検査ツール「Portable Inspector」や、オフライン端末やリソース不足な端末、パッチを適用できない端末などのエンドポイントを保護する「TXOne Stellerシリーズ」、フラットなOTネットワークにおいてセグメントにより分離して影響範囲を極小化したり、セキュリティソフトをインストールできないPLCなどを保護したりする「TXOne Edgeシリーズ」があります。

当社では、OT資産ライフサイクル保護として、受入、設定・調整、製造、保守にわたり、OT資産を信用せずに、常に検証する「OT Zero Trust Approach」というコンセプトを打ち出しています。

ここにはデバイスの検査、重要なアプリとサービスの保護、ネットワーク・セグメンテ―ション、仮想パッチなどが含まれています。前出のPortable Inspectorにより、すべてのOT資産をスキャニングして脆弱な資産の現場持ち込みを防ぎ、Stellerシリーズでエンドポイントを保護し、Edgeシリーズにより運用中はネットワークを分離して怪しい動作をブロックし、仮想パッチで資産を保護します。このようにOT資産にもZero Trustの考え方を導入することが重要になるわけです。