最速! 危険度の高い脆弱性をいち早く解説

「脆弱性研究所」第4回 11月分まとめ

11月に公開された重大な脆弱性

11月に新たに公開された脆弱性は2090となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。 また、CISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベースも11月で10件更新されています。

1. CISA 「Known Exploited Vulnerabilities Catalog (KEV)」

CISAの「Known Exploited Vulnerabilities Catalog (KEV)」に関しては、前回(第三回)に説明をしていますので参照ください。

11月にCISAのKEVに登録された脆弱性は

- Google Chrome: 1件

- Oracle Fusion: 1件

- Microsoft: 5件

- Samsung: 3件

になっています。脆弱性管理をされる方は今後チェックしていくと良いと思います。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

2. OpenSSLの脆弱性情報(Spooky SSL : CVE-2022-3602, CVE-2022-3786)

OpenSSLの2つの脆弱性(CVE-2022-3786, CVE-2022-3602)が公開されました。

この脆弱性ですが、公開前の情報では緊急度が「Critical」という予告が出されており(OpenSSLからのアナウンスはこちらになります)、「Criticalの脆弱性がOpenSSLで出てくる!」ということでセキュリティ業界関係者、ならびにWebメディアなどでも話題になりました。特に一部では「(2014年の) HeatBleed並の脆弱性が出る!」(★注)と騒ぎにもなりました。

(★注)2014年4月に発覚したオープンソース暗号ライブラリ「OpenSSL」のソフトウェア・バグ。いわゆる「Heartbleed」問題と呼ばれている。外部からの要求に対して、必要以上にデータを送信してしまい、メモリ上にあるデータが漏洩してしまう。あたかも「心臓の鼓動」=「heartbeat拡張機能」によって血液が漏れ出る様子のように「Heartbleed」と表現された。

実際に11/01(日本時間では11/02)に脆弱性が公開された際には、この緊急度が「High」に下げられていました。こちらの緊急度が「Critical」から「High」に下げられた理由は、OpenSSLのブログにも載っていますので、下で紹介します。

脆弱性の詳細

今回発行されたCVEに関する情報は以下になります。

- CVE-2022-3602

- バッファーオーバーランの脆弱性

- 重要度 – High

- NVD CVSS: BaseScore: 7.5

- NVD Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H

- 内容

- X.509証明書確認処理で、特に名前の制約をチェックしている際にバッファーオーバーランが発生する可能性があります。

これが発生するのは証明書チェーンのシグネチャを確認した際に、CAが悪意のある証明書に対してサインした際か、アプリケーションにとっては証明書の確認をした際に信頼した発行者へのパスを組み立てるのに失敗した際です。

攻撃者は細工されたemailアドレスを用い、スタック中の攻撃者が制御可能な4バイトをオーバーフローさせることができます。これによりクラッシュ(DoSの原因になります)か、リモートコード実行が発生する可能性があります。

多くのプラットフォームではスタックオーバーフロー保護を実装しているため、リモートコード実行のリスクが緩和されています。リスクはまた、プラットフォームやコンパイラのスタックレイアウトによっても緩和されています。

予告の時点ではこの脆弱性はCRITICALとされていました。上述のような緩和ファクターがあったため、リスクはHIGHにダウングレードされました。しかし、ユーザーは可能な限り早く更新を行う必要があります。

TLSクライアントでは、この脆弱性の悪用は悪意のあるサーバーによって引き起こされます。TLSサーバーでは、この脆弱性の悪用はサーバーが悪意のあるクライアントの認証に応答した際に発生します。

- CVE-2022-3786

- バッファーオーバーランの脆弱性

- 重要度 – High

- NVD CVSS: BaseScore: 7.5

- NVD Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H

- X.509証明書確認処理で、特に名前成約をチェックしている際にバッファーオーバーランが発生する可能性があります。

これが発生するのは証明書チェーンのシグネチャを確認した際に、CAが悪意のある証明書に対してサインした際か、アプリケーションにとっては証明書の確認をした際に信頼した発行者へのパスを組み立てるのに失敗した際です。

攻撃者は細工されたemailアドレスを用いてスタック中の任意の”.(ドット:10進数で46)”を含む4バイトをオーバーフローさせることができます。これにより、クラッシュ(DoSの原因になります)か、リモートコード実行が発生する可能性があります。

TLSクライアントでは、この脆弱性の悪用は悪意のあるサーバーによって引き起こされます。TLSサーバーでは、この脆弱性の悪用はサーバーが悪意のあるクライアントの認証に応答した際に発生します。

対象バージョン

今回の脆弱性の影響を受けるOpenSSLのバージョンは以下になります。

- OpenSSL 3.0.0 – 3.0.6

緊急度が「Critical」から「High」に下がった理由

OpenSSLの方では、通常脆弱性公開を予告するのと並行して、ディストリビュータなど、さまざまな企業・開発者からフィードバック(テストレポート)を貰っています。

今回、いくつかの組織から、この問題のテストレポートが返ってきた結果、以下の報告がなされました。

- あるLinuxディストリビューションでは「スタックのレイアウトの問題から、今回の脆弱性ではOpenSSLを用いたサービスのクラッシュやリモートコード実行を引き起こさなかった」という報告がありました。

- 最新のプラットフォームの多くは「スタックオーバーフロー保護」を実装しています。これにより、通常はクラッシュの発生のみとなり、リモートコード実行のリスクが軽減されます。

OpenSSLのセキュリティポリシーでは、一般的な状態でリモートコード実行が発生する際にリスクをCRITICALとしています。この事から、今回の脆弱性に関しては2022/11/01の発表時点でリスクをCRITICALからHIGHにダウングレードしたとのことです。

ただし、OpenSSLはソースコードとして配布されているため、プラットフォームとコンパイラの組み合わせによっては、依然としてリモートコード実行が行われる可能性があります。そのため、緊急度が「High」に下がったとしても、早急にOpenSSLを更新した方が良いと思われます。

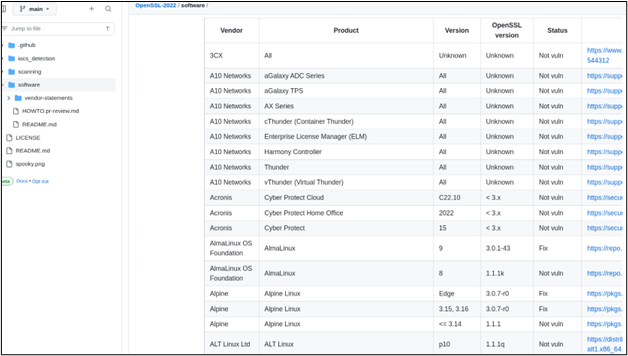

影響する製品

今回のOpenSSLの脆弱性がどのパッケージに影響するか、等はこちらのNCSC-NL(オランダ政府のサイバーセキュリティセンター)のGitHubにまとまっています。

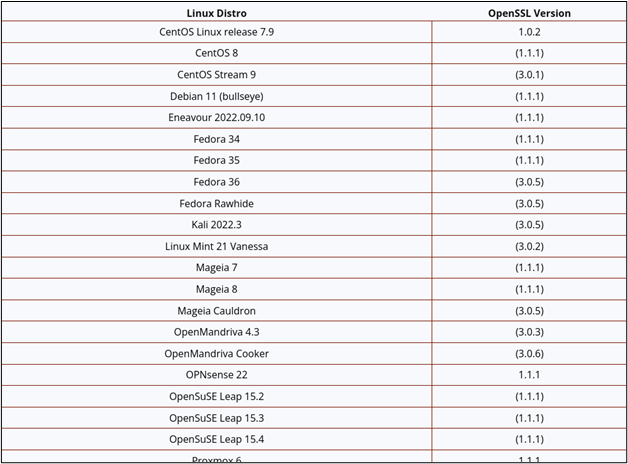

また、SANS InstituteでもLinuxの各ディストリビューションごとのOpenSSLのバージョン情報を出しています。

今回の脆弱性のまとめ

今回の脆弱性に関しては、SANS Instituteのブログでは「潜在的なリモートコード実行脆弱性ではあるが、現実として条件を満たすのが難しいため”Heartbleed”並の脆弱性とは呼べない。更新されたパッケージが利用可能になったら、すぐにパッチを適用した方が良いが、それ以上の行動が必要とは思えない」としています。

筆者の考えも基本的に同様です。今回に関しては「OpenSSL」「CRITICAL」という事前告知が独り歩きしてしまい、必要以上に不安感を煽ってしまった形になっていると思います。

また、「CRITICAL」->「HIGH」に下がってしまったことから、危機感の薄れや脆弱性情報に対する不信感(煽り過ぎじゃないのか、など)が起きてしまったのは残念です。

しかし、これはあくまでも「一般的なディストリビューションではリモートコード実行が発生しにくい」というだけです。引き続き、ソースコードでOpenSSLを入れているユーザーや、特殊な組み込み製品などではリモートコード実行が発生する可能性も残されています。そのため、今回の脆弱性に関しても、新バージョンのOpenSSLに更新するなど、なるべく早い対応が必要であると考えています。

参考情報

- OpenSSLの脆弱性情報

- OpenSSLのブログ。今回緊急度が下がった理由がまとまっています。

- SIOS Security Blog: OpenSSLの脆弱性情報(High: CVE-2022-3786, CVE-2022-3602)と新バージョン(3.0.7, 1.1.1s)

- SANS Instituteのブログ。今回の脆弱性の考え方・ディストリビューション情報がまとまっています。

- NCSC(オランダのサイバーセキュリティセンター)のGitHub。様々な製品の情報がまとまっています。

3. Citrix ADC/Citrix Gateway (VPN製品)の重大な脆弱性(CVE-2022-27510,CVE-2022-27513, CVE-2022-27516)

CitrixからCitrix ADC / Citrix Gateway の重大な認証バイパスの脆弱性(CVE-2022-27510, CVE-2022-27513, CVE-2022-27516)が公開されました。Citrixでは、これらに対するセキュリティ更新プログラムをインストールするようお客様に促しています。

今回の脆弱性は

- 攻撃者がデバイスへ不正アクセスが可能

- リモート デスクトップの乗っ取りが可能

- ログイン ブルート フォース保護のバイパスが可能

というものになっています。

これらの脆弱性ですが、ゲートウェイ (SSL VPN、ICA プロキシ、CVPN、RDP プロキシ) として動作しているアプライアンスのみが、重大な脆弱性とされている問題の影響を受けることになります。

昨今のLockBit等、ランサムウェアがVPNの脆弱性を突いて侵入してきていることから考えると、この脆弱性も早晩悪用されると考えられます。該当の製品をゲートウェイで用いているユーザーは、Citrixのサイトの手順に従い、なるべく早くセキュリティ更新プログラムをインストールする方が良いと思われます。

脆弱性の詳細

- CVE-2022-27510 : リモートで認証されていない攻撃者が認証をバイパスし、ゲートウェイユーザー機能へ不正なアクセスを行うことが可能

- CVE-2022-27513 : フィッシングによるRDP(リモート デスクトップ)の乗っ取りが可能。この脆弱性は、アプライアンスが VPN (ゲートウェイ) として構成され、RDP プロキシ機能が構成されている場合にのみ悪用が可能。

- CVE-2022-27516 : ログイン ブルート フォース保護メカニズムの失敗により、バイパスが可能。この脆弱性は、アプライアンスでユーザー ロックアウト機能の「Max Login Attempts」が設定されているか、または AAA 仮想サーバーとして構成されている場合にのみ悪用が可能。

脆弱性の詳しい説明はCitrixのサポートページに載っていますので、そちらも参考にしてください。

参考情報

4. Atlassian 製品に深刻な脆弱性(CVE-2022-43781, CVE-2022-43782)

最後に、「Atlassian Bitbucket」の深刻な脆弱性(CVE-2022-43781)、および「Atlassian Crowd」の深刻な脆弱性(CVE-2022-43782)について取り上げます。

Atlassian Bitbucket製品はGit リポジトリ管理のためのソリューションになります。また、Atlassian Crowd製品はシングルサインオン(SSO)と集中ID管理を可能にするWebベースの製品です。これらの製品に対してNVDのCVSSベーススコアが9以上(アトラシアンによる計算)の脆弱性が発覚しています。

昨今のLAPSUS$によるOktaへの攻撃からしても、シングルサインオンなどのID管理系は攻撃先として狙われる可能性が高くなっています。特に近年では、一般的な企業でもSaaSを多く使用しており、SSOとID管理が必須となっていて、多くの製品を導入していると思われます。逆に言えば、この様な製品に脆弱性が見つかった場合には、すぐに悪用される可能性があるということになります。ID管理系の製品が悪用された場合には、企業の損失は高いものになりますので、脆弱性が見つかった場合には、なるべく早くパッチを当てるか、パッケージを更新するなどの処置が必要となります。

脆弱性の詳細

- CVE-2022-43781 : コマンドインジェクションの脆弱性。ユーザー名を制御できる権限を持つ攻撃者がシステム上で任意のコマンドを実行できる。

Bitbucket Server および Data Center インスタンスで「パブリック サインアップを許可する」が

有効になっている場合は、この脆弱性は悪用できない。

- CVE-2022-43782 : セキュリティの設定ミスを介して、Crowdアプリケーションとして攻撃者が認証が可能になる。その後{{usermanagement}} パスの元にあるCrowdのREST APIで特権エンドポイントを呼び出すことができる。

なお、この脆弱性は、リモートアドレス構成のクラウドアプリケーションホワイトリストで

指定された IP(デフォルトで {{none}} )からのみ悪用される可能性がある。そのため、

ホワイトリストのIPを削除することで脆弱性を迂回することが可能である。

参考情報

- Critical severity command injection vulnerability – CVE-2022-43781

- Crowd DC Critical Security Misconfiguration Vulnerability – CVE-2022-43782

11月のまとめ

11月も大きめの脆弱性が公開されました。OpenSSLの脆弱性に関しては、先行情報と実際の情報の緊急度の違いから、対応のペースが遅くなっている企業もあると思いますが、依然として脆弱性は(特定の環境では)存在しますので、なるべく早く対応を行ったほうが望ましいです。

また、CitrixのVPNに関しては、LockBitの例に倣い、悪用してくるランサムウェアグループも出てくると思われますので、なるべく早い対応が望まれます。

AtlassianのSSO/ID管理製品なども、現在のクラウド・SaaSを中心としたシステムで必要となる機能であり、(悪用できる構成に制限がありますが)悪用された場合の被害が大きいものとなるため、こちらもなるべく早い対応が望まれます。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします。