事例から読み解く効果的なゼロトラスト・セキュリティ

提案者視点から考える成功する企業の秘訣とは?

ゼロトラスト・セキュリティが必要になった背景とは?

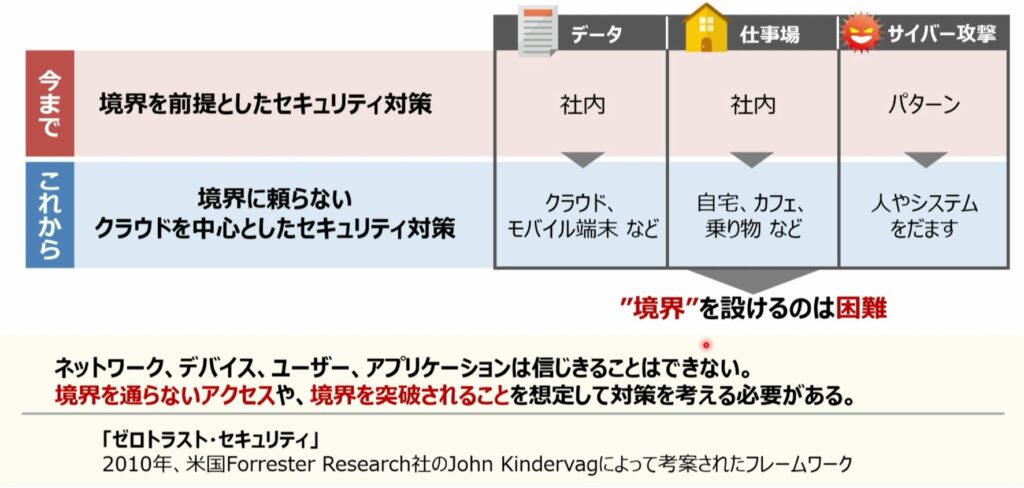

これまでのセキュリティ対策は、データも仕事場も社内の閉じられた環境だったため、インターネットの接続点となる境界防御を中心にする考え方が主流だった。ところが、いまはクラウドやモバイル端末が普及し、データも社外に出る機会が増えた。仕事場もリモートワークによって、自宅やカフェなどで行われることも多くなった。さらにサイバー攻撃も巧妙化しており、シグネチャでパターン、脅威を検出する対策では不十分となり、ユーザーやシステムを騙すような手口で被害を受けている。

もはや従来のように「境界」を設けて、セキュリティ対策を講じるのは困難になっているのが実情のため、ネットワークやデバイス、ユーザー、アプリケーションを信じないことを大前提とし、境界を通らないアクセスや、境界を突破されることも想定した対策を考える必要がある。これが「ゼロトラスト・セキュリティ」が求められるようになった背景だ。従来のファイアウオールを中心とした境界型ネットワークではなく、境界に頼らないゼロトラスト・セキュリティの違いを以下に示す。

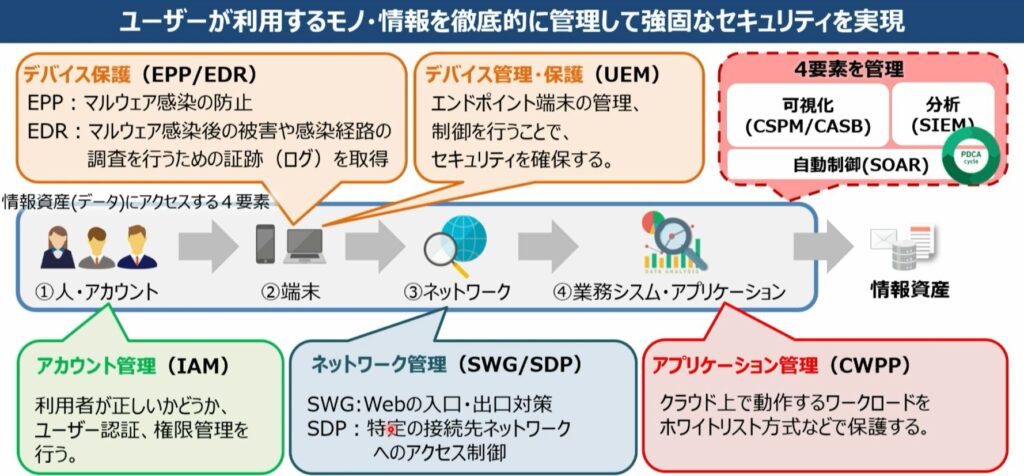

もともとゼロトラスト・セキュリティは、いまから12年前に米国・Forrester Research社で考案されたフレームワークで、それほど新しいものではない。情報資産にアクセスする要素として、①人・アカウント、②端末、③ネットワーク、④業務システム・アプリケーションがあり、これらの要素をパスすると情報資産にアクセスできるというものだ。ただし、この4つの要素は必ずしも安全な領域にいるとは限らないし、すでにマルウェアの脅威にさらされているリスクもある。

したがって、これらの要素を信頼せずに(ゼロトラスト)、常に認証や確認を取りながら正当性を担保したのち情報資産にアクセスさせ、可視化・分析・自動制御を横断的に行うことが求められる。では、これら4つの要素に対して、それぞれ具体的にどのような対策を打つべきなのだろうか? 押さえるべき点は以下の通りである。

①の人・アカウントでは「IAM」(Identity and Access Management)により、本当に正しい人がアクセスしているか、その確認のためにアカウントを管理して認証を行う。そのうえで②でセキュリティ対策が施された端末であるのかをチェックする。エンドポイント保護プラットフォーム「EPP」(Endpoint Protection Platform)、あるいはマルウェア侵入後の被害・調査を実施する「EDR(Endpoint Detection and Response)、端末を管理してパッチが当たっているかを確認したり、万一の紛失時にロック・ワイプしたり、デバイスを統合的に管理したりする「UEM」(Unified Endpoint Management) などで端末のセキュリティを確保する。

③のネットワーク関係では、従来まではエンドユーザがVPNを張り、ProxyServerを介していたが、クラウド型として提供される「SWG」(Secure Web Gateway)により、ゼロトラストに則した適切な出入口対策が可能になった。また次期VPNと呼ばれる「SDP」(Software Defined Perimeter)も注目されており、ネットワークの境界をソフトウェアによって仮想的・動的に構成することも可能だ。通信のたびにネットワークを確立し、その都度認証して、通信が終わると接続を切断し、新しい接続要求があるまでは再開しないので安全である。

④の業務システム・アプリケーションでは、クラウド上で動作するサーバーやアプリケーションの脆弱性、セキュリティホールなどの対策を行う「CWPP」(Cloud Workload Protection Platform)がある。これらを可視化する「CSPM」(Cloud Security Posture Management)/「CASB」(Cloud Access Security Broker)や、ログ分析するSIEM(Security Information and Event Management)、最終的に運用を自動化して制御する「SOAR」(Security Orchestration, Automation and Response)などの新しい概念やソリューションが出ている。

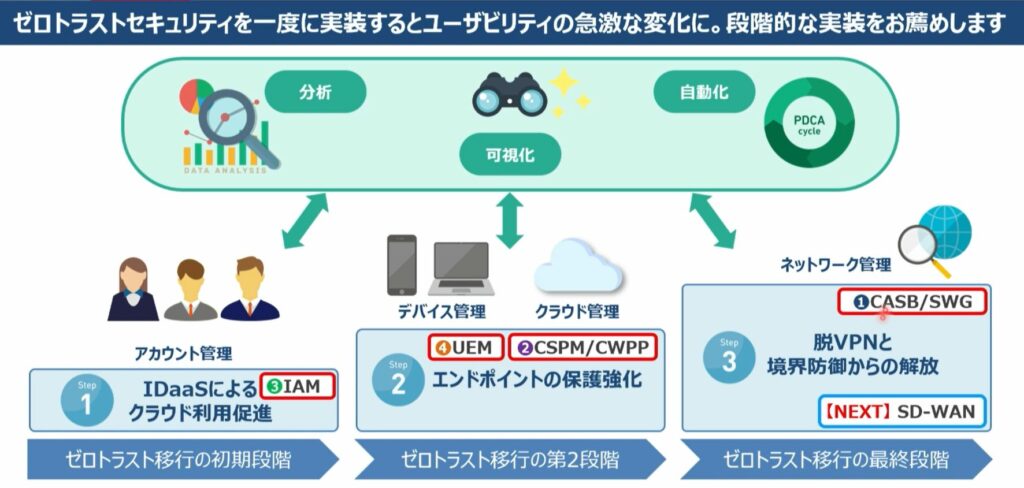

このようにゼロトラスト・セキュリティには多くの対策があるが、一度にすべてを実現するのは大変なので、優先順位を決めて着手する良い。まずクラウド利用のアカウント管理から始め、次に端末管理としてエンドポイント・セキュリティ対策を講じ、ネットワークセキュリティ・管理にSDPなどを導入する。このあたりがプライオリティが高い。そのあとにアプリケーションやデータの管理、可視化、分析、自動化などを段階的に進めていく流れである。

ゼロトラスト・セキュリティの問い合わせ傾向と、代表的な導入例とは?

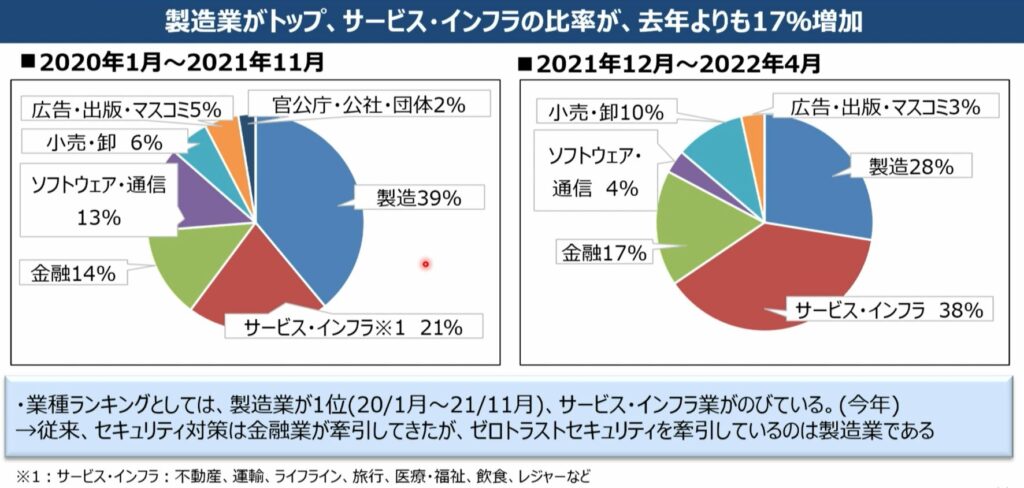

では、ゼロトラスト・セキュリティの動向はどうなっているのだろうか? 日立ソリューションズでは、2020年よりゼロトラスト・ネットワークソリューションを提供しているが、業種別に見た問い合わせの傾向は下図の通りだ。2021までは製造業がトップで、2021年からはサービス・インフラの比率が38%に高まり、製造業を逆転している。

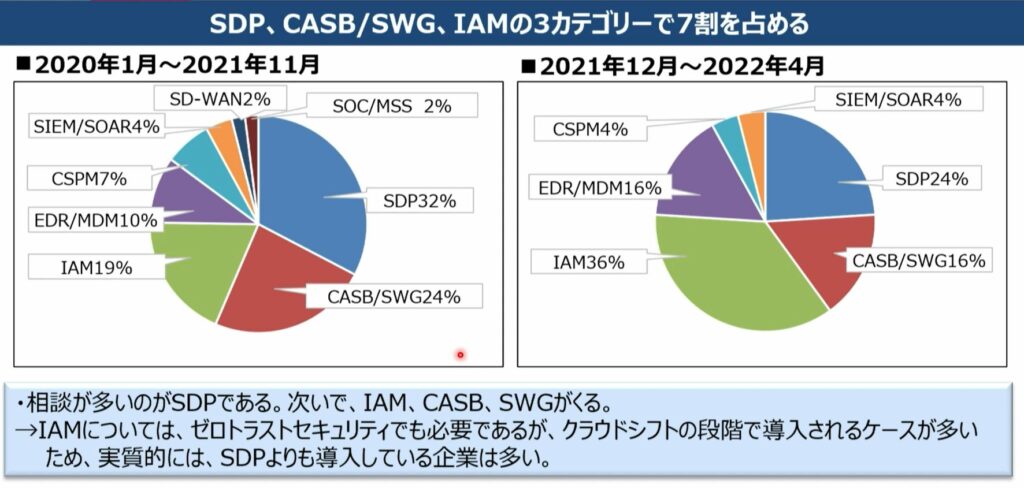

これまでセキュリティ対策というと金融系が積極的だったが、ゼロトラストでは製造系が多い。というのも、ゼロトラストはリモートワークに紐づいているからで、海外拠点も含めてセキュリティ統制を図りたいニーズに応えられる。また従業員規模でみると、問い合わせに関しては大企業も中小企業も大差なく、2021年までは均等だった。ただし2022年以降は、従業員1000人未満の企業の問い合わせが増えている。これは企業規模に関わらず、クラウドサービスを展開したり、テレワークを実施したりするケースが多いためと推測される。 カテゴリー的に多いのは、トップからSDP、CASB/SWG、IAMで、全体の約7割を占めている。SDPはテレワークが増えているために問い合わせが多くなっていると推測される。ただしクラウドシフトの段階でIAMが導入されるため、実質的にはSDPよりもIAMを導入する企業のほうが多いようだ。また新技術として注目を浴びているのはCASB/SWGだろう。

次に日立ソリューションズが取り組んだユーザー事例について紹介しよう。

ある製造業の企業では、グローバル化(海外拠点)への迅速対応などを目指し、中長期的な視点でセキュリティ戦略を推進すべく、段階的なゼロトラスト・セキュリティを構築した。インターネット・ブレイクアウト(トラフィックをインターネットに逃がす)と、シャドーITの可視化・制御にCASB/SWGを導入。またIaaS/PaaSのセキュリティ設定の可視化と強化策としてはCSPM/CWPPを、ID管理の一元化・多要素認証としてはIAM/UEMで対応した。

この事例も、ゼロトラストを一気に進めると環境が変わってユーザー側が混乱するため、段階的に実装していった。まず初期段階で「IDaaS」(Identity as a Service)によってユーザー管理(IAS)を整備し、2段階ではエンドポイントデバイスとクラウドをUEMやCSPM/CWPPで管理。最終段階で脱VPNと境界防御からの肺胞を目指し、CASB/SWGを実装。さらに次段階として、各拠点ネットワークの負荷分散のためSD-WANへ移行した。

次の事例も製造業の企業だ。このケースは数千人規模で、できるだけ業務システムをオンプレからクラウドへシフさせ、多様なセキュリティ対策を実施した事例になる。クラウドシフトに合わせて、社外からのリモートアクセスも多くなるため、端末セキュリティの管理や、接続リスクに対する不安を払拭して、ゼロトラスト・セキュリティを見据えた環境を構築していった。 まず端末が会社支給かどうかを判別するために端末証明書をPCに入れ、会社支給で最新パッチが当たっているものしか外部から社内に接続できないようにした。そこでUEMで各端末のセキュリティ状況を把握。またSDPを導入して安全な通信を確保。SDPは内部IPからポーリングでセッションを張るため、VPNのようにグルーバルIPが攻撃される心配はない。こちらも導入については、まずIAMでアカウントを管理し、UEMでエンドポイントの保護強化、SDPの導入という流れで段階的に進め、次ステップでSIEMを入れて総合的な監視体制を確立した。

ゼロトラスト・セキュリティの導入がスムーズな企業と、成功の3つの秘訣

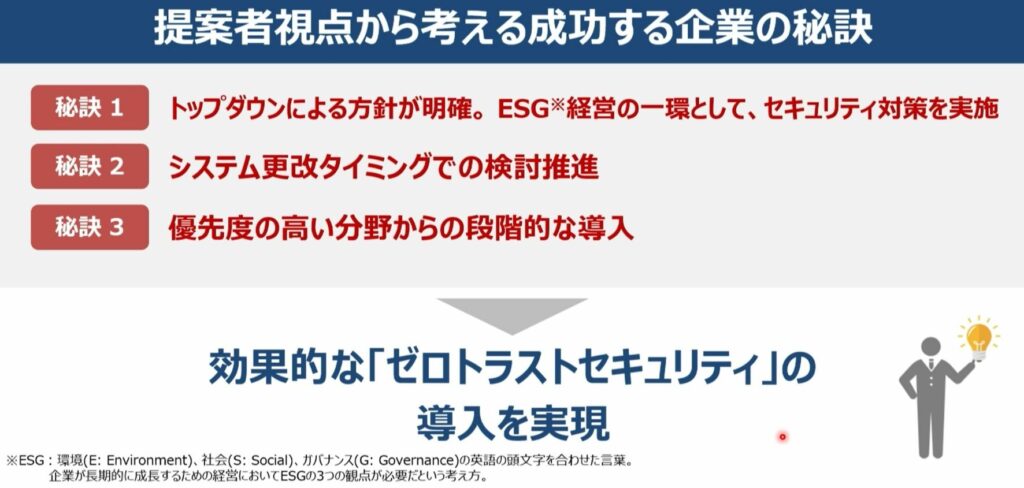

ゼロトラスト・セキュリティの検討から導入までスムーズに進む企業は、やはり経営層の理解があり、トップダウンで経営戦略として謳っているところだ。経済産業省が公表している「サイバーセキュリティ経営ガイドライン」や、ビジネスパートナーを含めたサプライチェーン全体を考慮した対策を検討している企業が多い。

一方で、セキュリティ対策が進まない企業は、現場からのボトムアップでの導入検討をしているようなケースが多いようである。費用対効果や、現場の負荷、導入方法が不明確で、課題に当たって止まってしまう。やはりゼロトラストに向けて経営層を説得できるような情報を収集していく必要がある。「セキュリティ対策は、コストでなく投資」という考え方が求められるので、そのギャップを解消することが大切である。

では、具体的にどうすればよいのだろうか? 繰り返しになるが、やはり一気にゼロトラスト・セキュリティを導入するのではなく、まずは小規模から導入して費用対効果を最大化していくことが良いだろう。ある医療業種の企業事例では、規模50名でIAMからスタートし、年間25万円のライセンスでSSOと多要素認証を入れ、認証の効率化とセキュリティ強化を実現した。

次のアプローチとしては、システム刷新時にゼロトラスト・セキュリティを段階的に導入していく方法だ。あるリサーチ・研究系業種の企業事例では、現行のオンプレを廃止し、VPNアクセスも止めた。物理サーバーはクラウドのIaaS/PaaSに移行し、SWG・SDPを導入して入口/出口対策やアクセス制御を行った。こちらも60名と小規模で、年間ライセンスは200万円ほどだ。

また、どこからゼロトラストを始めてよいのか分からなかった数千人のサービス業の企業事例では、コンサルに入ってもらって、約3か月でゼロトラスト導入の構想やRFPを策定。課題ベースで優先順位を明確にすることで、短期間での導入検討を進めた。

日立ソリューションズでは、効果的なゼロトラスト・セキュリティの導入を実現していくために、以下のような3つの秘訣が大切だと考えている。とにかくトップダウンの方針が大切だが、現場においてはシステムの更改時期に合わせて検討し、優先殿の高い分野からステップを踏んで導入していくことが成功のポイントになるだろう。