OTサイバーセキュリティの羅針盤、国際標準「IEC 62443」と活用方法を紹介!

レガシーデバイスからスマートデバイスまで、クラウドやデータレイクへの接続を支援するグローバル企業のMOXA

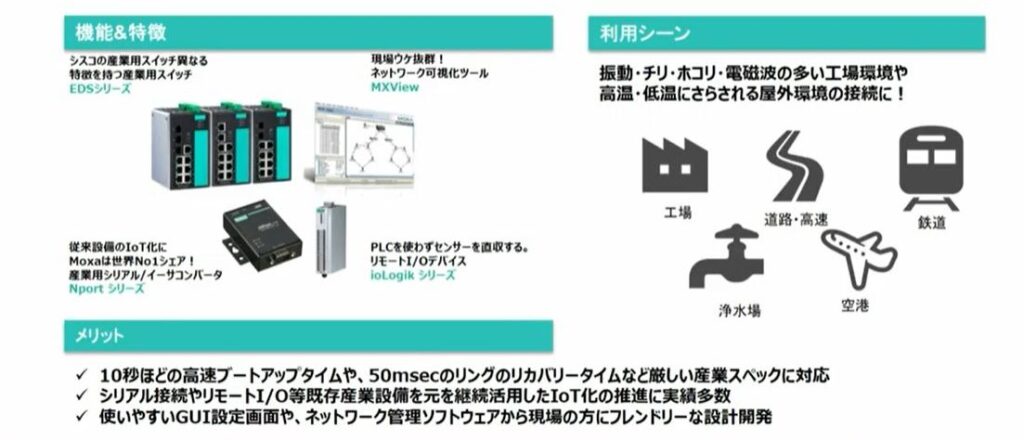

MOXAは、創業から30年以上の歴史を持ち、製造業、電力、鉄道などの産業分野におけるネットワーク製品を中心に展開しているメーカー。特に産業用のシリアル接続製品やFA向け無線LANシステムのサプライヤーとしてNo1のグローバルカンパニーである。2020年には日本ユーザーのニーズを直接拾い、課題を解決するために日本法人のMOXAジャパンも設立した。

同社の特徴は、寒冷地のプラントや発電設備、逆に赤道付近の高温地帯、果ては宇宙から海洋発電所まで、あらゆる極限環境で使える製品を提供していること。セキュリティ系ベンダーではないが、ミッションクリティカルな産業現場において、エッジ to クラウド接続の製品を提供している。産業用スイッチングハブやルーター、レガシー機器を接続するシリアル/イーサコンバータ、各種センサを直接つなぐリモートI/O製品群、IPCやIoTゲートウェイなども製造・販売。レガシーデバイスからスマートデバイスまで、クラウドやデータレイクへの接続を支援している。

いちから徹底解説! OT分野のセキュリティ国際標準「IEC62443」とは何か?

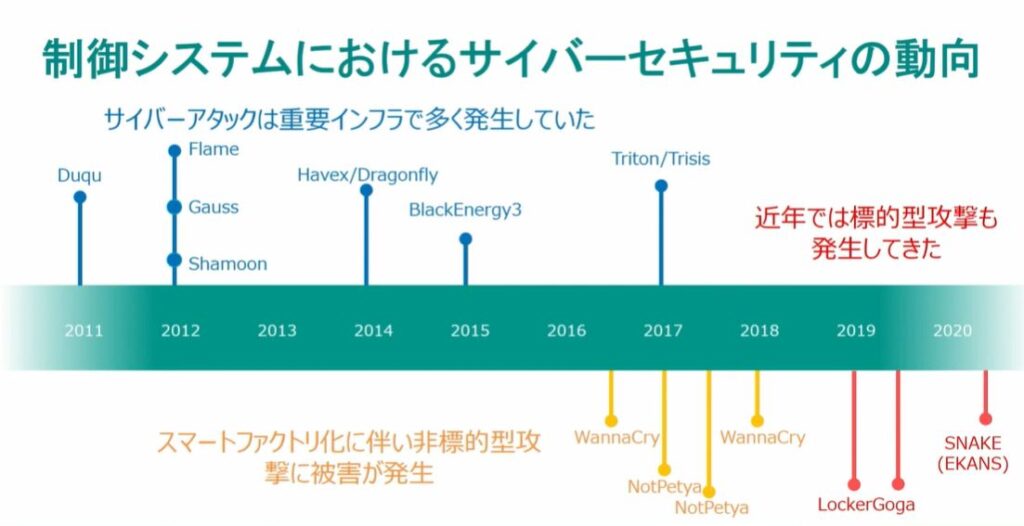

さてDXというキーワードが使われてから久しくなったが、ITとOTの統合されるなかで、セキュリティの課題も表面化してきた。制御システムにおけるサイバーセキュリティ動向を振り返ると、以前は重要インフラのインシデントが多かった。発電所や鉄道などでWannacryといったランサムウェアの被害や、工場のスマート化に伴った非標的型攻撃、近年は標的型攻撃の被害も増えている。

このような状況で、もはや工場ネットワークのセキュリティ対策は必須の状況になっている。ひとたび攻撃にあうと、その被害額も大きい。台湾の半導体製造会社tsmcは、2018年にWannaCryの影響で製造ラインが2日間ストップし、総計で約190億円の被害を受けた。このような重大インシデントを受けて、ようやく日本政府も2022年になって、経産省が「産業サイバーセキュリティ工場サブワーキンググループ」を発足させた。

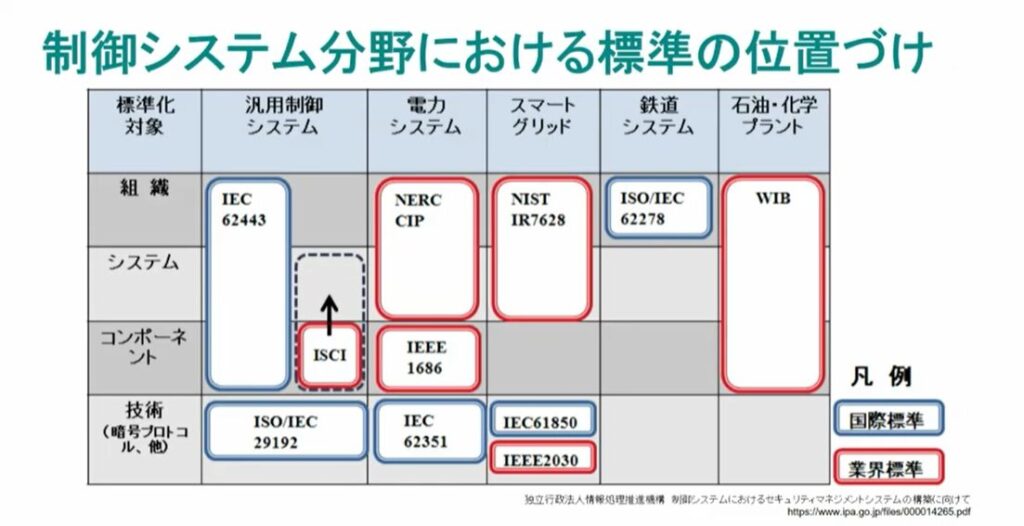

IIoT(Industrial Internet of Things)を推進していくと、「実際にどうOT(Operational Technology)環境におけるセキュリティ対策を施せばよいのか分からない」という声もよく聞く。しかし最近は、この分野でもセキュリティ国際標準がだいぶ固まってきた。その代表的な規格として「IEC62443」が挙げられる。IPAによると、制御分野におけるセキュリティマネジメントとしてのIEC62443の位置づけは、組織、システム、コンポーネントを横断的にカバーしている。

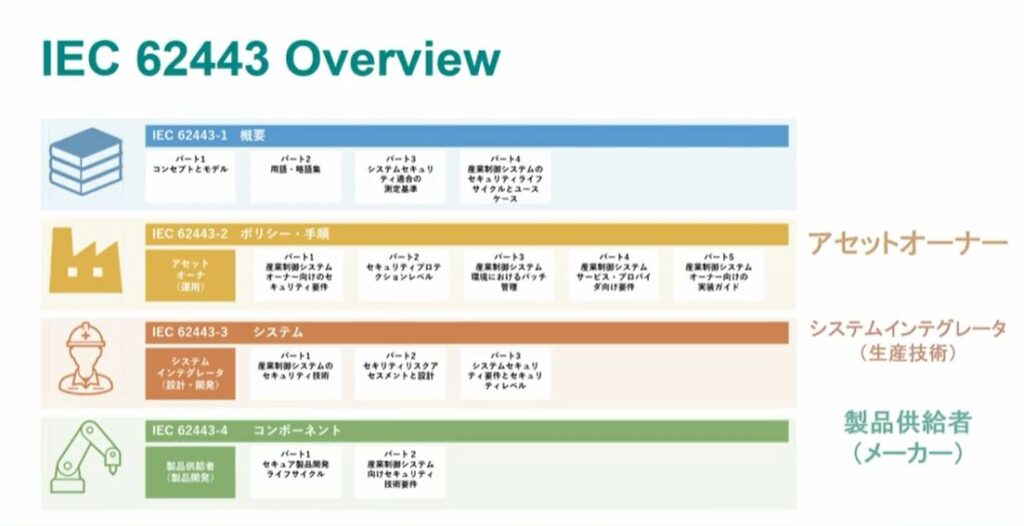

このIEC62443を概観すると、IEC62443-1(概要)、アセットオーナー向けのIEC62443-2(ポリシー・手順)、システムインテグレータ(生産技術)向けのIEC62443-3(システム)、製品供給者(メーカー向け)のIEC62443-4(コンポーネント)で規格がまとめられている。MOXAはメーカーの立場から、IEC62443-4に関して取り組んでいるところだ。

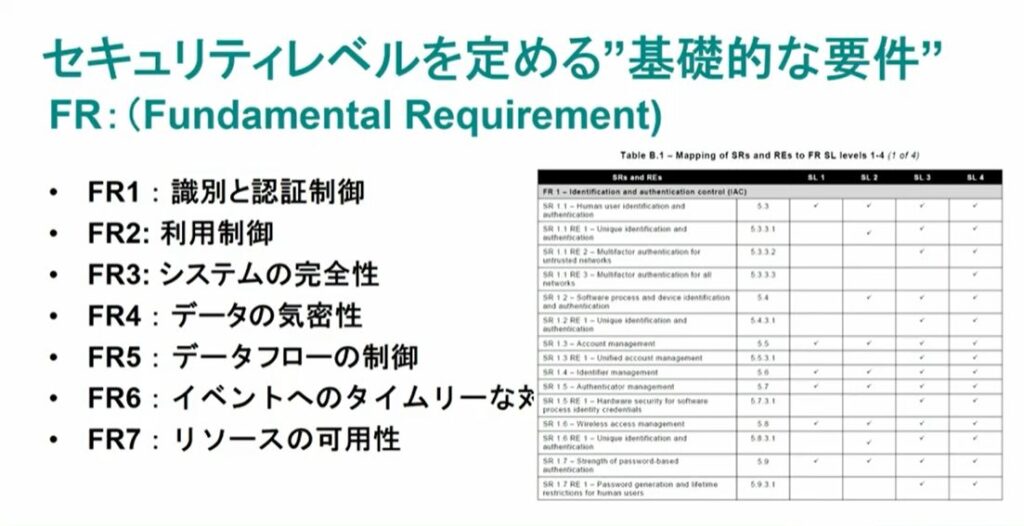

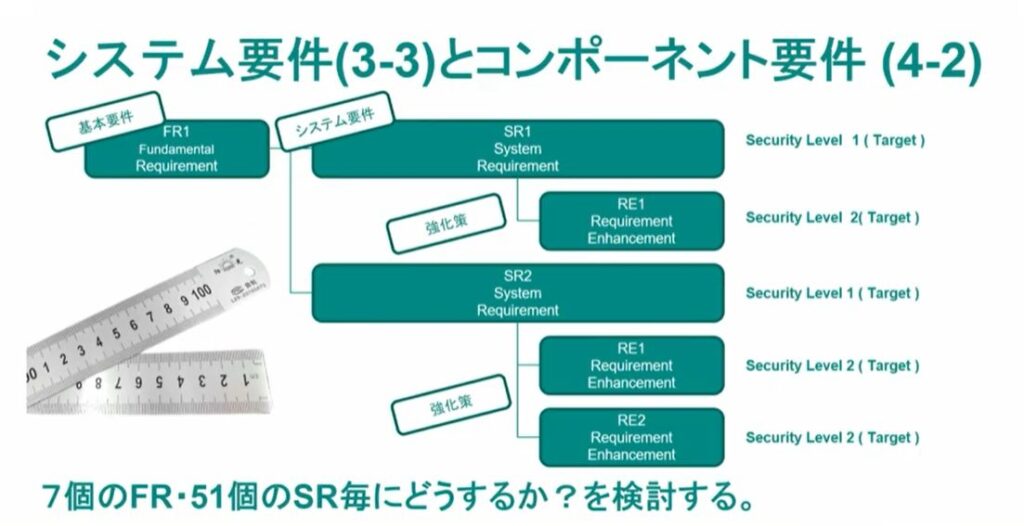

では、産業分野のセキュリティマネジメントとして、このIEC62443をどのように活用すべきなのだろうか。たとえばIEC62443-3で見ると、システムインテグレーターやセキュリティ担当者が参照しやすくなっている。基本的にはセキュリティレベルを考え、「FR」(Fundamental Requirement)という7つの基礎要件が挙げられている。FR1の「識別と認証制御」から始まって、FR7の「リソースの可用性」まで整理して示されている。

これら7つの基礎要件に対して、さらに51個の「SR」(System Requirement)が紐づく形だ。さらに「RE」(Requirement Enhancement)という強化施策があり、これらによりセキュリティレベルを上げていける提案がなされている。

たとえば、SRのLevel1では、ID/パスワードが求められ、さらにREで多要素認証で拡張してセキュリティを高めるといった提案が順番に記載されている。制御系セキュリティに対して、何から手を付けてよいか分からない場合は、まずSRを見ながらREでどこまで強化するのかという施策までを考え、どこを選択・強化すればよいのか、メリハリを付けた対応が可能になる。

したがってIEC62443は、制御系セキュリティの道しるべ、羅針盤のような使い方ができるだろう。自社の「SL」(Security Level)を具体的にどこまで高めるべきか、4つのレベルが規定されているので、それに合わせるとよいだろう。よく言われるのは、まずSL2(限定的なリソースとモチベーションで意図的なものに対する抵抗力)を目指すことである。いずれにせよ費用対効果などを踏まえて、自社にとってのSRをどのレベルにすべきかをSRごとに決めていけばよい(必ずしもすべてをSL2に合わせる必要はない)。

産業用機器メーカーのセキュリティ活用法、MOXAはIEC62443-4-1の適合証明を取得済!

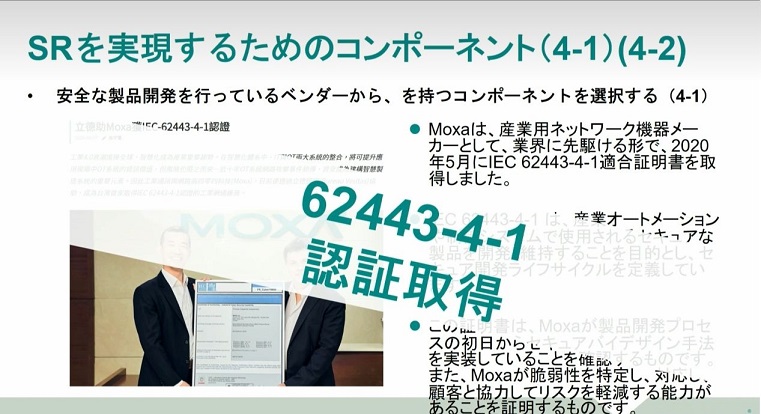

次に、MOXAのような産業用機器メーカーのIEC62443の活用法について説明する。IEC62443-1ではセキュア製品の開発ライフルサイクルをどうすべきか、IEC62443-2では産業制御システム向けのセキュリティ技術要件として、製品自体がどんなセキュアな機能を持つべきかということが案内されている。

MOXAでは、製品供給者に対して安全な製品開発を行っているベンダーであることをまとめた規格として、業界に先駆ける形で大きな投資を行い、2020年5月にIEC62443-4-1の適合証明を取得している。また製品自体のセキュアを担保するためにIEC62443-4-2に準拠、または認証も取得した。制御系に関わるシステムを検討する際は、産業用セキュリティの国際標準になっているIEC62443をキーワードに押さえておくとよいだろう。

OT周りのセキュアネットワークソリューションに取り組むMOXAの製品群を大紹介!

さて、IEC62443と国内メーカーのネットワーク製品をからめて考えると、実は日本は製造現場のネットワークスイッチは管理できないアンマネージド型が7割を占めており、世界のトレンドとは逆になっている。

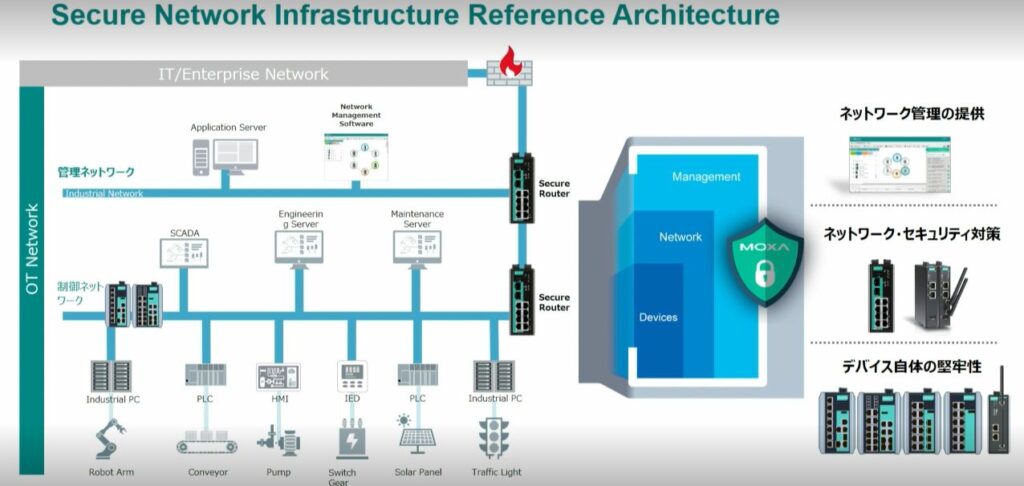

MOXAは、製造業におけるDXとOTセキュリティ対策を重視しており、製品であるコネクテッドプロダクトや、生産技術・管理におけるスマートファクトリーに関してサポートしている。たとえばCC-LINK協会と、IEC62443を参照しながら、セキュリティガイドラインを公開し、ITとOTの融合とセキュリティの両立を説いている。 MOXAでは、堅牢なスイッチ、ルーター、ファイアウォールなどによるネットワークセキュリティ・ディフェンス、ネットワークの見える化による管理も提供している。

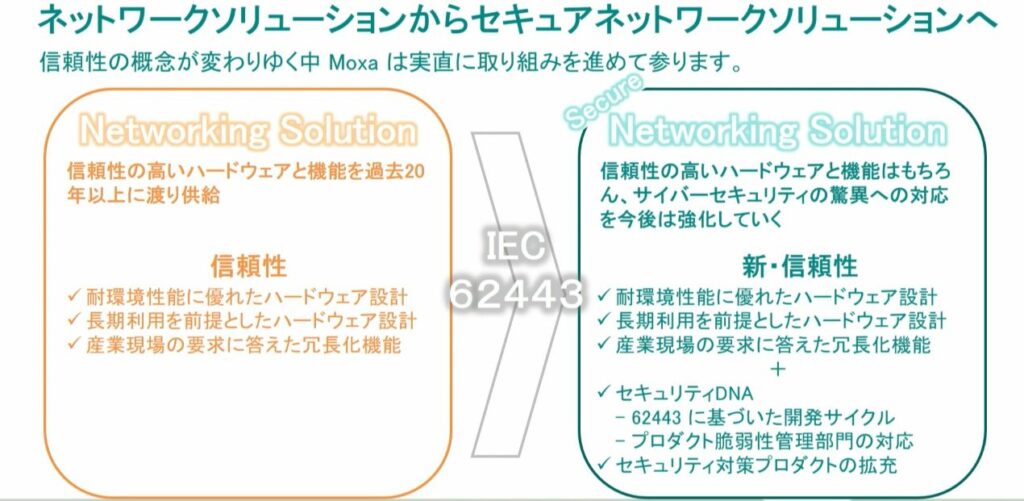

いま産業界における製品の信頼性は新しい段階にシフトしている。耐環境性・長期利用といったハードの信頼性はもちろん、産業用デバイスが接続されるようになってからは、サイバー攻撃への対抗能力は新しい信頼性の中核となったといっても過言ではない。そこで同社はセキュアネットワークソリューションに取り組んでいる。

たとえば、具体的な製品として今年3月に業界初となるIEC62443-4-2を取得した「EDS-4000/G4000シリーズ」全68機種をそろえている。

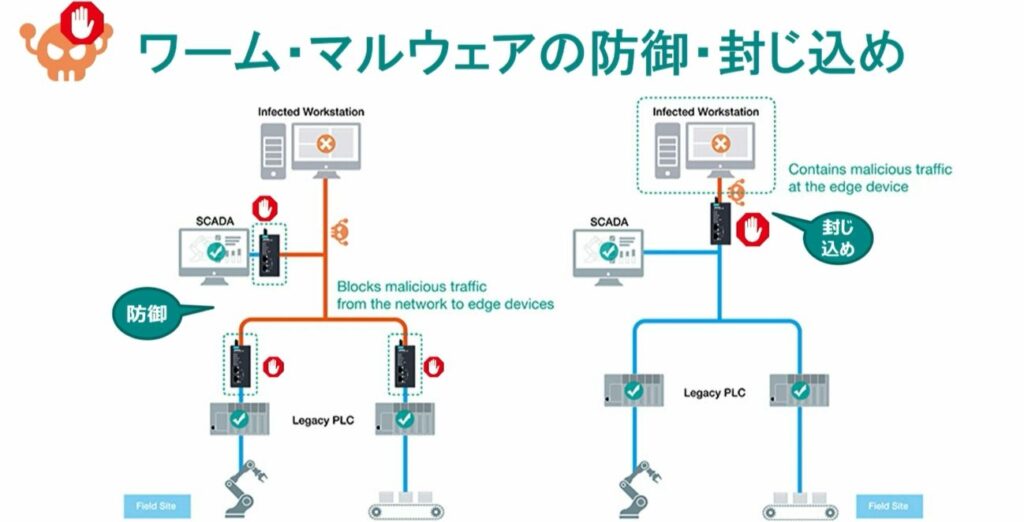

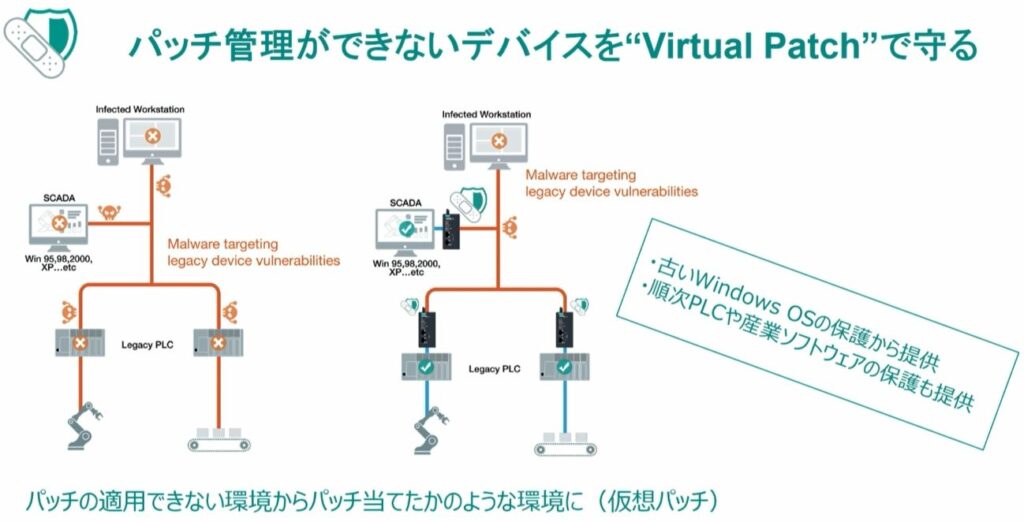

情報セキュリティの定義によれば「Confidentiality」(機密性)、「Integrity」(完全性)、「 Availability」(可用性)の3点が重要だ。MOXAでは、この中でも特に使いたいときに使えるように、Availabilityの観点からネットワークの現場を管理するツールを用意している。 もし、構成情報・設定情報、セキュリティポリシー、イベント・システムログを視覚的に管理したいならば、MOXAの「MXview」を使うとよいだろう。装置システムに対してのセキュリティ対策としては、ワーム・マルウェアの防御・封じ込めが可能な次世代産業用侵入防御システム(IPS)「EtherCatch IEC-G102-BPシリーズ」や、パッチ管理ができないデバイスを、あたかもパッチを当てたようにする「Virtal Patch」(仮想パッチ)を利用できる。

このようにMOXAは、OTに特化したネットワーク/セキュリティ対策に向けて、デザインとマナジメントのために国際標準のIEC62443を参照しながら、現場とともに万全なセキュリティ対策を講じていく構えである。