ラックがランサムウェアの脅威動向と事前事後の対策を詳細に解説!

ここ数年で急増するランサムウェア増加の背景とは?

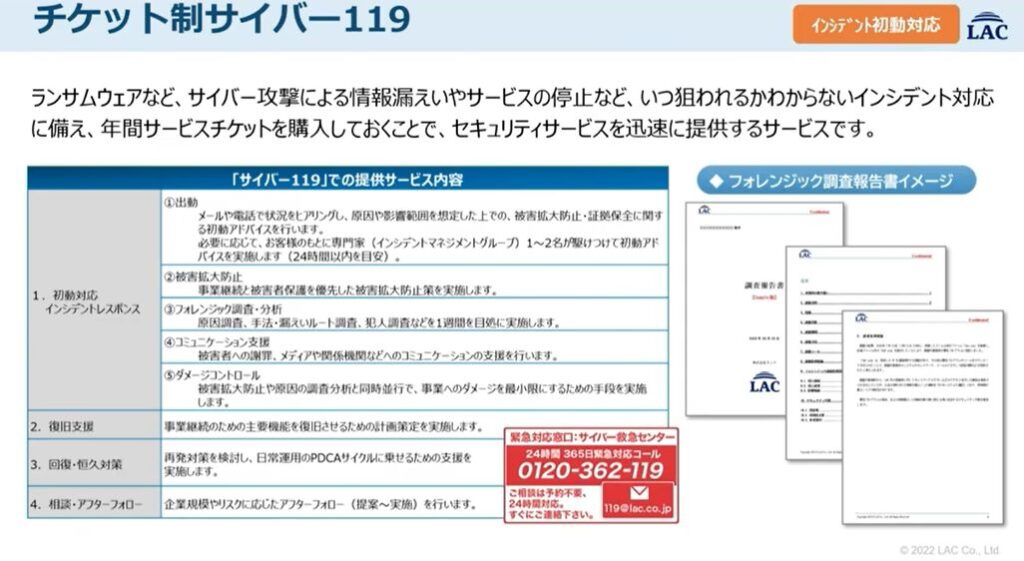

ラックのサイバー救急センターでは、CSIRT支援やマルウェア解析、脅威情報収集などを行っている。そのなかで同センターにおいて判明したランサムウェアの動向と、同社が支援できる対策について解説がなされた。同センターでは、契約の有無にかかわらず、ユーザーの緊急事態の初動対応から事後対応まで支援する「サイバー119サービス」を提供中である。

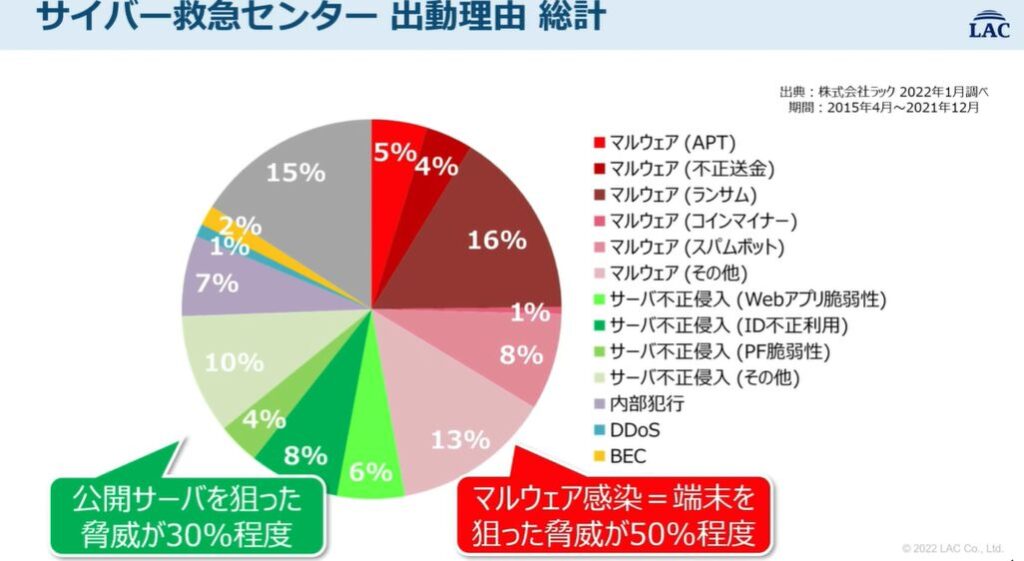

この16年間の出動件数は累計3000件超で、多様なインシデントに対応してきた。その中で、端末を狙うマルウェアの脅威が約50%を占め、公開サーバーを狙う脅威が30%ほど。つまり公開サーバーよりも、マルウェア感染で出動する件数の方が多いことになる。

最近のインシデントは、ばらまき型でなく、人手を介した攻撃の相談が多く寄せられている。特にここ数年、二重脅迫型のランサムウェアの問合せが多い。標的型攻撃と同様のハッキングツールが用いられ、働き方の変化によって導入されたVPN機器が攻撃の入口として狙われている。2022年はEmotetの問合せが全体の半数を占めた。

ランサムウェア増加の背景は「RaaS」(Ransomeware as a Service)の出現が大きい。サービス提供者がC2サーバーやツール、充実した教育マニュアルを含めたサービスを実行者に提供し、実行者が容易に参入できる状況である。またアクセスブローカーから標的組織のアカウント情報を購入し、標的組織に侵入することもできる。さらに身代金のやり取りに仮想通貨が利用され、金銭の受け渡しを回避している。攻撃者の参入障壁が大幅に低下し、ランサムウェア攻撃が増加していると考えられる。

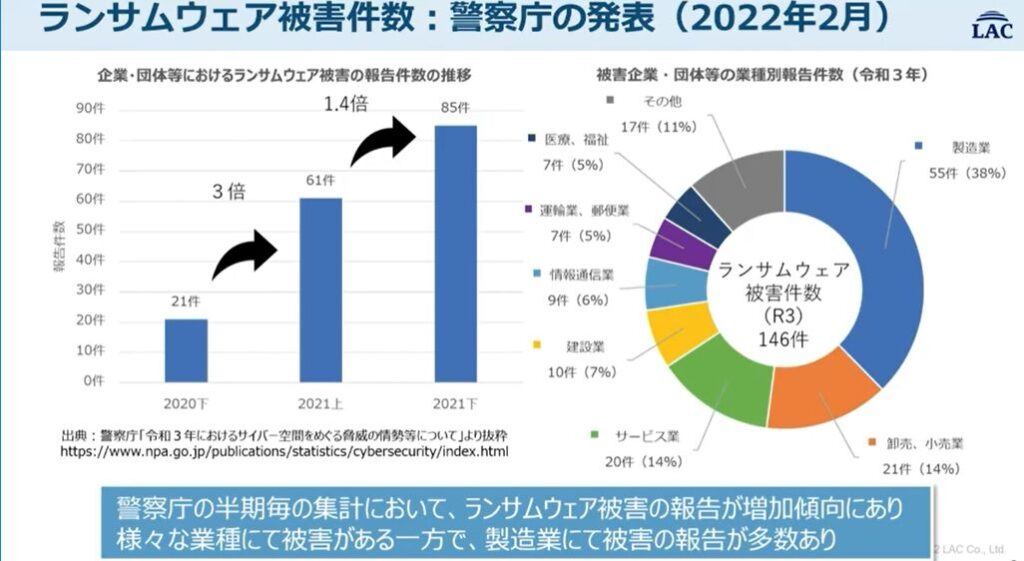

IPAの情報セキュリティ10大脅威では、2021年に引き続き、ランサムウェアによる企業被害が1位となっている。一方で個人被害は2018年を境に低下し、2020年からランク外となった。ランサムウェア攻撃は、組織を標的としていることが伺える。警察庁が今年2月に公表したランサムウェア被害件数は以下の通り。実際に2020年下期~2021年下期の企業へのランサムウェア被害数は増加傾向にある。被害企業の業種別報告の内訳をみると、全体の約4割の被害が製造業であることもわかる。

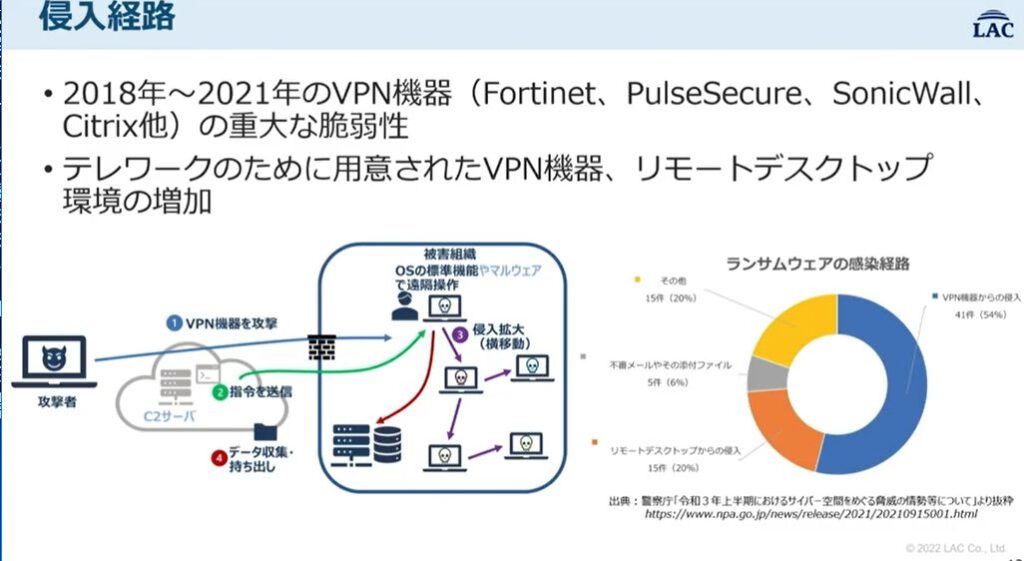

VPN機器の脆弱性を突いて侵入し、機密情報を窃取して脅す被害が増加

ラックのサイバー救急センターへの問合せは、2020年は39件、2021年は96件で、前年比2.5倍と増加。今年は昨年より減少したが、2020年と比較すると多い。ランサムウェアの被害を受けたユーザーにヒアリングすると「VPN機器の修正プログラムが未適用」「推測可能な安易なパスワード設定」「RDPで利用されるポートが開放されていた」という共通点があった。

2016年から2022年現在までのランサムウェア攻撃の変遷をみると、2016年はばらまき型メールやExploit Kitを用いたドライバのダウンロード攻撃で被害を多く確認した。しかし、ばらまき型は年々減少し、一方でNSAが開発した「Eternal Blue」を用いたランサムウェアの拡散や、特定組織のネットワークでしか動作しない標的型ランサムウェアなどが登場し、攻撃手口が巧妙化している。

2019年後半からは二重脅迫のランサムウェアが多く確認され、昨年5月に報道された米コロニアルパイプラインで使われたDarkSideは二重脅迫に加え、公開サーバーへのDDos攻撃や脅迫電話などもあり、手口が卑劣化している。

近年はfortinet、PluseSecureなどのVPN機器の重大な脆弱性が公表され、攻撃に悪用されている。攻撃者はVPN機器の脆弱性を悪用し、不正侵入する。またはブローカーから標的組織のアカウントを入手し、不正侵入してハッキングツールなどを駆使し、重要なデータをオンラインストレージなどに持ち出す。警察庁が発表したランサムウェアの感染経路は、54%がVPN機器からと報じられた。次に多いのがRDPの外部公開による侵入である。一方で不審メールからの感染は少ない。テレワーク用のVPN機器やRDP接続を可能とする環境が増えて、攻撃者は侵入手口に利用している。

ラックのJSOCも、VPN機器を狙った攻撃の注意喚起を行っている。特にFortiOSを狙った攻撃は、昨年8月頃から非常に多い状況だ。今年5月上旬からは、F5製の負荷分散装置「BIG-IP」の脆弱性を突いた攻撃も増加している。JP-CSIRTもBIG-IPの攻撃について報告したばかり。ランサムウェアだけでなく、標的型攻撃も攻撃手口としても利用されている。まずは脆弱性のある機器を再確認し、攻撃を受ける前提で対処していくことが望ましいだろう。

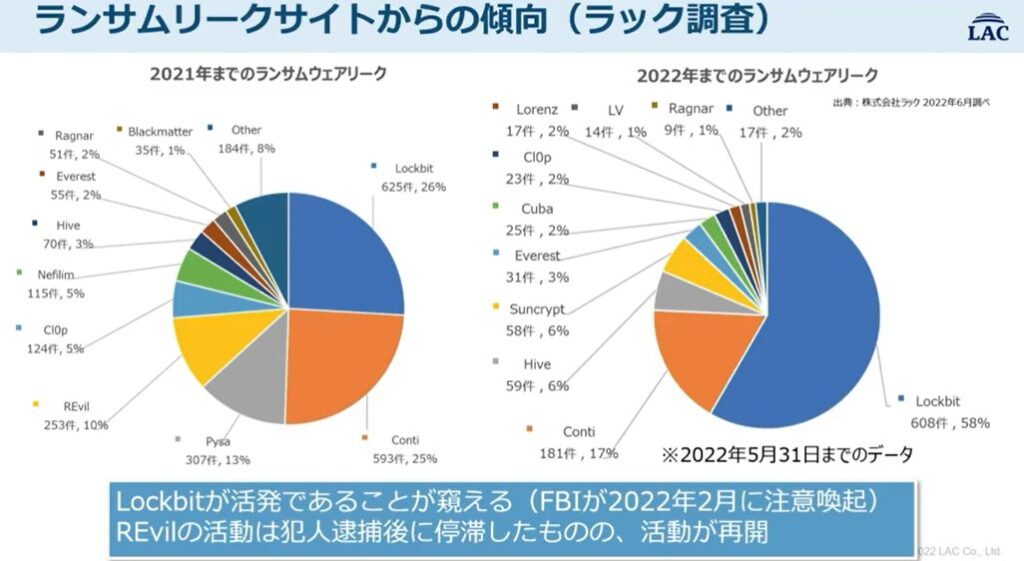

ランサムウェアのリークサイトで判明したConti、Lockbit、REvilの状況

ラックでは、20数種類のランサムウェアのリークサイトを定期的にモニタリングしている。その結果は以下の通り。

2021年までにリークサイトへ公開されたランサムウェア件数で第1位が「Lockbit」、第2位が「Conti」。2022年の状況も同様だが、特にLockbitは今年65%と活発化し、FBIがLockbitの注意喚起を行っているほど。一方で、今年はランク外となった「REvil」のようなものもある。これは犯罪組織の逮捕が影響と考えられる。ただ、また復活の報道も出ている。

その背景には、ウクライナ情勢でロシアのIT技術者が国外へ避難し、ロシア政府が刑務所に服役中のIT技術者を働かせている可能性もあるという。REvilは日本で被害を出したランサムウェアのため、引き続き注視が必要。いま最も活発なLockbitは、アングラの掲示板で、攻撃を募集するキャンペーンを展開中である。今年3月に重大バグが見つかり、Lockbit2.0の更新と新機能を追加する取り組みを開始し、3.0へのバージョンアップが行われた。

またContiが衰退している理由は、ウクライナ情勢による内部抗争と、グループ解散に関連があると言われている。今年2月にContiがウクライナ侵攻の支持を表明したが、対抗勢力がTwitterでConti内部の生々しいチャットやビルダーなどを漏えいさせた。このログにはEmotetやTrickbotとの関連性が伺える内容が含まれていた。

米国務省が彼らの情報提供に高額の報奨金をかけたことも、活動を縮退させた要因と考えられる。結果的にグループの解散が報じられ、ラックの調査でもリークサイトがダウンしている状況を確認している。ただし、Contiのランサムウェアの模倣犯も確認され、今後の動向に注視していく必要があるという。

ランサムウェアの実被害にあわないために事前に心がけたいこと

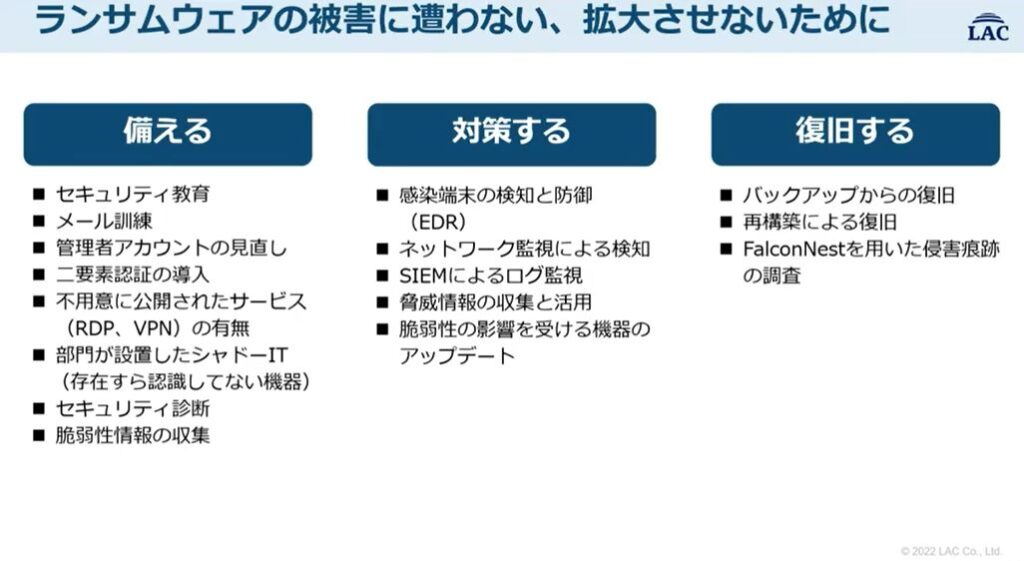

このような脅威から被害に遭わない、被害を拡大させないためには、インシデント発生する前の備えと、インシデント発生を前提とした対策、インシデント発生後の業務停止を最小限に抑える復旧が重要となる。

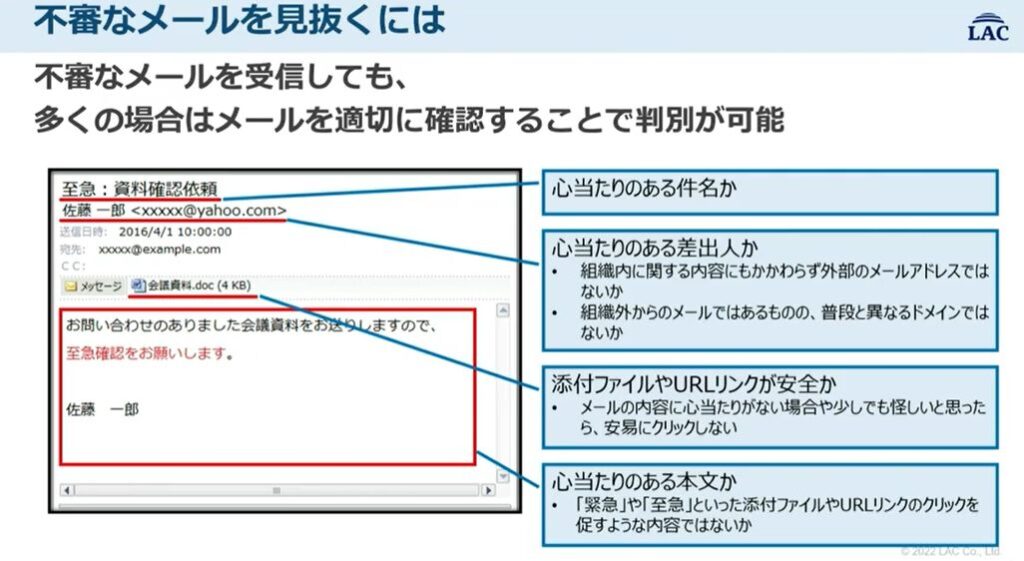

IPAの情報セキュリティ10大脅威では、上位にメールが関与する脅威がランクインしている。ランサムウェア感染の要因は、メールによる直接感染は低いが、昨今猛威を奮う「Emotet」経由でランサムウェアに感染する可能性があるため、引き続き注意すべきである。

2021年1月に落ち着いたEmotetが、また活動を再開し、今年2月からラックにも相談件数が増加中である。Emotetは誰しも関連する内容でメールが送られてくる。メールには組織内の人間や取引先などが使用され、意識しなければ簡単に開封してしまう。本文や添付のPDF内にURLが記載されたり、マクロファイルが暗号GIP化されているなど、その形式も多様化している。

Microsoft 365ではOfficeファイルに含まれるマクロをデフォルトで無効化する動きも見られ、特定バージョンではマクロが動作しないものもリリースされた。一方で、4月頃からショートカットファイルを用いた攻撃も確認されている。Emotetのばらまきは7月頃から停止しているが、その活動やC2サーバーは稼働中となっている。現在はEmotet自身にもオンラインバンキング情報を摂取目的とした機能などもある。

さらに感染端末の環境をチェックし、商用ペネトレーションテストで用いられる「Cobalt Strike」が配布されているという報告もあり、これを用いた攻撃から最終的にBlackCatというランサムウェアに感染するケースも出ている。Emotet感染が疑われたら、JPCERT/CCが提供する「EmoCheck」の最新バージョンを利用するとよいだろう。

Emotetを含む攻撃メールの被害回避には、受信メールを適切に確認することが大切。確認のポイントは4つある。心当たりの件名か、心当たりある差出人か、添付ファイルやURLリンクが安全か、心当たりある本文か、これらを複合的に確認し、不審メールを判別する。心当たりがある件名や本文でも、差出人のアドレスが普段と異なる場合など、少しでも疑問に感じたら添付ファイルは開かず、差出人に確認を取る。組織のリテラシー向上のために、教育の継続が求められる。

ランサムウェアの被害を未然に防ぐためのラックの支援体制とは?

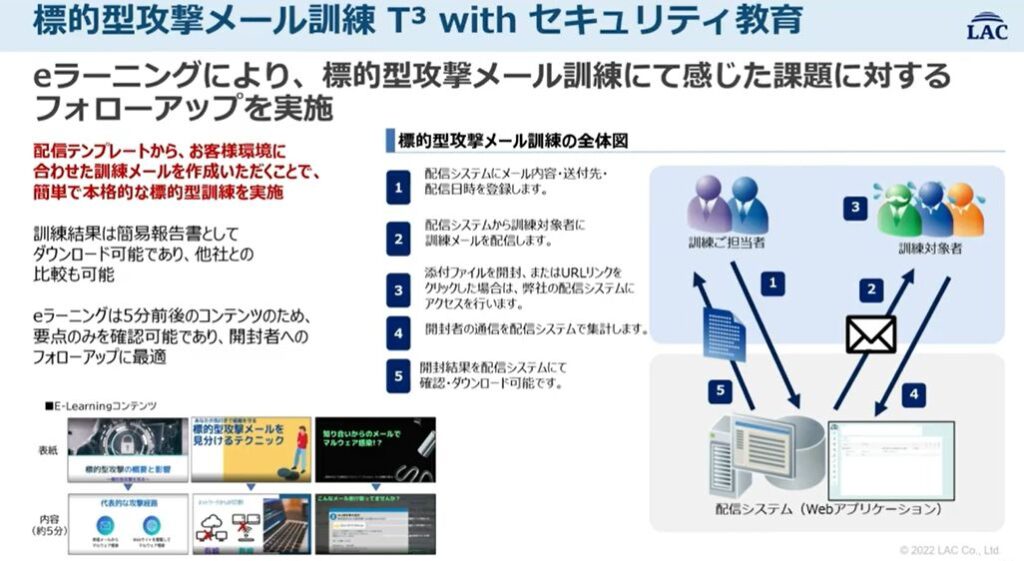

ラックの支援サービスには、この4月にリリースした標的型攻撃メール訓練「T3 with Security教育」が挙げられる。同社のWebアプリを利用し、ユーザーがメール訓練を実施するセルフ型メール訓練サービスである。また同社のセキュリティアカデミー監修のeラーニングコンテンツを何度でも利用できるサービスも付随している。

配信テンプレートから環境に応じた訓練メールを作成し、本格的な標的型訓練を簡単に実施でき、訓練結果は簡易報告書としてダウンロード可能。他者との比較も行える。eラーニングは5分前後のコンテンツで要点のみを確認でき、フォローアップも簡単である。

メール訓練とセキュリティ教育を行うと、怪しいメールの開封率が低下する。訓練の新規ユーザーとリピーターの開封率も、全体的にリピーターの開封率が低い。安全環境で訓練を実施し、必要な備えを学んで不審なメールに対する体制を整備できる。ラックは、いざという時に攻撃メールを開いてしまわない訓練と、攻撃への正しい対処を学ぶセキュリティ教育の複合サービスを提供する。

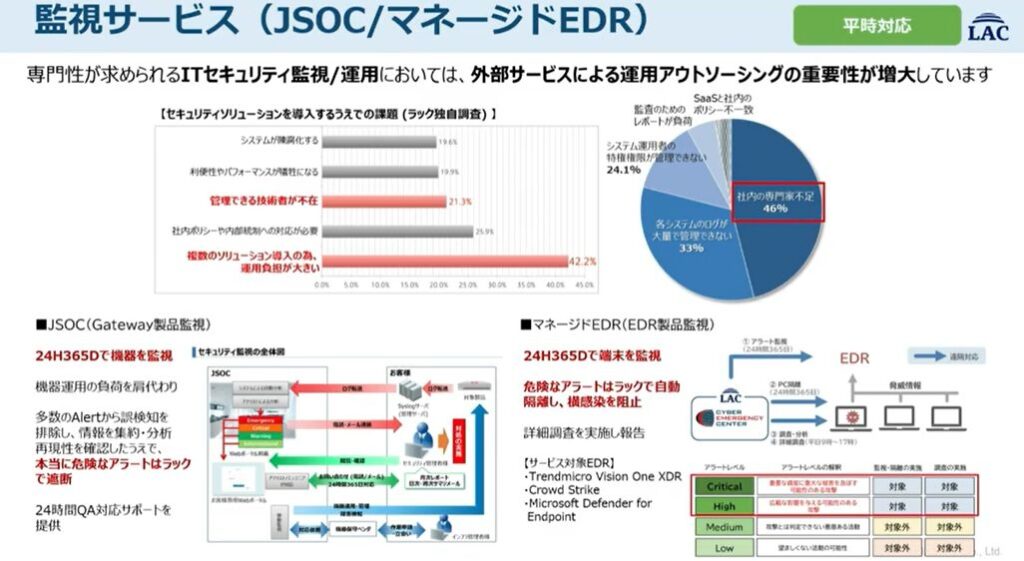

次にインシデント発生を前提とした、ランサムウェア対策としては、ファイアウォールやIPS/IDSによるネットワーク境界防御、EDRによる端末上の防御の2つが挙げられる。セキュリティ製品はチューニングやアラートの誤報も多く、効果的に監視・運用するには、専門スキルを持つ人材が必要。24-365体制の困難さから、外部の運用アウトソーシングの重要性も増している。ラックもネットワーク境界型監視を専門アナリストが24-365で対応する「JSOC MSS」や「マネージドEDR」といった監視サービスを提供している。

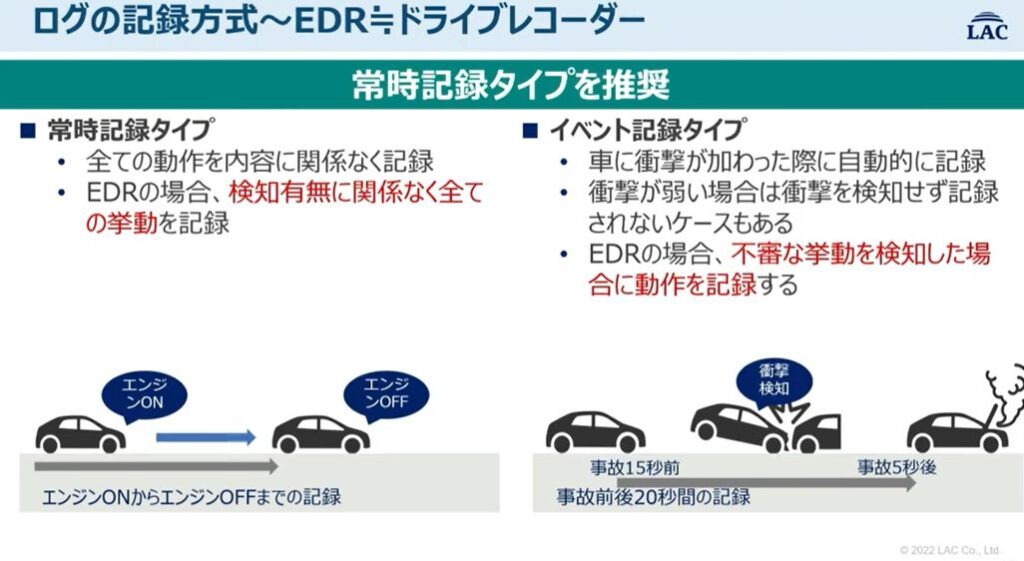

特にランサムェア対策はEDRが効果的だ。EDRには常時記録型とイベント記録型がある。常時記録型は、ドライブレコーダーのようなもの。事故前後20秒間を記録するイベント記録型は、事故原因が1分前だと記録に残らず、インシデントの原因が記録されない可能性がある。調査時に起点のログが記録されていなかった場合、そもそも調査を行えない。そのため常時記録型EDRをお勧めする。ラックは常時記録型のEDR「Microsoft Defender ATP」と「CrowdStrike」を提供中である。

脅威情報の活用も有効である。悪性のIPアドレスやURLの情報を収集し、ファイアウォールのアクセス制御の遮断ルールを設定できる。ラックは独自収集した脅威情報サービス「JLIST」を用意している。これはJSOCの検知実績をもとに最新脅威に対応し、日本固有の脅威やマルウェアなどに素早く対応する。

高精度な点も特徴である。検知精度が高い防御用リストと、その他の検知リストに分かれている。リストもIPアドレス、ドメイン、URL、ハッシュ機能の4種類を提供。またプロアクティブで、他のセキュリティ対策製品と連動し、ユーザーの更新作業やバージョン管理の負担がなく、常に最新リストが自動更新される。こういった対策に加え、ベンダーが提供する脅威情報を活用することで、ランサムウェアによる被害リスクを軽減ができるだろう。

最後にインシデントが発生後の復旧作業も大切である。ランサムウェア被害を受けた組織でよくある相談に、バックアップからの復旧ができないという話がある。ファイル共有でバックアップしても、ランサムウェアはファイル共有したデータも暗号化する。さらにローカルのバックアップでも、サーバー自体が侵害され、復旧できないという事例もあった。

そこで権限の見直しや、クラウド専用ハードウェアの利用が必要なのである。ランサムウェアのデータ保護で重要な点は攻撃、暗号化からの防御、長期潜伏からの防御と、確実で安全な復旧術だ。その上でバックアップ・ソリューションを見直したい。

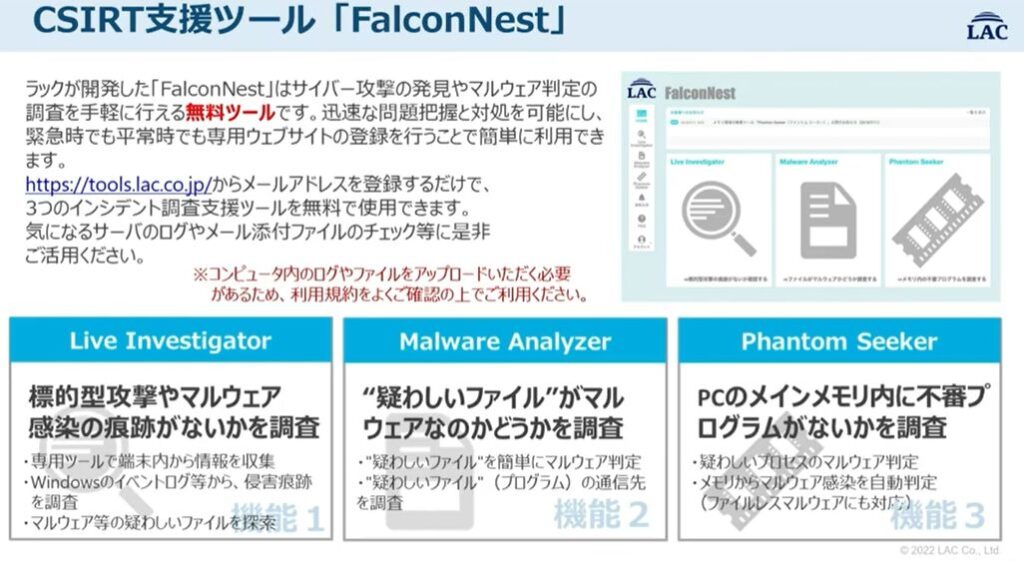

ラックのサイバー救急センターは、インシデント対応ユーザーに「FalconNest」というCSIRT支援ツールを無償公開中である。標的型攻撃やマルウェア感染の痕跡を調査する「Live Investigator」、疑わしいファイルを分析する「Malware Analyzer」、PCのメインメモリ内の不審プログラムを調査する「Phantom Seeker」という3つのインシデント調査の支援機能がある。

インシデント・ハンドリングを行う場合には、Live Investigatorで詳細調査を行い、端末やサーバーから取得したデータを専用サイトにアップすることで、サイバー攻撃の痕跡の有無を調査できる。他社では調査に必要なログを取得するツールはあっても、FalconNestのように取得ログを分析した結果を表示できない。FalconNestはユーザー登録が必要だが、利用してみるとよいだろう。

緊急相談したい場合は、事前に相談先へコンタクトしておくことが重要となる。「チケット制サイバー119」は、年間チケットを購入しておくことで、セキュリティサービスを迅速に受けられるサービスである。インシデント初動対応などのアドバイスもあり、万が一緊急事態が発生したときは、窓口で相談できる。このほか、ラックはランサムウェア攻撃対策の特設サイトも用意しているので、参考にするとよいだろう。