サイバー攻撃からシステムを守るために有効なアプローチ~脆弱性対策をいかに整備すべきか?【JAPANSecuritySummit 2024 サイバートラストセッションレポート】

近年、ますます増加しているランサムウェア攻撃や標的型攻撃。特に令和4年には、国内において前年の146件から230件へとランサムウェア攻撃が増加し(警視庁調べ)、さまざまなアクティビストによる攻撃と被害が確認されている。そのような状況で、いかに自社のシステムを守ればよいのだろうか? その原因となるシステムの脆弱性の把握と対策を効率よく行うソリューションについて、サイバートラスト フィールドマーケティング部 富田佑美氏が解説した。

近年のサイバー攻撃と、その原因となる脆弱性の放置

冒頭で触れた通り、国内におけるサイバー攻撃、特にランサムウェア攻撃は、この数年で増加の一途をたどっている。実際に昨年はLockBitによる名古屋港システムへの攻撃や、CLOPによるHitachEnergyの攻撃など、いくつかの大規模な攻撃に見舞われた。

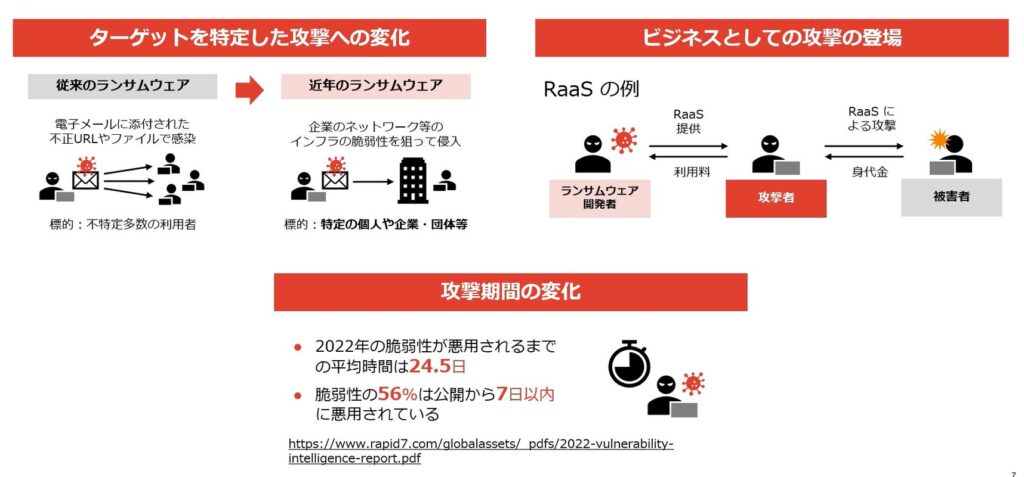

攻撃が増加している背景としては、電子メールによる不特定多数の攻撃から、特定のターゲットを狙った攻撃へ変化していること、ランサムウェアのビジネス化により「RaaS」(Ransomware as a Service)が確立されてきたこと、その攻撃の平均時間も24.5日と短縮化され、脆弱性が公開されてから7日以内に半数以上が悪用されるようになってしまったことなどが挙げられる。そのまま脆弱性を放置していると、それがサイバー攻撃の入口となってしまうのだ。

そもそもサイバー攻撃では、強度の弱い認証のデフォルト設定を狙ってシステムに侵入して情報を窃取したり、使用ソフトの欠陥を悪用してシステムをランサムウェアに感染させたり、ネットで公開されているポートからネットワークに入り込んで他システムの情報を盗んでしまったりする手口が代表的なものといえるだろう。

システムを守るために、いかに脆弱性対策を実施すべきか?

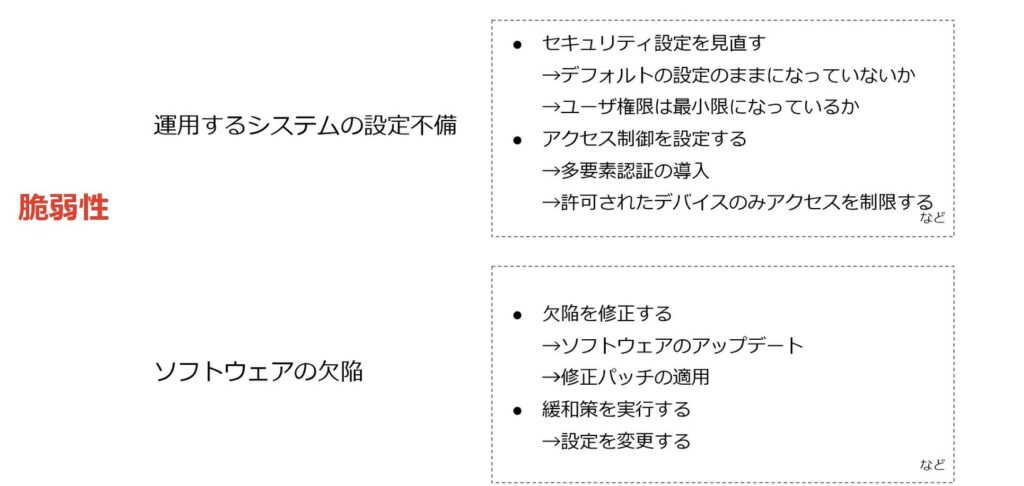

こういった攻撃の原因となる脆弱性は大きく2つに分類できる。

まずは運用するシステムの設定不備によるものだ。これはパスワードがデフォルト設定のままになっていないか、重要な情報に対するユーザー権限が最小限になっているかといったことをチェックしておく必要があるだろう。また攻撃者にシステムに入り込まれないように、多要素認証を導入したり、許可されたデバイスのみアクセスに制限をかけたりといった対策が求められるだろう。

次に、ソフトウェアの欠陥・不備も脆弱性となり、狙われてしまう。ここではソフトウェアのアップデートや修正パッチを実施することが肝要だ。もしもソフトウェアの更新ができない環境の場合は、環境設定を変更して影響が及ばないような緩和策を実行していくことになる。以下、もう少し詳しくソフトウェアの欠陥・不備への対策を見ていこう。

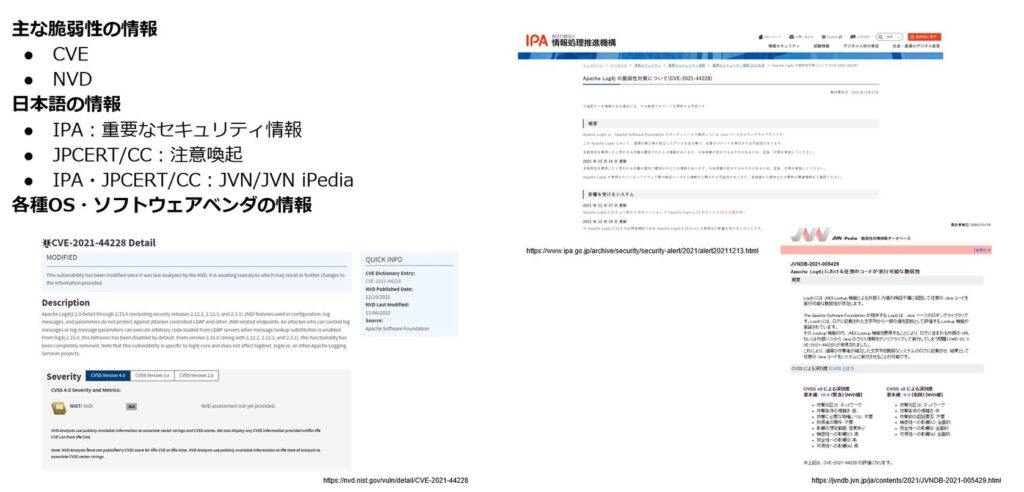

まず日頃からソフトウェアの脆弱性情報を収集しておく必要がある。脆弱性は全世界共通の「CVE」という単位で番号が割り振られ、リスト化されて公開される。脆弱性の種類や重大性などを評価するデータベースが「NVD」と呼ばれ、CVEと共に使われている。日本語化されたCVEやNVDの情報は、IPAやJPCERT/CCで確認することができる。ここから、どんな脆弱性が発見され、どういった製品の、どのバージョンで影響があるのか把握できる。これ以外にもベンダー自体のサイトからセキュリティ情報を参照できる。

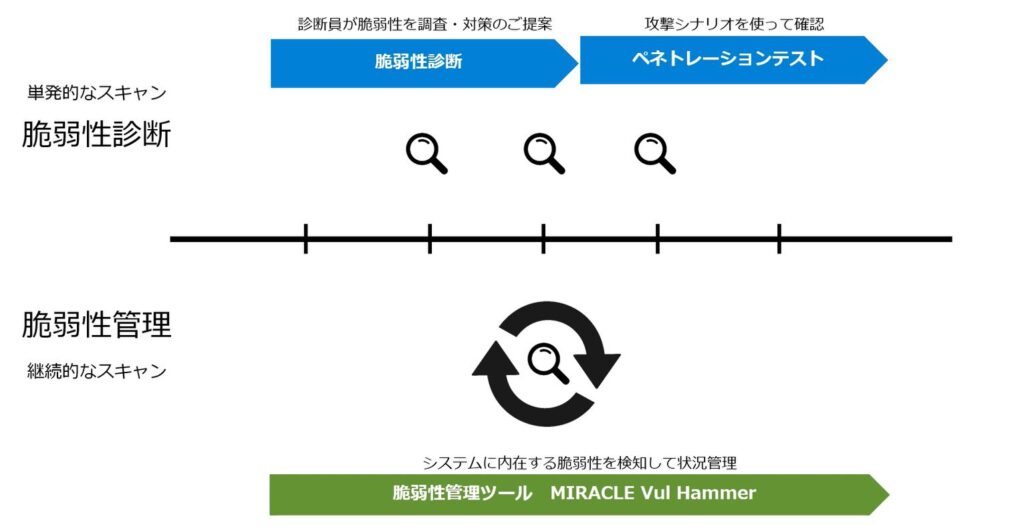

脆弱性が発見されたら、早急に対策を施す必要があるが、主な対策としては、以下の3つが挙げられるだろう。まず1つ目は攻撃者が利用する可能性のあるシステムに存在する脆弱性をツールによりスキャン・調査する「脆弱性診断」だ、2つ目は実際の攻撃を想定した疑似攻撃によりシステムの脆弱性を調査して評価する「ぺネトレーションテスト」(ペンテスト)だ。3つ目がシステムに内在する脆弱性をスキャンして、定期的に脆弱性の対応を行う「脆弱性管理」だ。

ここで脆弱性診断と脆弱性管理の違いは、スキャンする頻度や間隔が異なる点だ。脆弱性診断は年に何回か単発的にスキャンを実施するが、脆弱性管理は常に継続的に日々の脆弱性をスキャンしていくものだ。また脆弱性診断は人がサービスとして実施するケースが多いが、脆弱性管理のほうは自動化ツールとして提供されるケースが多い。

脆弱性対策ならサイバートラストの専用ソリューションにお任せ!

さてサイバートラストでは、前出の3つの対策となる脆弱性診断、ペンテスト、脆弱性管理に関するソリューションをすべて取り扱っている。

単発的な脆弱性診断は、同社の診断員が赴いてシステムの脆弱性を調査し、対策についての具体的な提案を行う。またペンテストにおいては、診断員が攻撃シナリオを使って実際にシステムに疑似攻撃を加えて脆弱性を炙り出すことになる。これらの人的な診断では、次のように利用される機器やシステムによって「ネットワーク」(通信経路の設定不備など)、「ホスト」(対象サーバーのパッチ適用など)、「クラウド」(MS AzureやAWSの設定など)に関するものが用意されている。またペンテストでは攻撃者の視点に立ってシステムへの侵入を試み、管理者権限や機密情報の奪取が可能かどうかを調べていく。

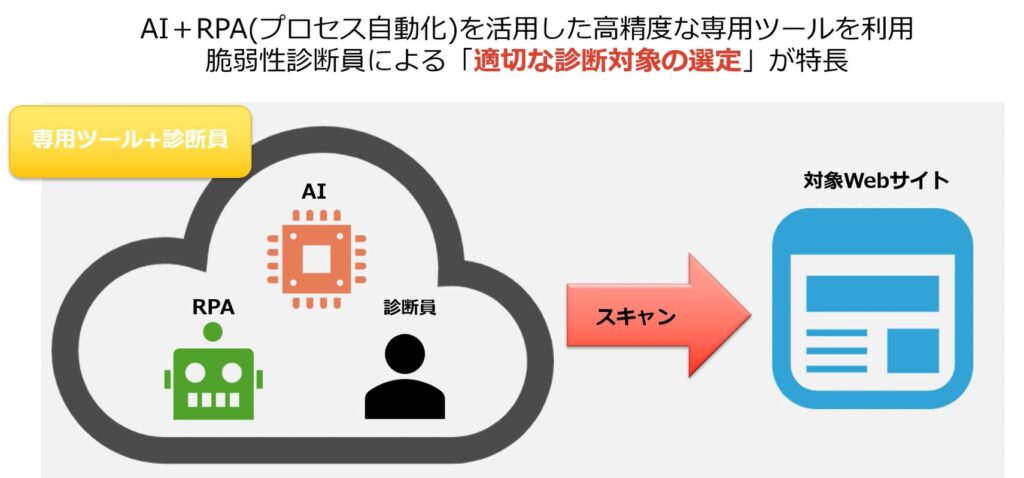

また最近のニーズに合わせ、AIスキャン診断サービスも利用できる。これはコスト面を解決するもので、専任の診断員が適切な診断対象を選定し、AI+RPAを活用した高度な専用ツールを利用することで、低コストかつ高精度な診断を実現しているのでオススメだ。

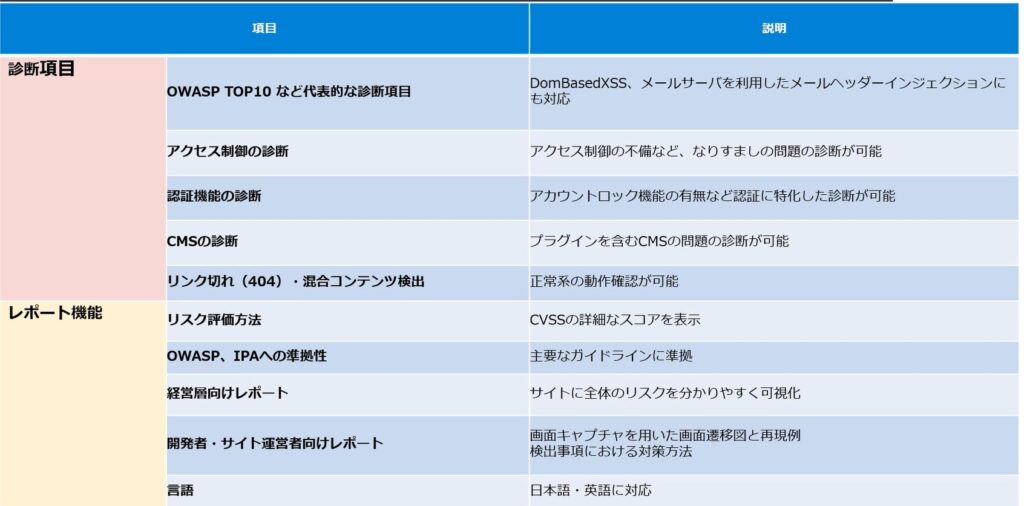

主な診断項目とレポート機能は以下の通りだ。OWASP TOP10などの項目はもちろん、アクセス制御、認証機能、CMSなども含まれる。また診断レポートは日本語・英語に対応し、経営層、開発者・サイト運営者向けというように組織の立場別に提供できる。

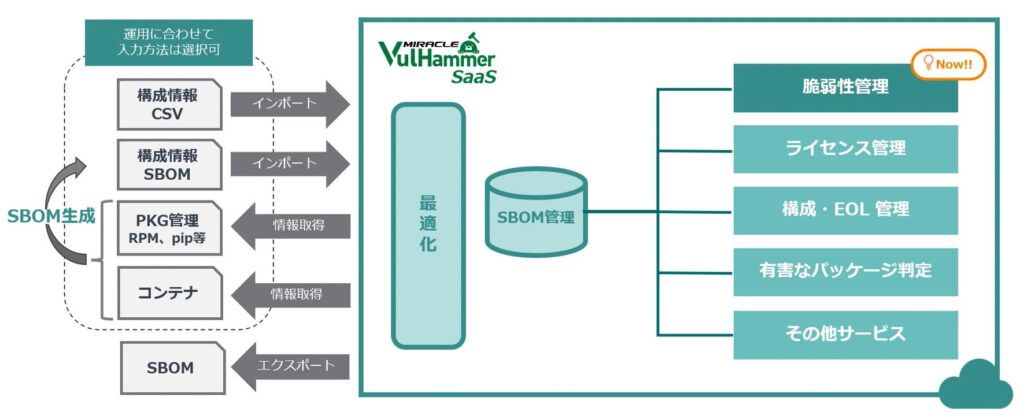

一方で、継続的な脆弱性管理については、同社の専用管理ツール「MIRACLE Vul Hammer」を用意。脆弱性管理を実施する際は、情報を収集して評価し、状況を検討してパッチを適用するという一連のフローを回し続けなければならない。そのため工数が掛かるが、同社の自動ツールを採用すれば、約70%のコストダウンが図れるというメリットがある。最新のMIRACLE Vul HammerではSBOMベースでの管理が可能で、SaaS版で提供中なので導入しやすくなっている。

組織での運用に合わせて、システムの情報をインプットできる点も特徴だ。構成情報を持ったCSVファイルでのインポートや、前述のSBOMを使った構成情報の管理、コンテナやパッケージ情報などから同社でSBOM生成をサポートし、内部的に資産情報を管理できる。現在のところ、MIRACLE Vul Hammerは脆弱性管理の機能をメインで提供しているが、今後も資産管理を行う上うえで管理情報を拡充していく予定だ。

このようにサイバートラストでは、運用するシステムの設定不備から、ソフトウェアの欠陥の対策まで、すべての脆弱性に関わる対策をカバーするソリューションを提供しているので、興味のあるご担当者は、ぜひサイバートラストにお問い合わせをして欲しい。