JSSUD主催セミナー「放置されがちな脆弱性対策」~管理・運用を効率化し、強固なセキュリティ体制にするには?」 <前編>

本誌JAPANSecuritySummit Updateの主催で開催されたオンライン討論会「放置されがちな脆弱性対策」~管理・運用を効率化し、強固なセキュリティ体制にするには?~の内容について報告する。前編では、本誌の連載でもおなじみのサイオステクノロジーの面 和毅氏が脆弱性管理に関する最新のトピックスについて説明した。

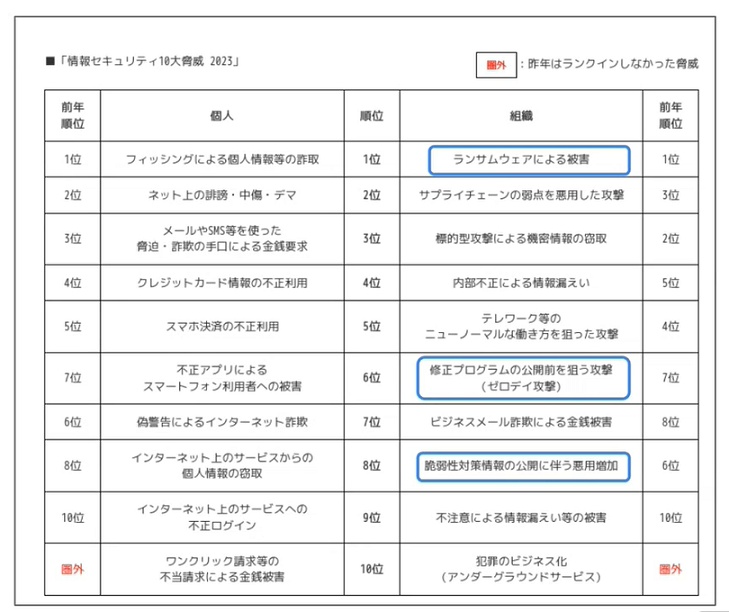

IPAの「情報セキュリティ10大脅威」から分かる脆弱性管理に関する最新のトピックス

まず面氏は、脆弱性管理に関する最新トピックスについて、IPAの「情報セキュリティ10大脅威」をベースに、2022年から2023年にかけての脅威について触れた。企業・組織においては、昨年に引き続き「ランサムウェアによる被害」が1位、「修正プログラムの公開前を狙う攻撃」が6位、「脆弱性対策の公開に伴う悪用増加」が8位となり、セキュリティが懸念されている。

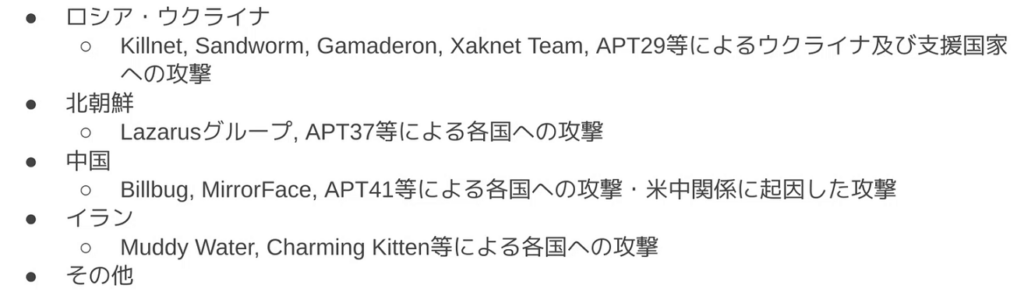

昨年を振り返ると、被害の原因は、主に「諸外国政府に関連した攻撃」や「国内外でのランサムウェア」であった。特に諸外国政府に関連した攻撃では、ロシア・ウクライナ戦争や、北朝鮮、米中の関係悪化などの影響が大きかった。中国ハッカーによる米国への攻撃は、上位から「Apache Log4j」「GitLab CE/EE」「Apache」「Apache HTTP Server」といったOSSの脆弱性が使われた。またF5やCiscoなどのネットワークベンダーが提供する機器の脆弱性も多く狙われた。

北朝鮮ではLazarusというサイバー攻撃グループが暗躍しており、Log4Shellの脆弱性を用いて、米国のエネルギー会社を攻撃した。またVMWare Horizonサーバの脆弱性を突いた攻撃も行われた。アクターのATP37も、IEの脆弱性を悪用して韓国に攻撃を仕掛けた。他国ではイランのMuddyWaterがLog4Shellを悪用して、イスラエルの組織を攻撃した事案もあった。

高度化する攻撃者の組織化と分業化、ランサムウェアは「RansomOps」で提供

2022年はランサムウェアが目立ち、事案を挙げられないほど多くの被害があった年だった。海外では、Contiによる Taiwan Apple/Teslaへのランサムウェア攻撃や、Lockbitによるブリヂストン・アメリカや風力発電会社Nordexへの攻撃、さらにContiはコスタリカ政府に攻撃し、緊急事態宣言が出るほどだった。一方、日本では特に人命に関わる多くの病院が攻撃を受けた。前半Q1/Q2の全体でのランサムウェア攻撃は、ContiやLockBitのグループによる攻撃だけで半数を超えた。Contiは途中で活動を停止したものの、LockBitの攻撃はQ3/Q4でも続いた。それ以外にもALPHV、Royal、Bastaの攻撃が増加した。

米国ではランサムウェアの被害が多すぎたことで、セキュリティ関連を統括するCISAとFBIがタッグを組んで「#StopRansomware」という対策活動が実施された。その背景には、攻撃者の組織化と分業化が進み、ランサムウェアは「RansomOps」という包括的なオペレーションで提供され、特に高度な技術がなくても誰もが容易に攻撃ができる時代に入ってきたということがある。

具体的には、脆弱性を見つけてハックし、剽窃(ひょうせつ)したアクセス権を脅威アクターに販売する初期アクセスブローカーが仲介し、RaaS(Ransomware as a Service)のプロバイダーがランサムウェアをコードや支払い方法を提供するという流れだ。それを購入して実際に攻撃するランサムウェア・アフィリエイトがいる。さらに脅迫により獲得した暗号通貨を洗浄する専用の暗号通貨取引所まで存在するのだ。

昨年は、ランサムウェアの手口もより巧妙になり、二重型脅迫に変わってきた。重要な機密ファイルなどを暗号化し、復号化するための身代金を要求する。さらに身代金の支払いが遅れた場合には、少しずつデータを漏洩させるという手口だ。こういったランサムウェアはLockBitによるものが多いが、従来のようにメールだけでなく、システムにおいてパッチが当てられていないOSやソフトウェアなどの脆弱性を狙ったものも多くなっている。 したがってランサムウェアからの被害を防ぐには、端末からサーバー、ネットワーク機器までのパッケージ/パッチ管理が求められる。また最近では、脆弱性が発表されてから間髪入れずにランサムウェアが作られてゼロディ攻撃をされてしまう。Wndows Smart Screenや、Citrix ADC/Citrix Gateway、Exchangeサーバなどの脆弱性の場合は1ヵ月~2か月後に攻撃が始まっている。

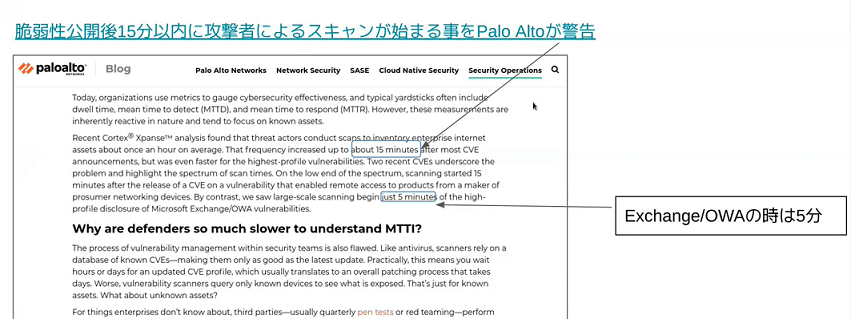

Paloaltoの調査では、脆弱性の公開後わずか15分からスキャンが始まることが判明しており、そのスピード感には驚かされる。そのため対策側も迅速に対処しなければならない。さらにRapid7の調査によれば、脆弱性の半分は公開後一週間以内に悪用が始まり、悪用されるまでの平均時間は24.5日だ。Microsoftのサポート診断ツールに関するRCE脆弱性(Follina)は、2022年5月30日に公開されたあと、一週間以内の6月にはロシアから攻撃が始まっている。同様にFortoinetのネットワーク製品も一週間以内に脆弱性を突かれている。

巧妙化する攻撃から自社を守るために求められる脆弱性検査と管理

これらの攻撃から守るためには、脆弱性情報をいち早くキャッチし、パッケージ/パッチマネジメントをしっかり行うこと、定期的な脆弱性の検査・管理の実施が重要になる。情報については「The Record From Recorded Future News」「CISA Cyber」「CVE Announcements」など、Twitterからのニュースを参考にすると良いだろう。そのほかセキュリティ専用サイトでは「BleepingComputer」、「MANDIANT Blog」なども参考になる。

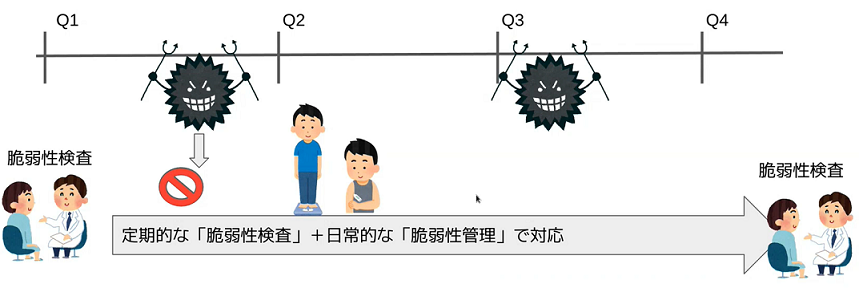

パッケージ/パッチマネジメントについては、以前から言われているとおりだ。ベンダーの専用ツールを利用したり、NRIのOpenSCAPのようなOSSツールで脆弱性を検知し、更新の処理に優先順位をつけて対応していくことが大切だ。もちろん定期的な脆弱性検査も必要だ。ただし年に一回だけ実施して終わりでは不十分だろう。クラウドの普及によってシステム構成も頻繁に変わってくるので、穴が開く可能性もある。そこで前述のような定期的な脆弱性検査と、日常的な脆弱性管理を組み合わせて対応していくことがベストな対応と言えるだろう。

後編では、これらの最新のトピックスをベースにして、脆弱性検査と管理に関する議論を深めていく。