「ランサムウェア脅威レポート2023」公表

世界的なサイバーセキュリティのリーダー企業であるパロアルトネットワークス株式会社(以下パロアルトネットワークス)はこの度、昨年に続き世界のランサムウェアの動向について、Unit42が2022年(*)に対応した約1000件の事例 及び ダークウェブのリークサイトを分析し日々の業務から得られた知見に基づいた洞察をまとめた。((*)2021年5月から2022年10月までの18か月)

2022年にリークサイトで窃取されたデータの公開 :2679件の情報がリークサイトに投稿

窃取された情報が毎日平均7件公開

Unit42では、毎日平均7件の窃取された情報がリークサイトに投稿されているのを確認している。つまり4時間に1件の新たな被害者が発生している計算になる。

Lockbitは801件の情報をリークサイトで公開し409件だった2021年から95%増加

脅威アクターは新しいグループとレガシーグループが混在しており、BlackCat、LockBitなどの既存グループによるリークが57%、残りの43%が新規グループによるリークとなっている。

2022年最も狙われた業種は製造業で、447件(組織)の侵害がリークサイトに投稿

ダウンタイムに対する耐性が低いことに加え、使用されるシステムが定期的または容易にアップデートやパッチが適用されない業界の特性、また古いソフトウェアでの業務が多いなどの要因が背景にあると考えられる。

米国拠点の組織が、リークサイトでの漏洩の42%(1118件)を占め最も被害が大きい

米国に次いでイギリス130件、ドイツ129件と共に約5%を占める一方で日本は台湾と並んで36件(組織)の情報が投稿され国別で12番目に多くなった。

大規模な多国籍企業・組織は脅威アクターにとって魅力的なターゲット

Forbes Global 2000(世界の公開企業上位2000社)のうちの30企業・組織が、影響を受けた。2019年以降、これらの組織のうち少なくとも96の組織が、恐喝未遂の一環として、一定程度の機密ファイルが公にさらされた。

Unit42が対応した事例からの分析

多重脅迫戦術の増加

Unit42が対応した事例の約7割で脅威アクターはデータを窃取していた(2021年半ばの4割から大きく増加)。窃取したデータをリークサイトで公開する、と組織を脅迫することがよくあり、データ窃取は今後も組織を恐喝するための主要な要素となりつつある。

また、経営層などを標的としたハラスメントも約2割の事例で確認され、2021年の半ば(1%未満)から大きく増加が見られた。

ランサムウェアのコスト(身代金)

身代金要求額:Unit42が対応・支援した事例の身代金要求額は3千ドル(最低)から5千万ドル(最高)、また要求額の中央値は65万ドル。

身代金支払い額:Unit42が対応・支援した事例の身代金支払額は3千ドル(最低)から7百万ドル(最高)、また支払額の中央値は35万ドルで当初の要求額から-46%の減少率となった。

2023年プレディクション(予測)

クラウドランサムウェアによる大規模侵害

複雑なクラウド環境により、基本的セキュリティ管理やセキュリティツールを利用していないケースが多く、大規模なクラウドランサムウェア侵害が予想される。

内部脅威関連の脅迫が増加

2023年、多くのテクノロジー企業で解雇が行われ、その影響を受けた元従業員が企業へ恨みを抱いている。社内の機密を知っている内部脅威者はサイバー犯罪集団にアクセス方法や情報を売る可能性があると推測される。

政治的な動機による脅迫の増加

脅威アクターは、資金調達のためにランサムウェアを使用しますが、なかには政治的な動機に基づき政府に対する恐怖や怒りを煽り不和を招くために政治的プロセスや重要インフラに対してランサムウェア攻撃・恐喝を利用する事案の増加が懸念される。

サプライチェーン感染、ソースコード感染を目的とする大規模攻撃から目をそらすためにランサムウェアを利用

<日本の組織への攻撃>:リークサイトで公開されたデータ分析・内訳

- 日本の組織のデータ公開は32件: 34件だった昨年とほぼ同数、また国別内訳で12番目

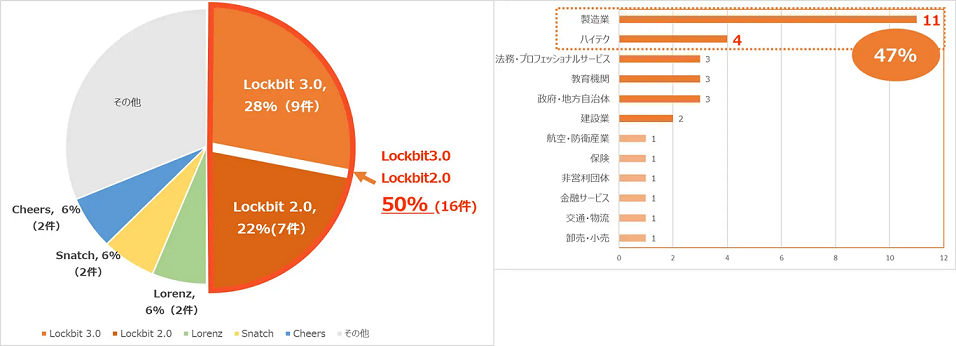

- 脅威アクターはLockbitが全体の半数を占める: Lockbit3.0(9件)が最多、次いでLockbit2.0(7件)

- ターゲットとなった業種: 製造業が11件で最多、次いでハイテクノロジー(4件)

Ransomware Report はこちらよりダウンロードが可能。

Ransomware Reportに関するブログはこちら。