最速! 危険度の高い脆弱性をいち早く解説「脆弱性研究所」第9回(2023年4月まとめ)

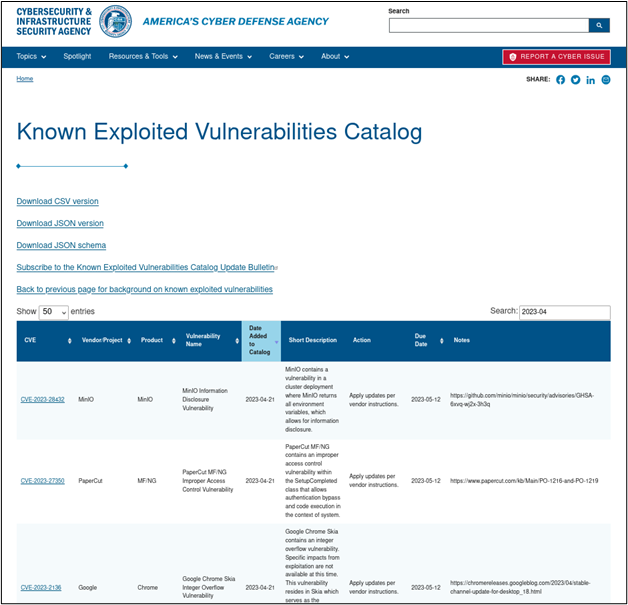

4月に公開された重大な脆弱性(CISA KEV参照)

4月に新たに公開された脆弱性は2,387 となります。この中で特に重大な脆弱性をいくつかピックアップして説明したいと思います。

第三回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報も併せて載せています。

4月にCISAのKEVに登録された脆弱性はトータルで16件ほど更新されており、内訳は

- Apple: 3件

- Veritas: 3件

- Microsoft: 2件

- Google Chrome: 2件

- Minio: 1件

- Papercut: 1件

- Cisco: 1件

- Android: 1件

- Novi Survey: 1件

- Zimbra: 1件

になっています。

参考情報

- CISA「Known Exploited Vulnerabilities Catalog」

1. Android Frameworkに権限昇格の脆弱性(CVE-2023-20963)

こちらは脆弱性の公開が3月でしたが、3月末に悪用が確認され、2023/04/13に前述のCISA KEVに登録されましたので、念のため、こちらでも取り上げます。

2023/03/06にGoogleの「Android のセキュリティに関する公開情報 – 2023 年 3 月」が公開されました。この中ではAndroidに関する複数の脆弱性が報告されていますが、その一つとなります。

一次情報源: Android のセキュリティに関する公開情報 – 2023 年 3 月(Google), Android app from China executed 0-day exploit on millions of devices(Arstechnica)

後で触れますが、こちらの脆弱性は既に攻撃が観測されているので注意が必要です。

脆弱性の詳細

今回の対象となっているCVEの情報は以下になります。

- CVE-2023-20963

- CVSS Base Score: 7.8 (High)

- CVSS Vector: CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

- 対象製品:Android-11, Android-12, Android-12L, Android-13

- 特権昇格の可能性

- WorkSourceにパーセルのミスマッチが発生していました。これにより、追加の実行権限を必要とせずに、ローカルで権限が昇格する可能性があります。悪用する際にユーザーが作業する必要はありません。

脆弱性の悪用

Tech Newsサイトの「Arstechnica」によると、米国のセキュリティ会社 Lookout の研究者によって、「拼多多(中国第 3 位の e コマース企業)」の署名があるAndroidアプリが、このCVE-2023-20963を悪用して、個人データの盗難・悪意のあるアプリのインストールを可能にしていたことが確認されています(Lookoutの研究発表に関しては、2023年4月時点で未公開になっています)。

ファイルを分析したLookout 研究者の一員である Christoph Hebeisen氏によると、この悪意のあるアプリは「非常に高度で洗練された攻撃を行うマルウェア」とのことです。

さらにGitHub上では「Davinci1012」と名乗るユーザーが拼多多アプリのバックドアに関する解析を行っています(安全のため、ソースなどはダウンロードしないほうが良いと思われます)。

上記によると、さまざまな携帯電話メーカーのシステムの権限昇格のための複数のエクスプロイトコードが見つかっているそうです。

Googleの対応

Googleは3/21に拼多多のアプリ配布を停止しました。4月時点でもアプリの再配布はされていない様です。

ユーザーの対応

今回、拼多多が意図的にマルウェアとしてアプリを配布したのかどうかは4月時点では判明していません(拼多多自身はこれを否定しています)。ユーザーとしては、モバイルデバイスに関しても、脆弱性と更新版が公開された際には、速やかにアップデートを行うという対応が必須になります(むしろ、それしか方法がないですね)。

参考情報

- Android のセキュリティに関する公開情報 – 2023 年 3 月(Google)

- Android app from China executed 0-day exploit on millions of devices(Arstechnica)

- 拼多多アプリのバックドアに関する解析(GitHub)

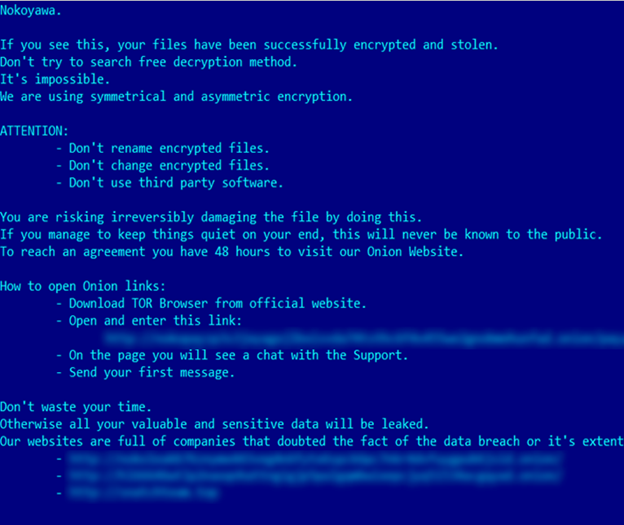

2. Windowsのゼロデイ脆弱性(CVE-2023-28252)がNokoyawa ransomwareグループにより悪用される

2023/04/12に、Microsoftが月例の脆弱性公開、およびパッチ公開を行いました。この際に公開された脆弱性のうち、CVE-2023-28252(CVSS 7.8, Microsoft Windows Common Log File Systemの脆弱性)が前述のCISA KEVに登録されています。

後で触れますが、こちらの脆弱性も既に攻撃が観測されているので注意が必要です。

脆弱性の詳細

今回の対象となっているCVEの情報は以下になります。

- CVE-2023-28252

- CVSS Base Score: 7.8 (High)

- CVSS Vector: CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

- 特権昇格の可能性

- Microsoft Windows Common Log File System (CLFS) ドライバに特権昇格の問題がありました。これにより、攻撃者がこの脆弱性を悪用した場合、SYSTEM 特権を獲得する可能性があります。

脆弱性の悪用

Kasperskyは、2022年6月から2023年2月にかけて行われた”Nokoyawaランサムウェアグループ”による攻撃で、CVE-2023-28252が悪用されていることを観測しています。 攻撃の大部分は、中東・北米・アジアの中小企業が標的となっていました。Nokoyawa ランサムウェアグループは、主に小売業やエネルギー、および天然資源産業・製造業・ヘルスケア・ソフトウェアプロバイダー関連を標的として攻撃を行っていたそうです。

(画像はKaspersky社のレポートを引用)

注意・警告等

Microsoftが4月の更新に伴い公開した脆弱性のうち、CVE-2023-28252(CVSS 7.8, Microsoft Windows Common Log File Systemの脆弱性)に関しては、先述の通り米国CISAの”悪用が観測された脆弱性”に登録されました。

またCVE-2023-28252に関しては、IPAが「Microsoft 製品の脆弱性対策について(2023年4月)」の中で「この内 CVE-2023-28252 の脆弱性について、Microsoft 社は悪用の事実を確認済みと公表しており、今後被害が拡大するおそれがあるため、至急、修正プログラムを適用して下さい。」として注意を呼びかけています。

参考情報

3. VMWare vRealize Log Insight(VMWare社のログ管理製品)に緊急の脆弱性

2023/04/20にVMWare社のログ管理製品であるVMWare vRealize Log Insightに複数の脆弱性と修正バージョンが公開されました。

一次情報源: VMWareのブログ, VMSA-2023-0007

対象製品:VMware Aria Operations for Logs (旧 vRealize Log Insight) 製品

脆弱性の詳細

今回発行されたCVEと、対象となる製品の情報は以下になります。

- CVE-2023-20864

- CVSS Base Score: 9.8 (Critical)

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

- VMware Aria Operations for Logs のデシリアライゼーション脆弱性

- VMware Aria Operations for Logs にはデシリアライゼーション脆弱性が存在します。これを利用して、リモート認証されていないユーザーが、システム上で任意のコマンドをroot権限で実行することが可能です。

- 該当するバージョン:8.10.2のみ

- 迂回策:なし

- CVE-2023-20865

- CVSS Base Score: 7.2 (High)

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:H

- VMware Aria Operations for Logs のコマンドインジェクション脆弱性

- VMware Aria Operations for Logsにはコマンドインジェクションの脆弱性が存在します。これを利用して、リモート管理権限を持っているユーザーがシステム上で任意のコマンドをroot権限で実行することが可能です。

- CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:H

- 該当するバージョン:任意のバージョン

- 迂回策:なし

脆弱性の悪用

4月現在では、悪用は観測されていません。ただ「リモートからの認証されていないユーザーで攻撃が可能」という点から危険であることは代わりありませんので、なるべく早くバージョンアップしましょう。

参考情報

4. VMWare Workstation/VMWare Fusionに緊急の脆弱性

2023/04/26にVMWare Workstation/VMWare Fusionに複数の脆弱性が公開されました。脆弱性はPwn2Own 2023(世界最大のハッキングコンテスト)で発表された様です。

一次情報源: VMWare Security Advisory , Workaround(CVE-2023-20869, CVE-2023-20870), Workaround Instructions for CVE-2023-20872 (91949)

対象製品:VMware Workstation / VMWare Fusion

脆弱性の詳細

今回発行されたCVEと、対象となる製品の情報は以下になります。

CVE-2023-20869

- CVSS Base Score: 9.3 (Critical)

- CVSS Vector: CVSS:3.1/AV:L/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H

- 対象製品

- VMware Workstation Pro / Player (Workstation)

- 17.0.1以前

- VMware Fusion

- 13.0.1以前

- VMware Workstation Pro / Player (Workstation)

- VMware Workstation および Fusion には、ホストのBluetoothデバイスを仮想マシンと共有する機能にスタックベースのバッファ オーバーフローの脆弱性が存在しています。ゲストOSのローカル管理者権限を持つ攻撃者は、この問題を悪用し、ホストOS上で実行されている仮想マシンのVMX プロセスとしてコードを実行できる可能性があります。

- 緩和策

- VMWareの設定で「Bluetoothデバイスを仮想マシンと共有」の設定をオフにすることで問題を回避できます。

CVE-2023-20870

- CVSS Base Score: 7.1 (Important)

- CVSS Vector: CVSS:3.1/AV:L/AC:L/PR:N/UI:N/S:C/C:H/I:N/A:N

- 対象製品

- VMware Workstation Pro / Player (Workstation)

- 17.0.1以前

- VMware Fusion

- 13.0.1以前

- VMware Workstation Pro / Player (Workstation)

- VMware Workstation および Fusion には、ホストのBluetoothデバイスを仮想マシンと共有する機能に境界外読み取りの脆弱性が存在しています。ゲストOSのローカル管理者権限を持つ攻撃者は、この問題を悪用し、ハイパーバイザーメモリから重要な情報を読み取れる可能性があります。

- 緩和策

- VMWareの設定で「Bluetoothデバイスを仮想マシンと共有」の設定をオフにすることで問題を回避できます。

CVE-2023-20871

- CVSS Base Score: 7.3 (Important)

- CVSS Vector: CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:L/A:H

- 対象製品

- VMware Fusion

- 13.0.1以前

- VMware Fusion

- VMware Fusion には、ローカルの特権昇格の脆弱性が存在しています。ホストOSにRead/Writeでアクセスできるユーザーは、ホストOSの管理者権限に昇格できる可能性があります。

- 緩和策

- なし

CVE-2023-20872

- CVSS Base Score: 7.7 (Important)

- CVSS Vector: CVSS:3.1/AV:L/AC:H/PR:N/UI:R/S:C/C:H/I:H/A:H

- 対象製品

- VMWare Workstation

- 17.0.0以前

- VMware Fusion

- 13.0.0以前

- VMWare Workstation

- VMware Workstation/VMWare Fusion には、SCSI CD/DVDデバイスエミュレーション機能に境界外読み書きの脆弱性が存在しています。物理的にCD/DVD ドライブが接続されていて、仮想のSCSI コントローラを使用するように構成されているゲストOSにアクセスできる攻撃者は、この脆弱性を悪用して、仮想マシンからハイパーバイザーでコードを実行できる可能性があります。

- 緩和策

- VMWareの設定でSCSIコントローラの接続を削除することで、問題を回避できます。

脆弱性の悪用

4月現在では、悪用は観測されていません。ただし、CVE-2023-20869はゲストOSからホストOSの権限昇格ができるという点から、なるべく早く緩和策もしくはバージョンアップを行いましょう。

参考情報

- VMWare Security Advisory

- Workaround(CVE-2023-20869, CVE-2023-20870)

- Workaround Instructions for CVE-2023-20872 (91949)

5. Oracle Critical Patch Update

2023/04/18に四半期恒例のOracle Critical Patch Update(Oracle CPU)が公開されています。

Oracleの定期的な「脆弱性公開とパッチ・バージョンアップ公開」になります。今回は

Oracle Java SE: 8件

MySQL: 30件

になります。ぜひOracleのサイトで情報を確認し、必要であればバージョンアップなどを行ってください。

参考情報

4月のまとめ

3月も、こちらで取り上げた以外の大きめの脆弱性や攻撃も複数公開されていますので、脆弱性情報の取得とパッケージ更新は念入りに行ったほうが良さそうです。

また、4月から5月にかけてRSA ConferenceやPwn2Ownなど、セキュリティ系の大きなイベントが開催されますので、今後の脆弱性が公開されてくると思います。それらの情報に関しても気をつけてください。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします